在 Microsoft Entra ID 中限制來賓的存取權限

Microsoft Entra 標識符,Microsoft Entra 的一部分,可讓您限制外部來賓使用者可以在其組織中看到的內容,Microsoft Entra ID。 來賓用戶預設會在 Microsoft Entra ID 中設定為有限的許可權等級,而成員用戶的預設值是完整的用戶許可權集合。 Microsoft Entra 組織的外部共同作業設定中有另一個來賓用戶許可權等級,可更受限制的存取,因此來賓存取層級如下:

| 權限層級 | 存取層級 | 值 |

|---|---|---|

| 與成員使用者相同 | 來賓具有與成員使用者相同的Microsoft Entra 資源存取權 | a0b1b346-4d3e-4e8b-98f8-753987be4970 |

| 有限存取 (預設) | 來賓可以看到所有非隱藏群組的成員資格 | 10dae51f-b6af-4016-8d66-8c2a99b929b3 |

| 限制存取 (新增) | 來賓看不到任何群組的成員資格 | 2af84b1e-32c8-42b7-82bc-daa82404023b |

當來賓存取權受到限制時,來賓只能檢視自己的使用者設定檔。 即使來賓是依使用者主體名稱或 objectId 搜尋,也不會允許檢視其他使用者的權限。 受限制的存取權也會限制來賓使用者查看其進入之群組的成員資格。 如需整體預設用戶權力的詳細資訊,包括來賓用戶權力,請參閱 Microsoft Entra ID 中的預設使用者許可權為何?。

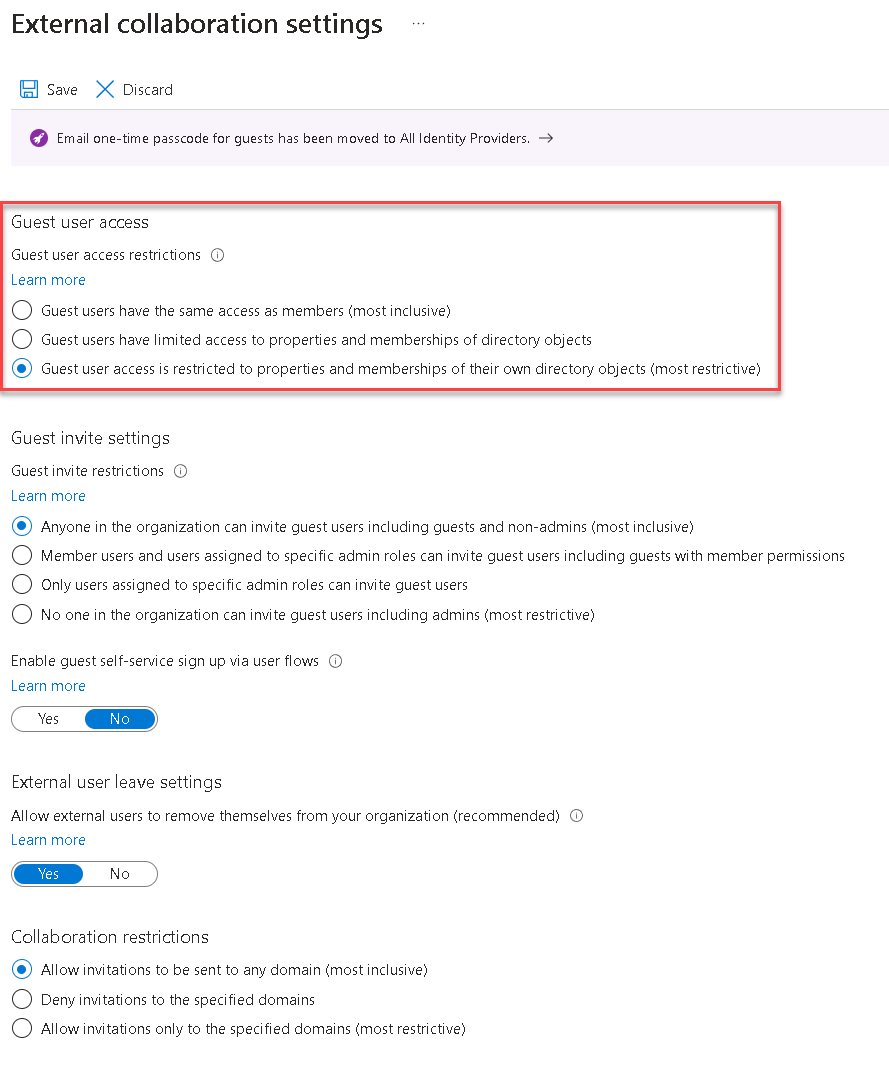

更新 Azure 入口網站

提示

根據您開始使用的入口網站,本文中的步驟可能略有不同。

我們已變更來賓用戶權力的現有 Azure 入口網站 控件。

以全域管理員 (部分機器翻譯) 的身分登入 Microsoft Entra 系統管理中心。

選取 [身分>識別外部身分識別]。

選取 [ 外部共同作業設定]。

在 [ 外部共同作業設定 ] 頁面上,選取 [ 來賓使用者存取權僅限於其本身目錄對象 的屬性和成員資格] 選項。

選取 [儲存]。 變更最多可能需要 15 分鐘才會對來賓使用者生效。

使用 Microsoft Graph API 更新

我們已新增 Microsoft Graph API,以在您的 Microsoft Entra 組織中設定來賓許可權。 您可以進行下列 API 呼叫來指派任何許可權等級。 此處使用的 guestUserRoleId 值是說明最受限的來賓用戶設定。 如需使用 Microsoft Graph 來設定來賓許可權的詳細資訊,請參閱 authorizationPolicy 資源類型。

第一次設定

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

回應應該是成功 204。

注意

自 2024 年 3 月 30 日起,Azure AD 和 MSOnline PowerShell 模組已被淘汰。 若要深入了解,請閱讀淘汰更新。 在此日期之後,對這些模組的支援僅限於對 Microsoft Graph PowerShell SDK 的移轉協助和安全性修正。 淘汰的模組將繼續運作至 2025 年 3 月 30 日。

我們建議移轉至 Microsoft Graph PowerShell 以與 Microsoft Entra ID (以前稱為 Azure AD) 互動。 如需了解常見的移轉問題,請參閱移轉常見問題。 注意:MSOnline 1.0.x 版可能會在 2024 年 6 月 30 日之後發生中斷。

更新現有的值

PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

回應應該是成功 204。

檢視目前的值

GET https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

範例回應:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "authorizationPolicy",

"displayName": "Authorization Policy",

"description": "Used to manage authorization related settings across the company.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"user-default-legacy"

]

}

使用 PowerShell Cmdlet 更新

透過這項功能,我們新增了透過PowerShell v2 Cmdlet 設定限制許可權的功能。 取得和更新PowerShell Cmdlet已在版本 2.0.2.85中發行。

取得命令:Get-MgPolicyAuthorizationPolicy

範例:

Get-MgPolicyAuthorizationPolicy | Format-List

AllowEmailVerifiedUsersToJoinOrganization : True

AllowInvitesFrom : everyone

AllowUserConsentForRiskyApps :

AllowedToSignUpEmailBasedSubscriptions : True

AllowedToUseSspr : True

BlockMsolPowerShell : False

DefaultUserRolePermissions : Microsoft.Graph.PowerShell.Models.MicrosoftGraphDefaultUserRolePermissions

DeletedDateTime :

Description : Used to manage authorization related settings across the company.

DisplayName : Authorization Policy

GuestUserRoleId : 10dae51f-b6af-4016-8d66-8c2a99b929b3

Id : authorizationPolicy

AdditionalProperties : {[@odata.context, https://graph.microsoft.com/v1.0/$metadata#policies/authorizationPolicy/$entity]}

更新命令:Update-MgPolicyAuthorizationPolicy

範例:

Update-MgPolicyAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

支援的 Microsoft 365 服務

支援的服務

藉由支持,我們表示體驗如預期般;具體來說,這與目前的來賓體驗相同。

- Teams

- Outlook (OWA)

- SharePoint

- Teams 中的 Planner

- Planner 行動應用程式

- Planner Web 應用程式

- Project 網頁版

- 專案作業

目前不支持的服務

沒有目前支持的服務可能與新的來賓限制設定有相容性問題。

- 表單

- Project Online

- Yammer

- SharePoint 中的 Planner

常見問題集 (FAQ)

| 問題 | 回答 |

|---|---|

| 這些許可權適用於何處? | 這些目錄層級許可權會跨 Microsoft Entra 服務強制執行,包括 Microsoft Graph、PowerShell v2、Azure 入口網站 和 我的應用程式 入口網站。 Microsoft利用Microsoft 365 群組進行共同作業案例的 365 服務也會受到影響,特別是 Outlook、Microsoft Teams 和 SharePoint。 |

| 限制的許可權如何影響來賓可以看到哪些群組? | 無論預設或限制的來賓許可權為何,來賓都無法列舉群組或用戶清單。 視許可權而定,來賓可以在 Azure 入口網站 和 我的應用程式 入口網站中看到其成員的群組:

如需圖形 API 中目錄許可權的詳細比較,請參閱 預設用戶權力。 |

| 此功能會影響 我的應用程式 入口網站的哪些部分? | 我的應用程式 入口網站中的群組功能將會接受這些新的許可權。 此功能包含檢視 我的應用程式 中群組清單和群組成員資格的所有路徑。 未對群組磚可用性進行變更。 群組磚可用性仍由 Azure 入口網站 中的現有群組設定控制。 |

| 這些許可權會覆寫 SharePoint 或 Microsoft Teams 來賓設定嗎? | 否。 這些現有的設定仍然會控制這些應用程式中的體驗和存取權。 例如,如果您在 SharePoint 中看到問題,請仔細檢查您的外部共用設定。 小組擁有者在小組層級新增的來賓只能存取標準頻道頻道會議聊天,但不包括任何私人和共用頻道。 |

| Yammer 中的已知相容性問題為何? | 將許可權設定為 「受限制」,登入 Yammer 的來賓將無法離開群組。 |

| 我的現有來賓許可權是否會在我的租用戶中變更? | 您目前的設定沒有任何變更。 我們會維持與現有設定的回溯相容性。 您決定何時要進行變更。 |

| 這些許可權預設會設定嗎? | 否。 現有的默認許可權保持不變。 您可以選擇性地將許可權設定為更嚴格。 |

| 這項功能是否有任何授權需求? | 否,這項功能沒有新的授權需求。 |

下一步

- 若要深入瞭解 Microsoft Entra ID 中的現有來賓許可權,請參閱 Microsoft Entra ID 中的預設使用者許可權為何?

- 若要查看限制來賓存取的 Microsoft Graph API 方法,請參閱

authorizationPolicy資源類型 - 若要撤銷使用者的所有存取權,請參閱 撤銷Microsoft Entra標識碼中的使用者存取權