注意事項

Intune 可支援比本文所列的設定更多的設定。 並非所有設定都會記載,而且不會記載。 若要查看您可以設定的設定,請建立裝置設定原則,然後選取 [ 設定目錄]。 如需詳細資訊,請移至 [設定] 目錄。

您可以使用 Microsoft Intune 來新增和設定裝置的 VPN 連線。 本文說明在 VPN) (建立虛擬專用網時可設定的一些設定和功能。 這些 VPN 設定會用於裝置組態配置檔,然後推送或部署至裝置。

作為行動裝置管理 (MDM) 解決方案的一部分,請使用這些設定來允許或停用功能,包括使用特定 VPN 廠商、啟用永遠開啟、使用 DNS、新增 Proxy 等等。

這些設定適用於執行下列動作的裝置:

- Windows 10/11

- Windows Holographic for Business

開始之前

部署您的 VPN 應用程式,並建立 Windows 用戶端 VPN 裝置組態配置檔。 可用的設定取決於您選擇的 VPN 用戶端應用程式。 某些設定僅適用於特定 VPN 用戶端。

-

某些Microsoft 365服務,例如 Outlook,可能無法使用第三方或合作夥伴 VPN 來順利執行。 如果您使用第三方或合作夥伴 VPN,並遇到延遲或效能問題,請移除 VPN。

如果移除 VPN 可解決此行為,您可以:

- 請與第三方或合作夥伴 VPN 合作,以取得可能的解決方案。 Microsoft不提供第三方或合作夥伴 VPN 的技術支援。

- 請勿搭配 Outlook 流量使用 VPN。

- 如果您需要使用 VPN,請使用分割通道 VPN。 此外,允許 Outlook 流量略過 VPN。

如需詳細資訊,請移至:

這些設定會使用 VPNv2 CSP。

用戶範圍或裝置範圍

搭配使用者/裝置範圍使用此 VPN 設定檔:將設定檔套用至使用者範圍或裝置範圍:

-

使用者範圍:VPN 設定檔會安裝在裝置上的使用者帳戶內,例如

user@contoso.com。 如果其他使用者登入裝置,則無法使用 VPN 設定檔。 - 裝置範圍:VPN 配置檔會安裝在裝置內容中,並適用於裝置上的所有使用者。 Windows 全像攝影裝置僅支援裝置範圍。

-

使用者範圍:VPN 設定檔會安裝在裝置上的使用者帳戶內,例如

現有的 VPN 設定檔會套用至其現有範圍。 根據預設,新的 VPN 設定檔會安裝在用戶範圍中,但已啟用裝置通道的配置檔 除外 。 已啟用裝置通道的 VPN 設定檔會使用裝置範圍。

連線類型

線上類型:從下列廠商清單中選取 VPN 連線類型:

- Check Point 艙 VPN

- Cisco AnyConnect

- Citrix

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- 自動 (原生類型)

- IKEv2 (原生類型)

- L2TP (原生類型)

- PPTP (原生類型)

基底 VPN

下列設定會根據您選取的連線類型而顯示。 並非所有設定都適用於所有連線類型。

線上名稱:輸入此連線的名稱。 使用者在瀏覽裝置以取得可用 VPN 連線清單時,會看到此名稱。 例如,輸入

Contoso VPN。伺服器:新增一或多部裝置連線的 VPN 伺服器。 當您新增伺服器時,請輸入下列資訊:

- 匯入:流覽至逗號分隔的檔案,其中包含以下格式的伺服器清單:描述、IP 位址或 FQDN、預設伺服器。 選擇 [確定 ] 將這些伺服器匯入 [ 伺服器] 清單。

- 匯出:將現有的伺服器清單匯出至 csv) 檔案 (逗號分隔值。

- 描述:輸入伺服器的描述性名稱,例如 Contoso VPN 伺服器。

- VPN 伺服器地址:輸入裝置連線之 VPN 伺服器的 IP 位址或完整域名 (FQDN) ,例如 192.168.1.1 或 vpn.contoso.com。

- 默認伺服器: True 會啟用此伺服器作為裝置用來建立連線的預設伺服器。 只將一部伺服器設定為預設值。 False (預設) 不會使用此 VPN 伺服器作為預設伺服器。

使用內部 DNS 註冊 IP 位址:選取 [ 啟用 ] 以設定 VPN 配置檔,以動態方式向內部 DNS 註冊指派給 VPN 介面的 IP 位址。 選 取 [停用 ] 以不動態註冊 IP 位址。

Always On:啟用會在發生下列事件時自動連線到 VPN 連線:

- 使用者登入其裝置。

- 裝置上的網路會變更。

- 裝置上的畫面在關閉之後會重新開啟。

若要使用裝置通道連線,例如 IKEv2, 請啟用 此設定。

停用 不會自動開啟 VPN 連線。 使用者可能必須手動開啟 VPN。

驗證方法:選取您要讓使用者向 VPN 伺服器進行驗證的方法。 選項包括:

憑證:選取現有的使用者用戶端憑證配置檔來驗證使用者。 此選項提供增強功能,例如零觸控體驗、隨選 VPN 和個別應用程式 VPN。

若要在 Intune 中建立憑證配置檔,請參閱使用憑證進行驗證。

使用者名稱和密碼:要求使用者輸入其網域使用者名稱和密碼以進行驗證,例如

user@contoso.com、 或contoso\user。衍生認證:使用衍生自用戶智慧卡的憑證。 如果未設定任何衍生認證簽發者,Intune 會提示您新增認證簽發者。 如需詳細資訊,請參閱在 Intune 中使用衍生認證。

注意事項

目前,作為 VPN 配置文件驗證方法的衍生認證無法如預期般在 Windows 裝置上運作。 此行為只會影響 Windows 裝置上的 VPN 配置檔,而且在未來的版本中將會修正 (沒有 ETA) 。

僅限 EAP (IKEv2) :選取現有的可延伸驗證通訊協定 (EAP) 用戶端憑證配置檔進行驗證。 在 EAP XML 設定中輸入驗證參數。

如需 EAP 驗證的詳細資訊,請參閱適用於網路存取和 EAP 設定的可延伸驗證通訊協定 (EAP) 。

僅) IKEv2 (機器憑證:選取現有的裝置用戶端憑證配置檔來驗證裝置。

如果您使用 裝置通道連線,則必須選取 [機器憑證]。

若要在 Intune 中建立憑證配置檔,請參閱使用憑證進行驗證。

在每次登入時記住認證: 啟用 快取驗證認證。 當設定為 [未設定] 時,Intune 不會變更或更新此設定。 根據預設,OS 可能不會快取驗證認證。

自訂 XML:輸入任何設定 VPN 連線的自訂 XML 命令。

EAP XML:輸入任何設定 VPN 連線的 EAP XML 命令。

如需詳細資訊,包括建立自定義 EAP XML,請參閱 EAP 組態。

裝置通道 僅 (IKEv2) : 啟用可讓 裝置自動連線至 VPN,而不需要任何使用者互動或登入。 此設定適用於已加入 Microsoft Entra ID 的裝置。

若要使用此功能,您必須設定下列設定:

- 線上類型:設定為 IKEv2。

- Always On:設定為 [啟用]。

- 驗證方法:設定為 [機器憑證]。

每個已啟用 裝置通道 的裝置僅指派一個配置檔。

僅限 IKEv2 (IKE 安全性關聯參數)

這些密碼編譯設定會在 IKE 安全性關聯交 (也稱為 main mode IKEv2 連線的或 phase 1) 期間使用。 這些設定必須符合 VPN 伺服器設定。 如果設定不相符,VPN 配置檔將不會連線。

加密演演算法:選取 VPN 伺服器上使用的加密演算法。 例如,如果您的 VPN 伺服器使用 AES 128 位,請從清單中選取 [AES-128 ]。

當設定為 [未設定] 時,Intune 不會變更或更新此設定。

完整性檢查演算法:選取 VPN 伺服器上使用的完整性演算法。 例如,如果您的 VPN 伺服器使用 SHA1-96,則從清單中選取 [SHA1-96 ]。

當設定為 [未設定] 時,Intune 不會變更或更新此設定。

Diffie-Hellman 群組:選取 VPN 伺服器上使用的 Diffie-Hellman 計算群組。 例如,如果您的 VPN 伺服器使用 Group2 (1024 位) ,則從清單中選取 2 。

當設定為 [未設定] 時,Intune 不會變更或更新此設定。

僅限 IKEv2 (子安全性關聯參數)

這些密碼編譯設定會在子安全性關聯交 (期間使用,也稱為 quick mode IKEv2 連線的或 phase 2) 。 這些設定必須符合 VPN 伺服器設定。 如果設定不相符,VPN 配置檔將不會連線。

加密轉換演演算法:選取 VPN 伺服器上使用的演算法。 例如,如果您的 VPN 伺服器使用 AES-CBC 128 位,則從清單中選取 [CBC-AES-128 ]。

當設定為 [未設定] 時,Intune 不會變更或更新此設定。

驗證轉換演演算法:選取 VPN 伺服器上使用的演算法。 例如,如果您的 VPN 伺服器使用 AES-GCM 128 位,請從清單中選取 [GCM-AES-128 ]。

當設定為 [未設定] 時,Intune 不會變更或更新此設定。

完美轉寄密碼 (PFS) 群組:選取 VPN 伺服器上用於完美轉寄密碼 (PFS) 的 Diffie-Hellman 計算群組。 例如,如果您的 VPN 伺服器使用 Group2 (1024 位) ,則從清單中選取 2 。

當設定為 [未設定] 時,Intune 不會變更或更新此設定。

Pulse Secure 範例

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

F5 Edge 用戶端範例

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

SonicWALL Mobile Connect 範例

登入群組或網域:無法在 VPN 設定檔中設定此屬性。 相反地,Mobile Connect 會在 username@domain 以 或 DOMAIN\username 格式輸入使用者名稱和網域時剖析此值。

例如:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

CheckPoint Mobile VPN 範例

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

提示

如需撰寫自定義 XML 命令的詳細資訊,請參閱製造商的 VPN 檔。

應用程式和流量規則

將 WIP 或應用程式與此 VPN 建立關聯:如果您只想要某些應用程式使用 VPN 連線,請啟用此設定。 選項包括:

- 未設定 (預設) :Intune 不會變更或更新此設定。

-

將 WIP 與此連線建立關聯:Windows Identity Protection 網域中的所有應用程式都會自動使用 VPN 連線。

-

此連線的 WIP 網域:輸入 Windows Identity Protection (WIP) 網域。 例如,輸入

contoso.com。

-

此連線的 WIP 網域:輸入 Windows Identity Protection (WIP) 網域。 例如,輸入

-

建立應用程式與此連線的關聯:您輸入的應用程式會自動使用 VPN 連線。

限制這些應用程式的 VPN 連線: 停用 (預設) 允許所有應用程式使用 VPN 連線。 [啟用 ] 會將 VPN 連線限制為您 (每個應用程式 VPN) 輸入的應用程式。 您所新增應用程式的流量規則會自動新增至 此 VPN 連線設定的網路流量規則 。

當您選取 [ 啟用] 時,應用程式識別子清單會變成只讀。 啟用此設定之前,請先新增相關聯的應用程式。

相關聯的應用程式:選取 [匯 入] 以匯

.csv入含有您應用程式清單的檔案。 看起來.csv類似下列檔案:%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universal應用程式的類型會決定應用程式識別碼。 針對通用應用程式,輸入套件系列名稱,例如

Microsoft.Office.OneNote_8wekyb3d8bbwe。 針對傳統型應用程式,輸入應用程式的檔案路徑,例如%windir%\system32\notepad.exe。若要取得套件系列名稱,您可以使用

Get-AppxPackageWindows PowerShell Cmdlet。 例如,若要取得 OneNote 套件系列名稱,請開啟 Windows PowerShell,然後輸入Get-AppxPackage *OneNote。 如需詳細資訊,請 參閱為安裝在 Windows 用戶端電腦上的應用程式尋找 PFN 和 Get-AppxPackage Cmdlet。

重要事項

建議您保護針對每個應用程式 VPN 建立的所有應用程式清單。 如果未經授權的使用者變更此清單,而且您將其匯入至個別應用程式 VPN 應用程式清單,則您可能會授權 VPN 存取不應該具有存取權的應用程式。 保護應用程式清單的其中一種方式是使用訪問控制清單 (ACL) 。

此 VPN 連線的網路流量規則:您可以新增套用至此 VPN 連線的網路規則。 使用此功能來篩選此 VPN 連線的網路流量。

- 如果您建立網路流量規則,則 VPN 只會使用您在此規則中輸入的通訊協定、埠和 IP 位址範圍。

- 如果您未建立網路流量規則,則此 VPN 聯機會啟用所有通訊協定、埠和地址範圍。

新增流量規則時,若要避免 VPN 問題,建議您新增限制最少的全攔截規則。

選取 [新增 ] 以建立規則,然後輸入下列資訊。 您也可以使用這項資訊匯

.csv入檔案。名稱:輸入網路流量規則的名稱。

規則類型:輸入此規則的通道方法。 只有當此規則與應用程式相關聯時,才會套用此設定。 選項包括:

- 無 (預設)

- 分割通道:此選項可同時為用戶端裝置提供兩個連線。 一個連線是安全的,其設計目的是要讓網路流量保持私密。 第二個聯機會開啟至網路,並讓因特網流量通過。

- 強制通道:此規則中的所有網路流量都會通過 VPN。 此規則中沒有任何網路流量直接流向因特網。

方向:選取 VPN 連線允許的網路流量流程。 選項包括:

- 輸入:只允許來自外部月臺的流量透過 VPN。 輸出流量遭到封鎖,無法進入 VPN。

- 輸出 (預設) :只允許透過 VPN 流向外部網站的流量。 輸入流量遭到封鎖,無法進入 VPN。

若要允許輸入和輸出,請建立兩個不同的規則。 為輸入建立一個規則,併為輸出建立另一個規則。

通訊協定:輸入您想要 VPN 使用的網路協定埠號碼,從 0 到 255。 例如,針對 TCP 輸入 ,或

17針對 UDP 輸入6。當您輸入通訊協定時,會透過這個相同的通訊協定連線兩個網路。 如果您使用 TPC ()

6或 UDP (17) 通訊協定,您也需要輸入允許的本機 & 遠端埠範圍,以及允許的本機 & 遠端 IP 位址範圍。您也可以使用這項資訊匯

.csv入檔案。本機埠範圍:如果您使用 TPC (

6) 或 UDP (17) 通訊協定,請輸入允許的局域網路埠範圍。 例如,針對下方埠輸入100,針對120上方埠輸入 。您可以建立允許的埠範圍清單,例如 100-120、200、300-320。 針對單一埠,請在這兩個字段中輸入相同的埠號碼。

您也可以使用這項資訊匯

.csv入檔案。遠端埠範圍:如果您使用 TPC ()

6或 UDP (17) 通訊協定,請輸入允許的遠端網路埠範圍。 例如,針對下方埠輸入100,針對120上方埠輸入 。您可以建立允許的埠範圍清單,例如 100-120、200、300-320。 針對單一埠,請在這兩個字段中輸入相同的埠號碼。

您也可以使用這項資訊匯

.csv入檔案。本機位址範圍:輸入可使用 VPN 的區域網路 IPv4 位址範圍。 只有此範圍中的用戶端裝置IP位址會使用此 VPN。

例如,針對下方埠輸入

10.0.0.22,針對10.0.0.122上方埠輸入 。您可以建立允許的 IP 位址清單。 針對單一IP位址,請在這兩個字段中輸入相同的IP位址。

您也可以使用這項資訊匯

.csv入檔案。遠端位址範圍:輸入可使用 VPN 的允許遠端網路 IPv4 位址範圍。 只有此範圍內的IP位址會使用此 VPN。

例如,針對下方埠輸入

10.0.0.22,針對10.0.0.122上方埠輸入 。您可以建立允許的 IP 位址清單。 針對單一IP位址,請在這兩個字段中輸入相同的IP位址。

您也可以使用這項資訊匯

.csv入檔案。

條件式存取

此 VPN 連線的條件式存取:啟用來自客戶端的裝置合規性流程。 啟用時,VPN 用戶端會與 Microsoft Entra ID 通訊,以取得要用於驗證的憑證。 VPN 應該設定為使用憑證驗證,而 VPN 伺服器必須信任 Microsoft Entra ID 所傳回的伺服器。

使用替代憑證 (SSO) 單一登錄:針對裝置合規性,請使用與 VPN 驗證憑證不同的憑證進行 Kerberos 驗證。 輸入具有下列設定的憑證:

- 名稱:擴充金鑰使用方式 (EKU) 的名稱

- 對象識別碼:EKU 的物件標識碼

- 簽發者哈希:SSO 憑證的指紋

DNS 設定

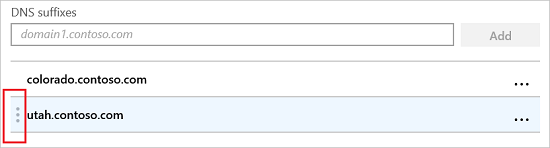

DNS 後綴搜尋清單:在 [DNS 後綴] 中,輸入 DNS 後綴,然後 輸入 [新增]。 您可以新增許多後綴。

使用 DNS 後綴時,您可以使用其簡短名稱來搜尋網路資源,而不是 FQDN) (完整功能變數名稱。 當您使用簡短名稱進行搜尋時,後綴會自動由 DNS 伺服器決定。 例如,

utah.contoso.com位於 DNS 後綴清單中。 您 pingDEV-comp。 在這裡案例中,它會解析為DEV-comp.utah.contoso.com。DNS 後綴會依照列出的順序解析,而且可以變更順序。 例如,

colorado.contoso.com和utah.contoso.com位於 DNS 後綴清單中,而且兩者都有稱為的DEV-comp資源。 由於colorado.contoso.com是清單中的第一個 ,因此會解析為DEV-comp.colorado.contoso.com。若要變更順序,請選取 DNS 後綴左邊的點,然後將後綴拖曳至頂端:

名稱解析原則數據表 (NRPT) 規則:名稱解析原則數據表 (NRPT) 規則定義 DNS 在連線到 VPN 時解析名稱。 建立 VPN 連線之後,您可以選擇 VPN 連線使用的 DNS 伺服器。

您可以新增包含網域、DNS 伺服器、Proxy 和其他詳細數據的規則。 這些規則會解析您輸入的網域。 當用戶連線到您輸入的網域時,VPN 聯機會使用這些規則。

選 取 [新增 ] 以新增規則。 針對每部伺服器,輸入:

-

網域:輸入完整功能變數名稱 (FQDN) 或 DNS 後綴以套用規則。 您也可以在 DNS 後綴的開頭輸入句號 (.) 。 例如,輸入

contoso.com或.allcontososubdomains.com。 -

DNS 伺服器:輸入解析網域的IP位址或 DNS 伺服器。 例如,輸入

10.0.0.3或vpn.contoso.com。 -

Proxy:輸入解析網域的 Web Proxy 伺服器。 例如,輸入

http://proxy.com。 -

自動連線: 啟用時,裝置會在裝置連線到您輸入的網域時自動連線到 VPN,例如

contoso.com。 當 [未設定 ] (預設) 時,裝置不會自動連線到 VPN - 持續性:當設定為 [已啟用] 時,規則會保留在 [名稱解析原則] 數據表 (NRPT) ,直到從裝置手動移除規則為止,即使在 VPN 中斷連線之後。 當設為 [未設定 ] (預設) 時,VPN 配置檔中的 NRPT 規則會在 VPN 中斷連線時從裝置中移除。

-

網域:輸入完整功能變數名稱 (FQDN) 或 DNS 後綴以套用規則。 您也可以在 DNS 後綴的開頭輸入句號 (.) 。 例如,輸入

Proxy

-

自動設定文稿:使用檔案來設定 Proxy 伺服器。 輸入包含組態檔的 Proxy 伺服器 URL。 例如,輸入

http://proxy.contoso.com/pac。 -

位址:輸入 Proxy 伺服器的IP位址或完整主機名。 例如,輸入

10.0.0.3或vpn.contoso.com。 -

埠號碼:輸入 Proxy 伺服器所使用的埠號碼。 例如,輸入

8080。 - 略過本機位址的 Proxy:如果您的 VPN 伺服器需要 Proxy 伺服器進行連線,則會套用此設定。 如果您不想要將 Proxy 伺服器用於本機位址,請選擇 [ 啟用]。

分割通道

- 分割通道: [啟用 ] 或 [停用] 可讓裝置根據流量決定要使用的連線。 例如,旅館中的使用者會使用 VPN 連線來存取工作檔案,但會使用旅館的標準網路進行一般網頁流覽。

- 分割此 VPN 連線的信道路由:為第三方 VPN 提供者新增選擇性路由。 輸入目的地前置詞,以及每個連線的前置詞大小。

信任的網路偵測

受信任的網路 DNS 後綴:當使用者已連線到受信任的網路時,您可以防止裝置自動連線到其他 VPN 連線。

在 [DNS 後綴] 中,輸入您想要信任的 DNS 後綴,例如 [contoso.com],然後選取 [ 新增]。 您可以視需要新增多個後綴。

如果用戶連線到清單中的 DNS 後綴,則使用者不會自動連線到另一個 VPN 連線。 用戶會繼續使用您輸入的受信任 DNS 後綴清單。 即使已設定任何自動觸發程式,仍會使用受信任的網路。

例如,如果使用者已連線到受信任的 DNS 後綴,則會忽略下列自動觸發程式。 具體而言,清單中的 DNS 後綴會取消所有其他連線自動觸發程式,包括:

- 隨時待命

- 以應用程式為基礎的觸發程式

- DNS 自動觸發程式

後續步驟

配置檔已建立,但可能尚未執行任何動作。 請務必 指派配置檔,並 監視其狀態。

在 Android、 iOS/iPadOS 和 macOS 裝置上設定 VPN 設定。