Microsoft 所主導的 DAP 到 GDAP 轉換

適當角色:對合作夥伴中心感興趣的所有使用者

Microsoft 正在協助尚未開始從委派存取通訊協定 (DAP) 轉換為細微委派存取通訊協定 (GDAP) 的 Jumpstart 合作夥伴。 此協助可協助合作夥伴藉由移至使用安全性最佳做法的帳戶,包括使用限時、最低許可權安全性合約的帳戶來降低安全性風險。

Microsoft 主導的轉換運作方式

- Microsoft 會自動建立具有八個預設角色的 GDAP 關聯性。

- 角色會自動指派給預先定義的 雲端解決方案提供者 (CSP) 安全組。

- 30 天后,會移除 DAP。

[排程]

Microsoft 於 2023 年 5 月 22 日開始進行 DAP 到 GDAP 轉換。 6月有一個停電期。 過渡將在7月之後恢復。

神秘 符合 Microsoft 主導的轉換資格?

下表顯示高階摘要:

| 已啟用 DAP | GDAP 關聯性存在 | 處於「擱置核准」狀態的 GDAP 關聯性 | GDAP 關聯性已終止/已過期 | Microsoft 主導的轉換資格 |

|---|---|---|---|---|

| 是 | 否 | N/A | N/A | 是 |

| .是 | .是 | 無 | 無 | 無 |

| .是 | .是 | .是 | No | 否† |

| Yes | .是 | 無 | Yes | 否† |

| No | .是 | 無 | No | 否† |

| No | 無 | 無 | .是 | No |

如果您已建立 GDAP 關聯性,則 Microsoft 不會在 Microsoft 主導的轉換中建立 GDAP 關聯性。 相反地,DAP 關聯性將在 2023 年 7 月移除。

在下列任何案例中,您可能有資格成為 Microsoft 主導轉換的一部分:

- 您已建立 GDAP 關聯性,且關聯性處於 擱置核准 狀態。 此關聯性將在三個月後清除。

- †如果您建立 GDAP 關聯性,但 GDAP 關聯性已過期,您可能會獲得資格。 資格取決於關聯性已過期的時間:

- 如果關聯性在 365 天前過期,則不會建立新的 GDAP 關聯性。

- 如果關聯性在 365 天前過期,則會移除關聯性。

在 Microsoft 主導的轉換之後,客戶是否會中斷?

合作夥伴及其業務是獨一無二的。 透過 Microsoft 主導的轉換工具建立 GDAP 關聯性之後,GDAP 優先於 DAP。

Microsoft 建議合作夥伴使用 Microsoft 導向轉換工具中缺少的必要角色來測試及建立新的關聯性。 根據您的使用案例和商務需求建立與角色的 GDAP 關聯性,以確保從 DAP 順利轉換到 GDAP。

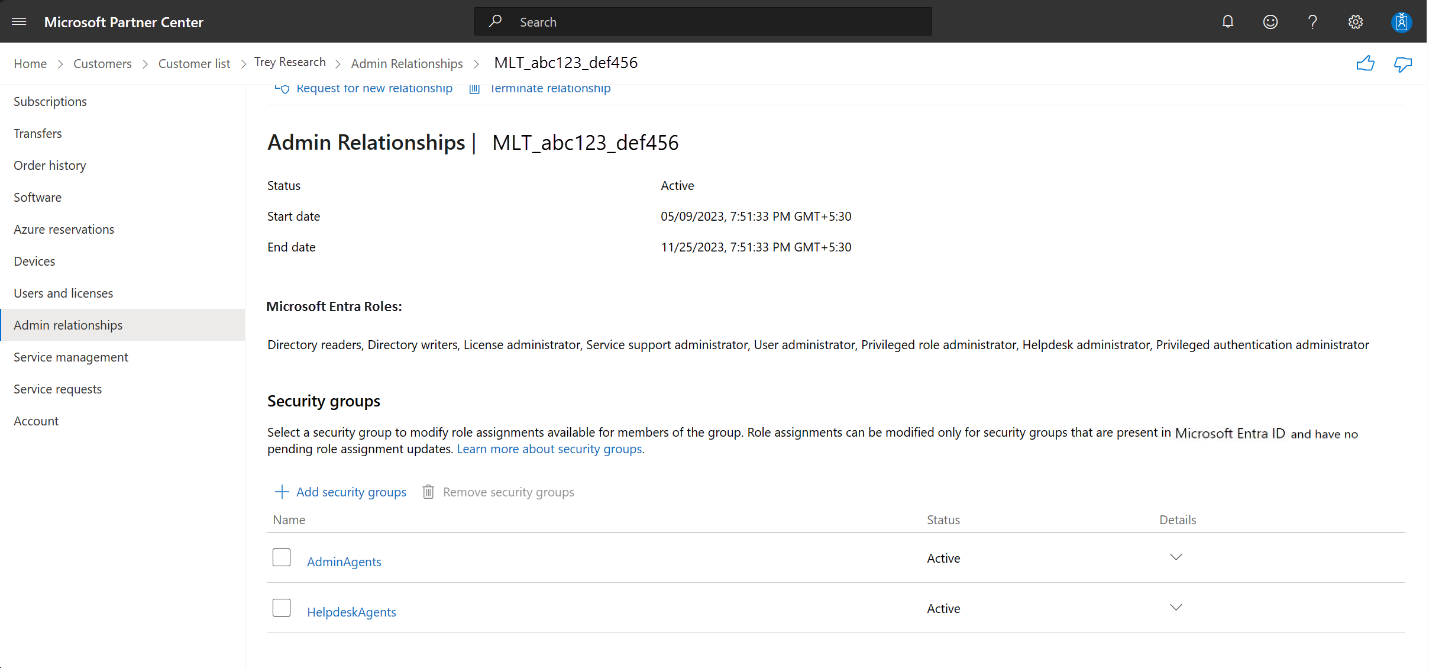

當使用 Microsoft 主導的轉換工具建立 GDAP 關聯性時,Microsoft 會指派哪些 Microsoft Entra 角色?

- 目錄讀取器:可以讀取基本目錄資訊。 通常用來將目錄讀取許可權授與應用程式和來賓。

- 目錄寫入器:可以讀取和寫入基本目錄資訊。 通常用來授與應用程式的存取權。 此角色不適用於使用者。

- 全域讀取者:可以讀取 Global 管理員 istrator 可以讀取的所有專案,但無法更新任何專案。

- 授權系統管理員:可以管理使用者和群組上的產品授權。

- 服務支持系統管理員:可讀取服務健康情況資訊及管理支援票證。

- 用戶系統管理員:可以管理使用者和群組的所有層面,包括重設有限系統管理員的密碼。

- 特殊許可權角色管理員:可以在 Microsoft Entra ID 中管理角色指派,以及 Privileged Identity Management (PIM) 的所有層面。

- 技術服務人員系統管理員:可以重設非管理人員和技術服務人員的密碼。

- 特殊許可權驗證系統管理員:可以存取、檢視、設定及重設任何使用者的驗證方法資訊(系統管理員或非系統管理員)。

哪些 Microsoft Entra 角色會自動指派給哪些預先定義的 CSP 安全組,作為 Microsoft 導向轉換的一部分?

管理員代理程式安全組:

- 目錄讀取器:可以讀取基本目錄資訊。 通常用來將目錄讀取許可權授與應用程式和來賓。

- 目錄寫入器:可以讀取和寫入基本目錄資訊;用於授與應用程式存取權,不適用於使用者。

- 全域讀取者:可以讀取 Global 管理員 istrator 可以讀取的所有專案,但無法更新任何專案。

- 授權系統管理員:可以管理使用者和群組上的產品授權。

- 用戶系統管理員:可以管理使用者和群組的所有層面,包括重設有限系統管理員的密碼。

- 特殊許可權角色管理員:可以在 Microsoft Entra ID 中管理角色指派,以及 Privileged Identity Management (PIM) 的所有層面。

- 特殊許可權驗證系統管理員:可以存取、檢視、設定及重設任何使用者的驗證方法資訊(系統管理員或非系統管理員)。

- 服務支持系統管理員:可讀取服務健康情況資訊及管理支援票證。

- 技術服務人員系統管理員:可以重設非系統管理員和技術支援人員的密碼。

Helpdesk Agents 安全組:

- 服務支持系統管理員:可讀取服務健康情況資訊及管理支援票證。

- 技術服務人員系統管理員:可以重設非管理人員和技術服務人員的密碼。

新的 GDAP 關聯性多久?

在 Microsoft 主導的轉換期間建立的 GDAP 關聯性為一年。

當 Microsoft 在 DAP 轉換為 GDAP 轉換或移除 DAP 時,客戶會知道何時建立新的 GDAP 關聯性?

否。 在 GDAP 轉換中,通常會傳送給客戶的所有電子郵件都會隱藏。

如何知道當 Microsoft 在 DAP 轉換為 GDAP 轉換時建立新的關聯性?

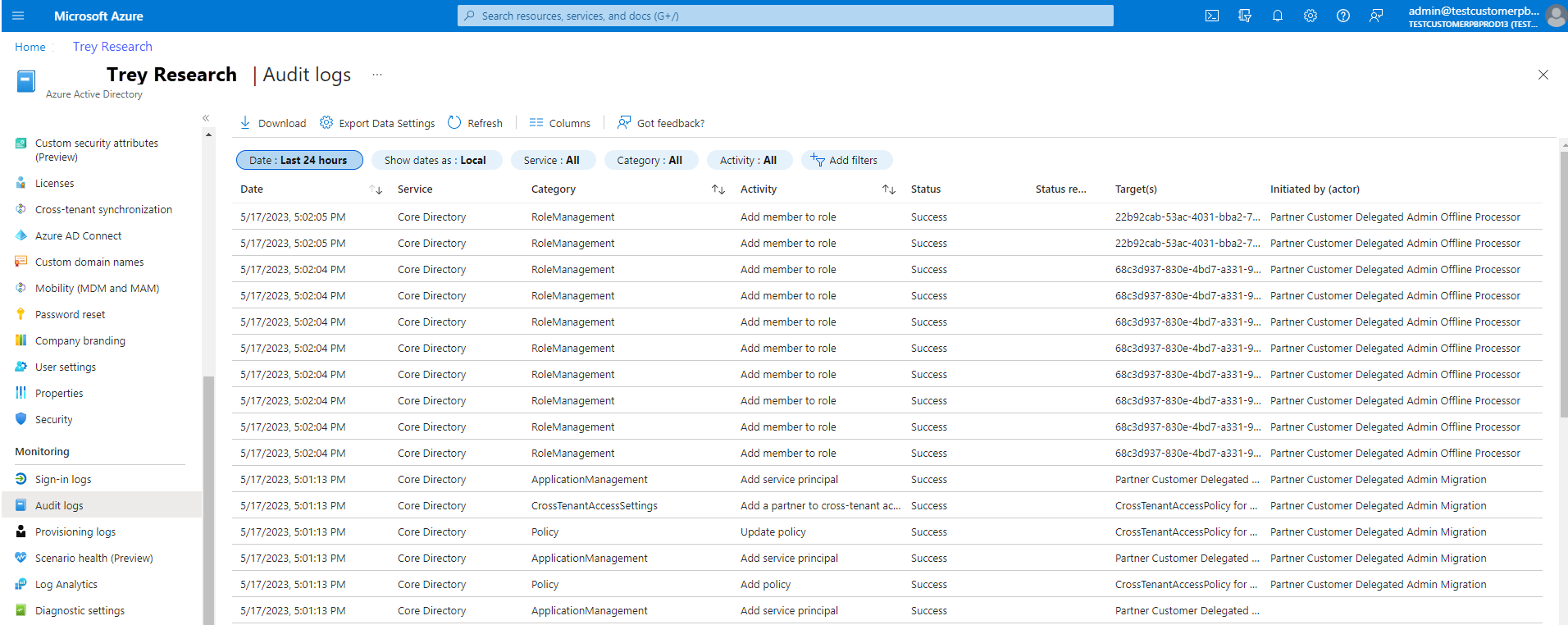

在 Microsoft 導向轉換期間建立新的 GDAP 關聯性時,合作夥伴不會收到通知。 在轉換期間,我們已隱藏這些類型的通知,因為傳送每個變更的電子郵件可能會產生大量的電子郵件。 您可以檢查稽核記錄,以查看何時建立新的 GDAP 關聯性。

退出退出 Microsoft 主導的轉換

若要退出宣告此轉換,您可以建立 GDAP 關聯性,或移除現有的 DAP 關聯性。

何時會移除 DAP 關聯性?

建立 GDAP 關聯性三十天后,Microsoft 將會移除 DAP 關聯性。 如果您已建立 GDAP 關聯性,Microsoft 會在 2023 年 7 月移除個別的 DAP 關聯性。

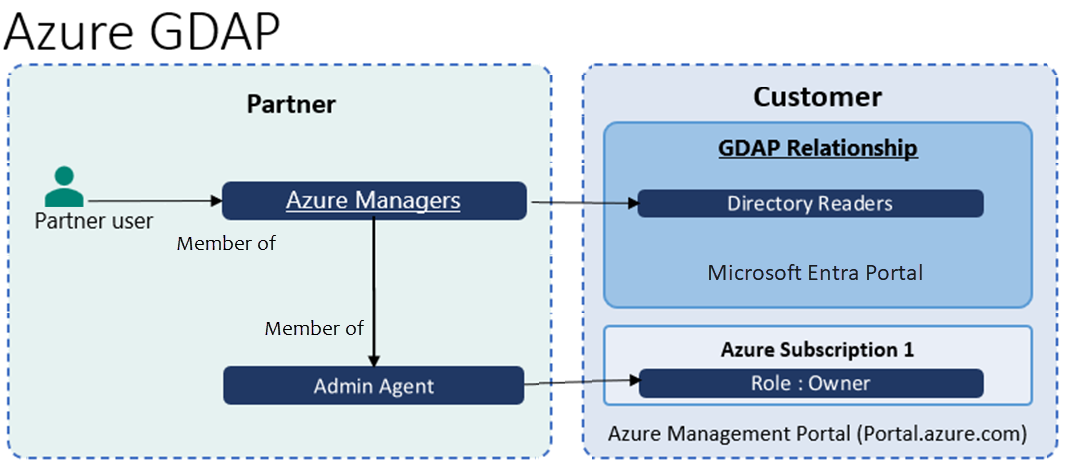

在 Microsoft 主導的轉換之後存取 Azure 入口網站

如果合作夥伴使用者是 管理員 代理程式安全組的一部分,或使用者屬於安全組的一部分,例如巢狀在 管理員 代理程式安全組內的 Azure 管理員(Microsoft 建議最佳做法),則合作夥伴使用者可以使用最低許可權目錄讀取者角色來存取 Azure 入口網站。 目錄讀取者角色是 Microsoft 導向轉換工具所建立之 GDAP 關聯性的預設角色之一。 此角色會自動指派給 管理員 Agent 安全組,作為從 DAP 轉換為 GDAP 的一部分。

| 案例 | 已啟用 DAP | GDAP 關聯性存在 | 使用者指派 管理員 代理程式角色 | 使用者已新增至具有 管理員 代理程式成員資格的安全組 | 自動指派給 管理員 代理程式安全組的目錄讀取者角色 | 用戶可以存取 Azure 訂用帳戶 |

|---|---|---|---|---|---|---|

| 1 | 是 | .是 | 無 | .是 | .是 | Yes |

| 2 | No | .是 | 無 | .是 | .是 | Yes |

| 3 | No | .是 | .是 | .是 | .是 | Yes |

針對使用者指派系統管理員代理程式角色為「否」的案例 1 和 2,合作夥伴使用者成員資格會在屬於 管理員 代理程式安全組 (SG) 之後,變更為 管理員 代理程式角色。 此行為不是直接成員資格,而是衍生自 管理員 Agent SG 或巢狀在 管理員 代理程式 SG 底下的安全組。

在 Microsoft 主導的轉換之後,新的合作夥伴使用者如何取得 Azure 入口網站 的存取權?

如需 Azure 最佳做法,請參閱 細微委派系統管理員許可權 (GDAP) 所支援的工作負載。 您也可以重新設定現有的合作夥伴使用者安全組,以遵循建議的流程:

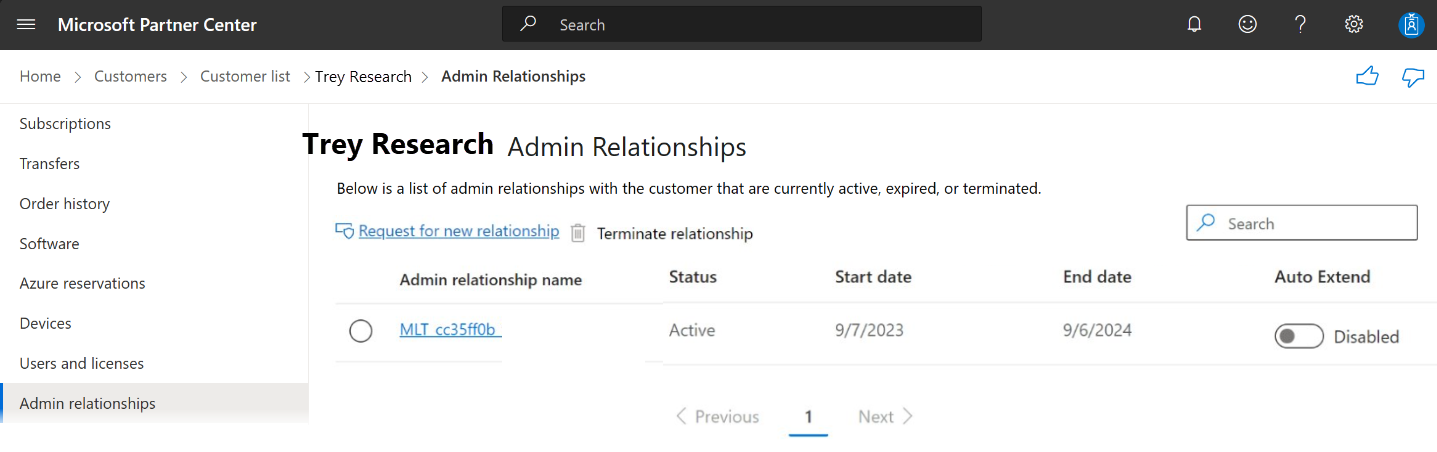

查看新的 GDAP 關聯性

使用 Microsoft 主導的轉換工具建立新的 GDAP 關聯性時,您會發現名稱為 的 MLT_(First 8 digits of Partner Tenant)_(First 8 digits of Customer Tenant)_(8-digit random number)關聯性。 此數位可確保您的租用戶和客戶租使用者中的關聯性是唯一的。 範例 GDAP 關聯性名稱:「MLT_12abcd34_56cdef78_90abcd12」。

請參閱合作夥伴中心入口網站中的新 GDAP 關聯性

從合作夥伴中心入口網站開啟 [客戶] 工作區,然後選取 [管理員 關聯性] 區段,然後選取客戶。

您可以從這裡找到 Microsoft Entra 角色,並尋找哪些 Microsoft Entra 角色已指派給 管理員 Agents 和 Helpdesk Agents 安全組。

選取 [詳細數據] 數據行中的向下箭號,以查看 Microsoft Entra 角色。

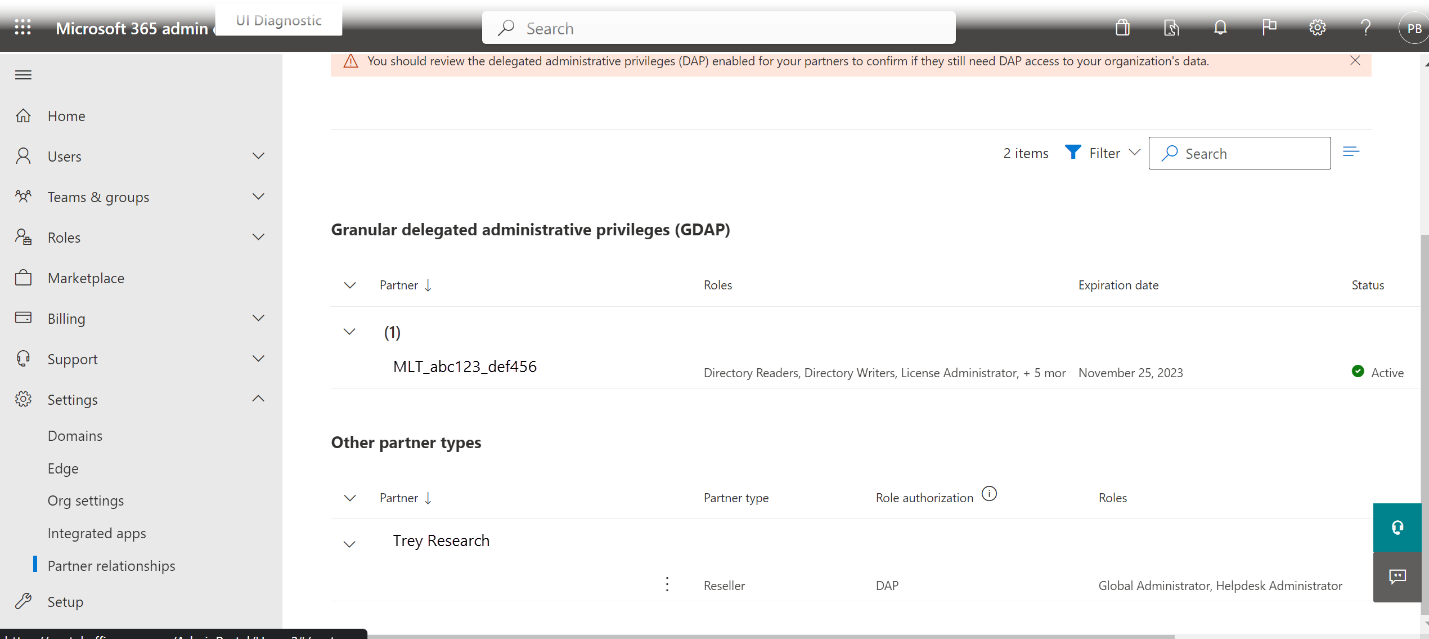

客戶會在哪裡找到透過 Microsoft 管理員 中心 (MAC) 入口網站中由 Microsoft 主導的轉換所建立的新 GDAP 關聯性?

客戶可以在 [設定] 索引標籤的 [合作夥伴關係] 區段中找到 Microsoft 主導的 GDAP 關聯性。

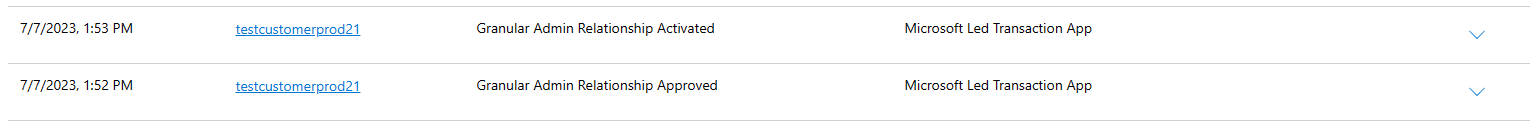

稽核客戶租使用者中的記錄

下列螢幕快照顯示客戶租使用者中的稽核記錄在透過 Microsoft 主導的轉換建立 GDAP 關聯性之後的外觀:

稽核記錄在合作夥伴中心入口網站中如何查看 MS Led 建立的 GDAP 關聯性?

下列螢幕快照顯示合作夥伴中心入口網站中的稽核記錄在透過 Microsoft 導向轉換建立 GDAP 關聯性之後的外觀:

客戶租使用者中建立的 Microsoft Entra GDAP 服務主體為何?

| 名稱 | Application ID |

|---|---|

| 合作夥伴客戶委派的系統管理 | 2832473f-ec63-45fb-976f-5d45a7d4bb91 |

| 合作夥伴客戶委派的系統管理員離線處理器 | a3475900-ccec-4a69-98f5-a65cd5dc5306 |

| 合作夥伴中心委派 管理員 移轉 | b39d63e7-7fa3-4b2b-94ea-ee256fdb8c2f |

在此內容中,「第一方」表示在 API 呼叫時間由 Microsoft 隱含地提供同意,而且每個 API 呼叫都會驗證 OAuth 2.0 存取令牌,以強制執行呼叫身分識別至受控 GDAP 關聯性的角色或許可權。

283* 服務主體會設定 XTAP「服務提供者」原則,並準備許可權以允許到期和角色管理。 只有 GDAP SP 可以設定或修改服務提供者的 XTAP 原則。

GDAP 關聯性整個生命週期都需要 a34* 身分識別,而且會在最後一個 GDAP 關聯性結束時自動移除。 a34* 身分識別的主要許可權和函式是管理 XTAP 原則和存取指派。 客戶系統管理員不應該嘗試手動移除 a34* 身分識別。 a34* 身分識別會實作信任到期和角色管理的函式。 客戶檢視或移除現有 GDAP 關聯性的建議方法是透過 admin.microsoft.com 入口網站。

需要 b39* 服務主體,才能核准即將移轉為 Microsoft 主導轉換的 GDAP 關聯性。 b39* 服務主體有權設定 XTAP「服務提供者」原則,並在客戶租使用者中新增服務主體,以便只移轉 GDAP 關聯性。 只有 GDAP SP 可以設定或修改服務提供者的 XTAP 原則。

條件式存取原則

Microsoft 會建立新的 GDAP 關聯性,即使您有條件式存取原則也一樣。 GDAP 關聯性會以 作用 中狀態建立。

新的 GDAP 關聯性不會略過客戶設定的現有條件式存取原則。 條件式存取原則會繼續,合作夥伴會繼續擁有與 DAP 關聯性類似的體驗。

在某些情況下,雖然已建立 GDAP 關聯性,但 Microsoft 由 Microsoft 主導的轉換工具不會將 Microsoft Entra 角色新增至安全組。 一般而言,由於客戶設定的特定條件式存取原則,Microsoft Entra 角色不會新增至安全組。 在這種情況下,請與客戶合作來完成設定。 查看客戶 如何從條件式存取原則中排除 CSP。

新增至 Microsoft Led 轉換 GDAP 的全域讀者角色

在 2023 年 6 月收到合作夥伴的意見反應後,「全球讀者」角色已新增至 MS Led 於 5 月建立的 GDAP。 從 2023 年 7 月開始,所有 MS Led 建立的 GDAP 都有全域讀者角色,因此總共有 9 個 Microsoft Entra 角色。

下一步

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: