Microsoft Entra SSO

您可以使用 Microsoft Entra 單一登入 (SSO) 向資料閘道進行驗證,並存取依賴 Microsoft Entra ID 型驗證的雲端資料來源。 當您在適用資料來源的內部部署資料閘道上設定 Microsoft Entra SSO 時,查詢會在與 Power BI 報表互動之使用者的 Microsoft Entra 身分識別之下執行。

Azure 虛擬網路 (VNet) 為 Microsoft 雲端上的資源提供網路隔離和安全性。 內部部署資料閘道可協助您以安全的方式連線至這些資料來源。 Microsoft Entra SSO 可讓使用者只看到他們有權存取的資料。

注意

Power BI Premium 語意模型的公開預覽版中可用的 VNet 資料閘道,免除安裝內部部署資料閘道以便連線到您的 VNet 資料來源的需求。 若要深入了解 VNet 閘道及其目前的限制,請參閱 什麼是虛擬網路 (VNet) 資料閘道。

使用 Azure VNet 後面的內部部署資料閘道的 Microsoft Entra SSO 不支援此處列出的資料來源:

- Analysis Services

- ADLS Gen1

- ADLS Gen2

- Azure Blob

- CDPA

- Exchange

- OData

- SharePoint

- SQL Server

- Web

- AzureDevOpsServer

- CDSTOData

- Cognite

- CommonDataService

- Databricks

- EQuIS

- Kusto (使用較新的 “DataExplorer” 函式時)

- VSTS

- 工作場所分析

如需 SSO 的詳細資訊,以及 Microsoft Entra SSO 支援的資料來源清單,請參閱 Power BI 中內部部署資料閘道的單一登入概觀。

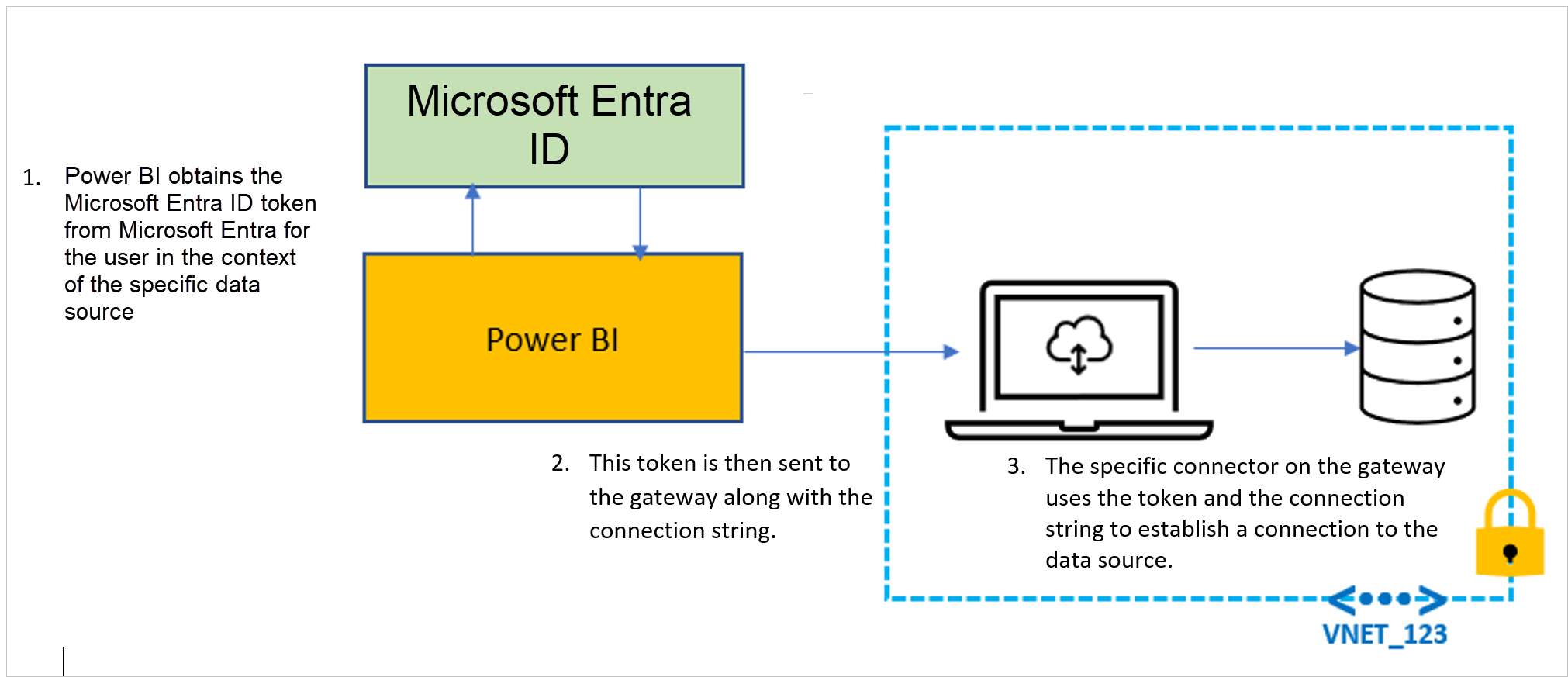

查詢執行 Microsoft Entra SSO 時的步驟

為閘道啟用 Microsoft Entra SSO

因為使用者的 Microsoft Entra 權杖會透過閘道傳遞,所以閘道電腦的系統管理員可以取得這些權杖的存取權。 若要確定具有惡意意圖的使用者無法攔截這些權杖,可使用下列防護機制:

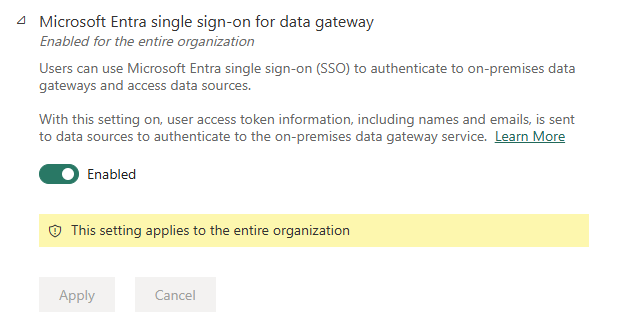

- 只有 Fabric 系統管理員可以透過在 Microsoft Fabric 管理入口網站中啟用該設定來為租用戶啟用 Microsoft Entra SSO。 如需詳細資訊,請參閱閘道的 Microsoft Entra 單一登入。

- 身為 Fabric 系統管理員,您也可以控制誰可以在您的租用戶中安裝閘道。 如需詳細資訊,請參閱管理閘道安裝程式。

內部部署資料閘道預設會停用 Microsoft Entra SSO 功能。 身為 Fabric 系統管理員,您必須在管理入口網站中為閘道租用戶設定啟用 Microsoft Entra 單一登入 (SSO),然後資料來源才能在內部部署資料閘道上使用 Microsoft Entra SSO。