何謂安全核心伺服器?

安全核心是一個提供內建硬體、韌體、驅動程式和作業系統安全性功能的功能集合。 安全核心系統提供的保護,在作業系統開機之前就已開始,在作業系統開始運作後仍不間斷。 安全核心伺服器主要是為重要資料和應用程式提供安全的平台。

安全核心伺服器建立在三大安全支柱之上:

建立硬體支援信任根。

防禦韌體攻擊。

防止作業系統執行未驗證的程式碼。

何謂安全核心伺服器

安全核心計畫從 Windows 電腦開始,藉由 Microsoft 與電腦製造合作夥伴之間的深入合作,提供歷來安全性最高的 Windows。 Microsoft 進一步擴大了與伺服器製造合作夥伴的合作關係,以協助確保 Windows Server 提供安全的作業系統環境。

Windows Server 與硬體緊密整合,不斷提升安全性:

建議的基準:所有使用 TPM 2.0 提供基礎系統完整性,以實現硬體信任根和安全開機的系統,應達到的最低規格需求。 Windows Server 硬體認證需要 TPM2.0 和安全開機。 若要深入了解,請參閱 Microsoft 提高了下一個 Windows Server 主要版本的安全性標準

安全核心伺服器:建議用於需要更高保證等級的系統和產業。 安全核心伺服器保留以前的功能,並使用進階處理器功能針對韌體攻擊提供保護。

下表列出我們為了打造安全核心伺服器,所採用的每個安全性概念和功能。

| 概念 | 功能 | 需求 | 建議的基準 | 安全核心伺服器 |

|---|---|---|---|---|

| 建立硬體支援信任根 | ||||

| 安全開機 | 預設會在統一可延伸韌體介面 (UEFI) BIOS 中啟用安全開機。 | ✓ | ✓ | |

| 信賴平台模組 (TPM) 2.0 | 符合受信任運算群組 (TCG) 規格的最新 Microsoft 需求。 | ✓ | ✓ | |

| 獲得 Windows Server 認證 | 代表伺服器系統符合 Microsoft 的最高安全性、可靠性及管理性技術標竿。 | ✓ | ✓ | |

| 開機 DMA 保護 | 支援具有輸入/輸出記憶體管理單元 (IOMMU) 的裝置。 例如 Intel VT-D 或 AMD-Vi。 | ✓ | ||

| 防禦韌體攻擊 | ||||

| 系統防護安全啟動 | 在具有動態測量信任根 (DRTM) 相容 Intel 和 AMD 硬體的作業系統中啟用。 | ✓ | ||

| 防止作業系統執行未驗證的程式碼 | ||||

| 虛擬化安全性 (VBS) | 需要 Windows Hypervisor (只在具有虛擬化延伸的 64 位元處理器上受到支援),包括 Intel VT-X 和 AMD-v。 | ✓ | ✓ | |

| Hypervisor 增強型程式碼完整性 (HVCI) | Hypervisor 程式碼完整性 (HVCI) 相容驅動程式加上 VBS 需求。 | ✓ | ✓ |

建立硬體信任根

UEFI 安全開機是一套安全性標準,藉由驗證系統開機元件,保護伺服器不被惡意 Rootkit 侵害。 安全開機會驗證受信任的作者,是否已在 UEFI 韌體驅動程式和應用程式加上數位簽章。 啟動伺服器時,韌體會檢查每個開機元件的簽章,包括韌體驅動程式和作業系統。 如果簽章有效,伺服器將開機,韌體會將控制權交給作業系統。

若要深入了解開機程序,請參閱保護 Windows 開機程序。

TPM 2.0 為敏感性資料和資料提供安全、有硬體支援的儲存體。 開機程序所載入的每個元件都會經過測量,測量結果會儲存在 TPM 中。 驗證硬體信任根可提高 BitLocker 等功能提供的保護;BitLocker 使用 TPM 2.0,有助建立證明型工作流程。 證明型工作流程可以併入零信任安全性策略。

深入了解信賴平台模組和 Windows 如何使用 TPM。

除了安全開機和 TPM 2.0 之外,Windows Server 安全核心也會在具有輸入/輸出記憶體管理單元 (IOMMU) 的相容處理器上,使用開機 DMA 保護。 例如 Intel VT-D 或 AMD-Vi。 有了開機 DMA 保護,系統在開機期間和作業系統執行期間,受到直接記憶體存取 (DMA) 攻擊的保護。

防禦韌體攻擊

端點保護和偵測解決方案通常不太能識別韌體,因為韌體在作業系統下執行。 韌體的存取權限,比作業系統和 Hypervisor 核心更高,因此非常容易成為攻擊者的目標。 韌體攻擊會破壞作業系統實作的其他安全性措施,讓您更難確認系統或使用者何時遭到入侵。

自 Windows Server 2022 起,System Guard Secure Launch 使用 AMD 和 Intel 的硬體功能,保護開機程序不遭受韌體攻擊。 安全核心伺服器的處理器支援動態測量信任根 (DRTM) 技術,並將韌體放入有硬體支援的沙箱中,因此有助限制高權限韌體程式碼漏洞造成的影響。 System Guard 使用內建於相容處理器的 DRTM 功能來啟動作業系統,確保系統使用經過驗證的程式碼啟動,並進入受信任的狀態。

防止作業系統執行未驗證的程式碼

安全核心伺服器使用虛擬化型安全性 (VBS) 和 Hypervisor 保護程式碼完整性 (HVCI),以建立安全的記憶體區域,並將其與一般作業系統隔離。 VBS 使用 Windows Hypervisor 建立虛擬安全模式 (VSM),以在作業系統內提供安全性邊界,安全性邊界可用於其他安全性解決方案。

HVCI 通常稱為記憶體完整性保護,是一套安全性解決方案,可確保只讓簽署且受信任的程式碼在核心中執行。 只使用簽署且受信任的程式碼,可防止試圖修改核心模式程式碼這類的攻擊。 例如修改驅動程式,或像 WannaCry 這類試圖將惡意程式碼插入核心的惡意探索。

若要深入了解 VBS 和硬體需求,請參閱虛擬化型安全性。

簡化管理

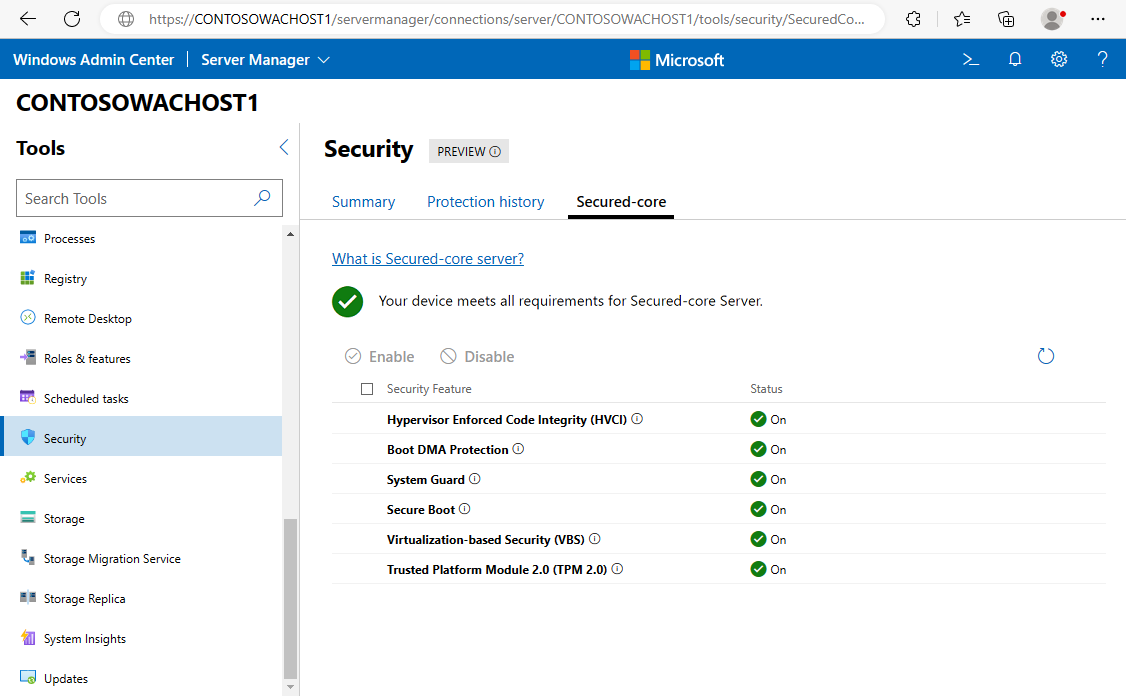

您可以使用 Windows PowerShell 或 Windows Admin Center 的安全性延伸,檢視和設定安全核心系統的作業系統安全性功能。 製造合作夥伴透過 Azure Stack HCI 整合系統,進一步簡化了客戶的設定體驗,提供開箱可用的 Microsoft 最佳伺服器安全性。

深入了解 Windows Admin Center。

預防性防禦

啟用安全核心功能,可以主動防禦並中斷攻擊用來惡意探索系統的許多路徑。 安全核心伺服器在技術堆疊的底層啟用進階安全性功能,因此能在許多安全性工具發現惡意探索漏洞之前,就先保護好系統最重要的區域。 而且不需要 IT 和 SecOps 團隊執行額外的工作或監控也能做到。

開始您的安全核心之旅

您可以從 Windows Server Catalog 找到經過安全核心伺服器認證的硬體,在 Azure Stack HCI 目錄中則可以找到 Azure Stack HCI 伺服器。 這些經認證的伺服器配備了業界領先的安全性防護功能 (內建於硬體、韌體和作業系統),有助於阻擋一些最先進的攻擊向量。

下一步

現在您已了解何謂安全核心伺服器,以下相關資源可以幫助您入門。 深入瞭解:

- 設定安全核心伺服器。

- Microsoft 安全性部落格中的 Microsoft 藉由安全核心,為伺服器和邊緣帶來進階硬體安全性。

- Microsoft 安全性部落格中的 Microsoft 生態系統現在提供最新安全核心伺服器,保護基礎架構。

- Windows 硬體相容性計畫規格和政策中的「組建能在所有 Windows 平台使用的 Windows 相容裝置、系統和篩選器驅動程式」。