作法:建立認證實體

重要

從 2023 年 9 月 20 日起,您將無法建立新的 Metrics Advisor 資源。 Metrics Advisor 服務將於 2026 年 10 月 1 日淘汰。

在上線數據摘要時,您應該選取驗證類型,某些驗證類型,例如 Azure SQL 連線 ion String 和服務主體需要認證實體來儲存認證相關信息,才能安全地管理您的認證。 本文將說明如何在 Metrics Advisor 中建立不同認證類型的認證實體。

基本程式:建立認證實體

您可以建立 認證實體 來儲存認證相關信息,並將其用於向數據源進行驗證。 您可以將認證實體共用給其他人,並讓它們連線到您的數據源,而不需共用實際的認證。 您可以在 [新增數據摘要] 索引卷標或 [認證實體] 索引卷標中建立它。建立特定驗證類型的認證實體之後,您可以只選擇您在新增數據摘要時建立的一個認證實體,這在建立多個數據摘要時會很有説明。 建立和使用認證實體的一般程式如下所示:

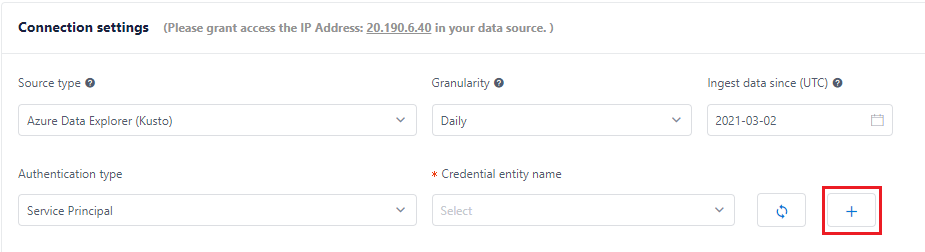

選取 [+] 以在 [新增數據摘要] 索引標籤中建立新的認證實體(您也可以在 [認證實體摘要] 索引卷標中建立一個認證實體。

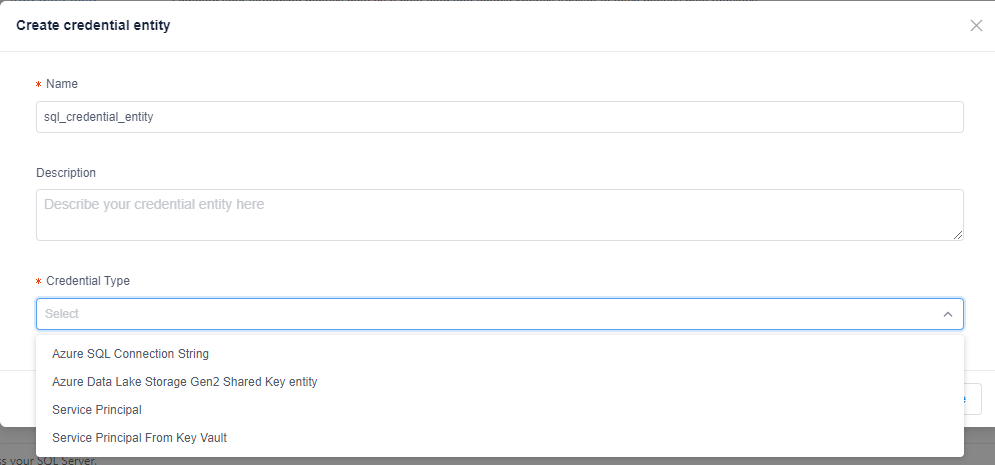

設定認證實體名稱、描述(如有需要)、認證類型(等於 驗證類型)和其他設定。

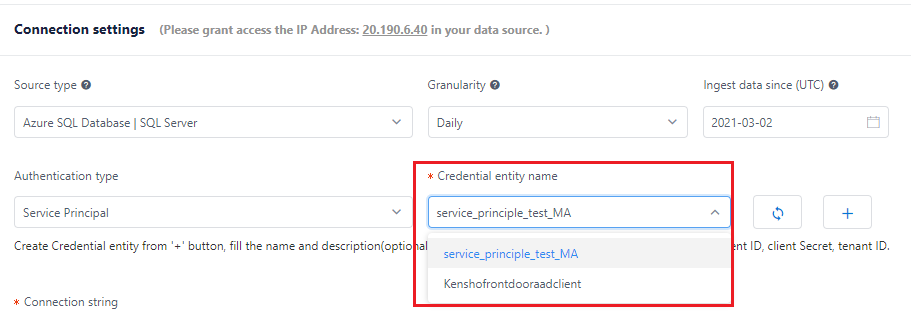

建立認證實體之後,您可以在指定驗證類型時加以選擇。

Metrics Advisor 中有四種認證類型:Azure SQL 連線 ion String、Azure Data Lake 儲存體 Gen2 共用密鑰實體、服務主體、來自 金鑰保存庫 的服務主體。 如需不同的認證類型設定,請參閱下列指示。

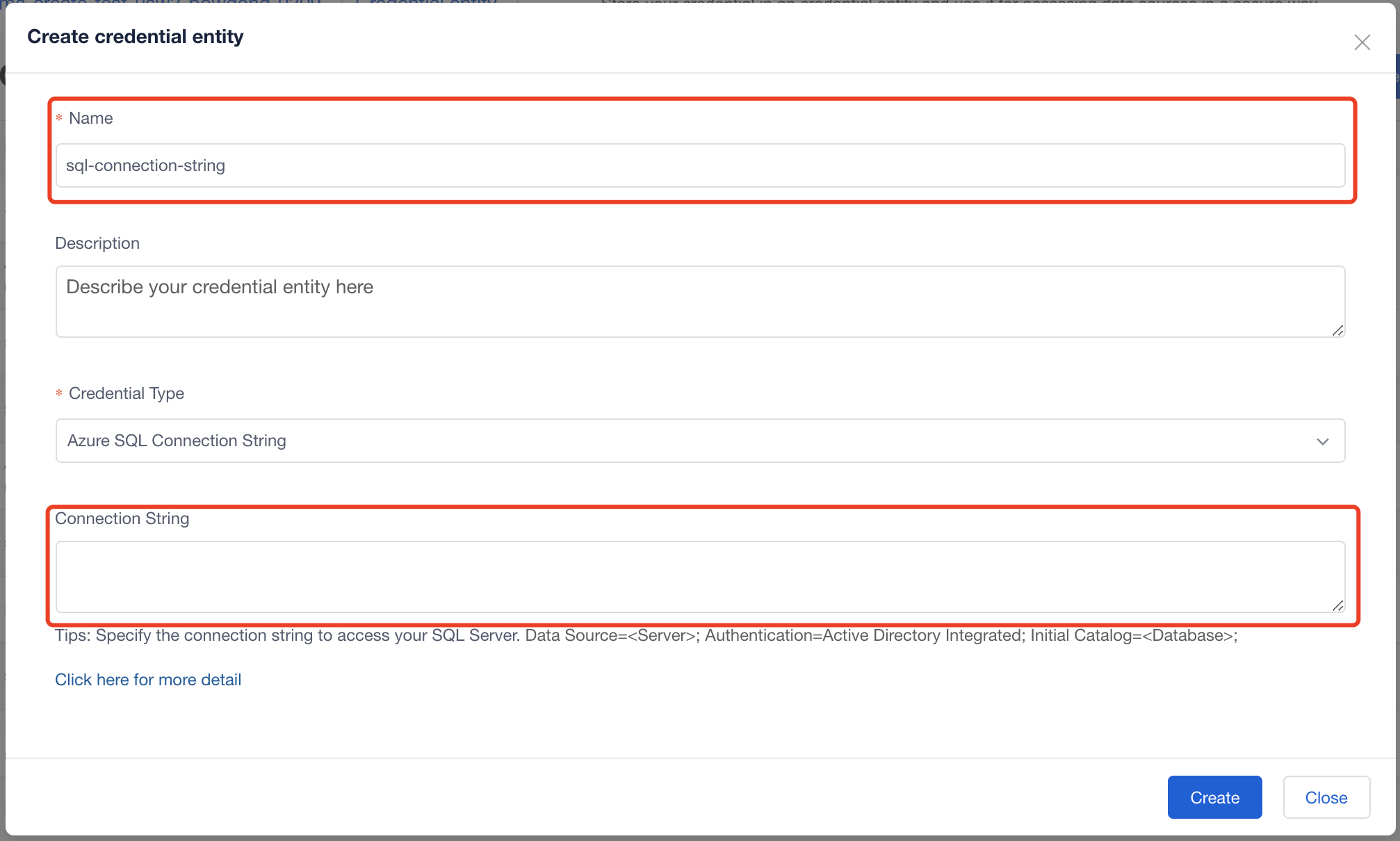

Azure SQL 連線 ion String

您應該設定 Name 和 連線 ion String,然後選取 [建立]。

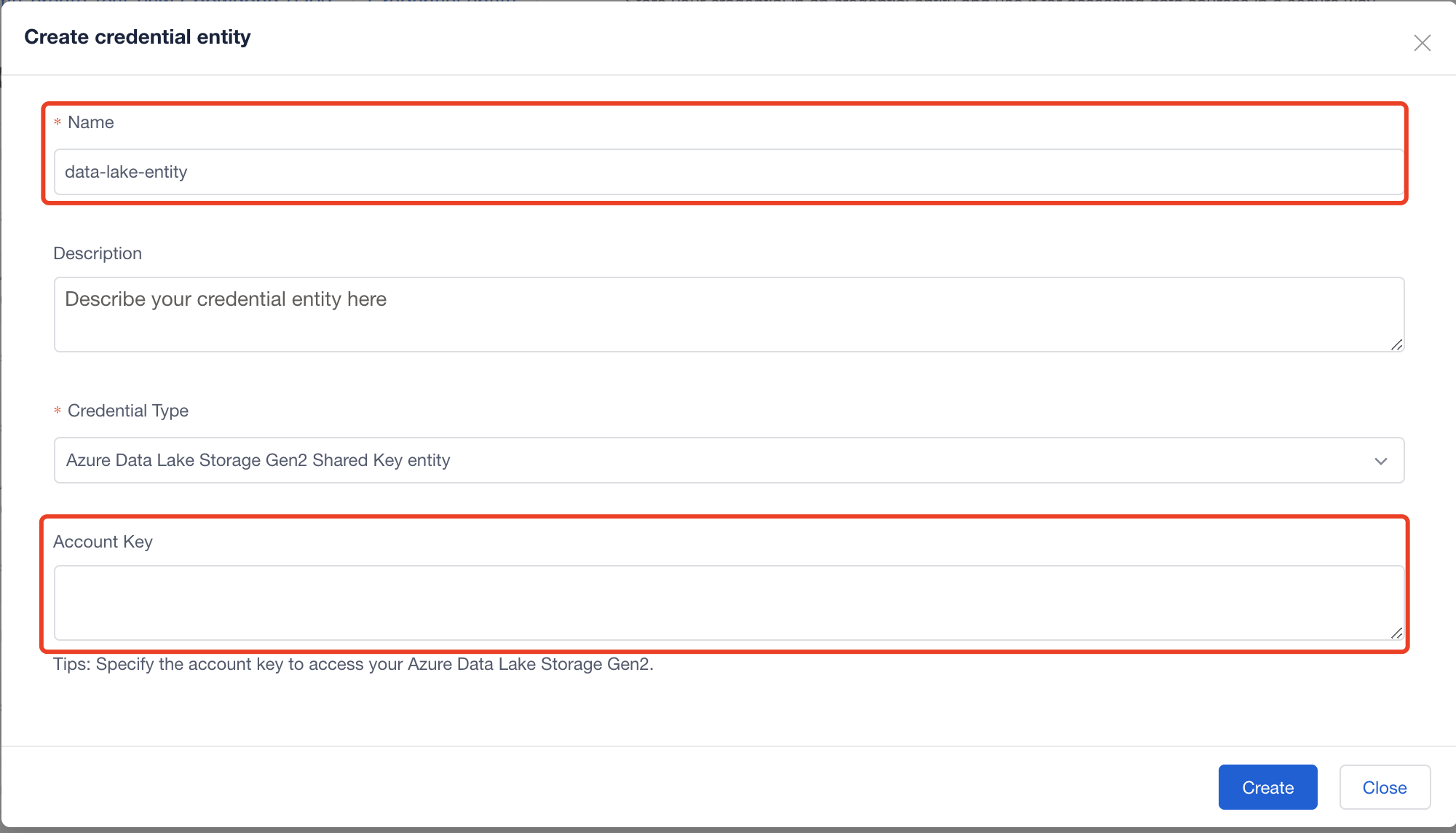

Azure Data Lake 儲存體 Gen2 共用密鑰實體

您應該設定 [名稱] 和 [帳戶密鑰],然後選取 [建立]。 帳戶金鑰可以在存取金鑰設定的 Azure 儲存體 帳戶 (Azure Data Lake 儲存體 Gen2) 資源中找到。

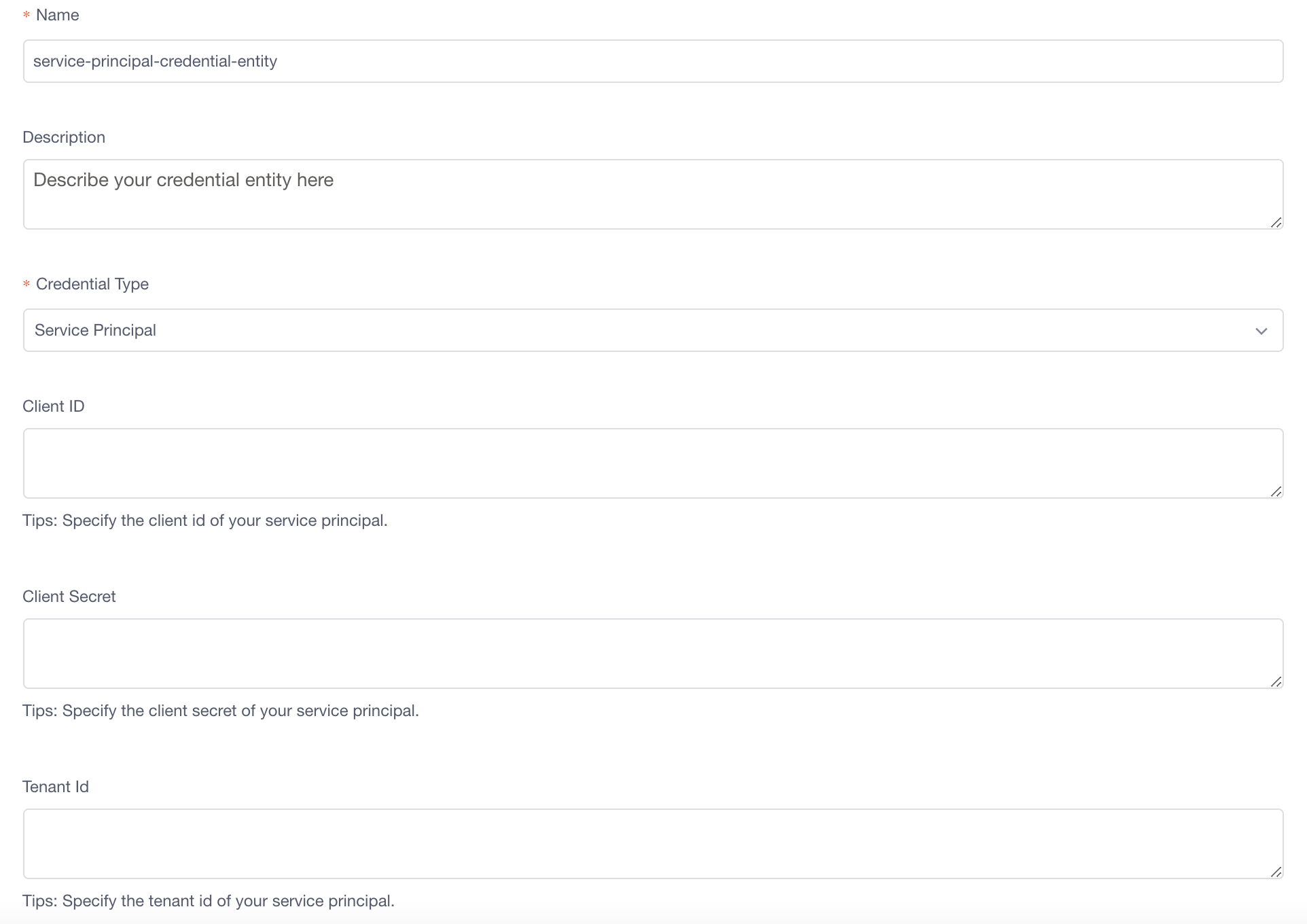

服務主體

若要為數據源建立服務主體,您可以遵循不同數據源 連線 中的詳細指示。 建立服務主體之後,您必須在認證實體中填入下列組態。

名稱: 設定服務主體認證實體的名稱。

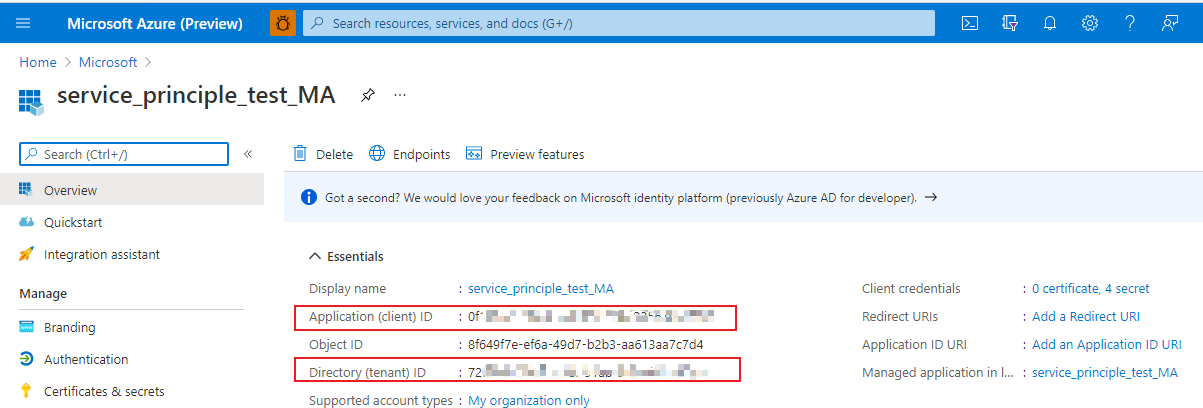

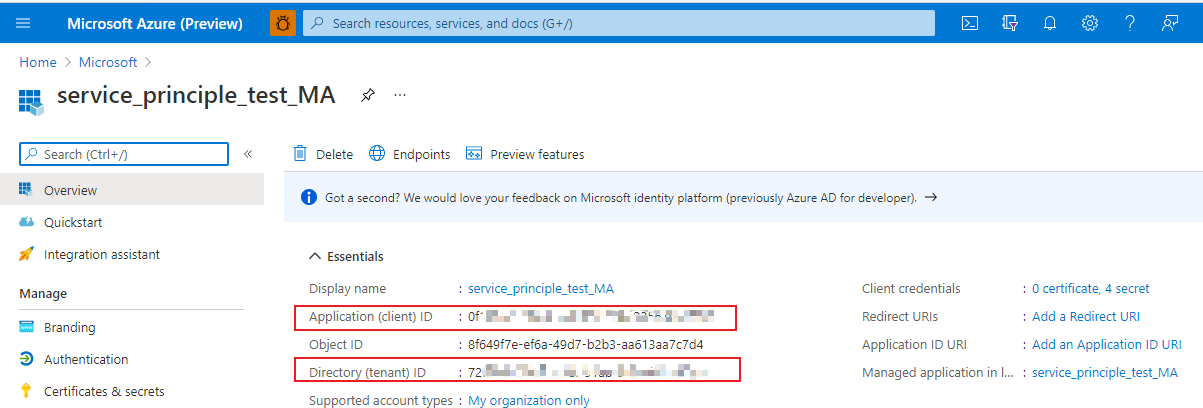

租使用者識別碼和用戶端識別碼:在 Azure 入口網站 中建立服務主體之後,您可以在 [概觀] 中找到

Tenant ID和Client ID。

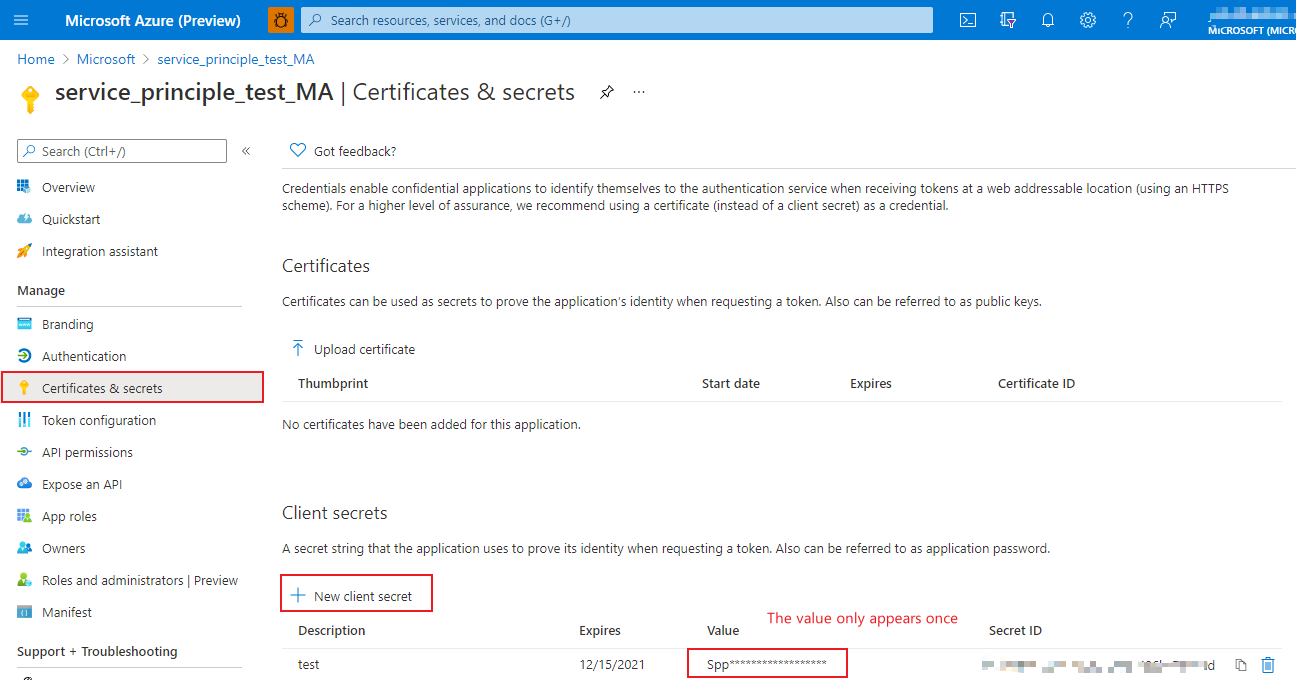

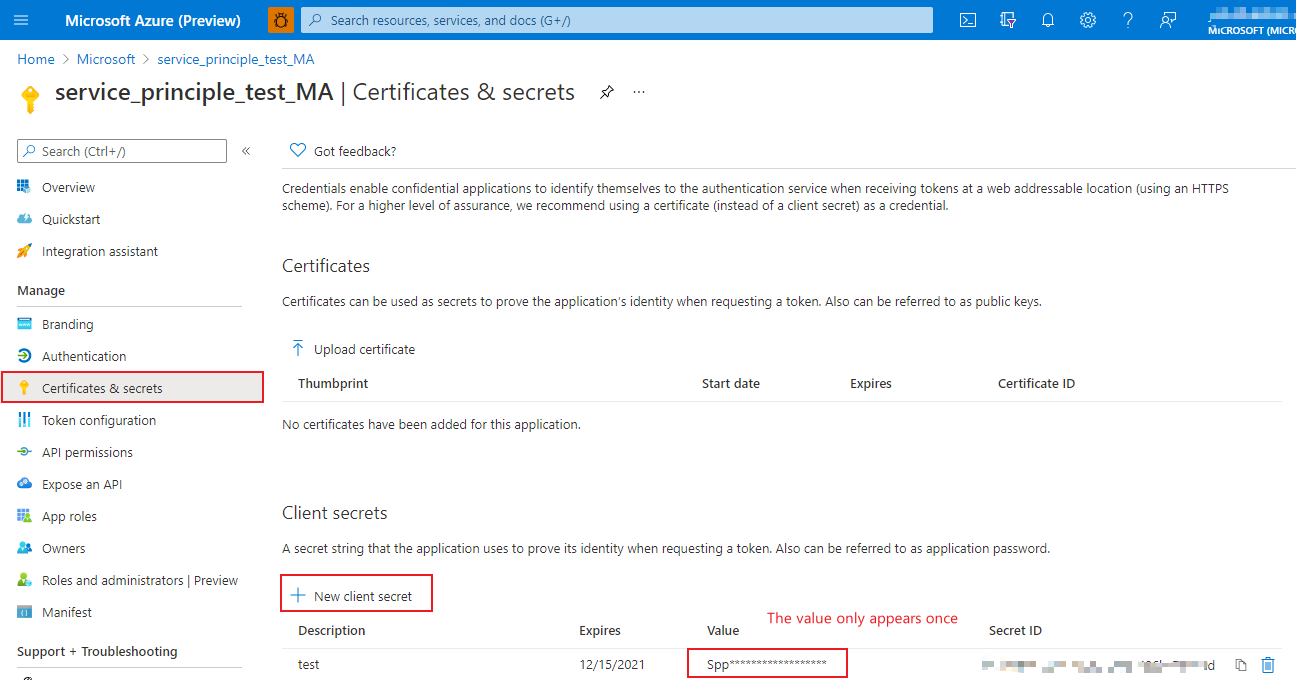

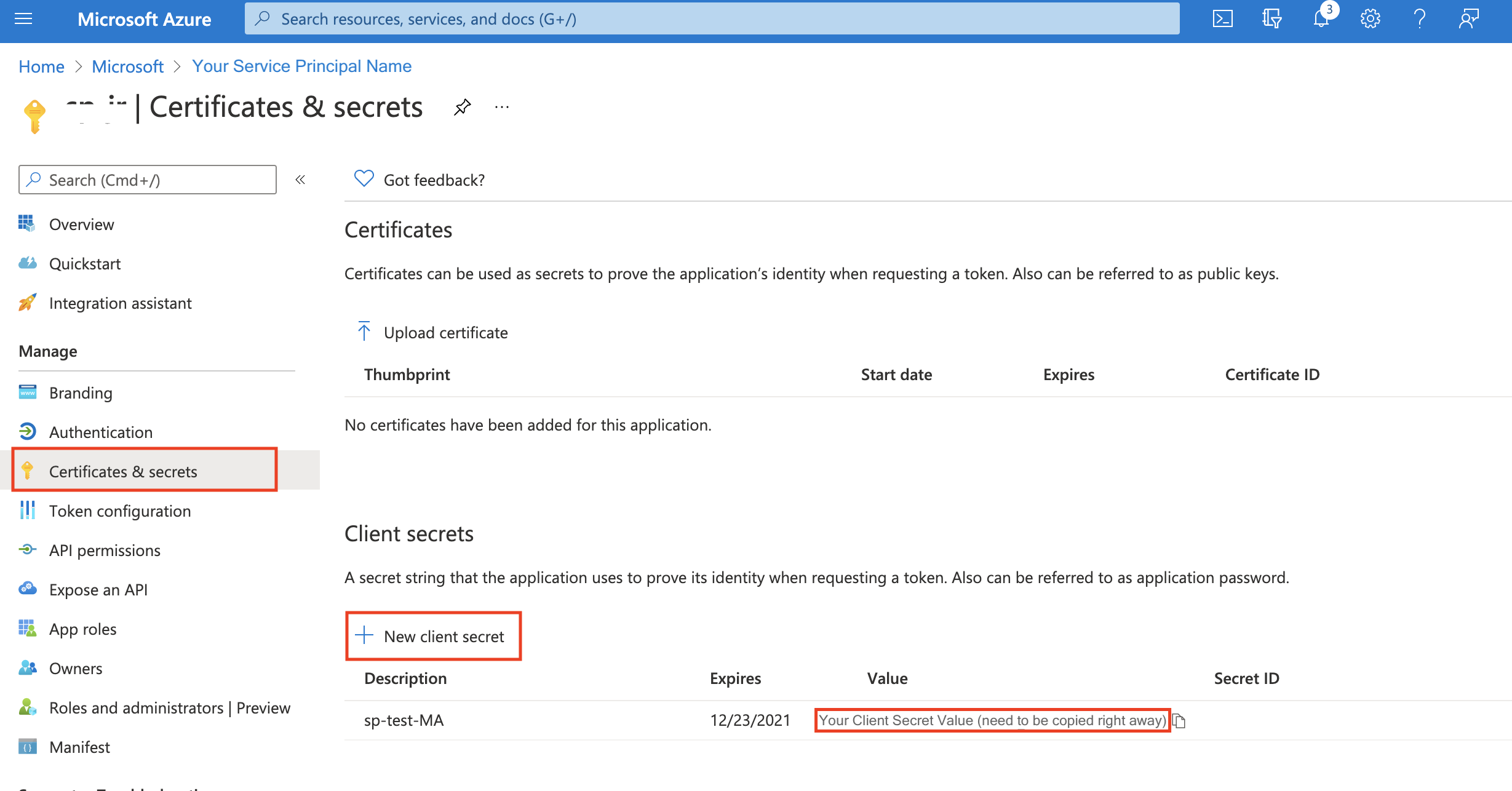

客戶端密碼:在 Azure 入口網站 中建立服務主體之後,您應該移至 [憑證和密碼] 來建立新的客戶端密碼,而值應該用於

Client Secret認證實體。 (注意:值只會顯示一次,因此最好將其儲存在某處。

來自 金鑰保存庫的服務主體

有數個步驟可從金鑰保存庫建立服務主體。

步驟 1:建立服務主體,並將其存取權授與資料庫。 您可以遵循 連線 不同數據源的詳細指示,為每個數據源建立服務主體一節。

在 Azure 入口網站 中建立服務主體之後,您可以在 [概觀] 中找到 Tenant ID 和 Client ID 。 目錄(租用戶)標識碼應位於Tenant ID認證實體組態中。

步驟 2:建立新的客戶端密碼。 您應該移至 [憑證和密碼 ] 來建立新的客戶端密碼,且 該值 將會用於後續步驟。 (注意:值只會顯示一次,因此最好將其儲存在某處。

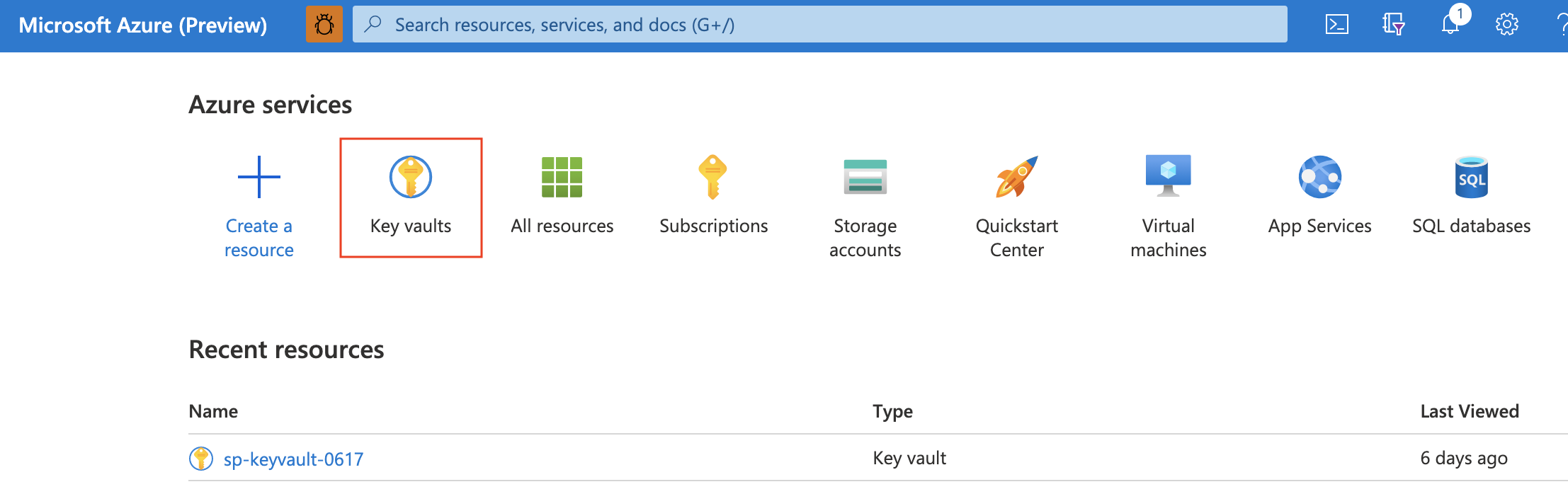

步驟 3:建立金鑰保存庫。 在 Azure 入口網站 中,選取 [金鑰保存庫] 以建立金鑰保存庫。

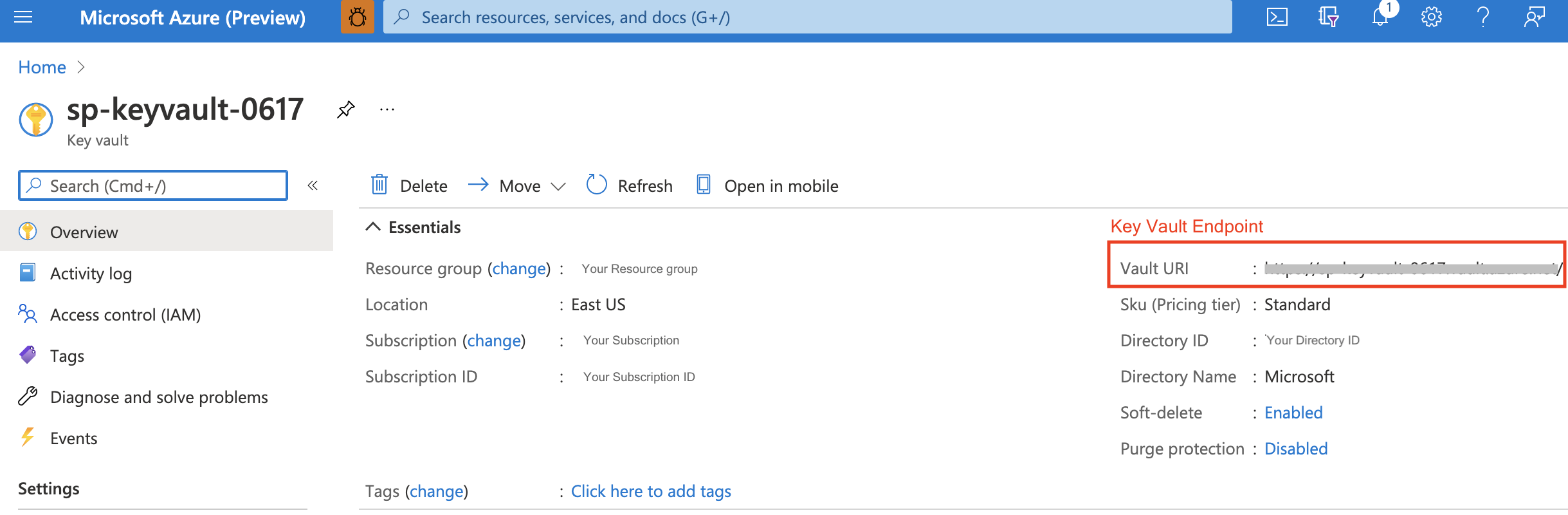

建立金鑰儲存庫之後,儲存 庫 URI 是 Key Vault Endpoint MA (Metrics Advisor) 認證實體中的 。

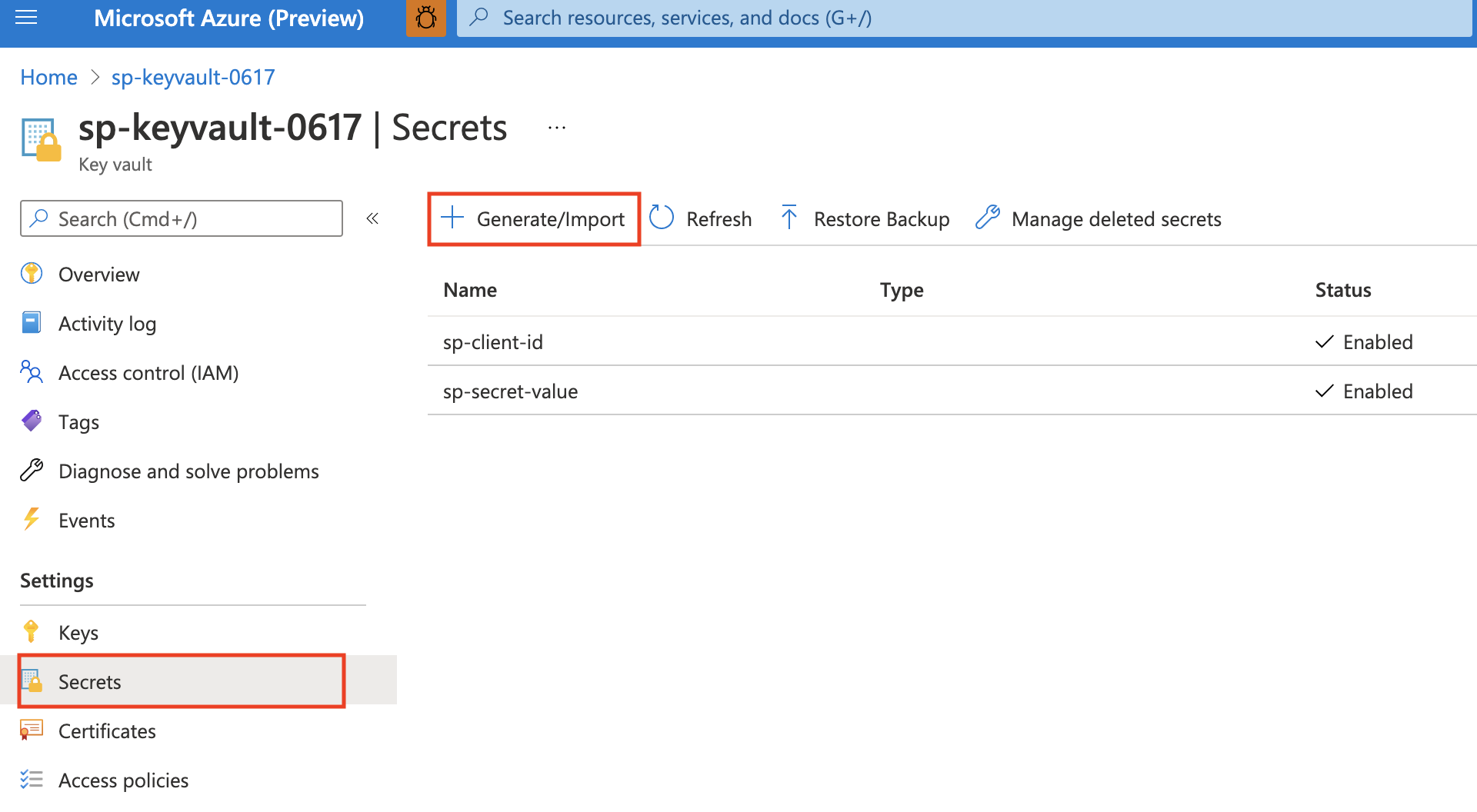

步驟 4:建立 金鑰保存庫 的秘密。 在密鑰保存庫的 Azure 入口網站 中,在 設定-Secrets> 中產生兩個秘密。

第一個是 針對 Service Principal Client Id,另一個是 針對 Service Principal Client Secret,這兩個名稱都會用於認證實體組態。

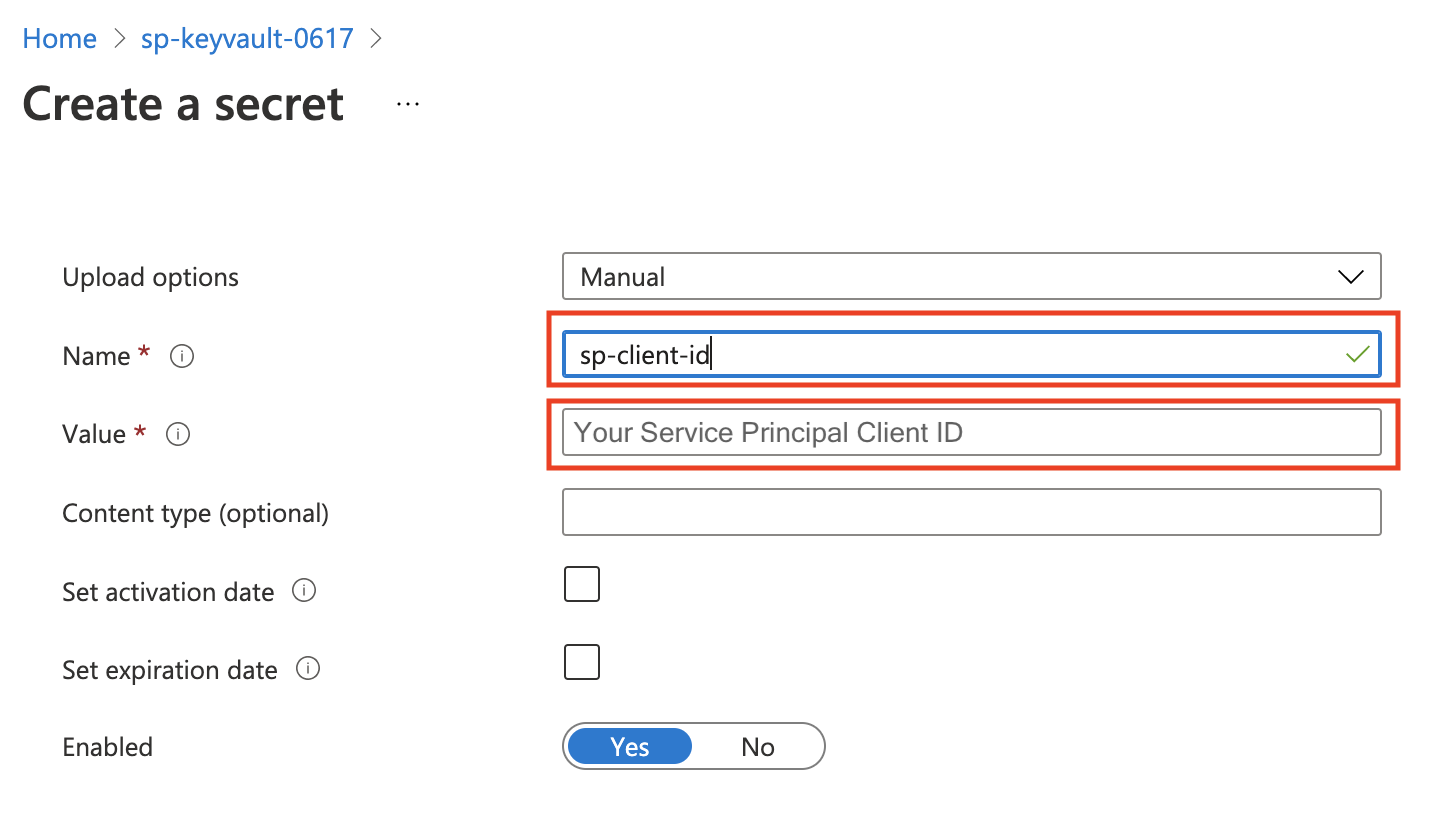

服務主體用戶端標識碼:設定

Name此秘密的 ,名稱將用於認證實體組態,而值應該是步驟 1 中的服務主體Client ID。

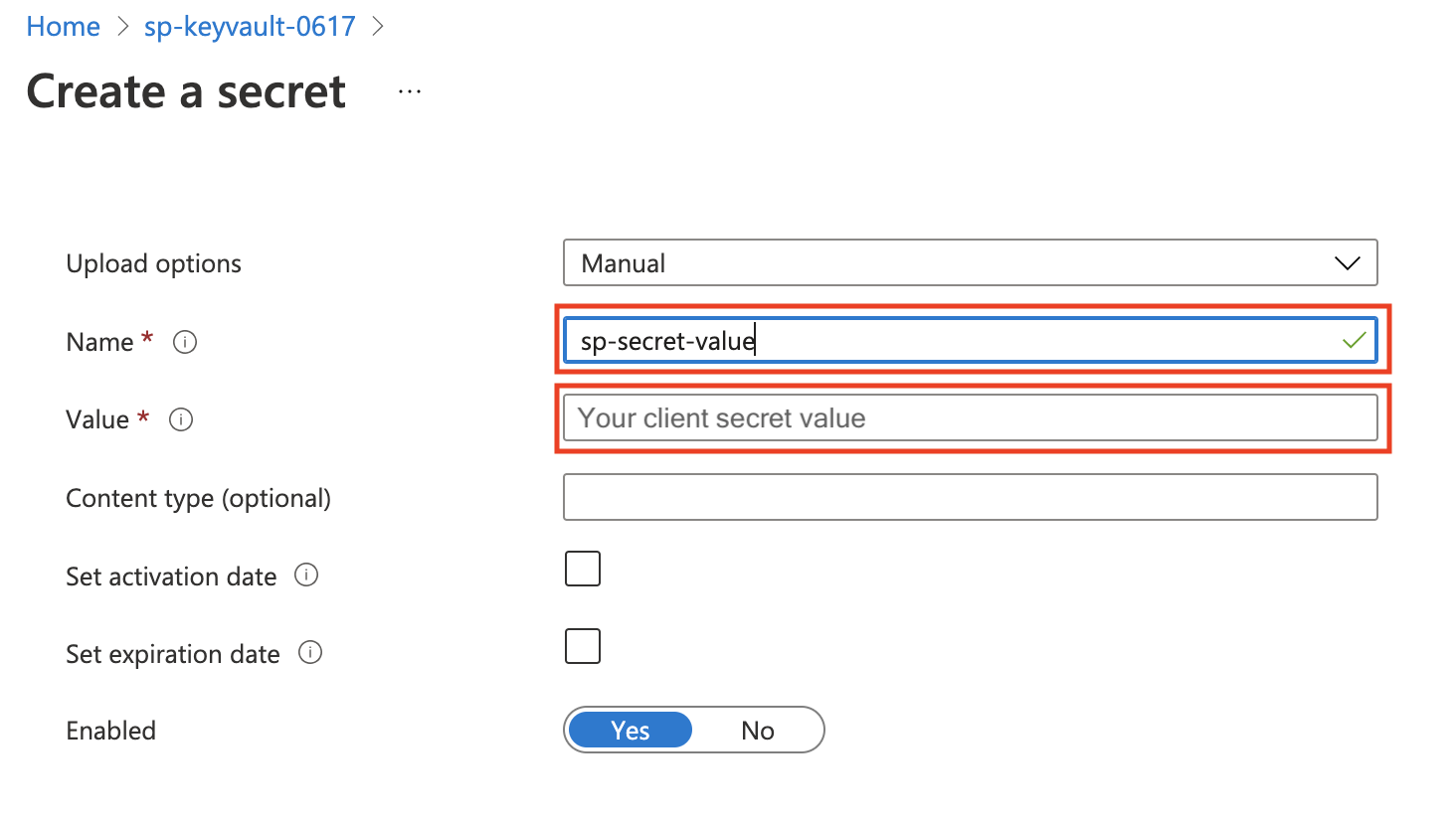

服務主體客戶端密碼:設定此秘密的 ,名稱將用於認證實體組態,而值應該是步驟 2 中的服務主體

Client Secret ValueName。

到目前為止,服務主體的用戶端標識符和用戶端密碼最終會儲存在 金鑰保存庫 中。 接下來,您必須建立另一個服務主體來儲存密鑰保存庫。 因此,您應該 建立兩個服務主體,一個用來儲存用戶端標識符和客戶端密碼,這會儲存在密鑰保存庫中,另一個則是儲存密鑰保存庫。

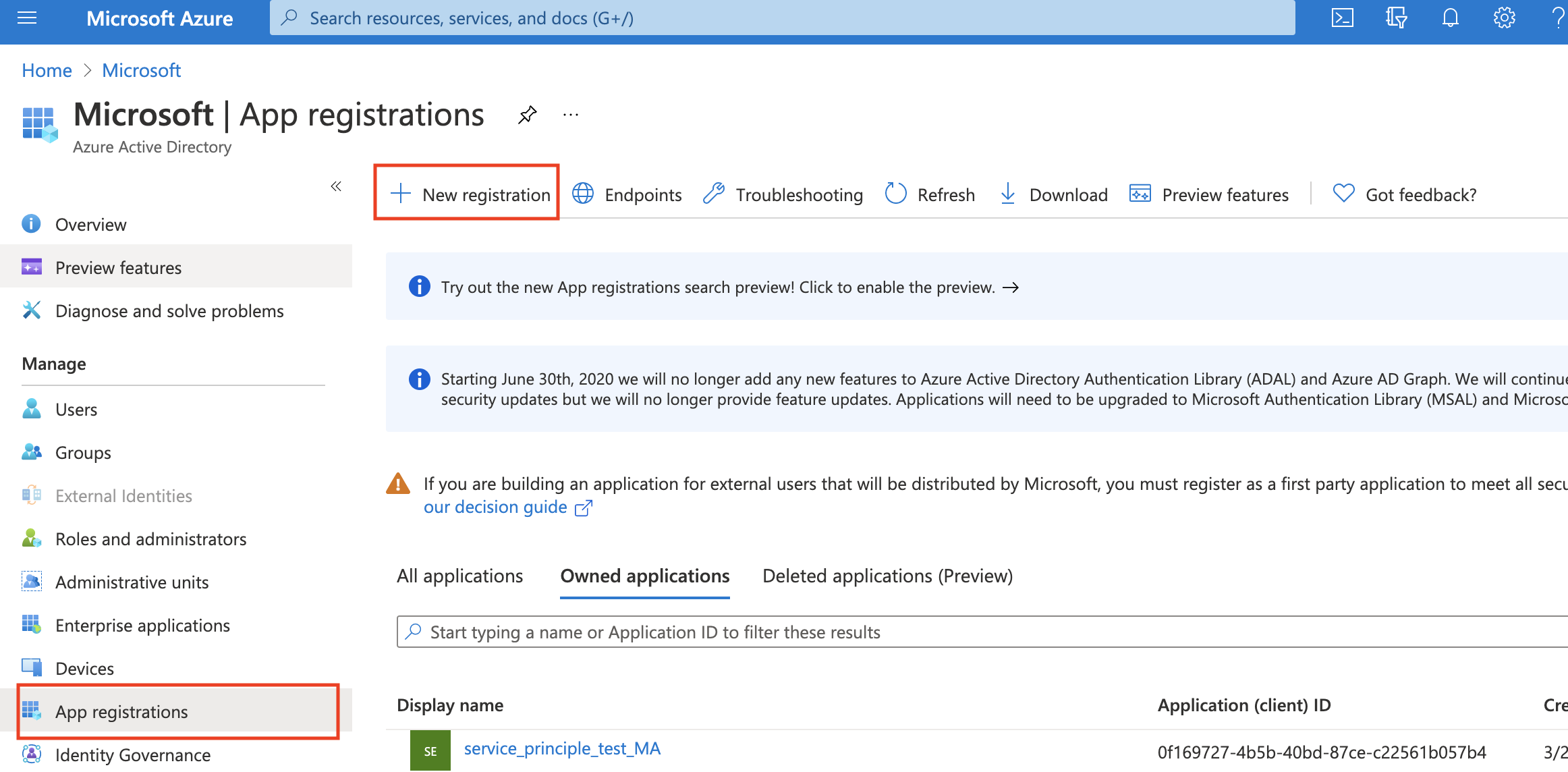

步驟 5:建立服務主體來儲存金鑰保存庫。

移至 Azure 入口網站 Microsoft Entra ID 並建立新的註冊。

建立服務主體之後, 概觀中的應用程式(用戶端)識別碼 將會是

Key Vault Client ID認證實體組態中的 。在 [管理憑證>與秘密] 中,選取 [新增客戶端密碼] 來建立客戶端密碼。 然後您應該 複製值,因為它只會顯示一次。 此值位於

Key Vault Client Secret認證實體組態中。

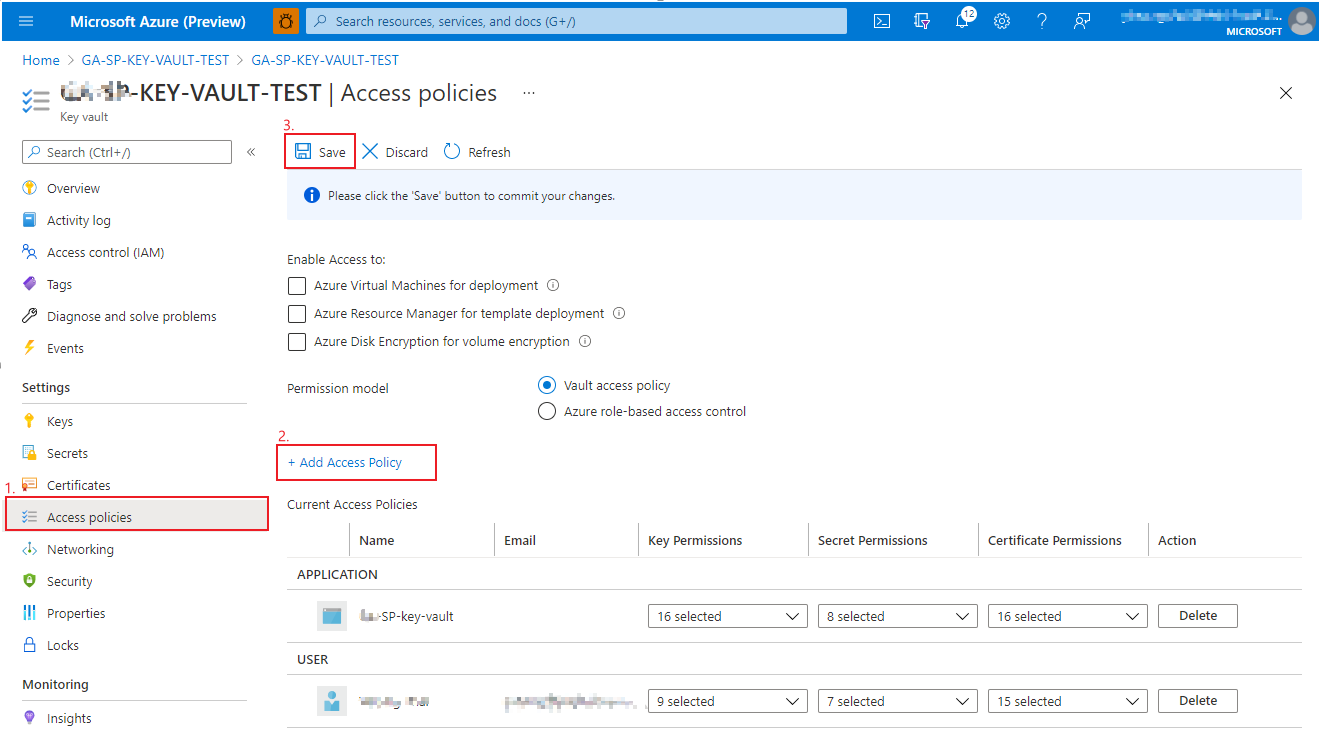

步驟 6:授與服務主體對 金鑰保存庫 的存取權。 選取 [新增存取原則] 以選取 [新增存取 設定> 原則] 來建立的密鑰保存庫資源,以在步驟 5 和第二個服務主體之間建立聯機,然後選取 [儲存]。

組態結論

最後,計量 Advisor for Service Principal 中的認證實體組態從 金鑰保存庫,以及取得它們的方式如下表所示:

| 組態 | 如何取得 |

|---|---|

| 金鑰保存庫 端點 | 步驟 3: 金鑰保存庫的保存庫 URI。 |

| 租用戶識別碼 | 步驟 1: 第一個服務主體的目錄(租用戶)標識符。 |

| 金鑰保存庫 用戶端標識碼 | 步驟 5: 第二個服務主體的應用程式(用戶端)標識碼。 |

| 金鑰保存庫客戶端密碼 | 步驟 5: 第二個服務主體的客戶端密碼值。 |

| 服務主體用戶端識別碼名稱 | 步驟 4: 您為用戶端識別碼設定的秘密名稱。 |

| 服務主體客戶端密碼名稱 | 步驟 4: 您為用戶端秘密值設定的秘密名稱。 |