啟用 VM 的無代理程式掃描

無代理程式掃描可讓您查看工作負載上已安裝的軟體與軟體弱點,以將弱點評定涵蓋範圍擴充至伺服器工作負載,而不需安裝弱點評定代理程式。

無代理程式弱點評定會使用 Microsoft Defender 弱點管理引擎來評定 VM 上所安裝軟體的弱點,而無須安裝適用於端點的 Defender。 弱點評定會顯示軟體清查與弱點結果,其格式與代理程式型評定相同。

代理程式型弱點評定解決方案的相容性

適用於雲端的 Defender 已支援不同的代理程式型弱點掃描,包括 Microsoft Defender 弱點管理 (MDVM) 及 BYOL。 無代理程式掃描可擴充適用於雲端的 Defender 可見度,以觸達更多裝置。

當您啟用無代理程式弱點評定時:

如果您訂用帳戶中的任何 VM 上未啟用現有的整合式弱點評定解決方案,則適用於雲端的 Defender 依預設會自動啟用 MDVM。

如果您在適用於端點的 Microsoft Defender 整合中選取 [Microsoft Defender 弱點管理],則適用於雲端的 Defender 會顯示最佳化涵蓋範圍和時效性的統一整合檢視。

- 只有其中一個來源 (Defender 弱點管理或無代理程式) 涵蓋的機器會顯示該來源的結果。

- 這兩個來源涵蓋的機器只會顯示代理程式型結果,以提升時效性。

若您選取 [BYOL 整合的弱點評定] - 根據預設,適用於雲端的 Defender 會顯示代理程式型結果。 無代理程式掃描的結果,顯示標的為未安裝代理程式的機器,或未正確報告結果的機器。

若要變更預設行為而一律顯示來自 MDVM 的結果 (無論是否為第三方代理程式解決方案),請在弱點評定解決方案中選取 Microsoft Defender 弱點管理設定。

啟用機器的無代理程式掃描

根據預設,當您啟用 Defender 雲端安全性態勢管理 (CSPM) 或 Defender for Servers P2 時,會啟用無代理程式掃描。

若您已啟用 Defender for Servers P2 且無代理程式掃描已關閉,則必須手動開啟無代理程式掃描。

無代理程式掃描可以啟用於

注意

只有在已啟用適用於伺服器的 Defender 方案 2 時,才可使用無代理程式惡意程式碼掃描

Azure 上的無代理程式弱點評定

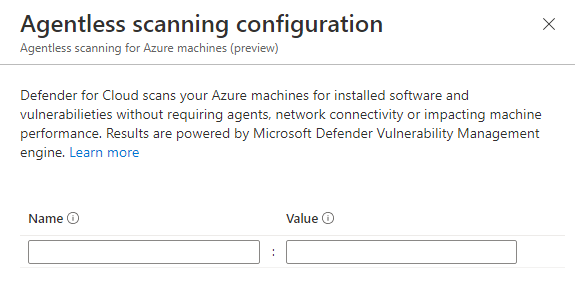

若要啟用 Azure 上的無代理程式弱點評定:

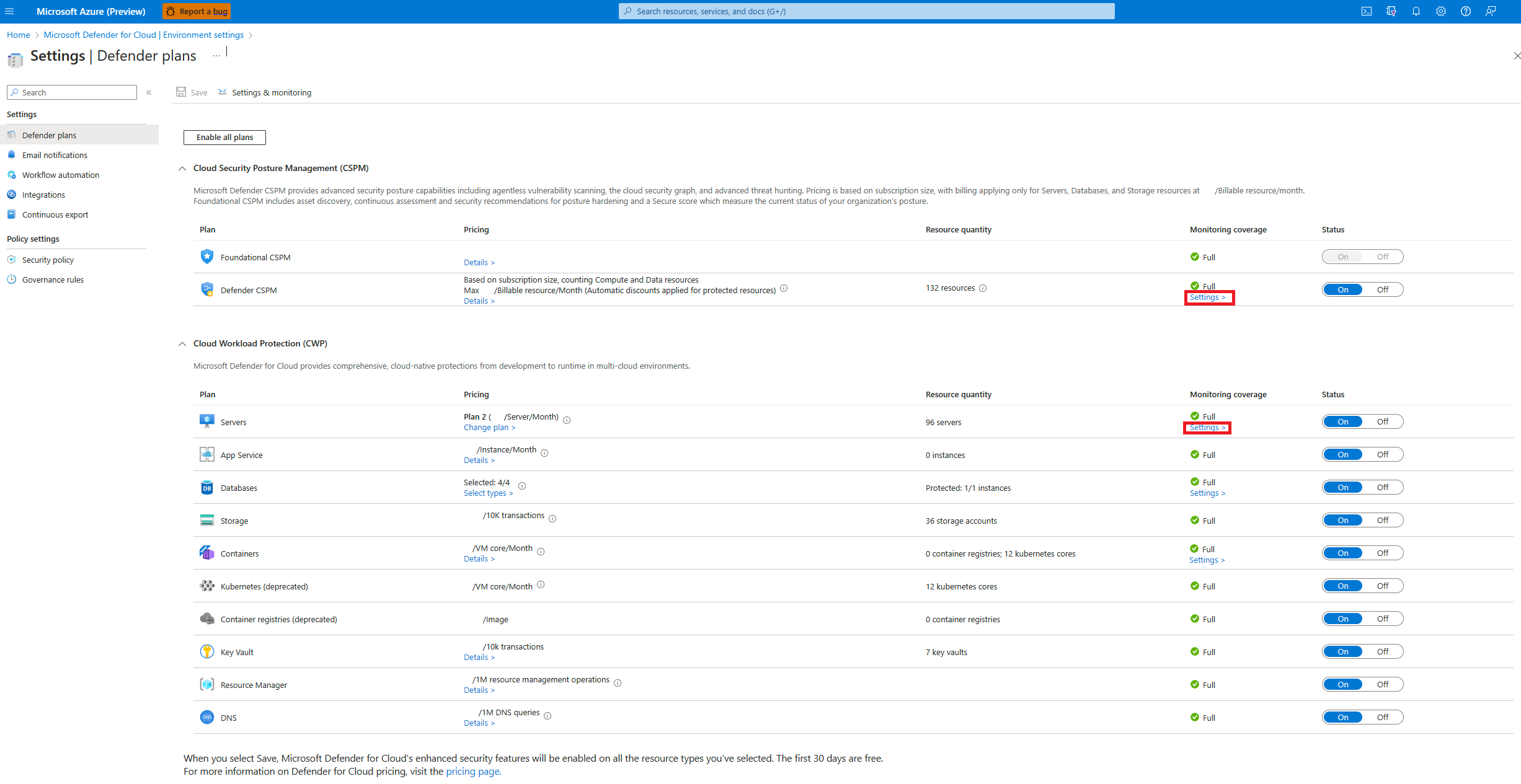

從適用於雲端的 Defender 功能表中,開啟 [環境設定]。

選取相關的訂用帳戶。

針對 Defender 雲端安全性態勢管理 (CSPM) 或 Defender for Servers P2 方案,選取 [設定]。

無代理程式掃描設定是由 Defender 雲端安全性態勢管理 (CSPM) 或適用於伺服器的 Defender P2 所共用。 當您在任一個方案中啟用無代理程式掃描時,這兩個方案都會啟用該設定。

在 [設定] 窗格中,開啟 [Agentless scanning for machines] \(適用於機器的無代理程式掃描\)。

選取 [儲存]。

若要在 Azure 中啟用 CMK 加密磁碟掃描 (預覽):

若要進行無代理程式掃描,以涵蓋具有 CMK 加密磁碟的 Azure 虛擬機器,您必須授與適用於雲端的 Defender 額外的權限,才能建立這些磁碟的安全復本。 為此,需要對用於虛擬機器的 CMK 加密的 Key Vault 授予額外權限。

若要手動指派權限,請根據您的 Key Vault 類型遵循下列指示:

- 對於使用非 RBAC 權限的 Key Vault,請為「適用於雲端伺服器之 Microsoft Defender 掃描程式資源提供者」 (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) 指派下列權限:Key Get、Key Wrap、Key Unwrap。 - 對於使用 RBAC 權限的 Key Vault,請指派「適用於雲端伺服器之 Microsoft Defender 掃描程式資源提供者」(

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) Key Vault 加密服務加密使用者 內建角色。

若要大規模指派這些權限,您也可以使用 此指令碼。

如需詳細資訊,請參閱 無代理程式掃描權限。

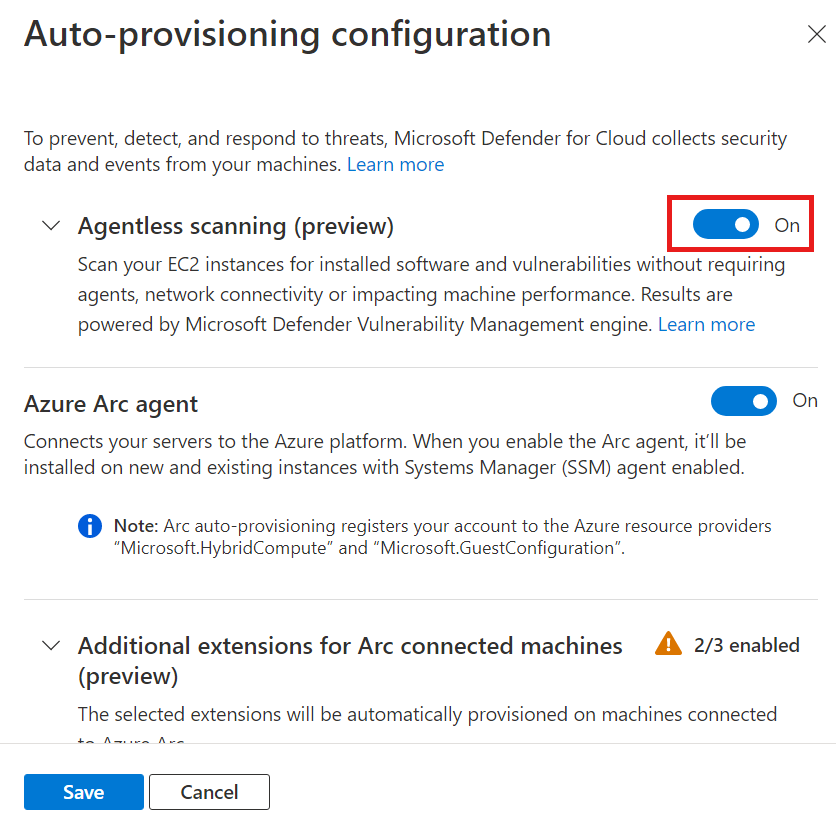

AWS 上的無代理程式弱點評定

從適用於雲端的 Defender 功能表中,開啟 [環境設定]。

選取相關帳戶。

針對 Defender 雲端安全性態勢管理 (CSPM) 或 Defender for Servers P2 方案,選取 [設定]。

當您在任一個方案中啟用無代理程式掃描時,這兩個方案都會套用該設定。

在 [設定] 窗格中,開啟 [Agentless scanning for machines] \(適用於機器的無代理程式掃描\)。

選取 [Save and Next: Configure Access] \(儲存和下一步:設定存取\)。

下載 CloudFormation 範本。

使用下載的 CloudFormation 範本,依畫面上的指示,在 AWS 中建立堆疊。 如果要將管理帳戶上線,您必須以 Stack 和 StackSet 兩種形式執行 CloudFormation 範本。 在上線之後,最晚 24 小時內會針對成員帳戶建立連接器。

選取 [下一步:檢閱並產生]。

選取 [更新]。

啟用無代理程式掃描之後,適用於雲端的 Defender 中會自動更新軟體清查與弱點資訊。

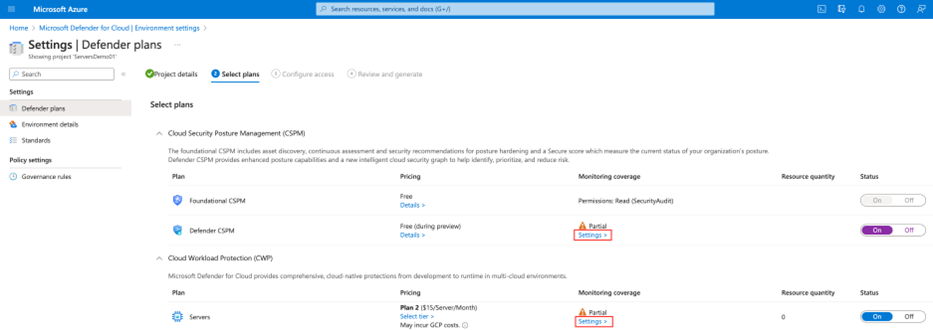

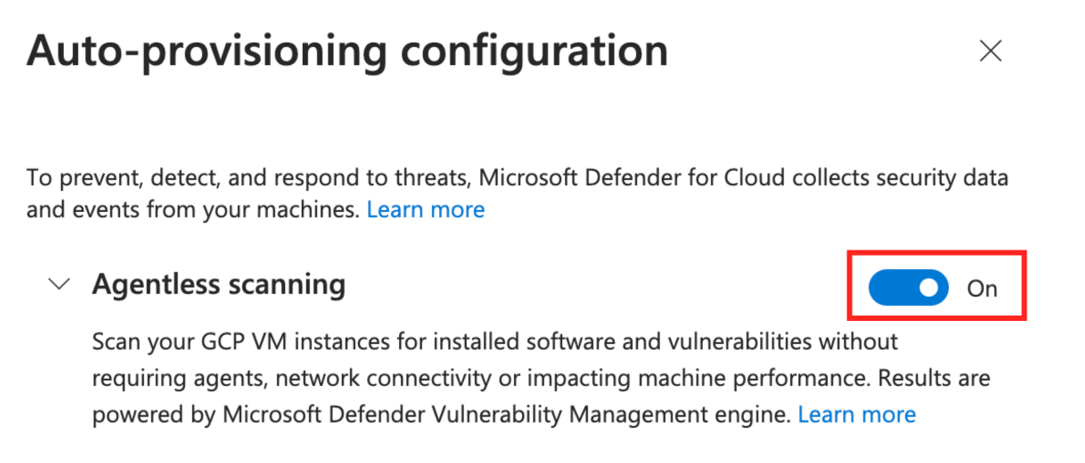

在 GCP 中啟用無代理程式掃描

在適用於雲端的 Defender 中,選取 [環境設定]。

選取相關的專案或組織。

針對 Defender 雲端安全性態勢管理 (CSPM) 或 Defender for Servers P2 方案,選取 [設定]。

將無代理程式掃描切換為 [開啟]。

選取 [Save and Next: Configure Access] \(儲存和下一步:設定存取\)。

複製上線指令碼。

在 GCP 組織/專案範圍內 (GCP 入口網站或 gcloud CLI) 執行上線指令碼。

選取 [下一步:檢閱並產生]。

選取 [更新]。

測試無代理程式惡意程式碼掃描器的部署

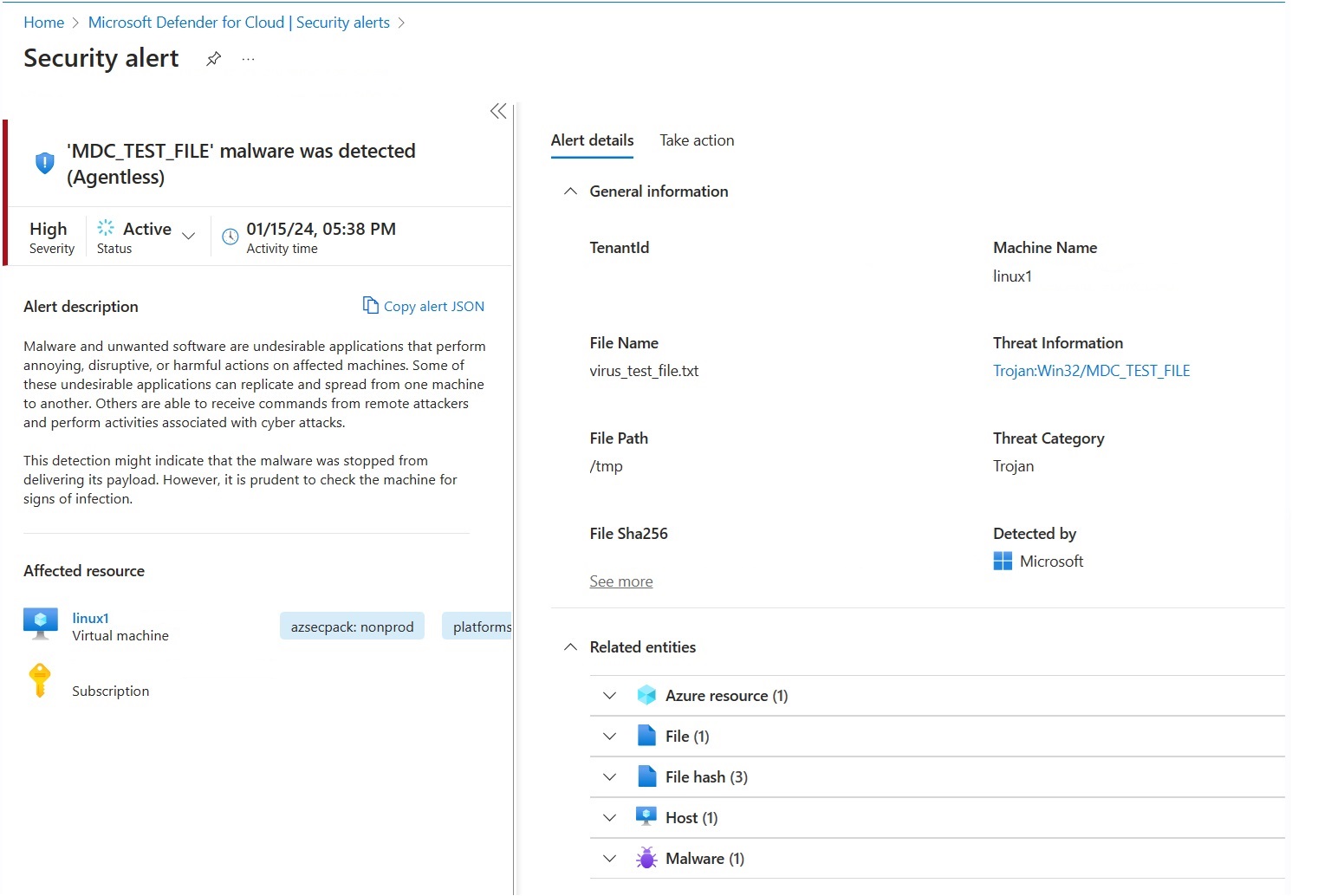

只有在環境中偵測到威脅的情況下,安全性警示才會出現在入口網站上。 如果沒有任何警示,可能是因為您的環境中沒有威脅。 您可以建立測試檔案,藉以測試裝置是否已正確上線並回報給適用於雲端的 Defender。

建立 Linux 的測試檔案

在 VM 上開啟終端機視窗。

執行以下 命令:

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

警示 MDC_Test_File malware was detected (Agentless) 會在 24 小時內出現在 [適用於雲端的 Defender 警示] 頁面和 Defender XDR 入口網站中。

建立 Windows 的測試檔案

使用文字文件建立測試檔案

在您的 VM 上建立文字檔。

將文字

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$貼到文字檔中。重要

請確定文字檔中沒有多餘的空格或行。

儲存檔案。

開啟檔案,以驗證其中包含階段 2 的內容。

警示 MDC_Test_File malware was detected (Agentless) 會在 24 小時內出現在 [適用於雲端的 Defender 警示] 頁面和 Defender XDR 入口網站中。

使用 PowerShell 建立測試檔案

在您的 VM 上開啟 PowerShell。

執行下列指令碼。

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

警示 MDC_Test_File malware was detected (Agentless) 會在 24 小時內出現在 [適用於雲端的 Defender 警示] 頁面和 Defender XDR 入口網站中。

從掃描中排除機器

無代理程式掃描適用於訂閱中的所有合格機器。 若要防止掃描特定機器,您可以根據既有的環境標記,從無代理程式掃描中排除機器。 當適用於雲端的 Defender 執行機器的持續探索時,會跳過已排除的機器。

若要設定要排除的機器:

在適用於雲端的 Defender 中,選取 [環境設定]。

選取相關的訂閱或多雲端連接器。

針對 Defender 雲端安全性態勢管理 (CSPM) 或 Defender for Servers P2 方案,選取 [設定]。

針對無代理程式掃描,選取 [編輯設定]。

輸入套用至您想要免除之機器的標記名稱與值。 您可以輸入

multiple tag:value配對。

選取 [儲存]。

相關內容

深入了解:

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應