檢閱 Docker 主機強化建議

適用於雲端的 Microsoft Defender 識別 IaaS Linux VM 上或其他執行 Docker 容器的 Linux 機器上託管的非受控容器。 適用於雲端的 Defender 會持續評估這些容器的設定。 然後與網際網路安全性 (CIS) Docker 基準測試中心進行比較。

適用於雲端的 Defender 包含 CIS Docker 基準的整個規則集,並會在您的容器無法滿足任何控制時發出警示。 適用於雲端的 Defender 找到設定錯誤時,會產生安全性建議。 使用適用於雲端的 Defender 的建議頁面來檢視建議並補救問題。

發現的弱點會分組在單一建議內。

注意

這些 CIS 基準檢查不會在 AKS 管理的執行個體或 Databricks 管理的 VM 上執行。

可用性

| 層面 | 詳細資料 |

|---|---|

| 版本狀態: | 公開上市 (GA) |

| 定價: | 需要適用於伺服器的 Microsoft Defender 方案 2 |

| 必要的角色和權限: | 主機連線到的工作區上的讀者 |

| 雲端: |

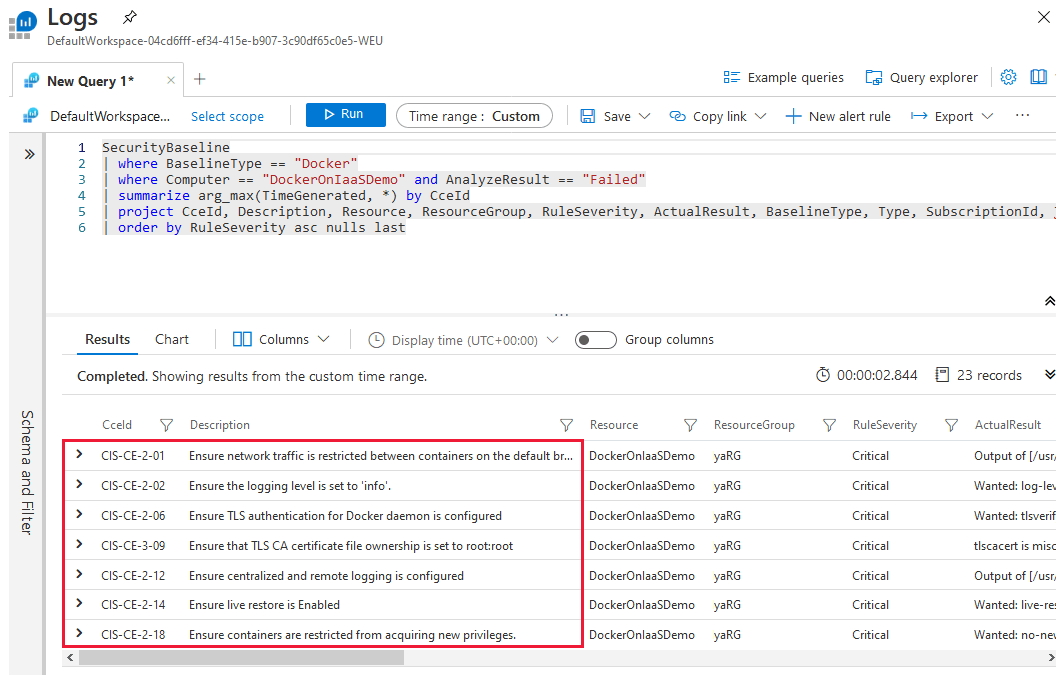

識別及補救 Docker 設定中的安全性弱點

從適用於雲端的 Defender 功能表中,開啟 [建議] 頁面。

篩選至 [應補救容器安全性設定中的建議弱點] 的建議,然後選取建議。

建議頁面會顯示受影響的資源 (Docker 主機)。

注意

未執行 Docker 的機器會顯示在 [不適用的資源] 索引標籤中。這些機器在 Azure 原則中會顯示為 [相容]。

若要檢視及補救特定主機未成功執行的 CIS 控制,請選取您要調查的主機。

提示

如果您從資產清查頁面開始,並從該處到達此建議,請選取建議頁面上的 [採取動作] 按鈕。

![[採取動作] 按鈕以啟動 Log Analytics。](media/monitor-container-security/host-security-take-action-button.png)

Log Analytics 隨即開啟,且有可供執行的自訂作業。 預設自訂查詢會列出所有已評估的失敗規則,以及協助您解決問題的指導方針。

視需要調整查詢參數。

當您確定命令正確,且已可供主機使用時,請選取 [執行]。

後續步驟

Docker 強化只是「適用於雲端的 Defender」容器安全性功能的一個層面。