IoT 中樞支援受控識別

受控識別在 Microsoft Entra ID 中以安全的方式為 Azure 服務提供自動受控的身分識別。 這可消除開發人員必須藉由提供身分識別來管理認證的需求。 有兩種受控識別:系統指派和使用者指派。 IoT 中樞同時支援這兩者。

在 IoT 中樞中,受控識別可用於將 IoT 中樞連線到其他 Azure 服務,以取得各種功能,例如訊息路由、檔案上傳以及大量裝置匯入/匯出。 在本文中,您將了解如何在 IoT 中樞內針對不同的功能使用系統指派和使用者指派的受控識別。

必要條件

系統指派的受控識別

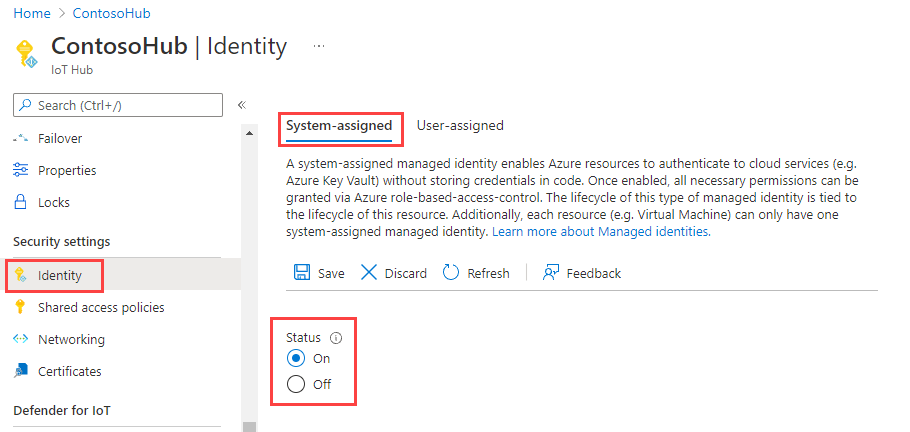

您可以在 Azure 入口網站中啟用或停用系統指派的受控識別

登入 Azure 入口網站,然後瀏覽至 IoT 中樞。

從導覽功能表的 [安全性設定] 區段中,選取 [身分識別]。

選取 [系統指派的] 索引標籤。

將系統指派受控識別的 [狀態] 設定為 [開啟] 或 [關閉],然後選取 [儲存]。

注意

若系統指派的受控識別正在使用,您就無法將其關閉。 停用此功能之前,請確定沒有任何自訂端點正在使用系統指派的受控識別驗證。

使用者指派的受控識別

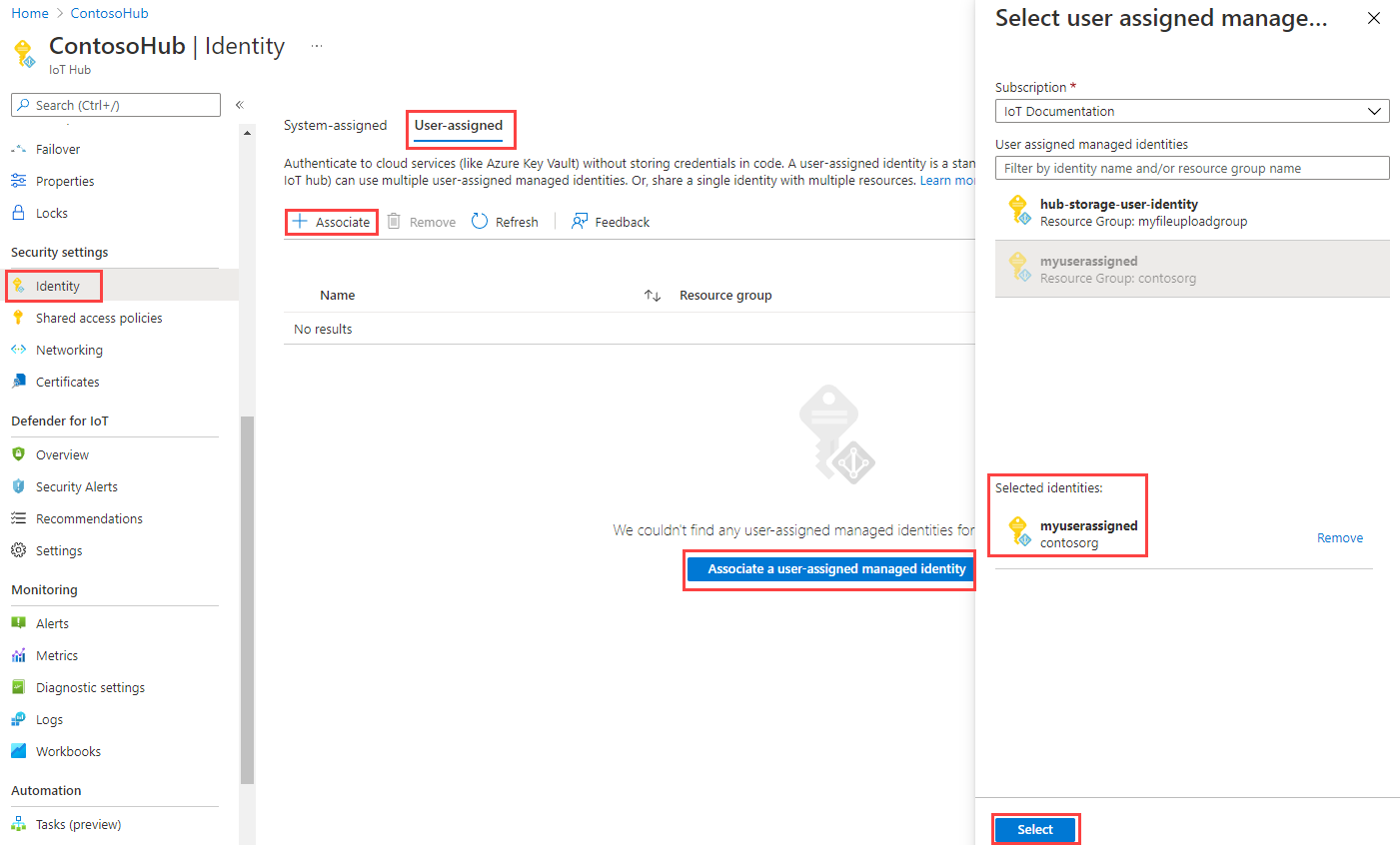

在本節中,您會了解如何使用 Azure 入口網站在 IoT 中樞內新增和移除使用者指派的受控識別。

首先,您必須建立使用者指派的受控識別作為獨立資源。 若要這樣做,您可以遵循管理使用者指派的受控識別中的指示。

移至您的 IoT 中樞,然後瀏覽至 IoT 中樞入口網站中的身分識別。

在 [使用者指派] 索引標籤下,按一下 [為使用者指派的受控識別建立關聯]。 選擇您要新增至中樞的使用者指派受控識別,然後按一下 [選取]。

您可以從 IoT 中樞移除使用者指派的身分識別。 選擇您想要移除的使用者指派身分識別,然後按一下 [移除] 按鈕。 請注意,您只會從 IoT 中樞將其移除,且此移除不會刪除使用者指派的身分識別作為資源。 若要將使用者指派的身分識別刪除為資源,請遵循管理使用者指派的受控識別中的指示。

從 IoT 中樞輸出連線到其他 Azure 資源

受控識別可用於從 IoT 中樞到其他 Azure 服務的輸出連線。 您可以選擇要用於每個 IoT 中樞輸出連線至客戶擁有端點的受控識別,包括儲存體帳戶、事件中樞和服務匯流排端點。

注意

只有系統指派的受控識別,才能提供 IoT 中樞對私人資源的存取權。 如果您想要使用使用者指派的受控識別,則必須啟用這些私人資源的公用存取權,才能允許連線。

使用受控識別設定訊息路由

在此節中,我們使用訊息路由至事件中樞自訂端點作為範例。 此範例也適用於其他路由自訂端點。

在 Azure 入口網站中,移至您的事件中樞,為受控識別指派適當的存取權。

選取 [存取控制 (IAM)]。

選取 [新增] > [新增角色指派]。

![此螢幕擷取畫面顯示存取控制 (IAM) 分頁,其中已開啟 [新增角色指派] 功能表。](../reusable-content/ce-skilling/azure/media/role-based-access-control/add-role-assignment-menu-generic.png)

在 [角色] 索引標籤上,選取 [Azure 事件中樞資料傳送者]。

注意

針對儲存體帳戶,選取 [儲存體 Blob 資料參與者] (而非參與者或儲存體帳戶參與者) 做為角色。 針對服務匯流排,選取 [Azure 服務匯流排資料傳送者]。

在 [成員] 索引標籤上,選取 [受控識別],然後選取 [選取成員]。

針對使用者指派的受控識別,選取您的訂閱,選取 [使用者指派的受控識別],然後選取您的使用者指派的受控識別。

針對系統指派的受控識別,選取您的訂閱,選取 [所有系統指派的受控識別],然後選取您 IoT 中樞的資源名稱。

在 [檢閱 + 指派] 索引標籤上,選取 [檢閱 + 指派] 以指派角色。

如需角色指派的詳細資訊,請參閱使用 Azure 入口網站指派 Azure 角色。

如果您需要透過 VNet 限制自訂端點的連線能力,則必須開啟受信任的 Microsoft 第一方例外狀況,以為您的 IoT 中樞提供對特定端點的存取權。 例如,如果您要新增事件中樞自訂端點,請瀏覽至事件中樞內的 [防火牆和虛擬網路] 索引標籤,然後啟用 [允許從選取的網路存取] 選項。 在 [例外] 清單下,核取 [允許信任的 Microsoft 服務存取此事件中樞] 核取方塊。 按一下 [儲存] 按鈕。 這也適用於儲存體帳戶和服務匯流排。 深入了解虛擬網路的 IoT 中樞支援。

注意

您必須完成上述步驟,才能將受控識別指派為正確的存取權,然後再將事件中樞新增為 IoT 中樞內的自訂端點。 請等待幾分鐘讓角色指派進行傳播。

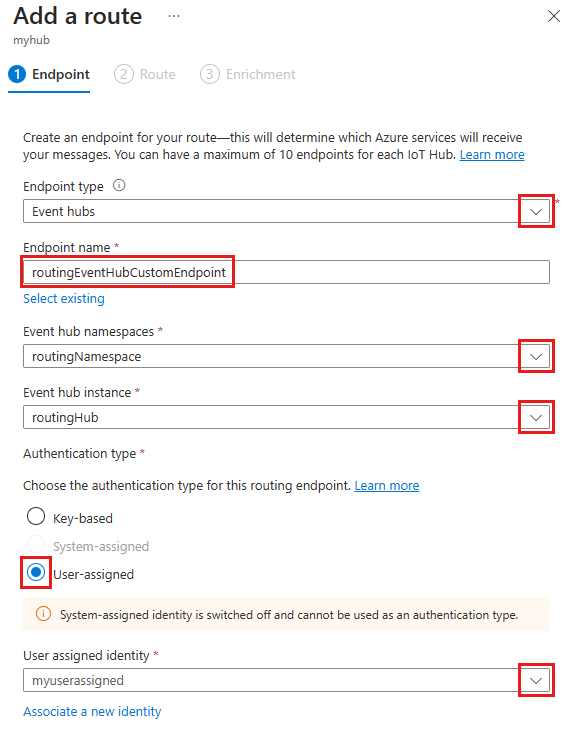

接下來,移至您的 IoT 中樞。 在您的中樞,瀏覽至 [訊息路由],然後選取 [新增]。

在 [端點] 索引標籤上,提供下列資訊來為事件中樞建立端點:

參數 值 端點類型 選取 [事件中樞]。 端點名稱 為新端點提供唯一名稱,或選取 [選取現存的項目] 來選擇現有的事件中樞端點。 事件中樞命名空間 使用下拉式功能表來選取訂用帳戶中的現有事件中樞命名空間。 事件中樞執行個體 使用下拉式功能表來選取命名空間中的現有事件中樞。 驗證類型 選取 [使用者指派],然後使用下拉式功能表來選取您在事件中樞建立的使用者指派的身分識別。

選取 [建立 + 下一步]。 您可以透過精靈繼續建立指向此端點的路由,也可以關閉精靈。

您可以變更現有自訂端點的驗證類型。 使用下列步驟來修改端點:

在 IoT 中樞,選取左側瀏覽窗格中的 [訊息路由],然後選取 [自訂端點]。

選取您要修改之自訂端點的核取方塊,然後選取 [變更驗證類型]。

針對此端點選擇新的驗證類型,然後選取 [儲存]。

使用受控識別設定檔案上傳

IoT 中樞的檔案上傳功能可讓裝置將檔案上傳至客戶所擁有儲存體帳戶。 若要讓檔案上傳正常運作, IoT 中樞必須具有與儲存體帳戶的連線。 與訊息路由類似,您可以挑選慣用的驗證類型和受控識別,以用於對您 Azure 儲存體帳戶的 IoT 中樞輸出連線。

在 Azure 入口網站中,瀏覽至您的儲存體帳戶。

選取 [存取控制 (IAM)]。

選取 [新增] > [新增角色指派]。

![此螢幕擷取畫面顯示存取控制 (IAM) 分頁,其中已開啟 [新增角色指派] 功能表。](../reusable-content/ce-skilling/azure/media/role-based-access-control/add-role-assignment-menu-generic.png)

在 [角色] 索引標籤上,選取 [儲存體 Blob 資料參與者]。 (請勿選取 [參與者] 或 [儲存體帳戶參與者]。)

在 [成員] 索引標籤上,選取 [受控識別],然後選取 [選取成員]。

針對使用者指派的受控識別,選取您的訂閱,選取 [使用者指派的受控識別],然後選取您的使用者指派的受控識別。

針對系統指派的受控識別,選取您的訂閱,選取 [所有系統指派的受控識別],然後選取您 IoT 中樞的資源名稱。

在 [檢閱 + 指派] 索引標籤上,選取 [檢閱 + 指派] 以指派角色。

如需角色指派的詳細資訊,請參閱使用 Azure 入口網站指派 Azure 角色。

如果您需要透過 VNet 限制儲存體帳戶的連線能力,則必須開啟受信任的 Microsoft 第一方例外狀況,以為您的 IoT 中樞提供對儲存體帳戶的存取權。 在您的儲存體帳戶資源頁面上,瀏覽至 [防火牆和虛擬網路] 索引標籤,然後啟用 [允許從選取的網路存取] 選項。 在 [例外] 清單下,核取 [允許信任的 Microsoft 服務存取此儲存體帳戶] 核取方塊。 按一下 [儲存] 按鈕。 深入了解虛擬網路的 IoT 中樞支援。

注意

您必須完成上述步驟,為受控識別指派正確的存取權,然後才能使用受控識別將儲存體帳戶儲存在 IoT 中樞內,以用於上傳檔案。 請等待幾分鐘讓角色指派進行傳播。

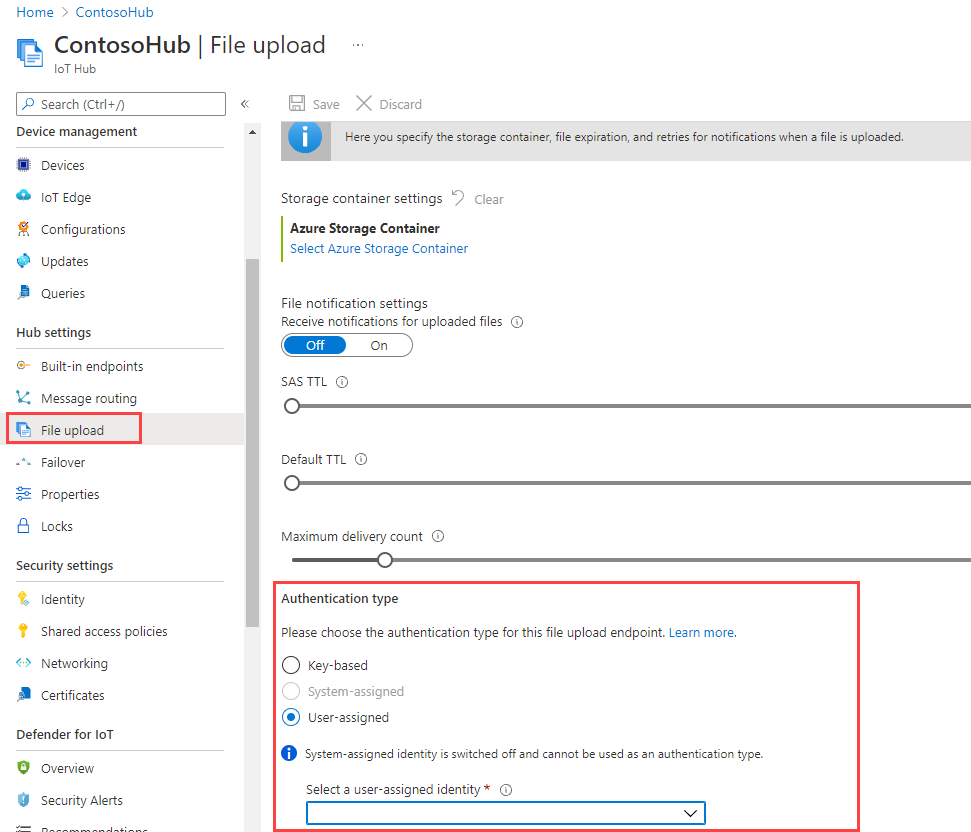

在 IoT 中樞的資源頁面上,瀏覽至 [檔案上傳] 索引標籤。

在顯示的頁面上,選取想要在 blob 儲存體中使用的容器,然後視需要設定 [檔案通知設定]、[SAS TTL]、[預設 TTL] 和 [最大傳遞計數]。 選擇慣用的驗證類型,然後按一下 [儲存]。 如果您在此步驟收到錯誤,請暫時將您的儲存體帳戶設定為允許從 所有網路存取,然後再試一次。 一旦檔案上傳設定完成,您就可以在儲存體帳戶上設定防火牆。

注意

在檔案上傳案例中,中樞和您的裝置都必須與您的儲存體帳戶連線。 上述步驟適用於使用所需的驗證類型將 IoT 中樞連線至儲存體帳戶。 您仍需要使用 SAS URI 將裝置連線至儲存體。 現在系統會使用連接字串來產生 SAS URI。 我們即將新增支援,以使用受控識別產生 SAS URI。 請遵循檔案上傳中的步驟。

使用受控識別設定大量裝置匯入/匯出

IoT 中樞支援針對客戶提供的儲存體 Blob 大量匯入/匯出裝置資訊的功能。 這項功能需要從 IoT 中樞連線到儲存體帳戶。

在 Azure 入口網站中,瀏覽至您的儲存體帳戶。

選取 [存取控制 (IAM)]。

選取 [新增] > [新增角色指派]。

![此螢幕擷取畫面顯示存取控制 (IAM) 分頁,其中已開啟 [新增角色指派] 功能表。](../reusable-content/ce-skilling/azure/media/role-based-access-control/add-role-assignment-menu-generic.png)

在 [角色] 索引標籤上,選取 [儲存體 Blob 資料參與者]。 (請勿選取 [參與者] 或 [儲存體帳戶參與者]。)

在 [成員] 索引標籤上,選取 [受控識別],然後選取 [選取成員]。

針對使用者指派的受控識別,選取您的訂閱,選取 [使用者指派的受控識別],然後選取您的使用者指派的受控識別。

針對系統指派的受控識別,選取您的訂閱,選取 [所有系統指派的受控識別],然後選取您 IoT 中樞的資源名稱。

在 [檢閱 + 指派] 索引標籤上,選取 [檢閱 + 指派] 以指派角色。

如需角色指派的詳細資訊,請參閱使用 Azure 入口網站指派 Azure 角色

將 REST API 或 SDK 用於匯入和匯出工作

您現在可以使用 Azure IoT REST API 來建立匯入和匯出工作。 您將必須在要求本文中提供下列屬性:

- storageAuthenticationType:將值設定為 identityBased。

- inputBlobContainerUri:只在匯入工作中設定此屬性。

- outputBlobContainerUri:在匯入與匯出工作中一併設定此屬性。

- 身分識別:將值設定為要使用的受控識別。

Azure IoT 中樞 SDK 也會在服務用戶端的登錄管理員中支援這項功能。 下列程式碼片段示範如何使用 C# SDK 來啟動匯入作業或匯出作業。

C# 程式碼片段

// Create an export job

JobProperties jobProperties = JobProperties.CreateForExportJob(

outputBlobContainerUri: blobContainerUri,

excludeKeysInExport: false,

storageAuthenticationType: StorageAuthenticationType.IdentityBased,

identity: new ManagedIdentity

{

userAssignedIdentity = userDefinedManagedIdentityResourceId

});

// Create an import job

JobProperties jobProperties = JobProperties.CreateForImportJob(

inputBlobContainerUri: blobContainerUri,

outputBlobContainerUri: blobContainerUri,

storageAuthenticationType: StorageAuthenticationType.IdentityBased,

identity: new ManagedIdentity

{

userAssignedIdentity = userDefinedManagedIdentityResourceId

});

Python 程式碼片段

# see note below

iothub_job_manager = IoTHubJobManager("<IoT Hub connection information>")

# Create an import job

result = iothub_job_manager.create_import_export_job(JobProperties(

type="import",

input_blob_container_uri="<input container URI>",

output_blob_container_uri="<output container URI>",

storage_authentication_type="identityBased",

identity=ManagedIdentity(

user_assigned_identity="<resource ID of user assigned managed identity>"

)

))

# Create an export job

result = iothub_job_manager.create_import_export_job(JobProperties(

type="export",

output_blob_container_uri="<output container URI>",

storage_authentication_type="identityBased",

exclude_keys_in_export=True,

identity=ManagedIdentity(

user_assigned_identity="<resource ID of user assigned managed identity>"

)

))

注意

- 如果 storageAuthenticationType 設定為 identityBased,且 userAssignedIdentity 屬性不是 Null,則工作將會使用指定的使用者指派受控識別。

- 如果未使用 userAssignedIdentity中指定的使用者指派受控識別來設定 IoT 中樞,則工作將會失敗。

- 如果 storageAuthenticationType 設定為 identityBased,且 userAssignedIdentity 屬性為 Null,則工作將會使用系統指派的身分識別。

- 如果未使用使用者指派的受控識別來設定 IoT 中樞,則工作將會失敗。

- 如果 storageAuthenticationType 設定為 identityBased ,且中樞上未設定使用者指派或系統指派的受控識別,則工作將會失敗。

SDK 範例

下一步

若要深入了解 IoT 中樞功能,請使用下列連結: