流量分析的使用方式情節

在本文中,您會了解如何在不同的案例中設定流量分析之後,取得流量的相關深入解析。

尋找流量作用點

尋找

- 哪些主機、子網路、虛擬網路和虛擬機器擴展集正在傳送或接收大部分的流量、周遊最大惡意流量以及封鎖重要流程?

- 檢查主機、子網路、虛擬網路和虛擬機器擴展集的比較圖表。 了解哪些主機、子網路、虛擬網路和虛擬機器擴展集正在傳送或接收大部分的流量,有助於您識別哪些主機正在處理最多的流量,以及流量是否分攤合理。

- 您可以評估該流量對主機而言是否適當。 該流量是否屬於正常行為,或是值得進一步調查?

- 有多少輸入/輸出流量?

- 是否預期主機接收的輸入流量應高於輸出流量,或者相反?

- 封鎖的流量統計資料。

- 主機封鎖大量良性流量的原因為何? 這種行為需要進一步調查與可能的組態最佳化

- 允許/封鎖的惡意流量統計資料

為什麼主機收到惡意流量,且為什麼允許惡意來源的流程? 這種行為需要進一步調查與可能的組態最佳化。

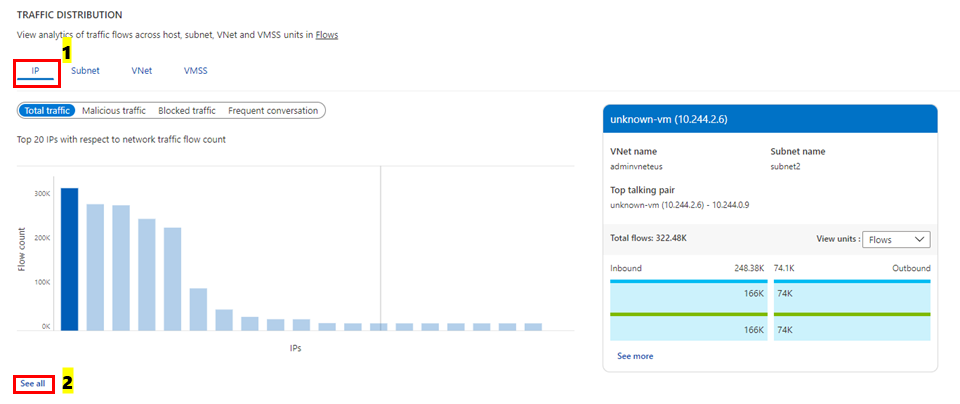

選取 [IP] 下的 [查看全部],如下圖所示:

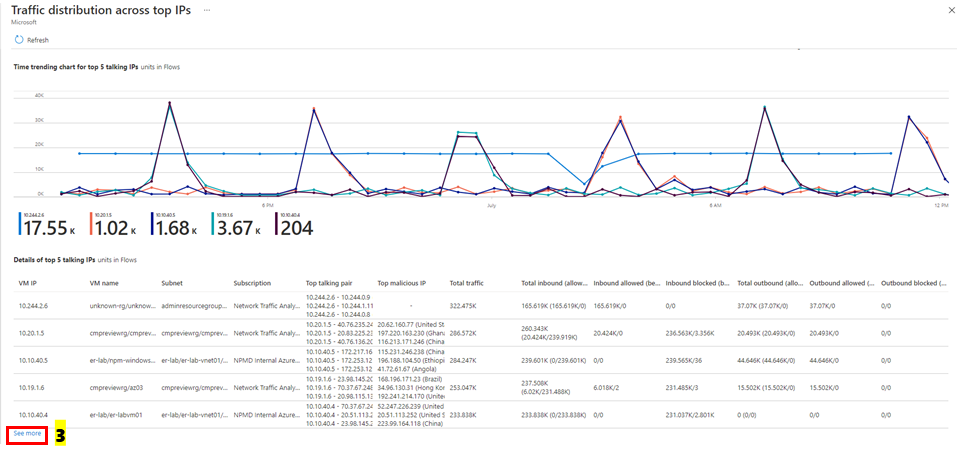

下圖顯示前五大通訊主機的時間趨勢,以及主機的流量相關詳細資料 (允許 – 輸入/輸出、拒絕 - 輸入/輸出流量):

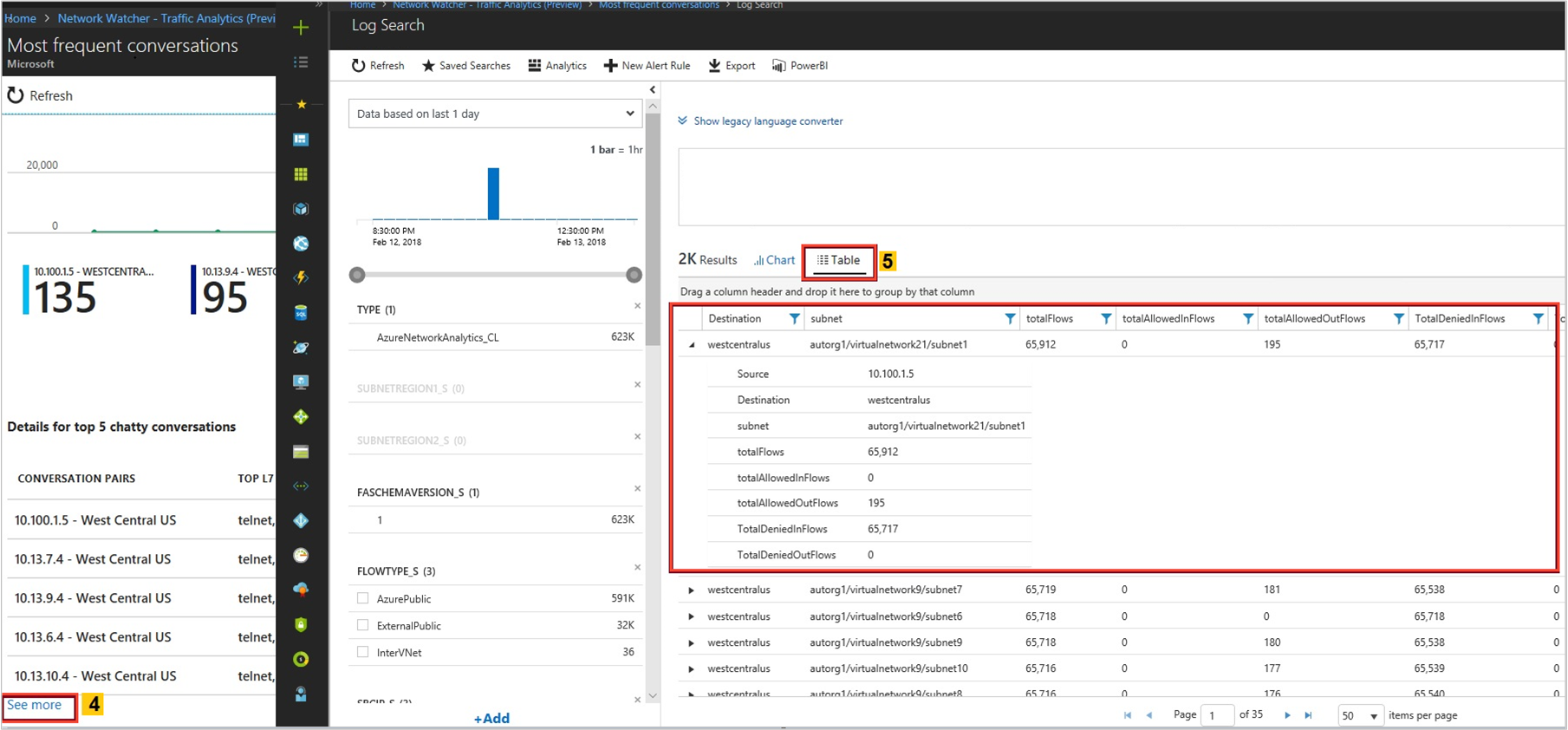

選取 [交流最多的前 5 大 IP 詳細資料] 下的 [查看更多] (如下圖所示),以取得所有主機的相關深入解析:

尋找

最常交談的主機配對為何?

- 預期行為 (如前端或後端通訊) 或異常行為 (如後端-網際網路流量)。

允許/封鎖流量的統計資料

- 主機允許或封鎖大量流量的原因為何?

最常交談的主機配對之間最常用的應用程式通訊協定:

此網路上是否允許這些應用程式?

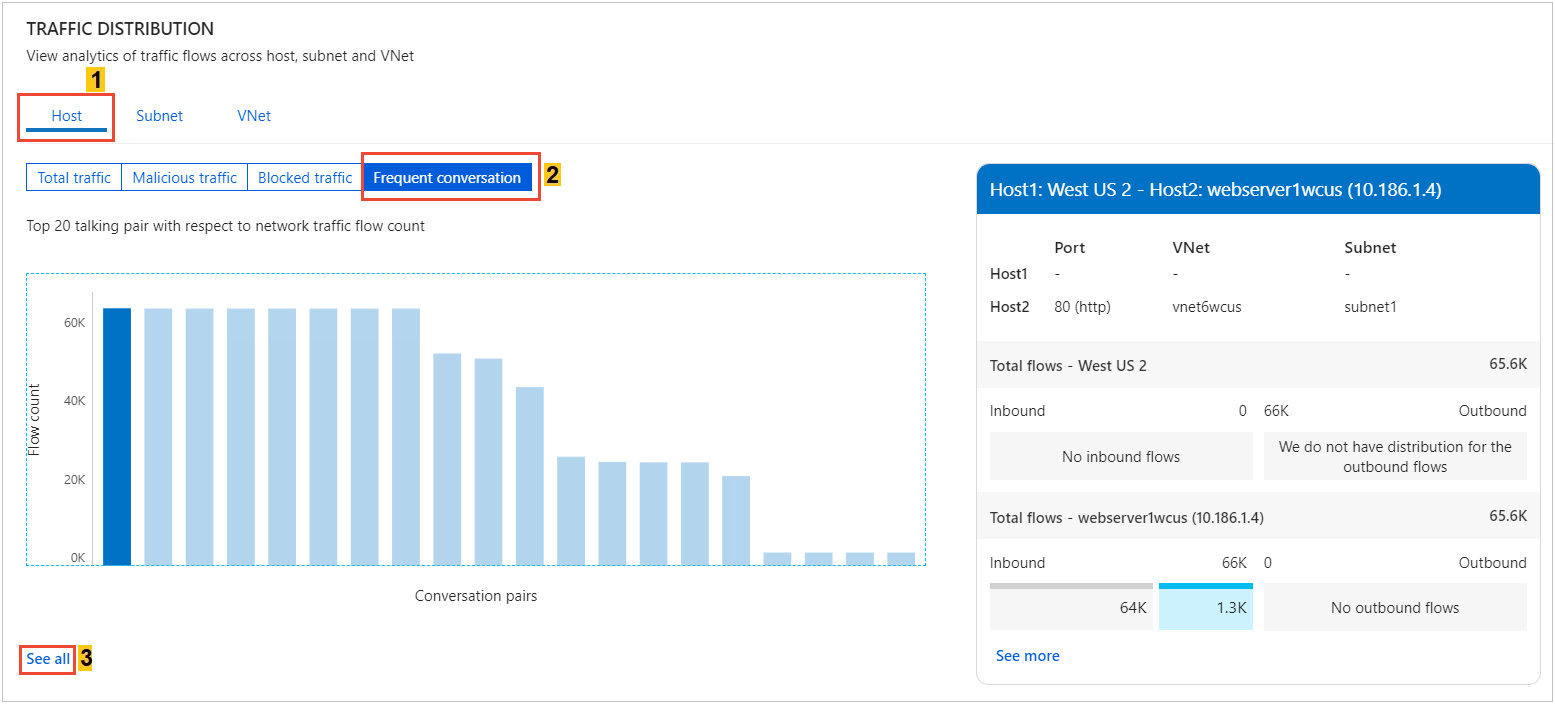

應用程式已正確設定? 它們是否使用適當的通訊協定進行通訊? 選取 [經常交談] 下的 [查看全部],如下圖所示:

下圖顯示前五大交談的時間趨勢,以及交談配對的流量相關詳細資料,例如允許和拒絕的輸入與輸出流量:

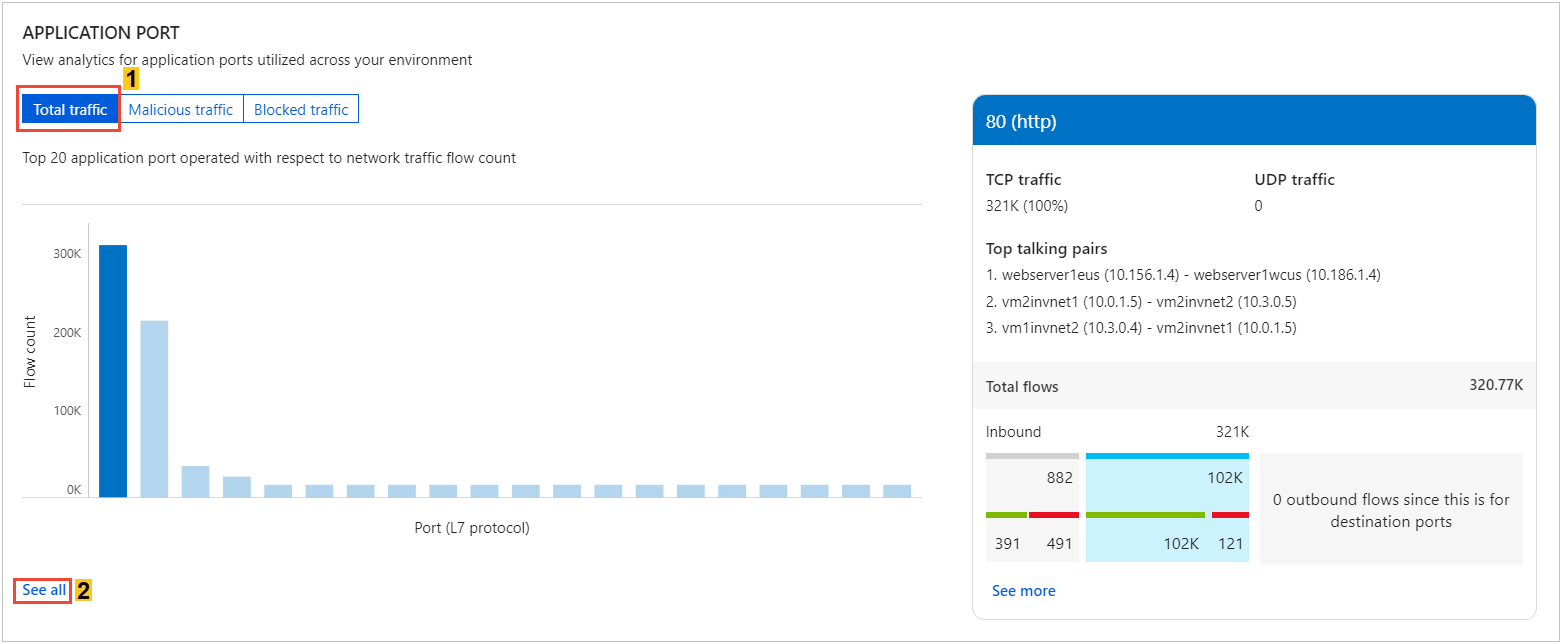

尋找

您的環境中最常使用哪個應用程式通訊協定?哪些交談主機配對最常使用該應用程式通訊協定?

此網路上是否允許這些應用程式?

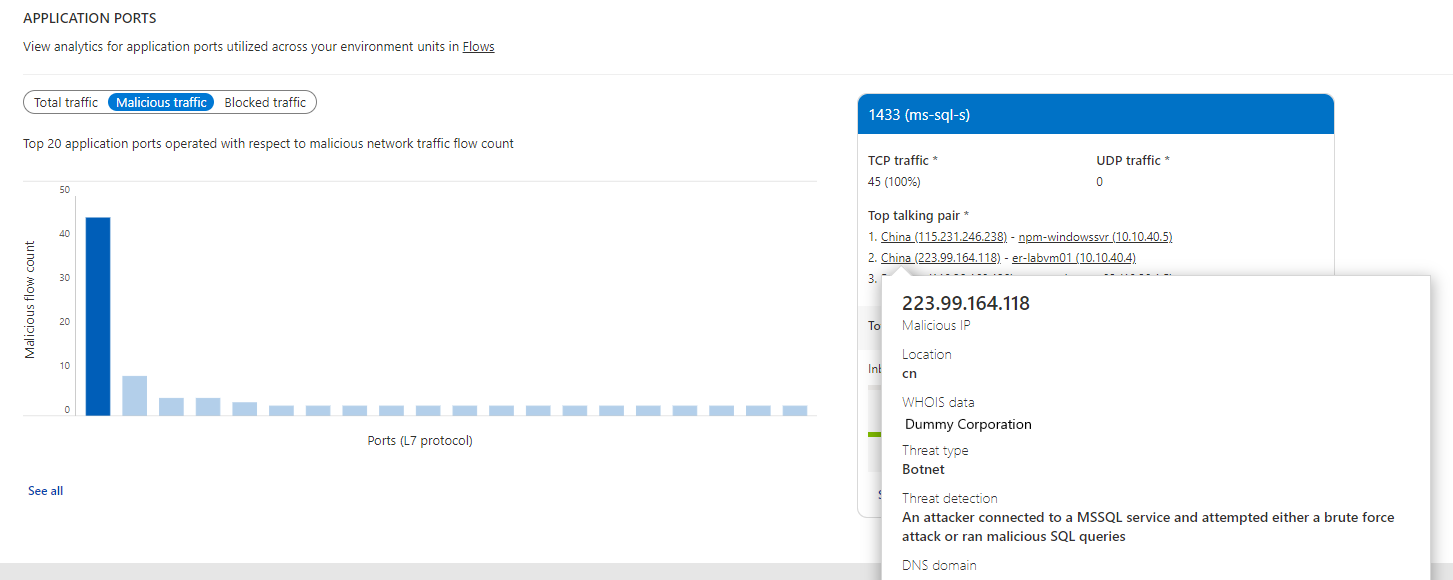

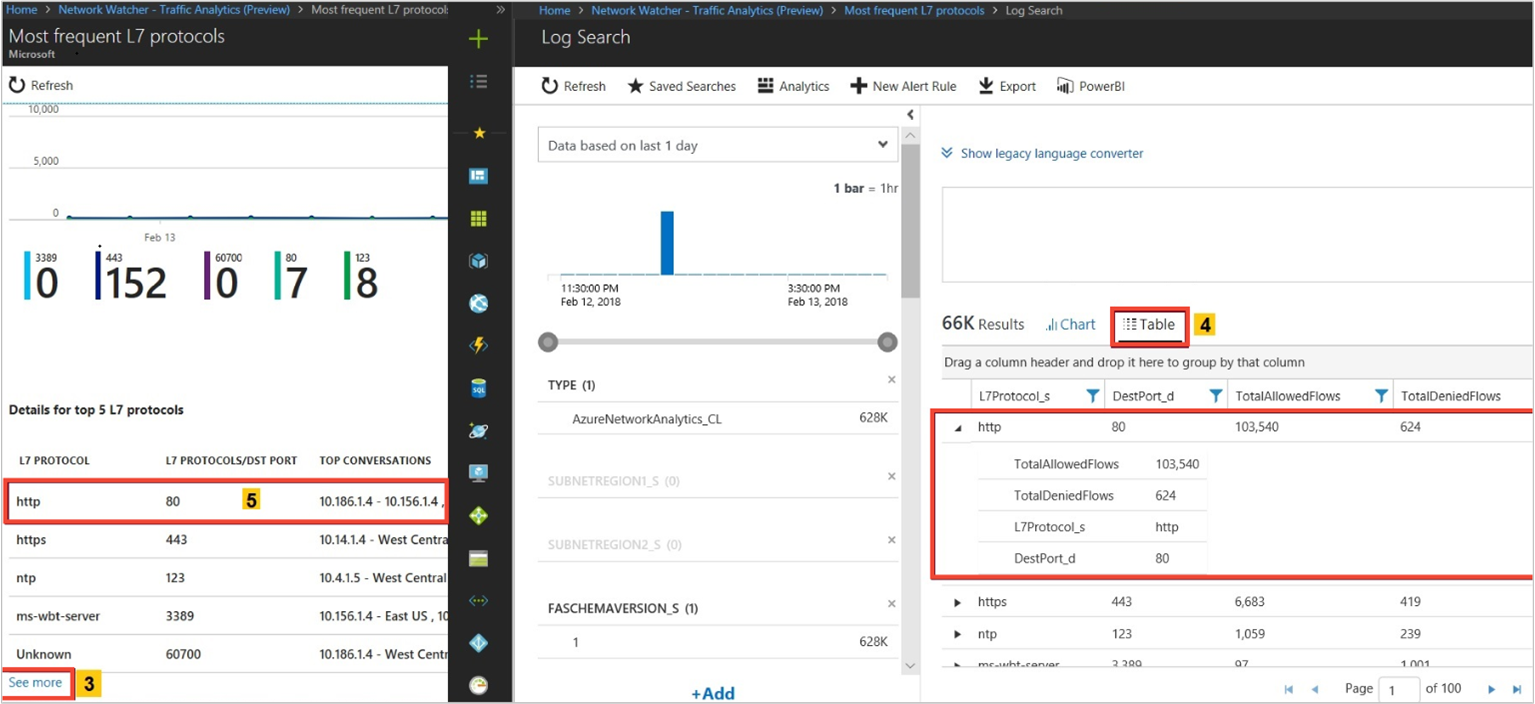

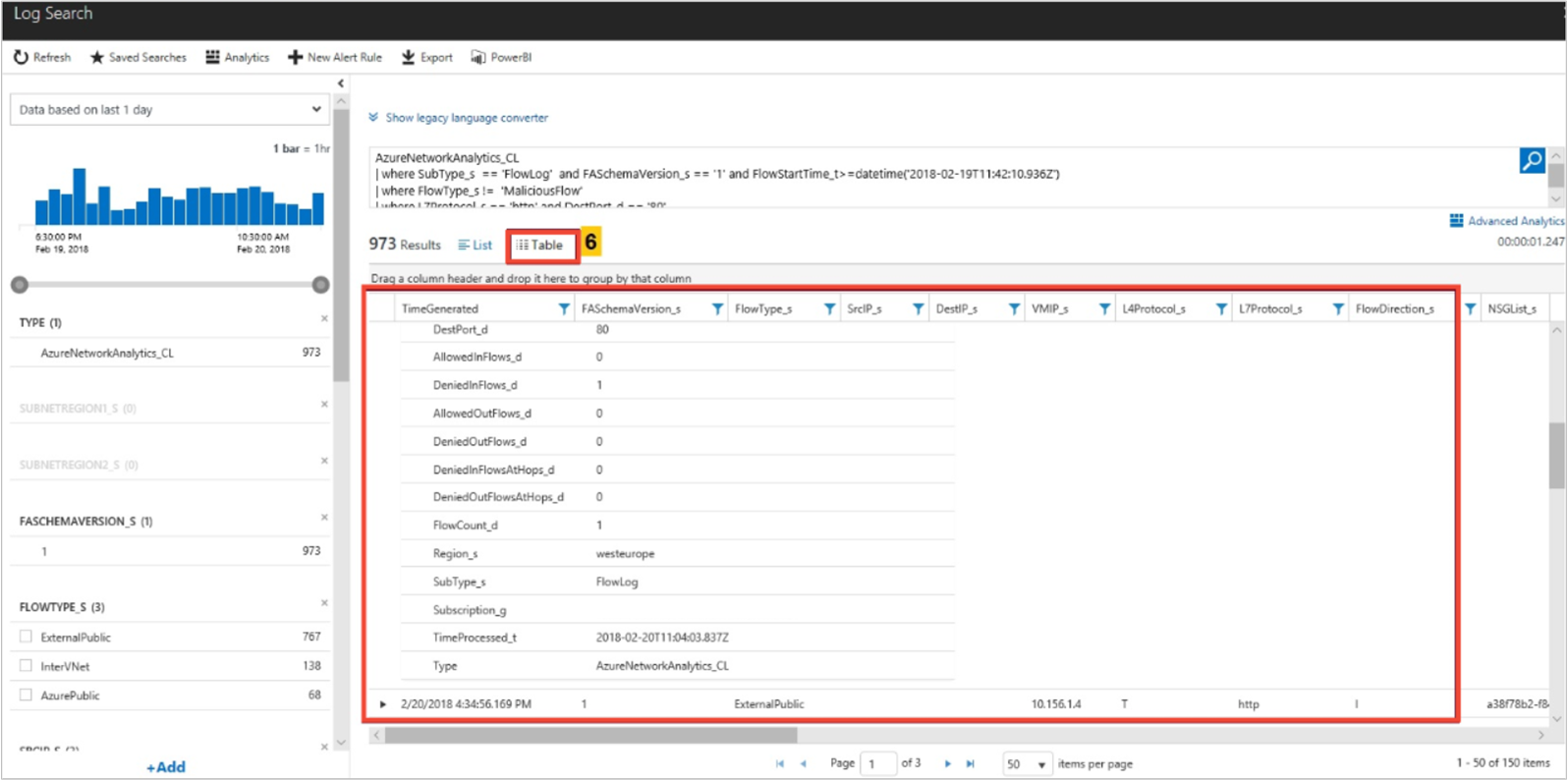

應用程式已正確設定? 它們是否使用適當的通訊協定進行通訊? 預期的行為是通用連接埠,例如 80 和 443。 就標準通訊而言,如果顯示了任何不尋常的連接埠,則可能需要為其變更設定。 選取 [應用程式連接埠] 下的 [查看全部],如下圖所示:

下圖顯示前五大 L7 通訊協定的時間趨勢,以及 L7 通訊協定的流量相關詳細資料 (例如,允許和拒絕的流量):

尋找

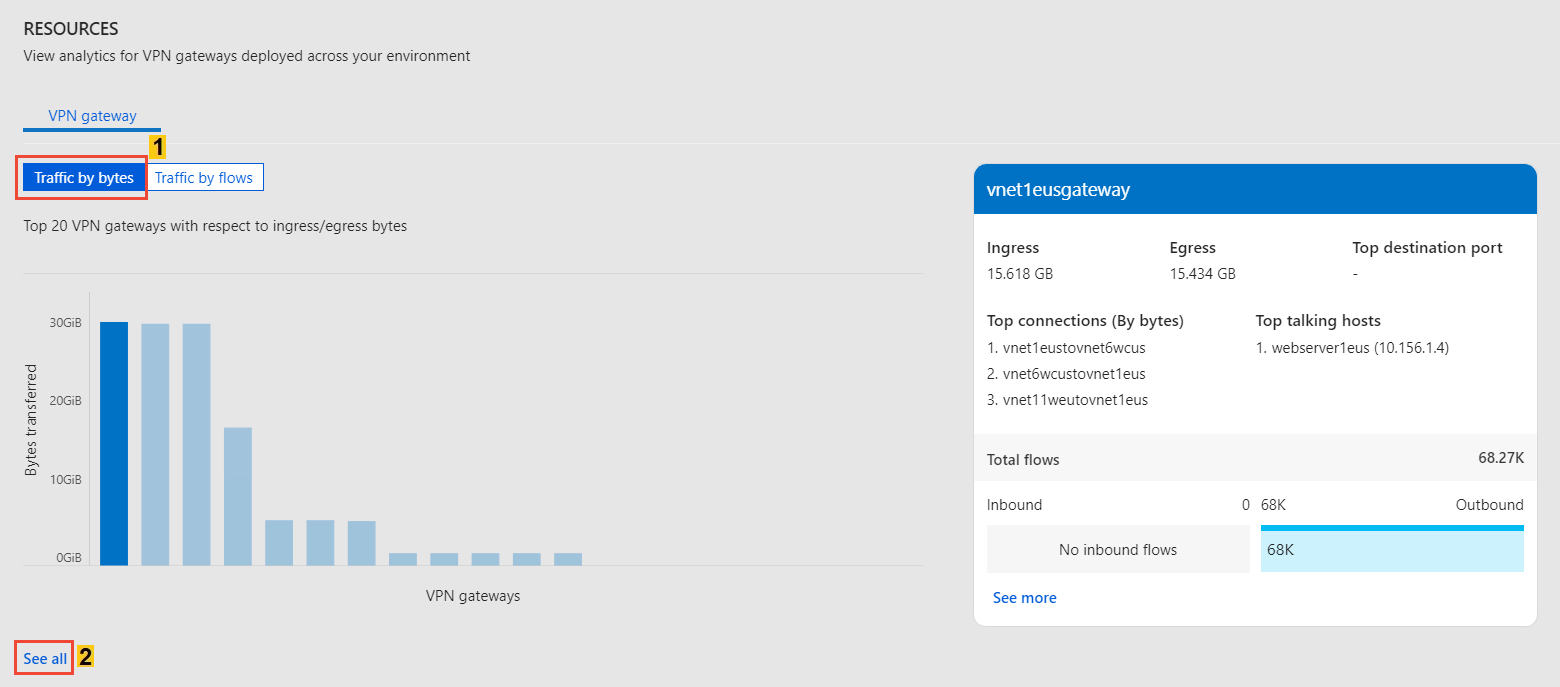

您的環境中 VPN 閘道的容量使用率趨勢。

- 每個 VPN SKU 都允許特定數量的頻寬。 VPN 閘道是否使用率過低?

- 您的閘道是否達到容量? 您應升級至下一個較高的 SKU 嗎?

哪些是最常交談的主機?經由哪個 VPN 閘道?透過哪個連接埠?

此模式是否正常? 選取 [VPN 閘道] 下的 [查看全部],如下圖所示:

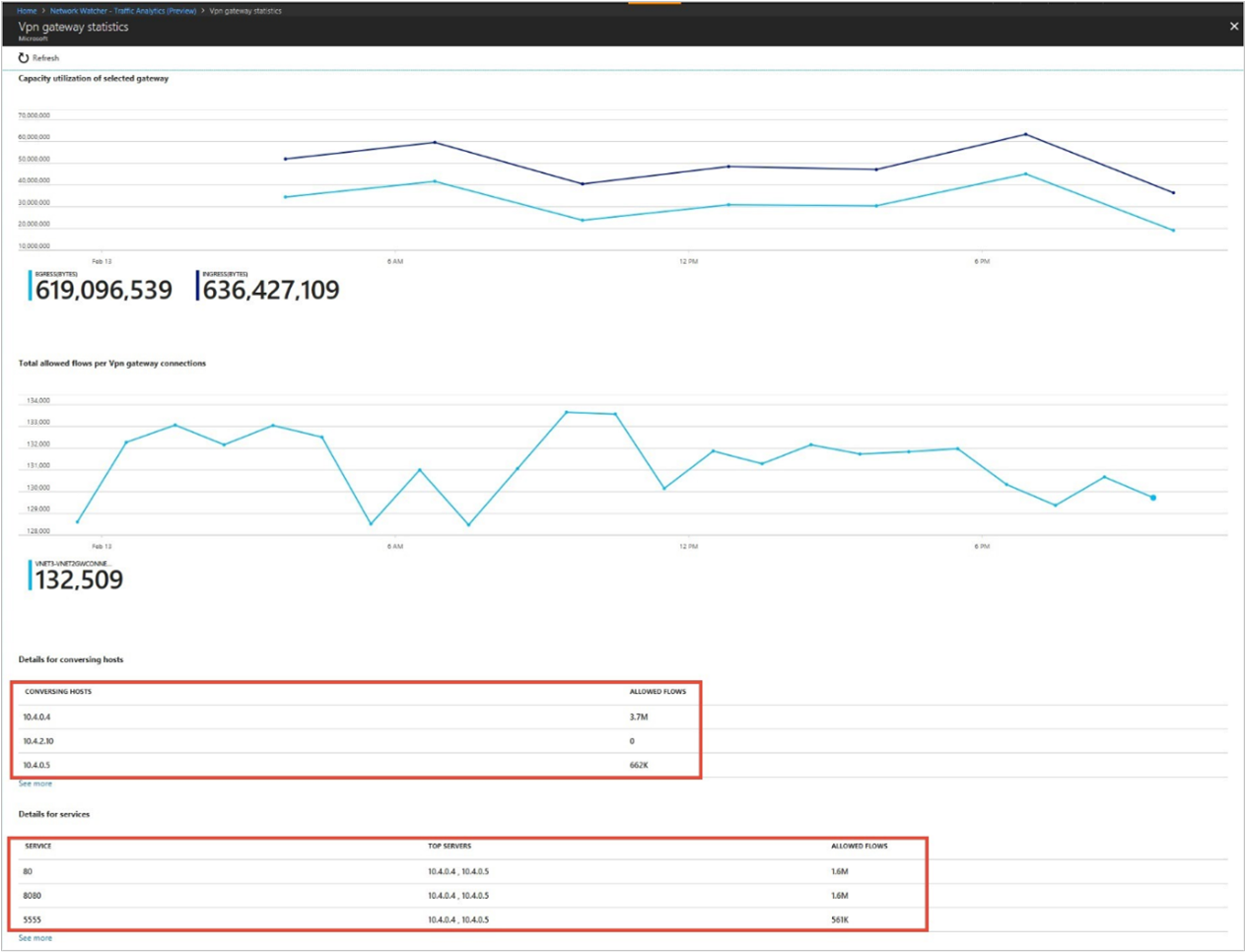

下圖顯示 Azure VPN 閘道在容量使用率方面的時間趨勢,以及流量相關詳細資料 (例如允許的流量和連接埠):

依地理位置呈現流量分布

尋找

每個資料中心的流量分布,例如,資料中心流量最常見的來源、最常與資料中心交談的 Rogue 網路,以及最常用的交談應用程式通訊協定。

如果您發現資料中心的負載較高,您可以規劃有效率的流量分配。

如果有 Rogue 網路在資料中心內交談,請更正 NSG 規則以封鎖這些網路。

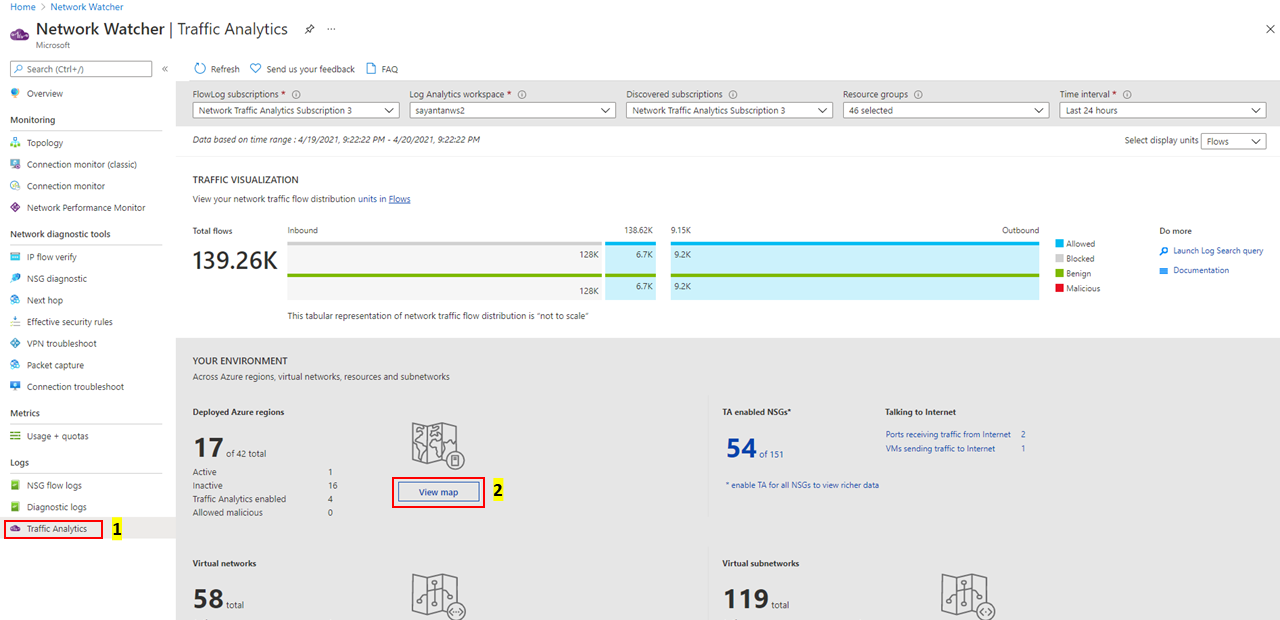

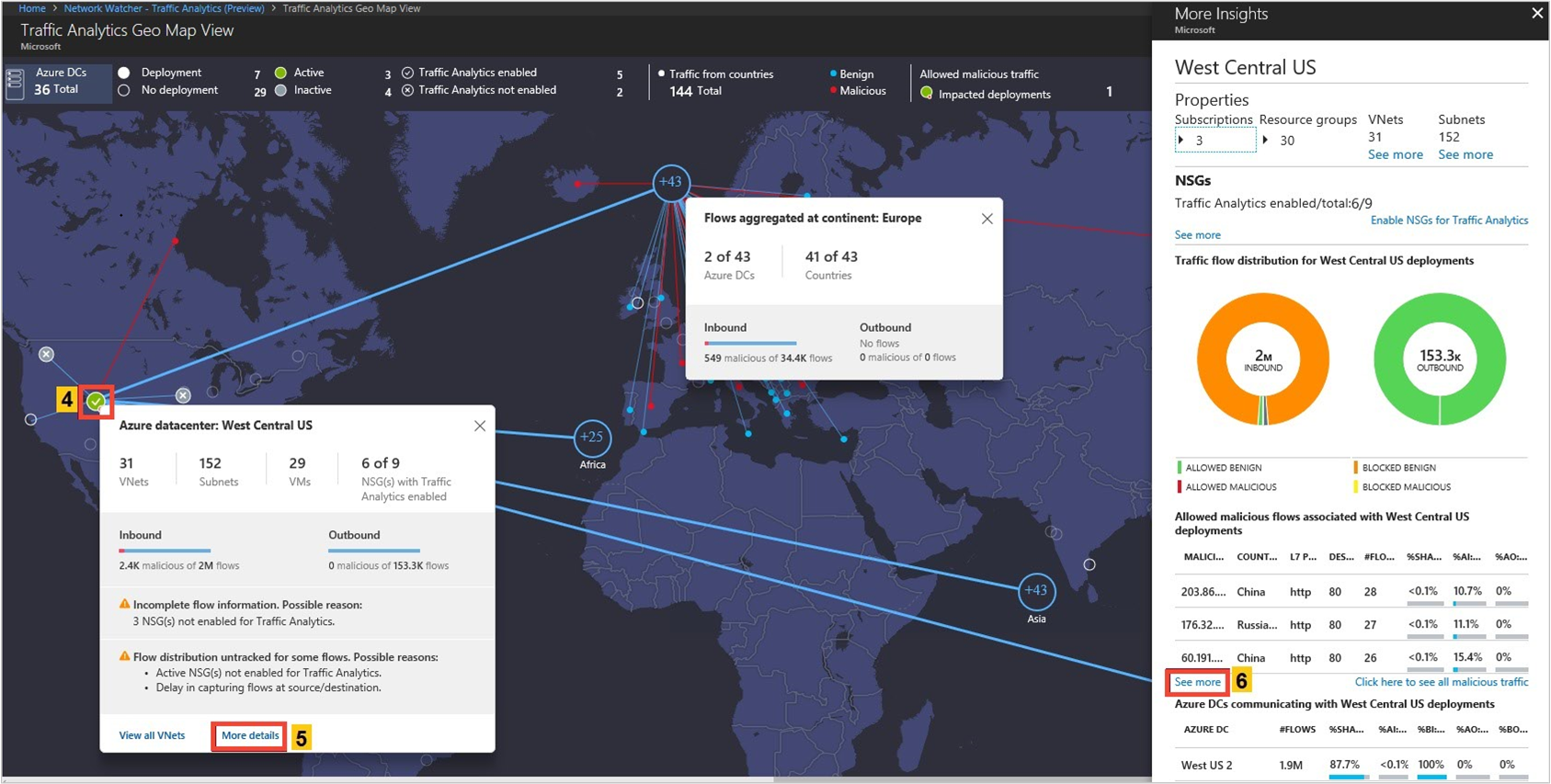

選取 [您的環境] 下的 [檢視對應],如下圖所示:

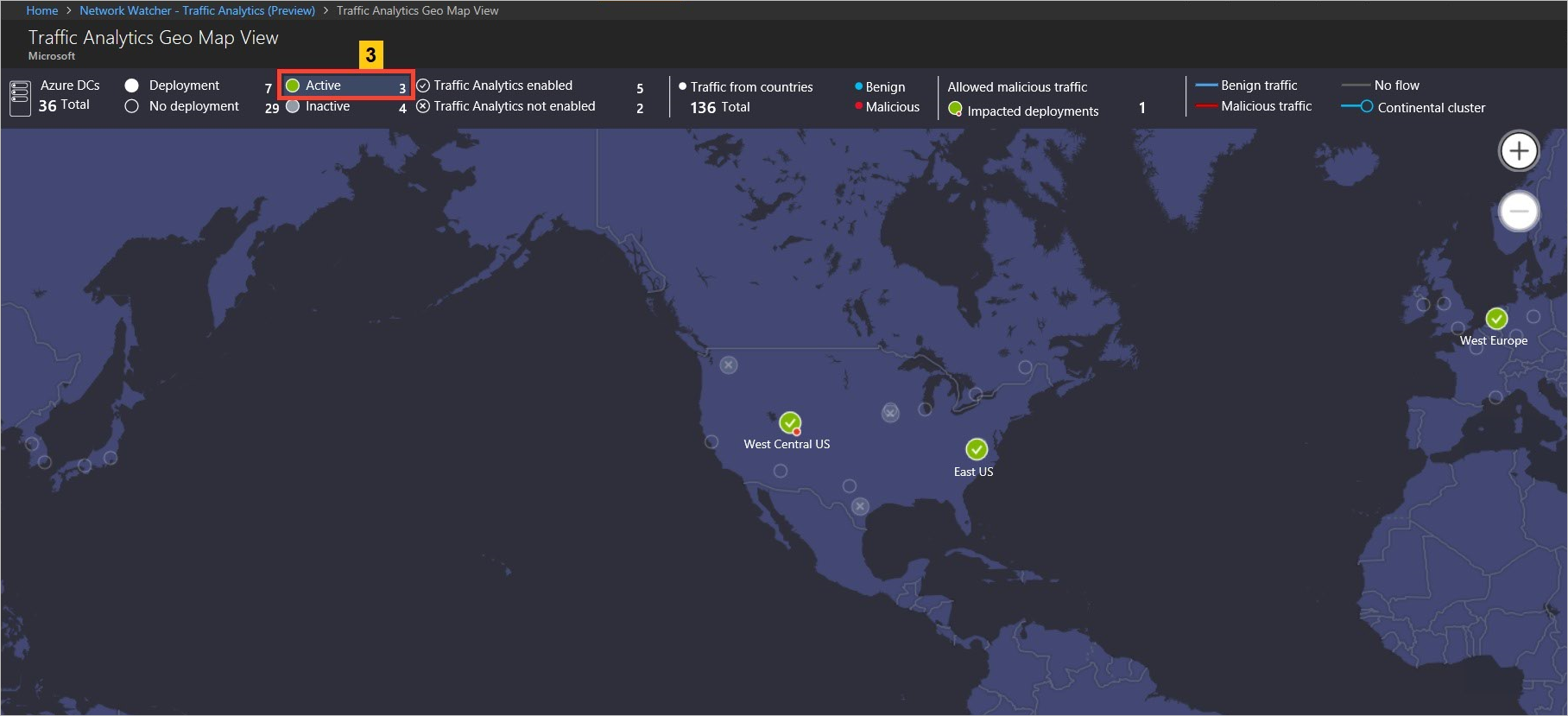

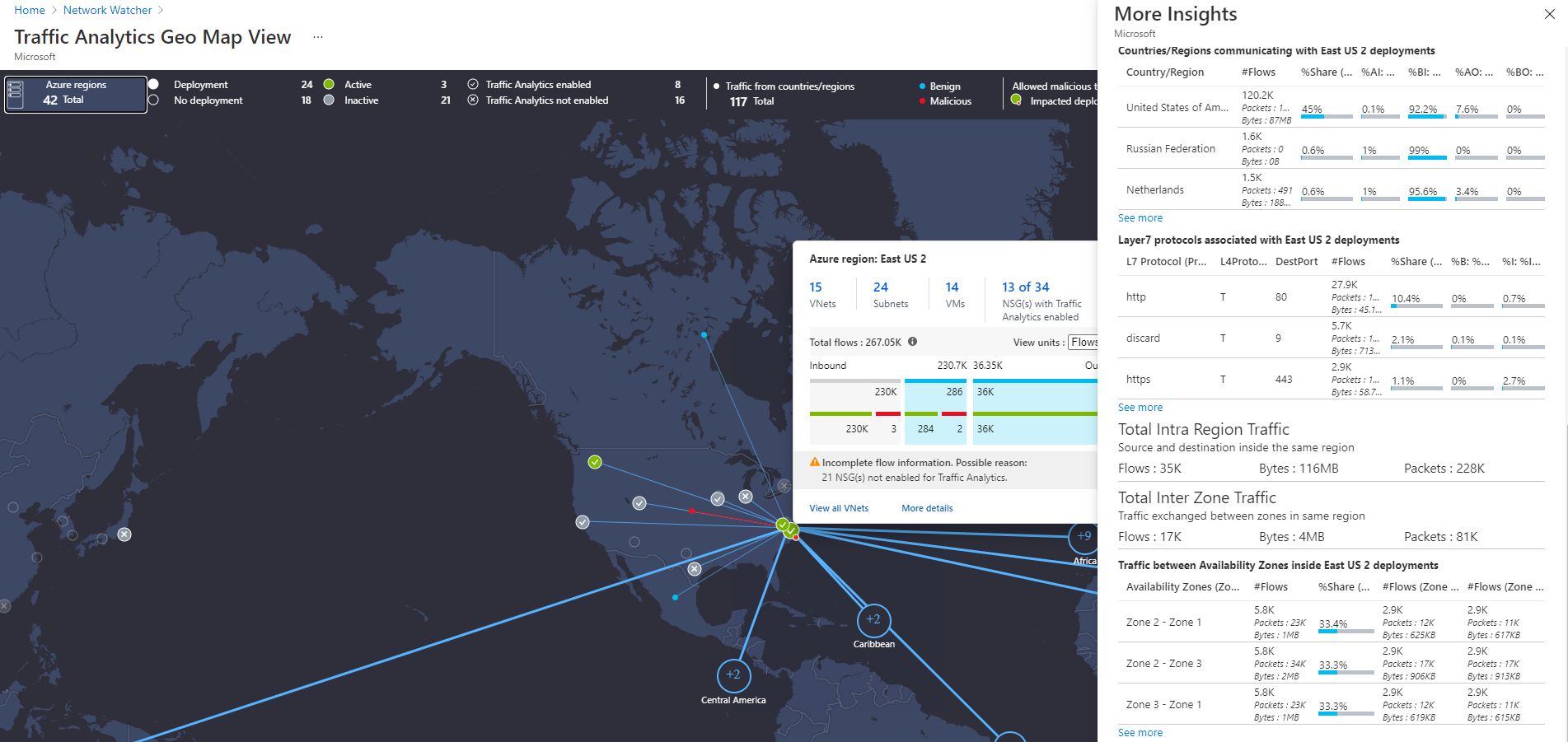

地理地圖會顯示頂端功能區以供您選取參數,例如資料中心 (已部署/無部署/使用中/非使用中/已啟用流量分析/未啟用流量分析) 以及對使用中部署貢獻良性/惡意流量的國家/地區:

地理地圖會顯示與資料中心通訊的國家/地區及大陸對該資料中心的流量分布,良性流量以藍色線段表示,惡意流量以紅色線段表示:

Azure 區域的 [更多深入解析] 刀鋒視窗也會顯示該區域內剩餘的總流量 (即相同區域中的來源和目的地)。 其會進一步深入解析資料中心可用性區域之間交換的流量

依虛擬網路呈現流量分布

尋找

每個虛擬網路的流量分布、拓撲、虛擬網路流量最常見的來源、最常與虛擬網路交談的 Rogue 網路,以及最常用的交談應用程式通訊協定。

了解哪些虛擬網路正在互相交談。 如果交談不符預期,可加以更正。

如果有 Rogue 網路與虛擬網路交談,您可以更正 NSG 規則以封鎖 Rogue 網路。

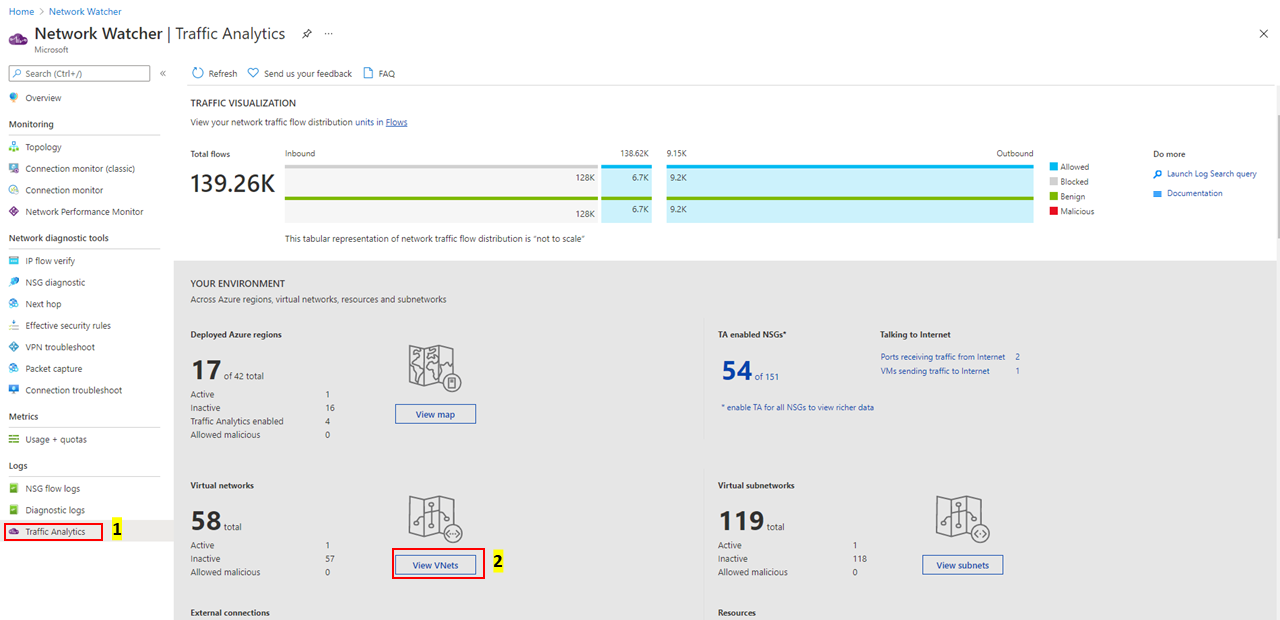

選取 [您的環境] 下的 [檢視 VNet],如下圖所示:

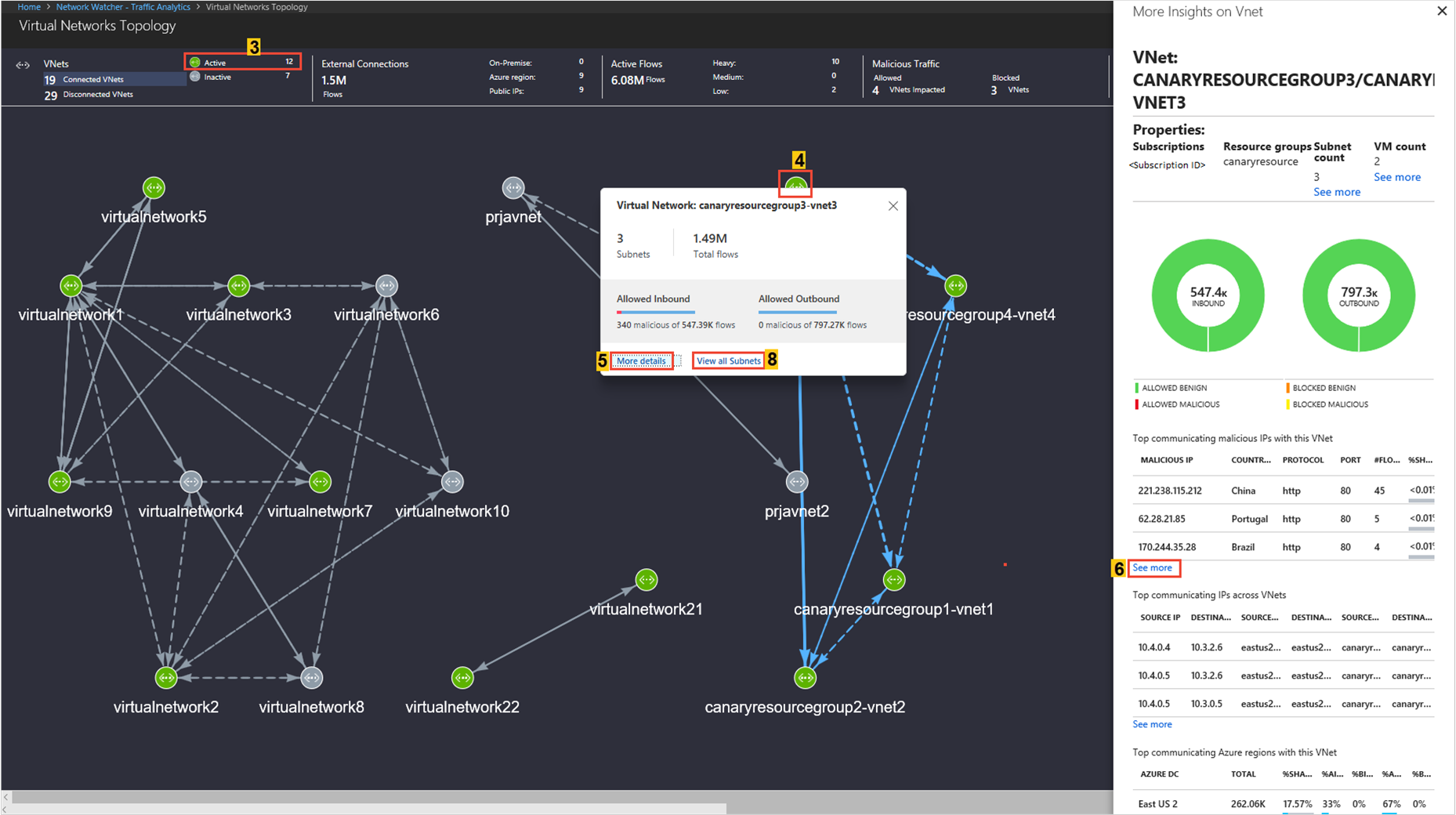

「虛擬網路拓撲」會顯示頂端功能區以供您選取參數,例如虛擬網路 (內部虛擬網路連線/使用中/非使用中)、外部連線、使用中流量,以及虛擬網路的惡意流量。

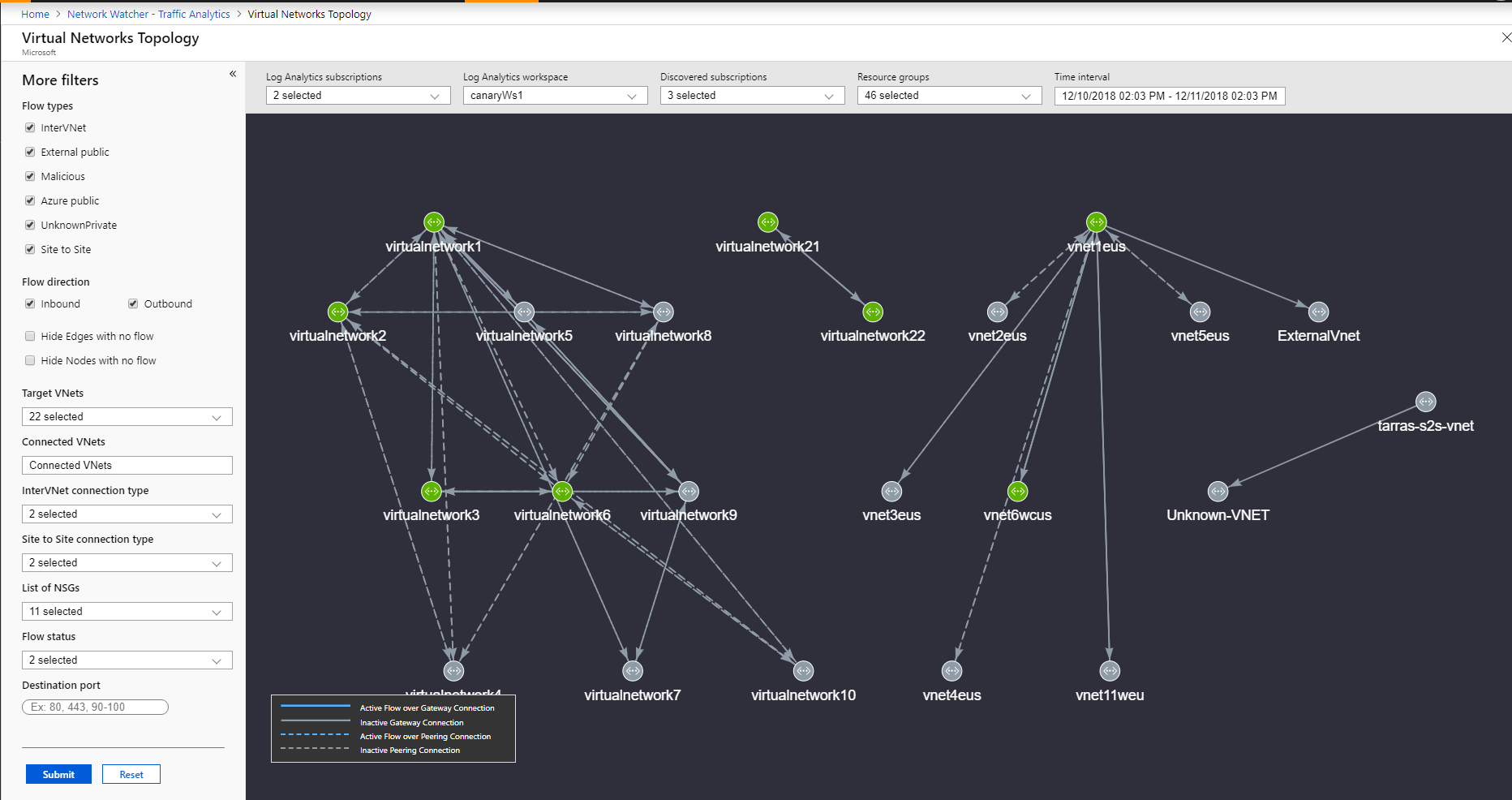

您可以依照訂用帳戶、工作區、資源群組和時間間隔篩選虛擬網路拓撲。 可協助您了解流程的額外篩選包括:流程類型 (內部 Vnet、IntraVNET 等)、流程方向 (「輸入」、「輸出」)、流程狀態 (「允許」、「封鎖」)、Vnet (「鎖定目標」和「已連線」)、連線類型 (「對等互連」或「閘道」- P2S 和 S2S) 和 NSG。 使用這些篩選條件將焦點放在您想要檢查詳細資料的 Vnet。

使用滑鼠滾輪檢視虛擬網路拓撲時,您可以放大和縮小。 按一下滑鼠左鍵並移動滑鼠可讓您以所需的方向拖曳拓撲。 您也可以使用鍵盤快速鍵來實現這些動作:A (向左拖曳)、D (向右拖曳)、W (向上拖曳)、S (向下拖曳)、+ (放大)、- (縮小)、R (重設縮放)。

虛擬網路拓撲會以若干層面來顯示虛擬網路對流量 (允許/封鎖/輸入/輸出/良性/惡意)、應用程式通訊協定和網路安全性群組的流量分布,例如:

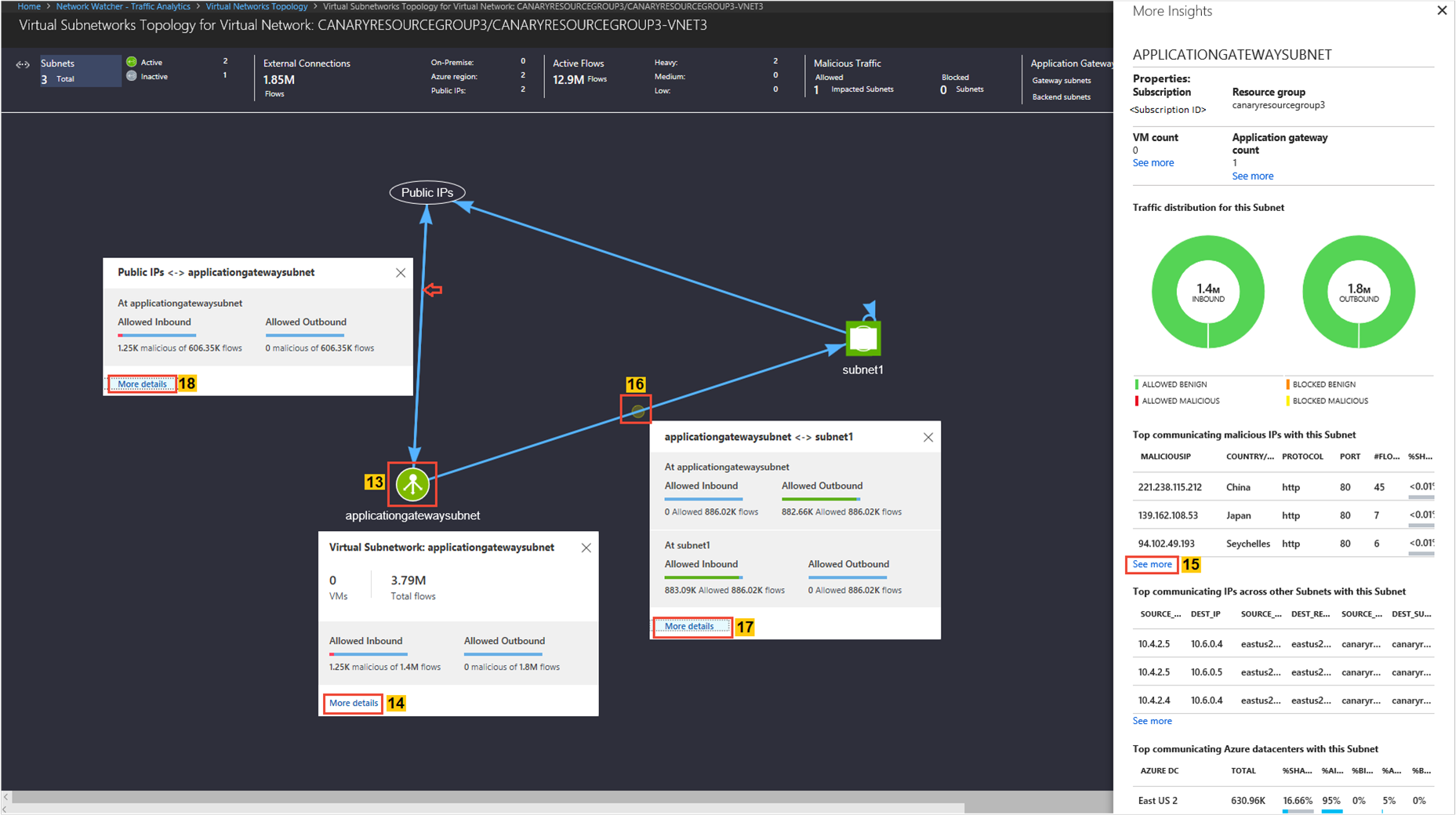

尋找

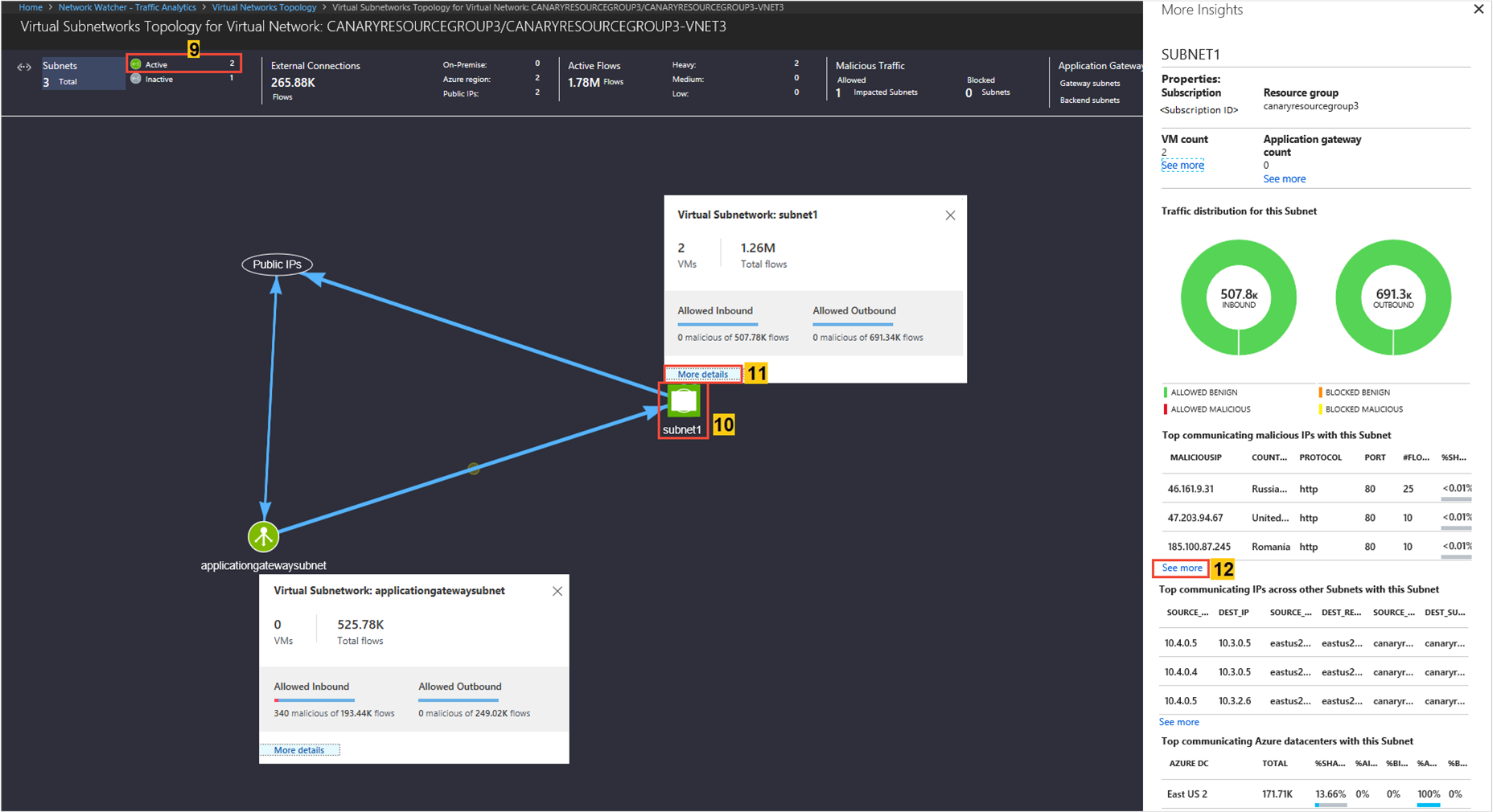

每個子網路的流量分布、拓撲、子網路流量最常見的來源、最常與子網路交談的 Rogue 網路,以及最常用的交談應用程式通訊協定。

- 了解哪些子網路正在互相交談。 如果您發現非預期的交談,您可以更正設定。

- 如果有 Rouge 網路與子網路交談,您可以設定 NSG 規則來封鎖 Rogue 網路,將其予以更正。

「子網路拓撲」會顯示頂端功能區以供您選取參數,例如使用中/非使用中子網路、外部連線、使用中流量,以及子網路的惡意流量。

使用滑鼠滾輪檢視虛擬網路拓撲時,您可以放大和縮小。 按一下滑鼠左鍵並移動滑鼠可讓您以所需的方向拖曳拓撲。 您也可以使用鍵盤快速鍵來實現這些動作:A (向左拖曳)、D (向右拖曳)、W (向上拖曳)、S (向下拖曳)、+ (放大)、- (縮小)、R (重設縮放)。

子網路拓撲會以若干層面來顯示虛擬網路有關流量 (允許/封鎖/輸入/輸出/良性/惡意)、應用程式通訊協定和 NSG 的流量分布,例如:

尋找

每個應用程式閘道和負載平衡器的網路流量分佈、拓撲、最常見的流量來源、最常與應用程式閘道和負載平衡器交談的 Rogue 網路,以及最常用的交談應用程式通訊協定。

了解哪一個子網路與哪一個應用程式閘道或負載平衡器正在交談中。 如果您注意到非預期的交談,便可以更正設定。

如果有 Rogue 網路與應用程式閘道或 Load Balancer 交談,您可以設定 NSG 規則來封鎖 Rogue 網路,將其予以更正。

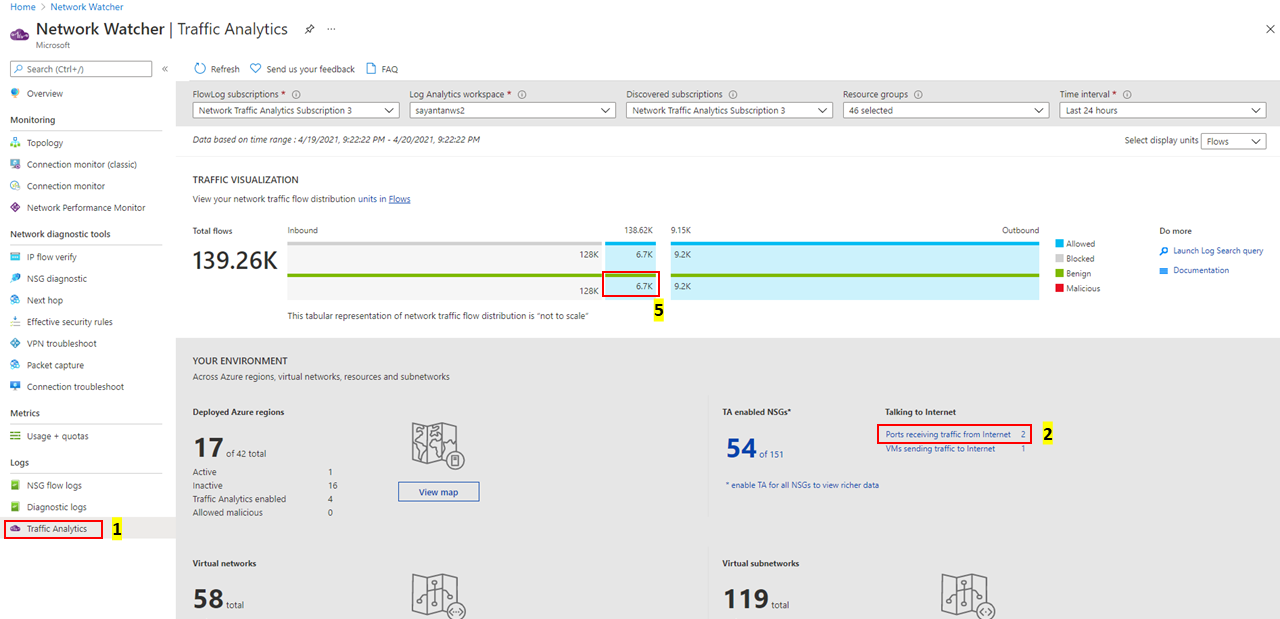

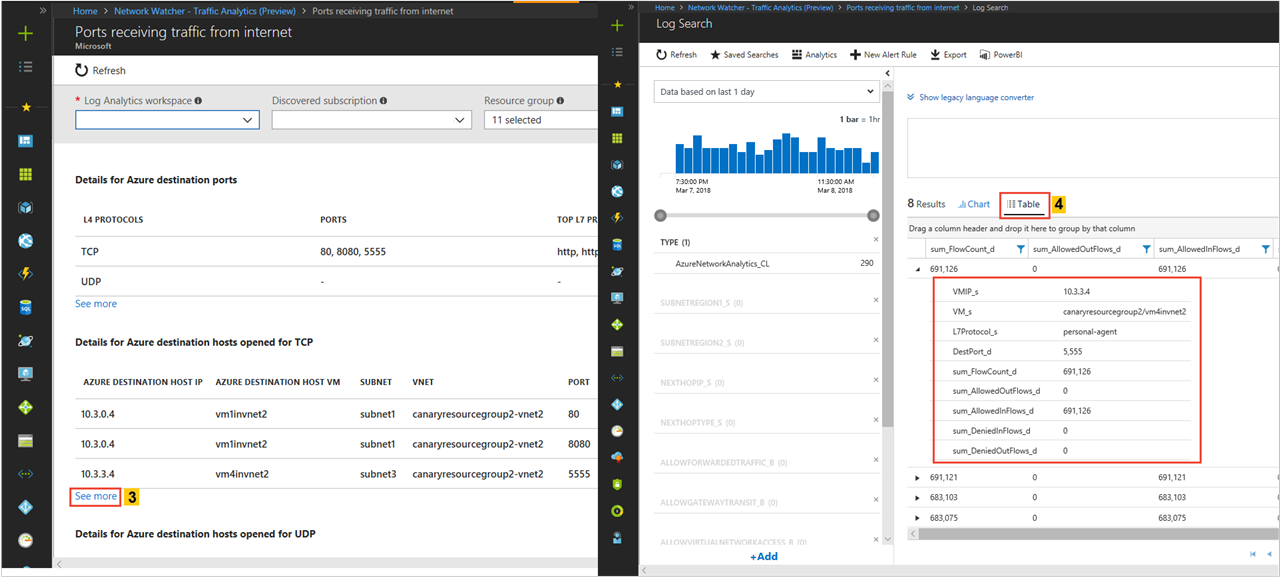

檢視接收來自網際網路之流量的連接埠和虛擬機器

尋找

- 哪些開啟的連接埠透過網際網路進行交談?

如果您發現有非預期的連接埠已開啟,您可以更正設定:

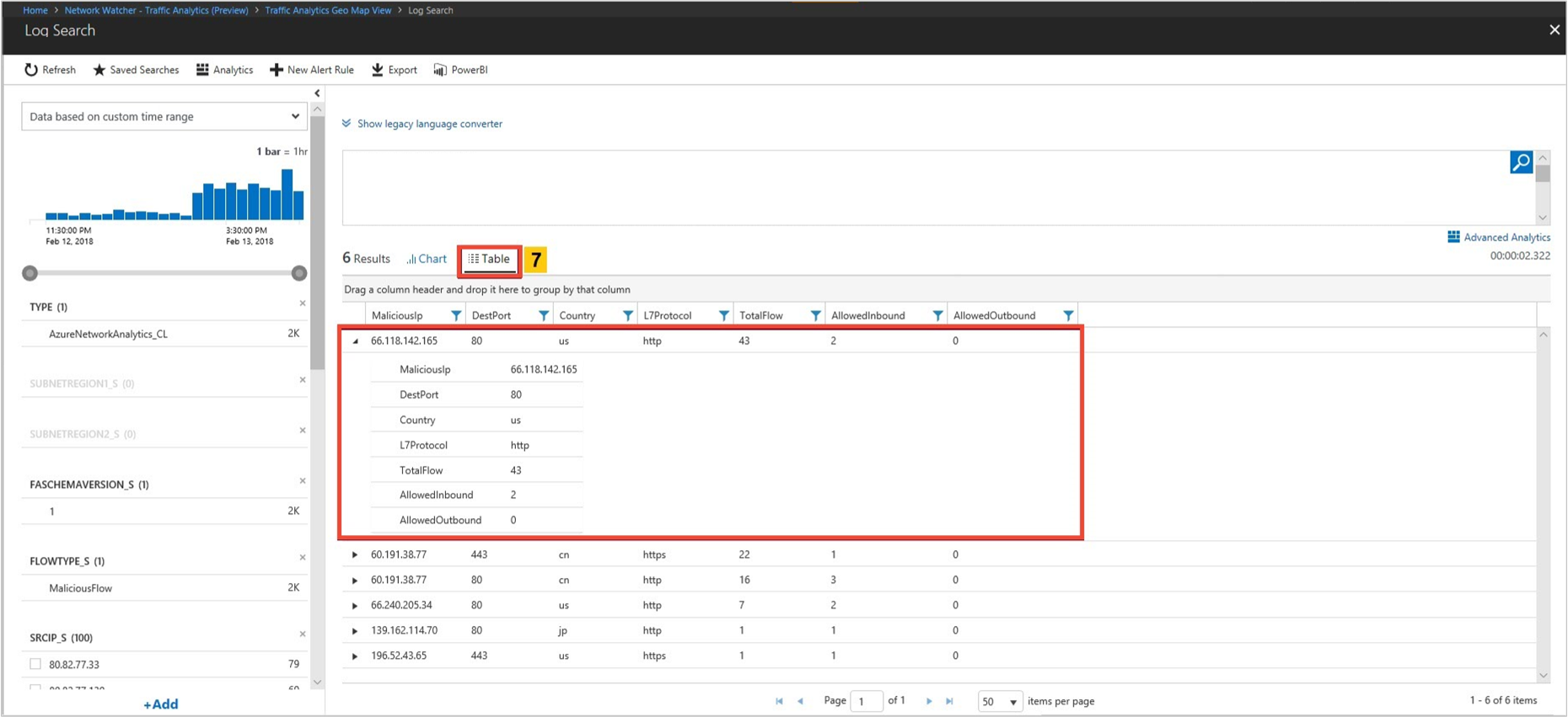

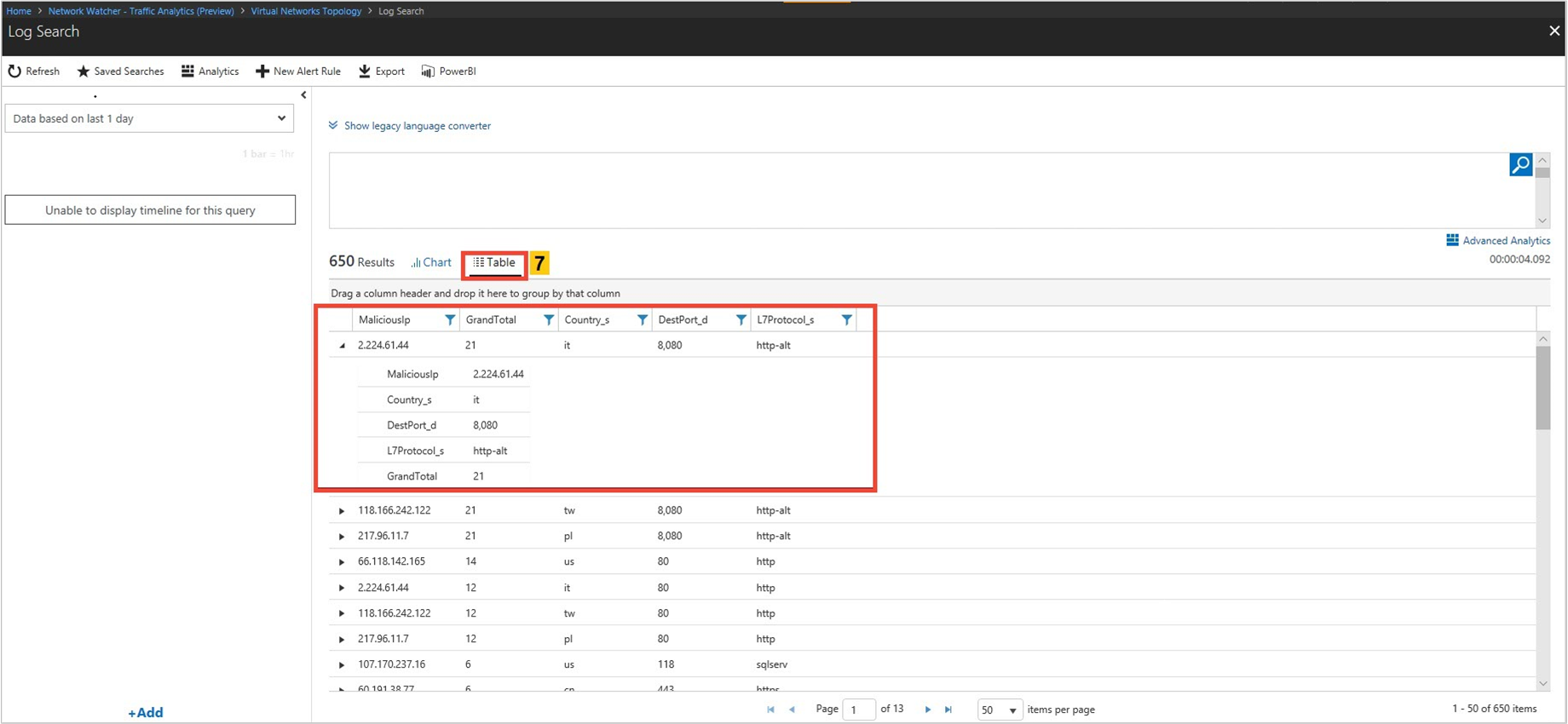

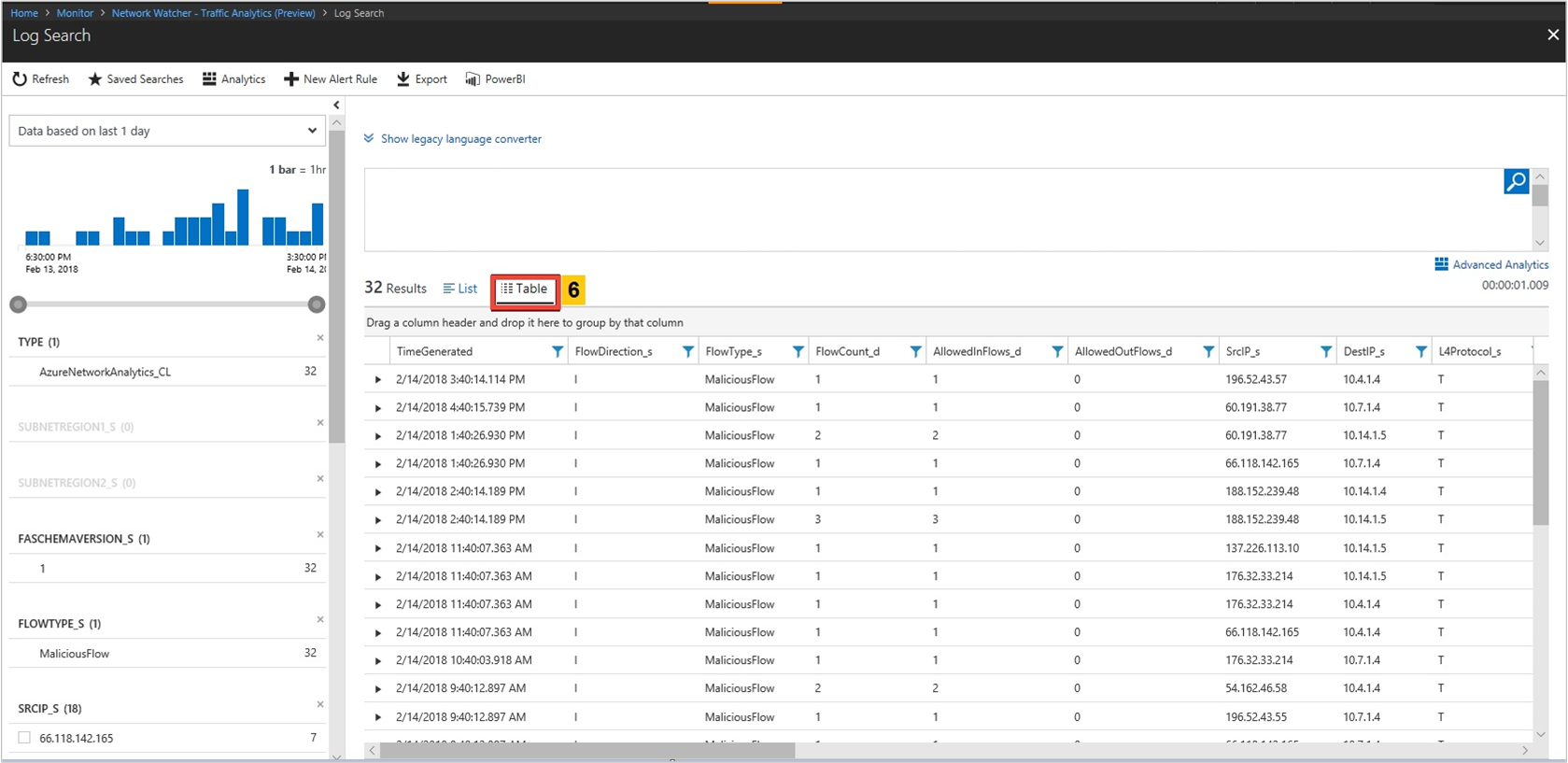

尋找

您的環境中是否有惡意流量? 它來自於何處? 它將傳送到何處?

檢視與部署互動的公用 IP 相關資訊

尋找

- 哪些公用 IP 與我的網路進行交談? 所有公用 IP 的 WHOIS 資料和地理位置為何?

- 哪些惡意 IP 正在將流量傳送至我的部署? 惡意 IP 的威脅類型和威脅描述為何?

[公用 IP 資訊] 區段提供您網路流量中所有公用 IP 類型的摘要。 選取感興趣的公用 IP 類型來檢視詳細資料。 此結構描述文件會定義呈現的資料欄位。

在流量分析儀表板上,選取任何 IP 以檢視其資訊

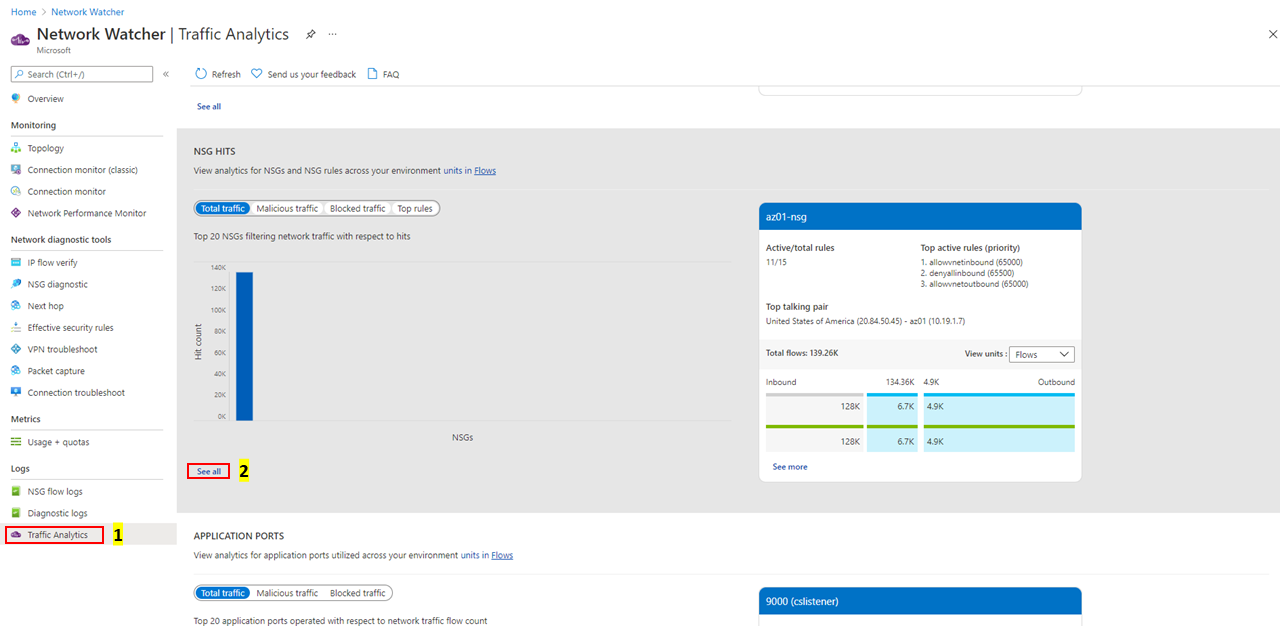

視覺化 NSG/NSG 規則命中的趨勢

尋找

在含流量分佈的比較圖表中,哪些是最常被叫用的 NSG/NSG 規則?

每個 NSG/NSG 規則有哪些最常用的來源與目的地交談對組?

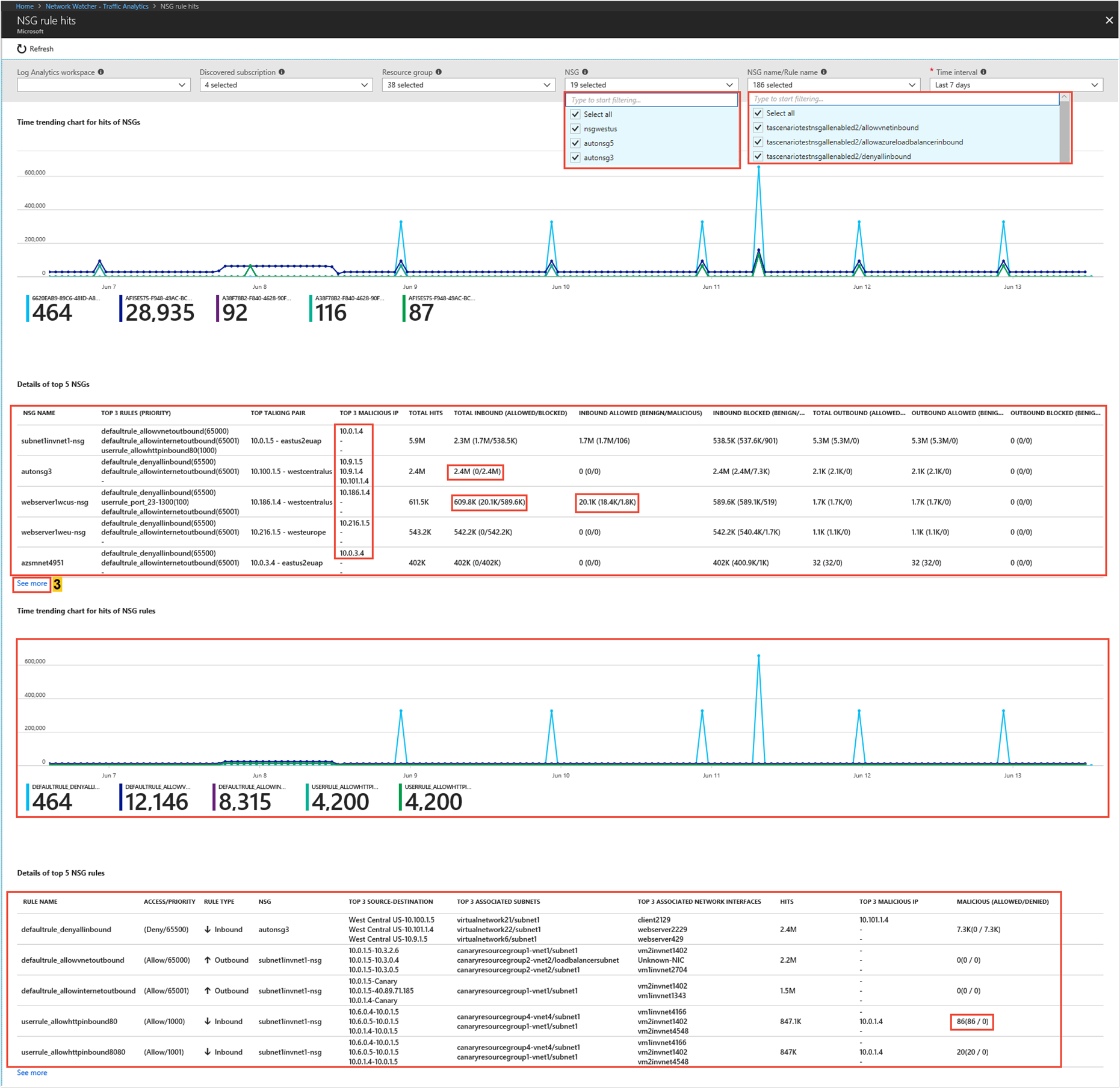

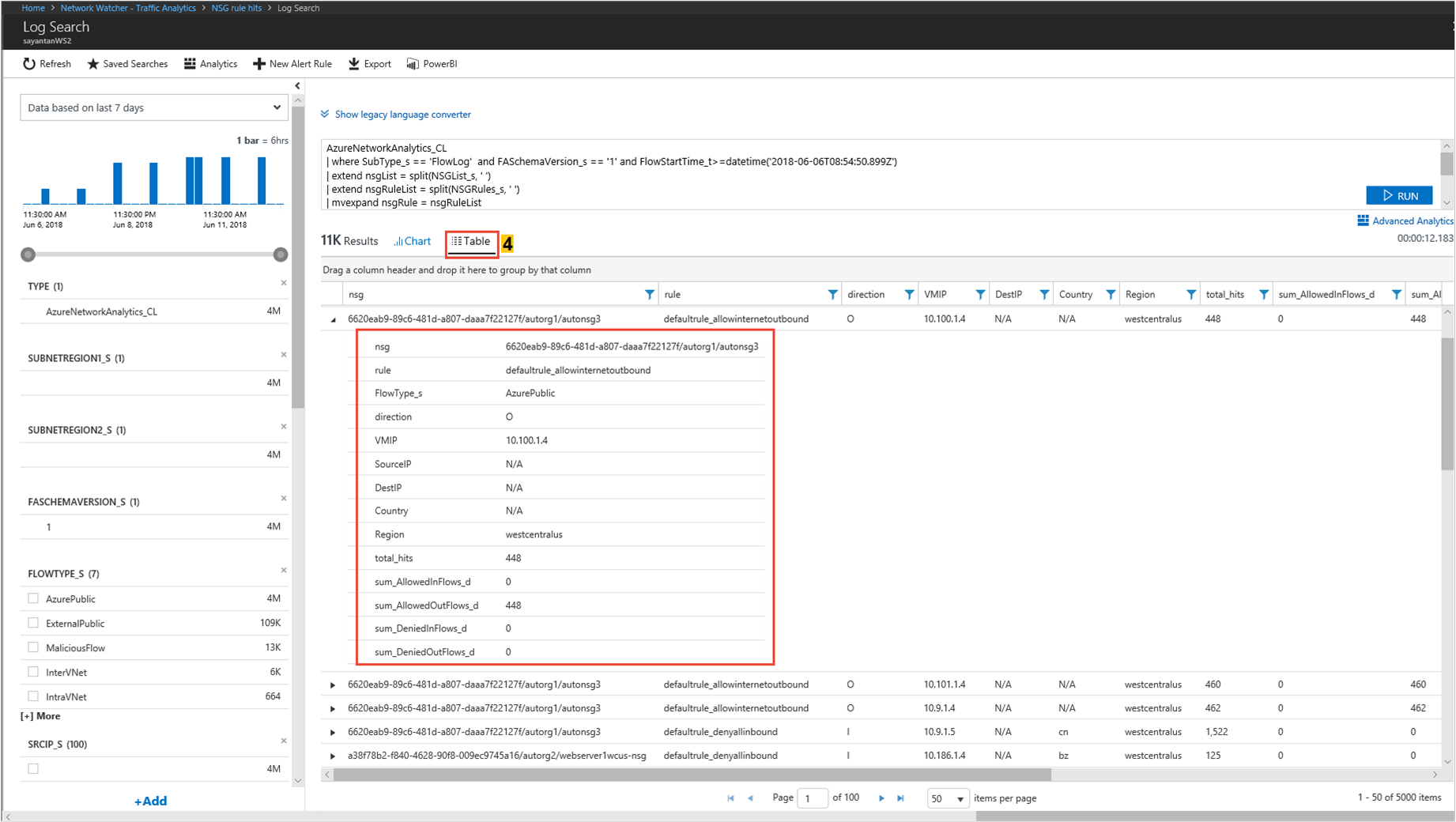

下圖顯示 NSG 規則命中的時間趨勢,以及網路安全性群組的來源-目的地流量詳細資料:

快速偵測哪些 NSG 與 NSG 規則正在周遊惡意流量,以及哪些惡意 IP 位址最常存取您的雲端環境

識別哪些 NSG/NSG 規則允許/封鎖重要的網路流量

選取最常用於 NSG 或 NSG 規則細微檢查的篩選

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應