適用於: ✔️ SMB Azure 檔案共用

本文說明如何利用基於身份的認證,無論是在本地或 Azure,透過伺服器訊息區塊(SMB)協定啟用基於身份的 Azure 檔案共享存取。 就像 Windows 檔案伺服器一樣,您可以在共用、目錄或檔案層級授予使用者權限。 在您的記憶體帳戶上啟用以身分識別為基礎的驗證,不需要額外的服務費用。

Windows、 Linux 及 MacOS 用戶端支援基於 SMB 的身份驗證。 然而,目前網路檔案系統(NFS)分享並不支援此功能。

重要

基於安全性考慮,建議使用身分識別型驗證來存取檔案共用,而不要使用記憶體帳戶密鑰。 永遠不要共用您的記憶體帳戶金鑰。

運作方式

Azure 檔案共用會使用 Kerberos 通訊協定向身分識別來源進行驗證。 當與用戶端上執行的使用者或應用程式相關聯的身分識別嘗試存取 Azure 檔案共用中的數據時,會將要求傳送至身分識別來源以驗證身分識別。 如果驗證成功,識別來源會傳回 Kerberos 票證。 客戶端接著會傳送包含 Kerberos 票證的要求,Azure 檔案儲存體 使用該票證來授權要求。 Azure 檔案儲存體 服務只會接收 Kerberos 票證,而不是使用者的存取認證。

常見使用案例

使用 SMB Azure 檔案共用的身分識別型驗證在各種案例中很有用:

取代內部部署文件伺服器

取代分散的內部部署檔伺服器,是每個組織在IT現代化旅程中面臨的挑戰。 使用身分識別型驗證搭配 Azure 檔案儲存體 提供順暢的移轉體驗,讓用戶能夠繼續使用相同的認證來存取其數據。

將應用程式隨即轉移至 Azure

當您將應用程式遷移至雲端時,可能會想要保留相同的驗證模型以進行檔案共用存取。 身分識別型驗證不需要變更目錄服務、加快雲端採用。

備份和災害復原 (DR)

如果您要在內部部署環境中保留主要檔案儲存體,Azure 檔案儲存體是備份和災害復原的理想解決方案,可改善商務持續性。 您可以使用 Azure 檔案共享來備份檔案伺服器,同時保留 Windows 任意存取控制清單 (DACL)。 在災害復原案例中,您可以設定驗證選項,在容錯移轉時支援適當的存取控制強制執行。

選擇記憶體帳戶的身分識別來源

在記憶體帳戶上啟用身分識別型驗證之前,您必須知道您要使用的身分識別來源。 您可能已經有一個,因為大部分的公司和組織都已設定某種類型的網域環境。 請洽詢您的 Active Directory(AD)或 IT 系統管理員以確定。 如果您還沒有身分識別來源,您必須先設定一個身分識別來源,才能啟用身分識別型驗證。

支援的驗證案例

您可以透過三種身份來源之一啟用基於 SMB 的身份驗證:本地 Active Directory 網域服務(AD DS)、Microsoft Entra 網域服務,或 Microsoft Entra Kerberos。 您只能針對每個記憶體帳戶使用一個身分識別來源進行檔案存取驗證,並套用至帳戶中的所有檔案共用。

本地部署的 AD DS: 儲存帳號會加入本地的 AD DS,而來自 AD DS 的身份可以安全地從已加入網域的用戶端或與網域控制器連線不中斷的用戶端存取 SMB Azure 檔案分享。 內部部署 AD DS 環境必須使用內部部署 Microsoft Entra Connect 應用程式或 Microsoft Entra Connect 雲端同步 (可從 Microsoft Entra Admin Center 安裝的輕量型代理程式),將其同步至 Microsoft Entra ID。 請參閱必要條件的完整清單。

Microsoft Entra Kerberos: 你可以使用 Microsoft Entra ID 來驗證 混合 或僅限雲端的身份(預覽版),讓終端使用者能存取 Azure 檔案分享。 如果您想要驗證混合式身份,將需要現有的 AD DS 部署,然後同步到您的 Microsoft Entra 租用戶。 請參閱 先決條件。

Microsoft Entra Domain Services: 已加入 Microsoft Entra Domain Services 的雲端式 VM 可以使用 Microsoft Entra 認證來存取 Azure 檔案共用。 在此解決方案中,Microsoft Entra ID 會執行傳統的 Windows Server AD 網域,該網域是客戶 Microsoft Entra 租用戶的子項目。 請參閱 先決條件。

使用下列指導方針來判斷您應該選擇哪一個身分識別來源。

如果您的組織已經有內部部署 AD,且尚未準備好將身分識別移至雲端,而且如果您的用戶端、VM 和應用程式已加入網域,或未限制這些域控制器的網路連線,請選擇 AD DS。

如果部分或所有客戶端沒有對 AD DS 的未受限制網路連線,或如果您要將 FSLogix 配置檔儲存在已加入 Microsoft Entra 之 VM 的 Azure 檔案共用上,請選擇 [Microsoft Entra Kerberos]。

如果你已有本地 AD 但計劃將應用程式移至雲端,且希望你的身份同時存在於本地與雲端(混合型),請選擇 Microsoft Entra Kerberos。

如果你想在不使用網域控制站的情況下驗證僅限雲端的身份,請選擇 Microsoft Entra Kerberos。 這項功能目前處於公開預覽狀態。

如果您已經使用 Microsoft Entra 網域服務,請選擇 Microsoft Entra 網域服務作為您的身份來源。

啟用身分識別來源

選擇身分識別來源之後,您必須在記憶體帳戶上啟用它。

AD DS

針對 AD DS 驗證,您可以在 Azure VM 或內部部署上裝載 AD 域控制器。 無論哪種方式,您的用戶端都必須對域控制器進行不受限制的網路連線,因此它們必須位於您網域服務的公司網路或虛擬網路 (VNET) 內。 我們建議將用戶端電腦或 VM 加入網域,讓使用者不需要在每次存取共用時提供明確的認證。

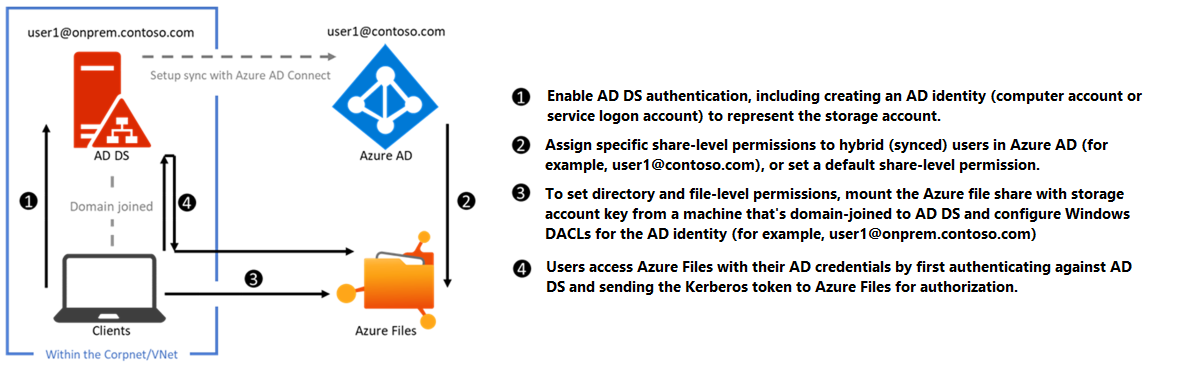

下圖說明透過 SMB,對 Azure 檔案共用進行的內部部署 AD DS 驗證。 內部部署 AD DS 必須使用 Microsoft Entra Connect 同步或 Microsoft Entra Connect 雲端同步,同步至 Microsoft Entra ID。只有內部部署 AD DS 和 Microsoft Entra ID 中的混合式使用者身分識別,才能進行驗證並取得 Azure 檔案共用存取。 這是因為共用層級的權限是根據 Microsoft Entra ID 中的身分識別所設定,而目錄或檔案層級的權限則是根據 AD DS 中的身分識別強制執行。 請確定您已針對相同的混合式使用者正確設定權限。

若要啟用 AD DS 驗證,請先閱讀概觀 - 內部部署的 Active Directory 透過 SMB 進行 Azure 檔案共用的網域服務驗證,然後參閱啟用 Azure 檔案共用的 AD DS 驗證。

Microsoft Entra Kerberos

啟用並設定 Microsoft Entra ID 以驗證 混合 或僅雲端身份(預覽版),允許 Microsoft Entra 使用者使用 Kerberos 認證存取 Azure 檔案共享。 此設定使用 Microsoft Entra ID 發出 Kerberos 票證,存取採用業界標準 SMB 通訊協定的檔案共用。 這表示終端使用者可以在不需網路連線網域控制器的情況下存取 Azure 檔案分享。

重要

如果您想使用 Microsoft Entra Kerberos 來驗證混合身份,則需要傳統的 AD DS 部署。 其必須使用 Microsoft Entra Connect 同步或 Microsoft Entra Connect 雲端同步,同步至 Microsoft Entra ID。用戶端必須已加入 Microsoft Entra 或已加入 Microsoft Entra 混合式 (部分內容可能是機器或 AI 翻譯)。

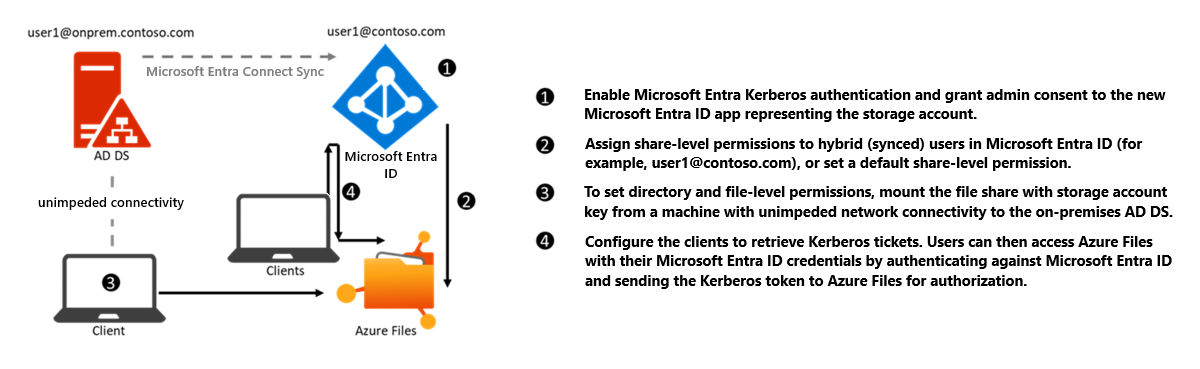

下圖顯示 Microsoft Entra Kerberos 驗證在 SMB 針對混合身份 (即非僅雲端) 的工作流程。

要啟用 Microsoft Entra Kerberos 認證,請參見 Enable Microsoft Entra Kerberos authentication on Azure Files。

您也可使用這項功能,針對已加入 Microsoft Entra 的 VM,將 FSLogix 設定檔儲存在 Azure 檔案共用內。 如需詳細資訊,請參閱使用 Azure 檔案儲存體和 Microsoft Entra ID 建立設定檔容器。

Microsoft Entra 網域服務

若要進行 Microsoft Entra Domain Services 驗證,您必須啟用 Microsoft Entra Domain Services,並將計劃用來存取檔案資料的 VM 加入網域。 已加入網域的 VM 必須位於與 Microsoft Entra Domain Services 裝載網域相同的 VNET 中。

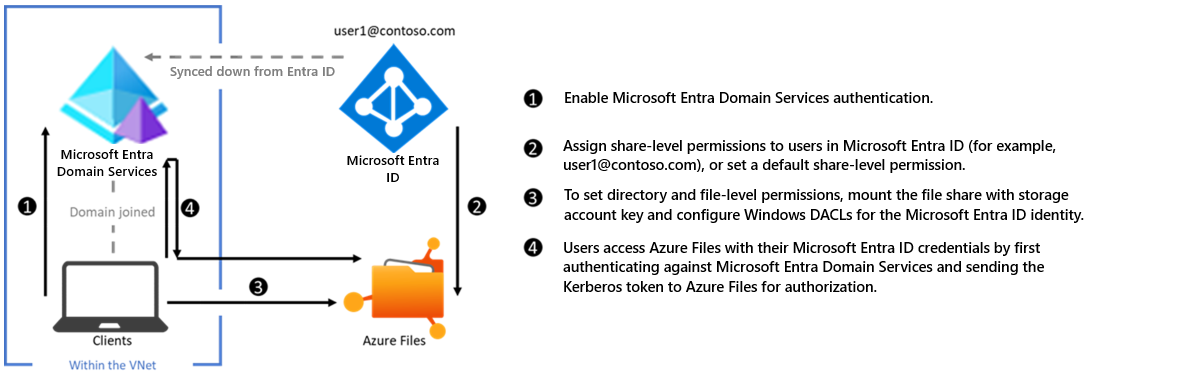

下圖代表透過 SMB,對 Azure 檔案共用進行 Microsoft Entra Domain Services 驗證的工作流程。 其模式類似於內部部署 AD DS 驗證,但有兩個主要差異:

您不需要在 Microsoft Entra Domain Services 中建立身分識別,即可代表記憶體帳戶。 這會由背景中的啟用流程執行。

存在於 Microsoft Entra ID 中的所有使用者都可進行驗證和授權。 用戶類型可以是僅限雲端或混合式。 從 Microsoft Entra ID 到 Microsoft Entra Domain Services 的同步處理是由平台管理,無須任何使用者設定。 然而,用戶端必須加入 Microsoft Entra Domain Services 託管網域, 不可僅加入或註冊 Microsoft Entra。 Microsoft Entra Domain Services 不支援非 Azure 用戶端 (例如使用者的筆記型電腦、工作站、其他雲端中的 VM 等) 加入 Microsoft Entra Domain Services 託管網域。 然而,只要提供明確認證 (如 DOMAINNAME\username) 或使用完整網域名稱 (username@FQDN),即可從未加入網域的用戶端掛接檔案共用。

若要啟用 Microsoft Entra Domain Services 驗證,請參閱在 Azure 檔案儲存體 上啟用 Microsoft Entra Domain Services 驗證。