建立已啟用資料外流保護的工作區

本文說明如何建立已啟用資料外流保護的工作區,以及如何管理此工作區已核准的 Microsoft Entra 租用戶。

注意

在建立工作區之後,您無法變更受控虛擬網路和資料外流保護的工作區設定。

必要條件

- 可在 Azure 中建立工作區資源的權限。

- Synapse 工作區權限,用以建立受控私人端點。

- 註冊網路資源提供者的訂用帳戶。 深入了解。

請遵循快速入門:建立 Synapse 工作區中所列的步驟,開始建立您的工作區。 在建立工作區之前,請先使用下列資訊將資料外流保護新增至工作區。

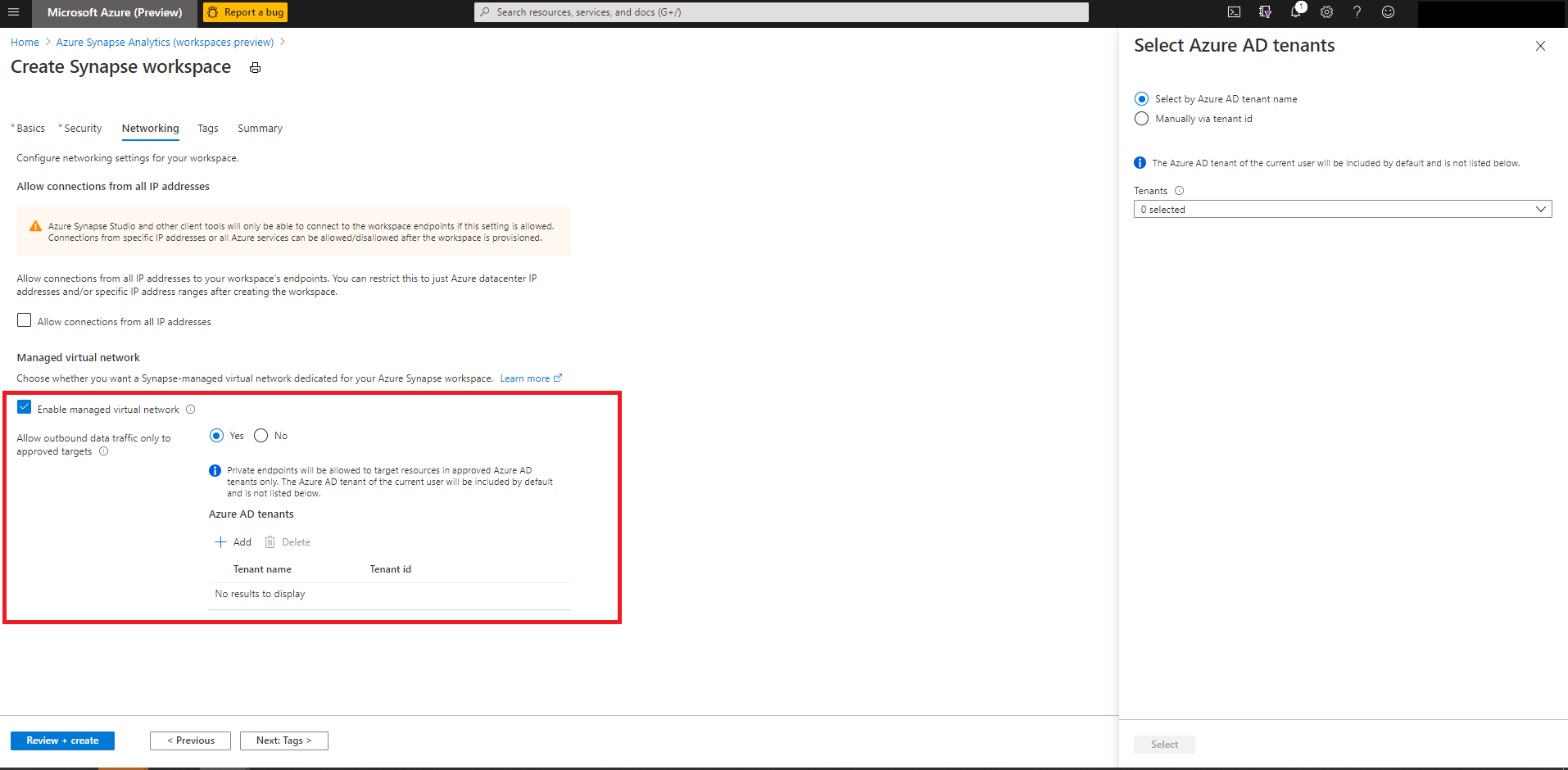

在建立工作區時新增資料外流保護

- 在 [網路] 索引標籤上,選取 [啟用受控虛擬網路] 核取方塊。

- 針對 [只允許對已核准目標輸出資料流量] 選項選取 [是]。

- 選擇此工作區已核准的 Microsoft Entra 租用戶。

- 檢閱設定,然後建立工作區。

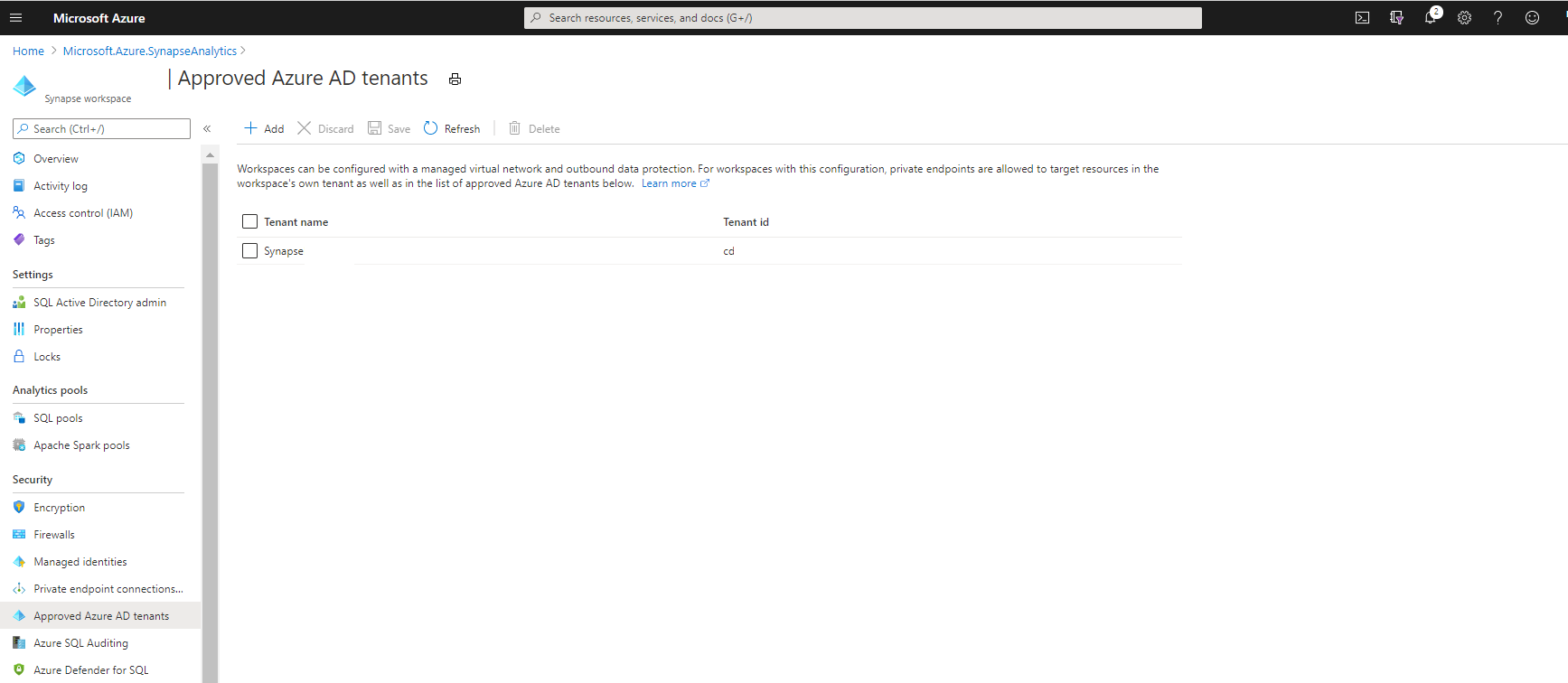

管理工作區的已核准 Microsoft Entra 租用戶

- 在工作區的 Azure 入口網站中,瀏覽至「已核准的 Microsoft Entra 租用戶」。 工作區的已核准 Microsoft Entra 租用戶清單會列在這裡。 預設會包含工作區的租用戶,因此未列出。

- 使用 [+新增] 將新的租用戶包含在已核准的清單中。

- 若要從已核准的清單中移除 Microsoft Entra 租用戶,請選取租用戶,然後選取 [刪除] 和 [儲存]。

在已核准的 Microsoft Entra 租用戶中連線至 Azure 資源

您可以建立受控私人端點,以連線至位於 Microsoft Entra 租用戶 (已針對工作區獲得核准) 的 Azure 資源。 請遵循建立受控私人端點的指南中所列的步驟。

重要

非工作區租用戶中的資源不得具有就地封鎖防火牆規則,SQL 集區才能與其連線。 工作區受控虛擬網路內的資源 (例如 Spark 叢集),可以透過受控私人連結連線到防火牆保護的資源。

已知的限制

使用者可以提供環境設定檔,以從 PyPI 之類的公用存放庫安裝 Python 套件。 受到資料外流功能保護的工作區會封鎖輸出存放庫的連線。 因此,不支援從 PyPI 等公用存放庫安裝的 Python 程式庫。

替代方法是,使用者可以上傳工作區套件,或在其主要 Azure Data Lake Storage 帳戶內建立私人通道。 如需詳細資訊,請造訪 Azure Synapse Analytics 中的套件管理

如果 Synapse 工作區使用已啟用資料外流保護的受控虛擬網路,則無法將資料從事件中樞擷取至資料總管集區。

下一步

- 深入了解 Synapse 工作區中的資料外流保護

- 深入了解受控工作區虛擬網路

- 深入了解受控私人端點

- 建立資料來源的受控私人端點