Azure 虛擬網絡 管理員中的安全性系統管理員規則

在本文中,您將瞭解 Azure 虛擬網絡 Manager 中的安全性系統管理員規則。 安全性系統管理員規則可用來定義套用至網路群組內所有虛擬網路的全域網路安全性規則。 您了解什麼是安全性系統管理員規則、其運作方式,以及使用時機。

什麼是安全性系統管理員規則?

安全性系統管理員規則是全域網路安全性規則,可強制執行虛擬網路上規則集合中定義的安全策略。 這些規則可用來允許、永遠允許或拒絕目標網路群組內虛擬網路之間的流量。 這些網路群組只能包含虛擬網路管理員實例範圍內的虛擬網路。 安全性系統管理員規則不適用於虛擬網路管理員未管理的虛擬網路。

以下是一些可以使用安全性系統管理員規則的案例:

| 案例 | 說明 |

|---|---|

| 限制對高風險網路埠的存取 | 安全性系統管理員規則可用來封鎖攻擊者通常以特定埠為目標的流量,例如遠端桌面通訊協定的埠 3389 或安全殼層埠 22 (SSH)。 |

| 強制執行合規性需求 | 安全性系統管理員規則可用來強制執行合規性需求。 例如,封鎖來自特定IP位址或網路封鎖的流量。 |

| 保護敏感數據 | 安全性系統管理員規則可用來封鎖進出特定IP位址或子網的流量,以限制敏感數據的存取。 |

| 強制執行網路分割 | 安全性系統管理員規則可用來強制執行網路分割,方法是封鎖虛擬網路或子網之間的流量。 |

| 強制執行應用層級安全性 | 安全性系統管理員規則可用來封鎖來自特定應用程式或服務的流量,以強制執行應用層級安全性。 |

使用 Azure 虛擬網絡 管理員,您有一個集中式位置來管理安全性管理規則。 集中可讓您大規模定義安全策略,並一次套用至多個虛擬網路。

注意

目前,安全性系統管理員規則不適用於屬於受控虛擬網路範圍的私人端點。

安全性管理員規則如何運作?

安全性系統管理員規則允許或拒絕特定埠、通訊協定和來源/目的地IP前置詞上的流量,以指定方向顯示。 當您定義安全性管理規則時,您可以指定下列條件:

- 規則的優先順序

- 要採取的動作(允許、拒絕或一律允許)

- 流量方向(輸入或輸出)

- 要使用的通訊協定

若要跨多個虛擬網路強制執行安全策略,您可以 建立及部署安全性系統管理員設定。 此組態包含一組規則集合,而每個規則集合都包含一或多個安全性系統管理員規則。 建立之後,您會將規則集合與需要安全性系統管理員規則的網路群組產生關聯。 這些規則接著會在部署組態時套用至網路群組中包含的所有虛擬網路。 單一設定提供跨多個虛擬網路之安全策略的集中式且可調整的強制執行。

重要

只有一個安全性系統管理員設定可以部署到區域。 不過,區域中可以有多個連線設定。 若要將多個安全性系統管理員設定部署至區域,您可以 改為在安全性設定中建立多個規則集合 。

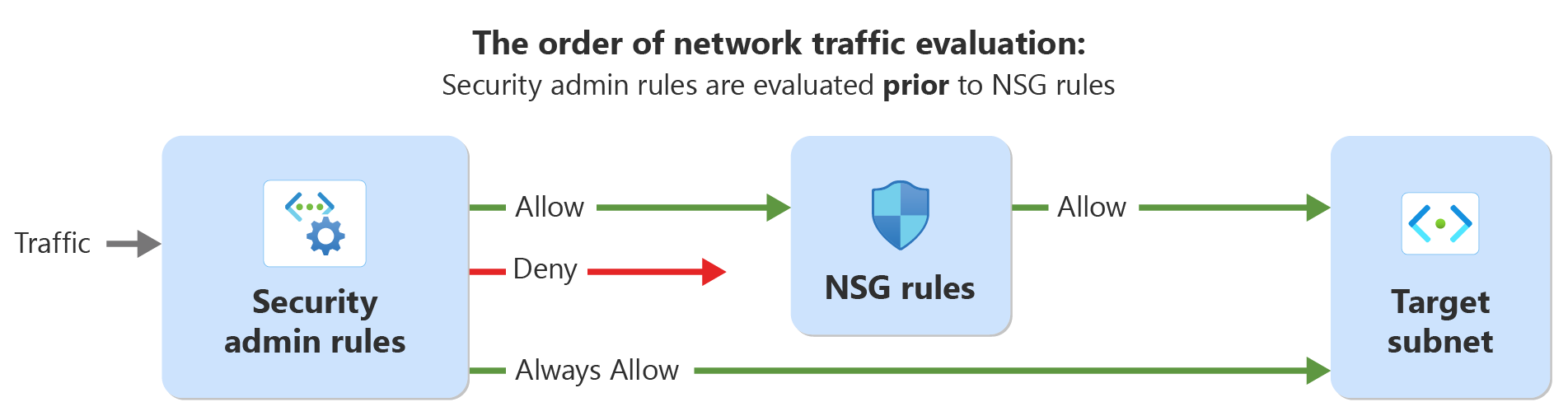

如何評估安全性管理員規則和網路安全組 (NSG)

安全性系統管理員規則和網路安全組 (NSG) 可用來在 Azure 中強制執行網路安全策略。 不過,它們有不同的範圍和優先順序。#

安全性系統管理員規則是供中央控管小組的網路管理員使用,藉此將 NSG 規則委派給個別應用程式或服務小組,以視需要進一步指定安全性。 安全性系統管理員規則的優先順序高於 NSG,且會在 NSG 規則之前進行評估。

另一方面,NSG 用來篩選個別子網或網路介面的網路流量。 其用途是供個別應用程式或服務小組使用,以視需要進一步指定安全性。 NSG 的優先順序低於安全性系統管理員規則,並在安全性系統管理員規則之後進行評估。

安全性系統管理員規則目前會套用在虛擬網路層級,而網路安全組可以在子網和 NIC 層級建立關聯。 下表顯示這些差異和相似之處:

| 規則類型 | 目標受眾 | 套用於 | 評估順序 | 動作類型 | 參數 |

|---|---|---|---|---|---|

| 安全性系統管理員規則 | 網路管理員、中央治理小組 | 虛擬網路 | 較高優先順序 | 允許、拒絕、永遠允許 | 優先順序, 通訊協定, 動作, 來源, 目的地 |

| 網路安全性群組規則 | 個別小組 | 子網、NIC | 安全性系統管理員規則之後的優先順序較低 | 允許、拒絕 | 優先順序, 通訊協定, 動作, 來源, 目的地 |

安全性系統管理員規則可以在流量上執行三個動作:允許、永遠允許和拒絕。 建立時, 會先評估 [允許 規則],後面接著網路安全組規則。 此動作可讓網路安全組規則視需要以不同的方式處理流量。

如果您建立 Always Allow 或 Deny 規則,則會在評估安全性管理員規則之後終止流量評估。 使用Always Allow規則時,流量會直接移至資源,並進一步終止NSG規則的評估(且可能衝突)。 此動作對於強制執行流量和防止網路安全組規則的拒絕很有用。 使用拒絕規則時,流量會停止,而不會傳遞至目的地。 安全性系統管理員規則不相依於 NSG,因此可用來自行建立預設安全性規則。

藉由同時使用安全性系統管理員規則和 NSG,您可以在全域和個別層級強制執行網路安全策略,以確保您的虛擬網路安全且符合組織的安全策略。

重要

部署安全性管理員規則時,會使用最終一致性模型。 這表示安全性管理員規則最終會在短暫延遲之後套用至虛擬網路中包含的資源。 已套用安全性管理員規則的虛擬網路中新增的資源,最終也會收到那些延遲相同的安全性管理員規則。

安全性管理規則的優點

安全性系統管理員規則提供許多優點來保護貴組織的資源。 藉由使用安全性系統管理員規則,您可以強制執行允許的流量,並藉由衝突的網路安全組規則來防止拒絕。 您也可以建立不相依於 NSG 的預設安全性系統管理員規則。 當應用程式擁有者設定錯誤或忘記建立 NSG 時,這些預設規則特別有用。 此外,安全性系統管理員規則提供大規模管理安全性的方法,可減少越來越多的網路資源帶來的作業額外負荷。

保護高風險埠

根據業界的研究和Microsoft建議,我們建議客戶針對此高風險埠清單使用安全性系統管理員規則來限制來自外部的流量。 這些埠通常用於管理資源或不安全/未加密的數據傳輸,且不應該公開至因特網。 不過,有時候某些虛擬網路及其資源需要允許管理或其他進程的流量。 您可以 視需要建立例外狀況 。 瞭解如何 針對這些類型的案例封鎖高風險埠,但有例外 狀況。

| 通訊埠 | 通訊協定 | 說明 |

|---|---|---|

| 20 | TCP | 未加密的 FTP 流量 |

| 21 | TCP | 未加密的 FTP 流量 |

| 22 | TCP | SSH。 潛在的暴力密碼破解攻擊 |

| 23 | TCP | TFTP 允許未經驗證和/或未加密的流量 |

| 69 | UDP | TFTP 允許未經驗證和/或未加密的流量 |

| 111 | TCP/UDP | RPC。 允許未加密的驗證 |

| 119 | TCP | 用於未加密驗證的 NNTP |

| 135 | TCP/UDP | 端點對應程式,多個遠端管理服務 |

| 161 | TCP | SNMP 用於不安全/無驗證 |

| 162 | TCP/UDP | SNMP 陷阱 - 不安全/無驗證 |

| 445 | TCP | SMB - 已知的攻擊向量 |

| 512 | TCP | Linux 上的 Rexec - 沒有加密驗證的遠端命令 |

| 514 | TCP | 遠端殼層 - 沒有驗證或加密的遠端命令 |

| 593 | TCP/UDP | HTTP RPC EPMAP - 未加密的遠端過程調用 |

| 873 | TCP | Rsync - 未加密的檔案傳輸 |

| 2049 | TCP/UDP | 網路檔案系統 |

| 3389 | TCP | RDP - 常見的暴力密碼破解攻擊埠 |

| 5800 | TCP | 透過 HTTP 的 VNC 遠端框架緩衝區 |

| 5900 | TCP | 透過 HTTP 的 VNC 遠端框架緩衝區 |

| 11211 | UDP | Memcached |

大規模管理

Azure 虛擬網絡 管理員可讓您使用安全性系統管理員規則大規模管理安全策略。 當您將安全性管理員設定套用至 網路群組時,網路群組範圍中的所有虛擬網路及其自主資源都會在原則中接收安全性管理員規則。

新的資源會隨著現有的資源一起受到保護。 例如,如果您在安全性管理規則的範圍內將新的 VM 新增至虛擬網路,VM 也會自動受到保護。 部署這些 VM 之後不久,將會套用安全性系統管理員規則並加以保護。

識別出新的安全性風險時,您可以建立安全性系統管理員規則來大規模部署它們,以防止新的風險,並將它套用至您的網路群組。 部署此新規則之後,網路群組範圍中的所有資源現在和未來都會受到保護。

安全性管理規則的非應用

在大部分情況下,安全性系統管理員規則會套用至網路群組所套用安全性組態範圍內的所有虛擬網路和子網。 不過,有些服務不會因為服務的網路需求而套用安全性管理規則。 服務的網路意圖原則會強制執行這些需求。

虛擬網路層級的安全性管理規則未套用

根據預設,安全性管理員規則不會套用至包含下列服務的虛擬網路:

- Azure SQL 受控執行個體

- Azure Databricks

當虛擬網路包含這些服務時,安全性系統管理員規則會略過此虛擬網路。 如果您想要 [允許套用至此虛擬網络的規則],請使用 securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices .NET 類別中的 字段來建立安全性AllowRulesOnly設定。 設定時,只會 將安全性設定中的 [允許 規則] 套用至此虛擬網路。 拒絕 規則不會套用至此虛擬網路。 沒有這些服務的虛擬網路可以繼續使用 [允許 ] 和 [拒絕 ] 規則。

您可以使用 [僅允許規則] 建立安全性設定,並使用 Azure PowerShell 和 Azure CLI 將其部署至您的虛擬網路。

注意

當多個 Azure 虛擬網絡 Manager 實例將 類別中的securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices不同設定套用至相同的虛擬網路時,將會使用具有最高範圍的網路管理員實例設定。

假設您有兩個虛擬網路管理員。 第一個網路管理員的範圍設定為根管理群組,且具有設定為 類別中 securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices AllowRulesOnly 的安全性組態。 第二個虛擬網路管理員的範圍是根管理群組下的訂用帳戶,並在其安全性設定中使用 [無] 的預設字段。 當這兩個組態將安全性系統管理員規則套用至相同的虛擬網路時, AllowRulesOnly 設定將會套用至虛擬網路。

子網層級的安全性管理規則未套用

同樣地,當子網的虛擬網路位於安全性管理員設定的範圍內時,某些服務不會在子網層級套用安全性管理員規則。 這些服務包括:

- Azure 應用程式閘道

- Azure Bastion

- Azure 防火牆

- Azure 路由伺服器

- Azure VPN 閘道

- Azure Virtual WAN

- Azure ExpressRoute 閘道

在此情況下,安全性管理員規則不會影響子網中具有這些服務的資源。 不過,相同虛擬網路中的其他子網會套用安全性管理員規則。

注意

如果您想要在包含 Azure 應用程式閘道 的子網上套用安全性系統管理員規則,請確定每個子網只包含已啟用網路隔離的布建網關。 如果子網包含沒有網路隔離的 Azure 應用程式閘道,安全性系統管理員規則將不會套用至此子網。

安全性系統管理員欄位

當您定義安全性管理規則時,有必要和選擇性欄位。

必填欄位

優先順序

安全性管理規則的優先順序是介於 1 到 4096 之間的整數。 值越低,規則的優先順序就越高。 例如,優先順序為 10 的拒絕規則會覆寫優先順序為 20 的允許規則。

行動

您可以定義三個安全性規則的其中一個動作:

| 動作 | 描述 |

|---|---|

| 允許 | 允許特定埠、通訊協定和來源/目的地 IP 前置詞上的流量在指定的方向。 |

| 拒絕 | 在指定的埠、通訊協定和來源/目的地 IP 前置綴上封鎖指定方向的流量。 |

| 一律允許 | 不論優先順序較低或使用者定義的網路安全組的其他規則為何,都允許指定方向的指定埠、通訊協定和來源/目的地 IP 前綴上的流量。 |

方向

您可以指定套用規則的流量方向。 您可以定義輸入或輸出。

通訊協定

安全性系統管理員規則目前支援的通訊協定如下:

- TCP

- UDP

- ICMP

- ESP

- AH

- 任何通訊協定

選用欄位

來源和目的地類型

- IP 位址:您可以在 CIDR 表示法中提供 IPv4 或 IPv6 位址或地址區塊。 若要列出多個IP位址,請以逗號分隔每個IP位址。

- 服務標籤:您可以根據區域或整個服務定義特定的服務標籤。 如需支援的標籤清單,請參閱 可用的服務標籤。

來源和目的地埠

您可以定義要封鎖來源或目的地的特定通用埠。 以下是一般 TCP 連接埠的清單:

| 連接埠 | 服務名稱 |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |

下一步

瞭解如何使用 安全性系統管理員設定封鎖網路流量。