案例:Azure 防火牆 - 自訂

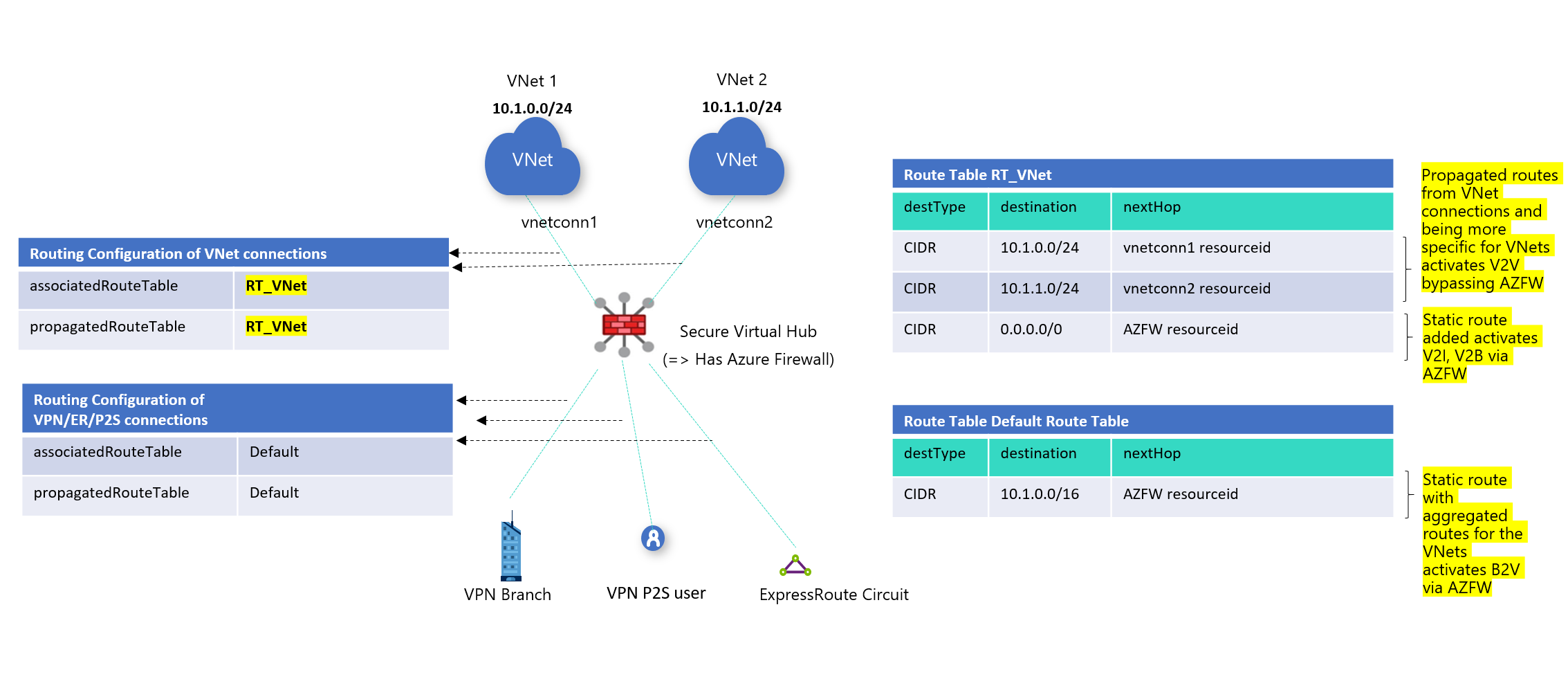

使用虛擬 WAN 虛擬中樞路由時,有許多可用的案例。 在此案例中,目標是要在 VNet 之間直接路由傳送流量的案例,但對於 VNet 到網際網路/分支和「分支到 VNet」流量使用 Azure 防火牆。

設計

若要了解需要多少個路由表,您可以建置連線矩陣,其中每個資料格都代表來源 (資料列) 是否可以與目的地 (資料行) 進行通訊。 此案例中的連線矩陣很簡單,但需與其他案例一致,仍有待進一步的研究。

連線矩陣

| 從 | 變更為: | VNet | 分支 | 網際網路 |

|---|---|---|---|---|

| VNet | → | 直接 | AzFW | AzFW |

| 分支 | → | AzFW | 直接 | 直接 |

在上表中,「直接」代表兩個連線之間的直接連線,而沒有流量流經虛擬 WAN 中的 Azure 防火牆,"AzFW" 則表示流量會通過 Azure 防火牆。 由於矩陣中有兩個不同的連線模式,我們將需要兩個路由表,其設定方式如下:

- 虛擬網路:

- 相關聯的路由表:RT_VNet

- 傳播至路由表:RT_VNet

- 分支:

- 相關聯的路由表:預設

- 傳播至路由表:預設值

注意

您可以在每個區域中建立具有單一安全虛擬中樞的個別虛擬 WAN 執行個體,然後,您可以透過站對站 VPN 將每個虛擬 WAN 彼此連線。

如需虛擬中樞路由的相關資訊,請參閱關於虛擬中樞路由。

工作流程

在此案例中,您想要透過 Azure 防火牆為 VNet 到網際網路、VNet 到分支或分支到 VNet 的流量路由傳送流量,但想要直接傳送 VNet 到 VNet 的流量。 如果您使用 Azure 防火牆管理員,則路由設定會自動填入預設路由表中。 私人流量適用於 VNet 和分支,網際網路流量適用於 0.0.0.0/0。

VPN、ExpressRoute 和使用者 VPN 連線統稱為分支,會與相同的 (預設) 路由表相關聯。 所有的 VPN、ExpressRoute 和使用者 VPN 連線都會將路由傳播至同一組路由表。 若要設定此案例,請將下列步驟納入考量:

建立自訂路由表 RT_VNet。

建立啟用 VNet 到網際網路和 VNet 到分支的路由:0.0.0.0.0/0,下一個躍點指向 Azure 防火牆。 在 [傳播] 區段中,您須確定已選取 VNet 以確保更特定的路由,從而實現 VNet 對 VNet 的直接流量。

- 在 [關聯:] 中選取 VNet,這表示 VNet 會根據此路由表的路由到達目的地。

- 在 [傳播:] 中選取 VNet,這表示 VNet 會傳播至此路由表;換句話說,更明確的路由會傳播至此路由表,從而確保 VNet 與 VNet 之間的直接流量。

將 VNet 的彙總靜態路由新增至預設路由表,以透過 Azure 防火牆啟用分支到 VNet 的流量。

- 請記住,分支會關聯並傳播至預設路由表。

- 分支不會傳播至 RT_VNet 路由表。 這可確保能夠透過 Azure 防火牆傳送 VNet 對分支的流量。

這會導致路由設定變更,如圖 1 所示。

圖 1

下一步

- 如需虛擬 WAN 的詳細資訊,請參閱常見問題集。

- 如需虛擬中樞路由的詳細資訊,請參閱關於虛擬中樞路由。

- 如需關於如何設定虛擬中樞路由的詳細資訊,請參閱如何設定虛擬中樞路由。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應