整合 Azure VPN 閘道 RADIUS 驗證與 NPS 伺服器以進行多重要素驗證

本文描述如何整合網路原則伺服器 (NPS) 和 Azure VPN 閘道 RADIUS 驗證,為點對站 VPN 連線提供多重要素驗證 (MFA)。

必要條件

若要啟用 MFA,使用者必須使用 Microsoft Entra ID,必須從內部部署或雲端環境同步。 而且,使用者必須已經完成 MFA 的自動註冊程序。 如果您的 MFA 是以文字為基礎(SMS、行動應用程式驗證碼等),且要求使用者在 VPN 用戶端 UI 中輸入代碼或文字,則驗證將不會成功,而且 不是支援的案例。 如需詳細資訊,請參閱 設定我的帳戶以進行雙步驟驗證

詳細步驟

步驟 1:建立虛擬網路閘道

登入 Azure 入口網站。

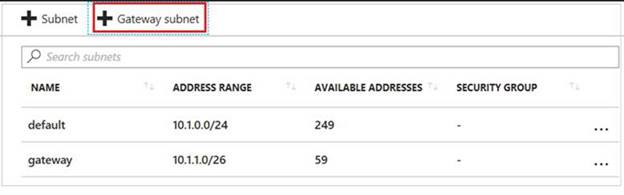

在將裝載虛擬網路閘道的虛擬網路中,依序選取 [子網路] 和 [閘道子網路] 以建立一個子網路。

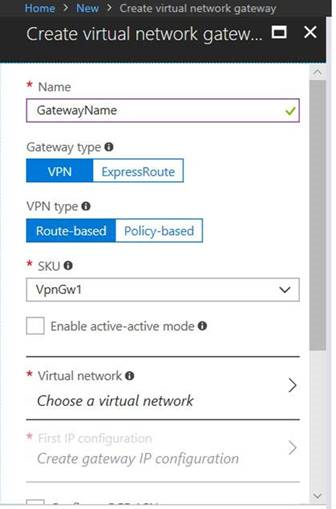

藉由指定下列設定建立虛擬網路閘道:

閘道類型︰選取 [VPN]。

VPN 類型:選取 [路由型]。

SKU:依序需求選取 SKU 類型。

虛擬網路:選取您在其中建立閘道子網路的虛擬網路。

步驟 2:為 Microsoft Entra 多重要素驗證設定 NPS

在 NPS 伺服器上, 安裝適用於 Microsoft Entra 多重要素驗證的 NPS 擴充 (部分機器翻譯)。

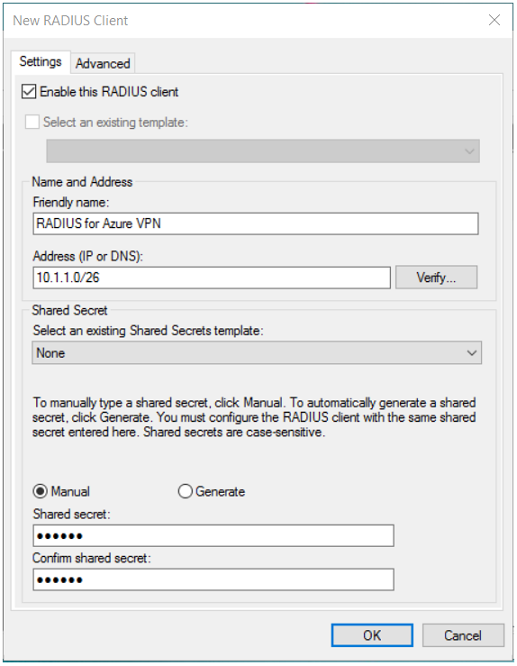

開啟 NPS 主控台,用滑鼠右鍵按一下 [RADIUS 用戶端],然後選取 [新增]。 指定下列設定以建立 RADIUS 用戶端:

易記名稱:輸入任何名稱。

位址 (IP 或 DNS):輸入您在步驟 1 建立的閘道子網路。

共用密碼:輸入任何秘密金鑰,並記住它以方便之後使用。

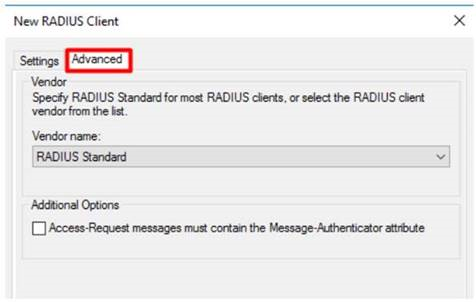

在 [進階] 索引標籤上,將廠商名稱設定為 [RADIUS 標準] 並確定未選取 [其他選項] 和取方塊。

前往 [原則]> [網路原則],按兩下 [連線到 Microsoft 路由和遠端存取伺服器] 原則,選取 [授與存取權],然後按一下 [確定]。

步驟 3:設定虛擬網路閘道

登入 Azure 入口網站。

開啟您建立的虛擬網路閘道。 確定閘道類型已設定為 VPN路由型。

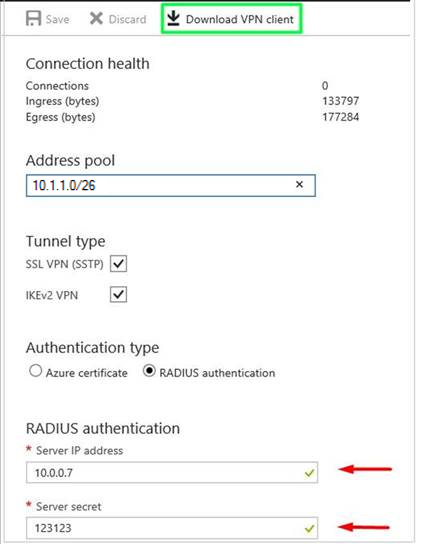

依序按一下 [點對站設定]> [立即設定],然後指定以下設定:

位址集區:輸入您在步驟 1 建立的閘道子網路。

驗證類型:選取 [RADIUS 驗證]。

伺服器 IP 位址:輸入 NPS 伺服器的 IP 位址。