疑難排解:Azure 站對站 VPN 間歇性中斷

您可能會遇到新的或現有的 Microsoft Azure 網站間 VPN 連線能力不穩定或間歇性中斷的問題。 本文提供疑難排解步驟,可協助您找出原因並解決問題。

若本文未提及您的 Azure 問題,請前往 Microsoft Q & A 及 Stack Overflow 上的 Azure 論壇。 您可以在這些論壇中張貼您的問題,或將問題貼到 Twitter 上的 @AzureSupport。 您也可以提交 Azure 支援要求。 若要提交支援要求,請在 Azure 支援頁面上,選取 [取得支援]。

疑難排解步驟

必要步驟

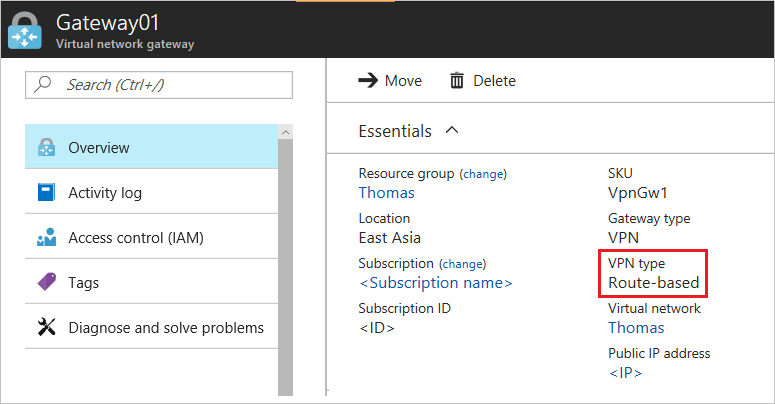

檢查 Azure 虛擬網路閘道的類型:

前往 Azure 入口網站。

檢查虛擬網路閘道的 [概觀] 頁面來取得類型資訊。

步驟 1:檢查內部部署 VPN 裝置是否經過驗證

- 檢查您是否使用經過驗證的 VPN 裝置和作業系統版本。 如果 VPN 裝置未經驗證,您可能必須連絡裝置製造商,以查看是否有任何相容性問題。

- 確定已正確設定 VPN 裝置。 如需詳細資訊,請參閱編輯裝置組態範例。

步驟 2:檢查安全性關聯設定 (適用於原則式 Azure 虛擬網路閘道)

- 確定 Microsoft Azure 中的「區域網路閘道」定義中的虛擬網路、子網路和範圍皆與內部部署 VPN 裝置上的設定相同。

- 確認 [安全性關聯] 設定相符。

步驟 3:檢查閘道子網路上使用者定義的路由或網路安全性群組

閘道子網路上的使用者定義路由可能會限制某些流量,並允許其他流量。 這使得 VPN 連線對於某些流量似乎不可靠,而對於其他流量來說則良好。

步驟 4:檢查「每個子網路配一個 VPN 通道」設定 (適用於原則式虛擬網路閘道)

確定已針對原則式虛擬網路閘道將內部部署 VPN 裝置設定為「每個子網路配一個 VPN 通道」。

步驟 5:檢查安全性關聯限制

虛擬網路閘道的限制為200個子網安全性關聯組。 如果 Azure 虛擬網路子網數目乘以本機子網數目大於 200,您可能會看到零星子網中斷連線。

步驟 6:檢查內部部署 VPN 裝置外部介面位址

如果 Azure 的區域網路閘道位址空間定義中包含 VPN 裝置的網際網路對向 IP 位址,則您可能會遇到偶爾連線中斷的情況。

步驟 7:檢查內部部署 VPN 裝置是否已啟用「完整轉寄密碼」

「完整轉寄密碼」功能可能會造成連線中斷的問題。 如果 VPN 裝置已啟用「完整轉寄密碼」,請停用該功能。 然後更新虛擬網路閘道 IPsec 原則。

下一步

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應