使用 PowerShell 設定 VNet 對 VNet 的 VPN 閘道連線

本文協助您使用 VNet 對 VNet 連線類型來連線虛擬網路。 虛擬網路可位於相同或不同的區域,以及來自相同或不同的訂用帳戶。 當您連線來自不同訂用帳戶的虛擬網路時,訂用帳戶不需與相同的租用戶相關聯。 如果您已經有想要連線的 VNet,而且它們位於相同的訂用帳戶中,您可能會想要改用 Azure 入口網站步驟,因為流程較不複雜。 請注意,您無法使用 Azure 入口網站從不同的訂用帳戶連線 VNet。

在此練習中,您會建立必要的虛擬網路 (VNet) 和 VPN 閘道。 我們有步驟可連線相同訂用帳戶內的 VNet,以及更複雜的案例步驟和命令,以連線不同訂用帳戶中的 VNet。 建立連線的 PowerShell Cmdlet New-AzVirtualNetworkGatewayConnection。 -ConnectionType 是 Vnet2Vnet。

關於連線 VNet

VNet 的連線方法有很多種。 下列各節說明不同的虛擬網路連線方式。

VNet 對 VNet

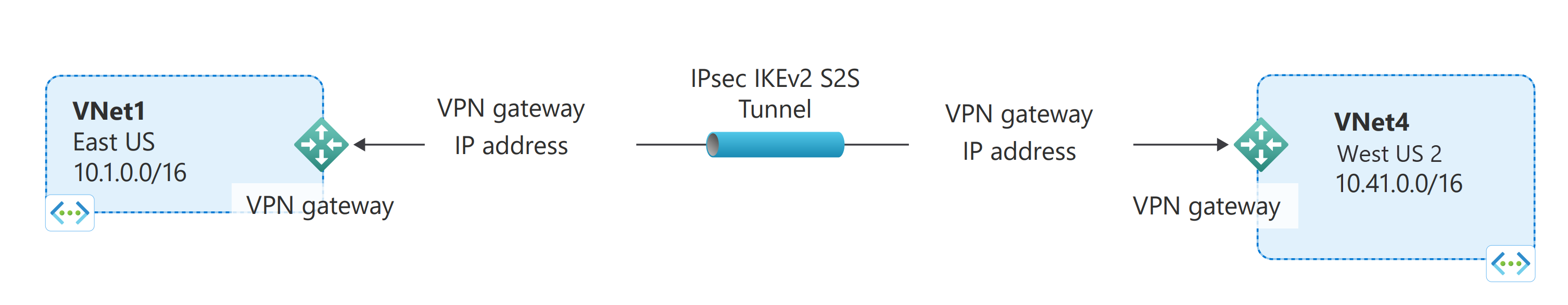

設定 VNet 對 VNet 連線是輕鬆連線 VNet 的好方法。 使用 VNet 對 VNet 連線類型 (VNet2VNet) 將虛擬網路連線到另一個虛擬網路,類似於建立內部部署位置的站對站 IPsec 連線。 這兩種連線類型都使用 VPN 閘道提供使用 IPsec/IKE 的安全通道,且兩者在通訊時的運作方式相同。 連線類型之間的差異在於區域網路閘道的設定方式。 當您建立 VNet 對 VNet 連線時,會看不到區域網路閘道的位址空間。 系統會自動建立並填入該位址空間。 如果您更新一個 VNet 的位址空間,另一個 VNet 就會自動得知要路由到已更新的位址空間。 相較於在 VNet 之間建立站對站連線,建立 VNet 對 VNet 連線通常比較快速而容易。

站對站 (IPsec)

如果您使用複雜的網路組態,您可能偏好使用站對站步驟 (而不是 VNet 對 VNet 步驟) 來連線 VNet。 當您使用站對站步驟時,您會以手動方式建立及設定區域網路閘道。 每個 VNet 的區域網路閘道都會將其他 VNet 視為本機網站。 這可讓您指定區域網路閘道的其他位址空間,以便路由傳送流量。 如果 VNet 的位址空間變更,您需要更新對應的區域網路閘道,才會反映變更。 其不會自動更新。

VNet 對等互連

建議您使用 VNet 對等互連來進行 VNet 連線。 VNet 對等互連不會使用 VPN 閘道,且具有不同的條件約束。 此外,VNet 對等互連價格與 VNet 對 VNet VPN 閘道價格的計算方式不同。 如需詳細資訊,請參閱 VNet 對等互連。

為何要建立 VNet 對 VNet 連線?

基於下列原因,建議您使用 VNet 對 VNet 連線來進行虛擬網路連線:

跨區域的異地備援和異地目前狀態

- 您可以使用安全連線設定自己的異地複寫或同步處理,而不用查看網際網路對向端點。

- 您可以使用 Azure 流量管理員和負載平衡器,利用異地備援跨多個 Azure 區域設定高度可用的工作負載。 其中一個重要的範例就是使用分散在多個 Azure 區域的可用性群組來設定 SQL Always On。

具有隔離或管理界限的區域性多層式應用程式

- 在相同區域中,您可以因為隔離或管理需求,設定將多層式應用程式與多個虛擬網路連線在一起。

您可以將 VNet 對 VNet 通訊與多站台組態結合。 這樣,便可以建立將跨界連線與虛擬網路間連線相結合的網路拓撲。

我應該使用哪些 VNet 對 VNet 步驟?

在本文中,您會看到兩組不同的步驟。 一組步驟適用於位於相同訂用帳戶中的 VNet,一組步驟適用於位於不同訂用帳戶中的 VNet。 主要差異在於設定位於不同訂用帳戶之 VNet 的連線時,您必須使用個別的 PowerShell 工作階段。

在此練習中,您可以合併組態,或只選擇您需要使用的一個組態。 所有組態都會使用 VNet 對 VNet 連線類型。 網路流量會在彼此直接連線的 VNet 之間流動。 在此練習中,來自 TestVNet4 的流量不會路由傳送至 TestVNet5。

位於相同訂用帳戶中的 VNet:此組態的步驟會使用 TestVNet1 和 TestVNet4。

位於不同訂用帳戶中的 VNet:此組態的步驟會使用 TestVNet1 和 TestVNet5。

如何連接相同訂用帳戶中的 VNet

您可以使用 Azure Cloud Shell 完成下列步驟。 如果您偏好在本機安裝最新版的 Azure PowerShell 模組,請參閱如何安裝與設定 Azure PowerShell。

由於建立閘道需要 45 分鐘以上的時間,因此 Azure Cloud Shell 在本練習期間會定期逾時。 您可以按一下終端機的左上角,重新啟動 Cloud Shell。 當您重新啟動終端機時,務必重新宣告所有的變數。

步驟 1 - 規劃 IP 位址範圍

在下列步驟中,您會建立兩個虛擬網路,以及它們各自的閘道子網路和組態。 接著建立這兩個 VNet 之間的 VPN 連線。 請務必規劃您的網路組態的 IP 位址範圍。 請記住,您必須先確定您的 VNet 範圍或區域網路範圍沒有以任何方式重疊。 在這些範例中,我們不會包含 DNS 伺服器。 如果您想要了解虛擬網路的名稱解析,請參閱名稱解析。

我們會在範例中使用下列值:

TestVNet1 的值︰

- VNet 名稱︰TestVNet1

- 資源群組︰TestRG1

- 位置:美國東部

- TestVNet1:10.1.0.0/16

- 前端:10.1.0.0/24

- GatewaySubnet:10.1.255.0/27

- GatewayName:VNet1GW

- 公用 IP: VNet1GWIP

- VPNType:RouteBased

- Connection(1to4):VNet1toVNet4

- Connection(1to5):VNet1toVNet5 (適用於不同訂用帳戶中的 Vnet)

- ConnectionType:VNet2VNet

TestVNet4 的值︰

- VNet 名稱︰TestVNet4

- TestVNet2:10.41.0.0/16

- FrontEnd:10.41.0.0/24

- GatewaySubnet:10.41.255.0/27

- 資源群組:TestRG4

- 位置:美國西部

- GatewayName:VNet4GW

- 公用 IP:VNet4GWIP

- VPNType:RouteBased

- 連線︰VNet4toVNet1

- ConnectionType:VNet2VNet

步驟 2:建立及設定 TestVNet1

針對下列步驟,您可以使用 Azure Cloud Shell,也可以在本機執行 PowerShell。 如需詳細資訊,請參閱 如何安裝及設定 Azure PowerShell。

注意

您可能會看到指出「此 Cmdlet 的輸出物件類型將會在未來版本中修改」的警告。 這是預期的行為,您可以放心地忽略這些警告。

宣告變數。 下列範例會使用此練習中的值來宣告變數。 在大部分的情況下,您應將值取代為您自己的值。 不過,若您執行這些步驟是為了熟悉此類型的設定,則可以使用這些變數。 視需要修改變數,然後將其複製並貼到您的 PowerShell 主控台中。

$RG1 = "TestRG1" $Location1 = "East US" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $VNetPrefix1 = "10.1.0.0/16" $FESubPrefix1 = "10.1.0.0/24" $GWSubPrefix1 = "10.1.255.0/27" $GWName1 = "VNet1GW" $GWIPName1 = "VNet1GWIP" $GWIPconfName1 = "gwipconf1" $Connection14 = "VNet1toVNet4" $Connection15 = "VNet1toVNet5"建立資源群組。

New-AzResourceGroup -Name $RG1 -Location $Location1建立 TestVNet1 的子網路設定。 此範例會建立一個名為 TestVNet1 的虛擬網路和兩個子網路:一個名為 GatewaySubnet,而另一個名為 FrontEnd。 替代值時,務必一律將您的閘道子網路特定命名為 GatewaySubnet。 如果您將其命名為其他名稱,閘道建立會失敗。 基於這個理由,在這個範例中不會透過變數來指派。

下列範例會使用您先前設定的變數。 在此範例中,閘道子網路使用 /27。 雖然您可以針對此設定使用 /28 建立閘道子網路,我們建議您選取至少 /27,建立包含更多位址的較大子網路。 這將允許足夠的位址,以容納您未來可能需要的其他組態。

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $GWSubPrefix1建立 TestVNet1。

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 ` -Location $Location1 -AddressPrefix $VNetPrefix1 -Subnet $fesub1,$gwsub1VPN 閘道必須具有配置的公用 IP 位址。 當您建立與 VPN 閘道的連線時,這就是您指定的 IP 位址。 請使用下列範例來要求公用 IP 位址。

$gwpip1 = New-AzPublicIpAddress -Name $GWIPName1 -ResourceGroupName $RG1 ` -Location $Location1 -AllocationMethod Static -Sku Standard建立閘道組態。 閘道器組態定義要使用的子網路和公用 IP 位址。 使用下列範例來建立閘道組態。

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName1 ` -Subnet $subnet1 -PublicIpAddress $gwpip1建立 TestVNet1 的閘道。 在此步驟中,您會建立 TestVNet1 的虛擬網路閘道。 VNet 對 VNet 組態需要 RouteBased VpnType。 建立閘道通常可能需要 45 分鐘或更久,視選取的閘道 SKU 而定。

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 ` -Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn ` -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

在您完成命令之後,將需要 45 分鐘以上的時間來建立此閘道。 如果您使用的是 Azure Cloud Shell,您可以重新啟動 Cloud Shell 工作階段,做法是按一下 Cloud Shell 終端機的左上角,然後設定 TestVNet4。 您不需要一直等到 TestVNet1 閘道完成。

步驟 3:建立及設定 TestVNet4

建立 TestVNet4。 使用下列步驟,視需要替換成您自己的值。

連線與宣告變數。 請務必使用您想用於設定的值來取代該值。

$RG4 = "TestRG4" $Location4 = "West US" $VnetName4 = "TestVNet4" $FESubName4 = "FrontEnd" $VnetPrefix4 = "10.41.0.0/16" $FESubPrefix4 = "10.41.0.0/24" $GWSubPrefix4 = "10.41.255.0/27" $GWName4 = "VNet4GW" $GWIPName4 = "VNet4GWIP" $GWIPconfName4 = "gwipconf4" $Connection41 = "VNet4toVNet1"建立資源群組。

New-AzResourceGroup -Name $RG4 -Location $Location4建立 TestVNet4 的子網路設定。

$fesub4 = New-AzVirtualNetworkSubnetConfig -Name $FESubName4 -AddressPrefix $FESubPrefix4 $gwsub4 = New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $GWSubPrefix4建立 TestVNet4。

New-AzVirtualNetwork -Name $VnetName4 -ResourceGroupName $RG4 ` -Location $Location4 -AddressPrefix $VnetPrefix4 -Subnet $fesub4,$gwsub4要求公用 IP 位址。

$gwpip4 = New-AzPublicIpAddress -Name $GWIPName4 -ResourceGroupName $RG4 ` -Location $Location4 -AllocationMethod Static -Sku Standard建立閘道組態。

$vnet4 = Get-AzVirtualNetwork -Name $VnetName4 -ResourceGroupName $RG4 $subnet4 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet4 $gwipconf4 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName4 -Subnet $subnet4 -PublicIpAddress $gwpip4建立 TestVNet4 閘道。 建立閘道通常可能需要 45 分鐘或更久,視選取的閘道 SKU 而定。

New-AzVirtualNetworkGateway -Name $GWName4 -ResourceGroupName $RG4 ` -Location $Location4 -IpConfigurations $gwipconf4 -GatewayType Vpn ` -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

步驟 4:建立連線

請等候直到這兩個閘道完成。 重新啟動您的 Azure Cloud Shell 工作階段,然後複製步驟 2 與步驟 3 開頭的變數,並貼至主控台,以重新宣告值。

取得這兩個虛擬網路閘道。

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $vnet4gw = Get-AzVirtualNetworkGateway -Name $GWName4 -ResourceGroupName $RG4建立 TestVNet1 至 TestVNet4 的連線。 在此步驟中,您會從 TestVNet1 建立連線至 TestVNet4。 您會看到範例使用共用金鑰。 您可以使用自己的值,作為共用金鑰。 但請務必確認該共用金鑰必須適用於這兩個連線。 建立連線可能需要一段時間才能完成。

New-AzVirtualNetworkGatewayConnection -Name $Connection14 -ResourceGroupName $RG1 ` -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet4gw -Location $Location1 ` -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'建立 TestVNet4 至 TestVNet1 的連線。 此步驟類似先前的步驟,只不過您是建立 TestVNet4 至 TestVNet1 的連線。 請確認共用的金鑰相符。 稍候幾分鐘就會建立連線。

New-AzVirtualNetworkGatewayConnection -Name $Connection41 -ResourceGroupName $RG4 ` -VirtualNetworkGateway1 $vnet4gw -VirtualNetworkGateway2 $vnet1gw -Location $Location4 ` -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'確認您的連線。 請參閱 如何驗證您的連線一節。

如何連接不同訂用帳戶中的 VNet

在此案例中,您會連接 TestVNet1 和 TestVNet5。 TestVNet1 和 TestVNet5 位於不同的訂用帳戶中。 訂用帳戶不需與相同的租用戶相關聯。

這些步驟與前一組步驟的差別在於,第二個訂用帳戶的內容中有些設定步驟需在不同的 PowerShell 工作階段中執行。 尤其是當兩個訂用帳戶分屬不同的組織時。

由於在這個練習中會變更訂用帳戶內容,因此當您進入步驟 8 時,您可能會發現在您的電腦本機使用 PowerShell,會比使用 Azure Cloud Shell 更加容易。

步驟 5:建立及設定 TestVNet1

您必須完成前一節的步驟 1 和步驟 2,以建立並設定 TestVNet1 和 TestVNet1 的 VPN 閘道。 在此設定中,您不需要建立前一節的 TestVNet4 ,雖然您若建立它,它就不與這些步驟發生衝突。 完成步驟 1 和步驟 2 後,繼續進行步驟 6 以建立 TestVNet5。

步驟 6:驗證 IP 位址範圍

請務必確定新虛擬網路的 IP 位址空間 TestVNet5 不會與任何 VNet 範圍或區域網路閘道範圍重疊。 在此範例中,虛擬網路可能屬於不同的組織。 在這個練習中,您可以對 TestVNet5 使用下列的值:

TestVNet5 的值︰

- VNet 名稱︰TestVNet5

- 資源群組:TestRG5

- 位置:日本東部

- TestVNet5:10.51.0.0/16

- FrontEnd:10.51.0.0/24

- GatewaySubnet:10.51.255.0.0/27

- GatewayName:VNet5GW

- 公用 IP:VNet5GWIP

- VPNType:RouteBased

- 連線︰VNet5toVNet1

- ConnectionType:VNet2VNet

步驟 7:建立及設定 TestVNet5

在新訂用帳戶的內容中,必須完成這個步驟。 此部分可能會由不同組織中擁有訂用帳戶的系統管理員執行。

宣告變數。 請務必使用您想用於設定的值來取代該值。

$Sub5 = "Replace_With_the_New_Subscription_Name" $RG5 = "TestRG5" $Location5 = "Japan East" $VnetName5 = "TestVNet5" $FESubName5 = "FrontEnd" $GWSubName5 = "GatewaySubnet" $VnetPrefix5 = "10.51.0.0/16" $FESubPrefix5 = "10.51.0.0/24" $GWSubPrefix5 = "10.51.255.0/27" $GWName5 = "VNet5GW" $GWIPName5 = "VNet5GWIP" $GWIPconfName5 = "gwipconf5" $Connection51 = "VNet5toVNet1"連線到訂用帳戶 5。 開啟 PowerShell 主控台並連接到您的帳戶。 使用下列範例來協助您連接:

Connect-AzAccount檢查帳戶的訂用帳戶。

Get-AzSubscription指定您要使用的訂用帳戶。

Select-AzSubscription -SubscriptionName $Sub5建立新的資源群組。

New-AzResourceGroup -Name $RG5 -Location $Location5建立 TestVNet5 的子網路設定。

$fesub5 = New-AzVirtualNetworkSubnetConfig -Name $FESubName5 -AddressPrefix $FESubPrefix5 $gwsub5 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName5 -AddressPrefix $GWSubPrefix5建立 TestVNet5。

New-AzVirtualNetwork -Name $VnetName5 -ResourceGroupName $RG5 -Location $Location5 ` -AddressPrefix $VnetPrefix5 -Subnet $fesub5,$gwsub5要求公用 IP 位址。

$gwpip5 = New-AzPublicIpAddress -Name $GWIPName5 -ResourceGroupName $RG5 ` -Location $Location5 -AllocationMethod Static -Sku Standard建立閘道組態。

$vnet5 = Get-AzVirtualNetwork -Name $VnetName5 -ResourceGroupName $RG5 $subnet5 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet5 $gwipconf5 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName5 -Subnet $subnet5 -PublicIpAddress $gwpip5建立 TestVNet5 閘道。

New-AzVirtualNetworkGateway -Name $GWName5 -ResourceGroupName $RG5 -Location $Location5 ` -IpConfigurations $gwipconf5 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

步驟 8:建立連線

在此範例中,因為閘道會在不同的訂用帳戶中,所以我們已將此步驟分作兩個 PowerShell 工作階段,其標示為 [訂用帳戶 1] 和 [訂用帳戶 5]。

[訂用帳戶 1] 取得訂用帳戶 1 的虛擬網路閘道。 先登入並連線至訂用帳戶 1,再執行下列範例︰

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1複製下列項目的輸出,並透過電子郵件或其他方法將其傳送到訂用帳戶 5 的系統管理員。

$vnet1gw.Name $vnet1gw.Id這兩個元素的值會類似下列範例的輸出︰

PS D:\> $vnet1gw.Name VNet1GW PS D:\> $vnet1gw.Id /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroupsTestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW[訂用帳戶 5] 取得訂用帳戶 5 的虛擬網路閘道。 先登入並連線至訂用帳戶 5,再執行下列範例︰

$vnet5gw = Get-AzVirtualNetworkGateway -Name $GWName5 -ResourceGroupName $RG5複製下列項目的輸出,並透過電子郵件或其他方法將其傳送到訂用帳戶 1 的系統管理員。

$vnet5gw.Name $vnet5gw.Id這兩個元素的值會類似下列範例的輸出︰

PS C:\> $vnet5gw.Name VNet5GW PS C:\> $vnet5gw.Id /subscriptions/bbbb1b1b-cc2c-dd3d-ee4e-ffffff5f5f5f/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[訂用帳戶 1] 建立 TestVNet1 至 TestVNet5 的連線。 在此步驟中,您會從 TestVNet1 建立連線至 TestVNet5。 此處的差別為直接取得 $vnet5gw,因為其位於不同的訂用帳戶中。 您必須使用先前步驟中從訂用帳戶 1 通訊的值來建立新的 PowerShell 物件。 請使用下列範例。 以您自己的值來取代名稱、識別碼和共用金鑰。 但請務必確認該共用金鑰必須適用於這兩個連線。 建立連線可能需要一段時間才能完成。

先連線至訂用帳戶 1,再執行下列範例︰

$vnet5gw = New-Object -TypeName Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway $vnet5gw.Name = "VNet5GW" $vnet5gw.Id = "/subscriptions/bbbb1b1b-cc2c-dd3d-ee4e-ffffff5f5f5f/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW" $Connection15 = "VNet1toVNet5" New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet5gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'[訂用帳戶 5] 建立 TestVNet5 至 TestVNet1 的連線。 此步驟類似先前的步驟,只不過您是建立 TestVNet5 至 TestVNet1 的連線。 針對基於從訂用帳戶 1 所取得的值來建立 PowerShell 物件,該程序也適用於此處。 在此步驟中,請確認共用金鑰相符。

先連線至訂用帳戶 5,再執行下列範例︰

$vnet1gw = New-Object -TypeName Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway $vnet1gw.Name = "VNet1GW" $vnet1gw.Id = "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW " $Connection51 = "VNet5toVNet1" New-AzVirtualNetworkGatewayConnection -Name $Connection51 -ResourceGroupName $RG5 -VirtualNetworkGateway1 $vnet5gw -VirtualNetworkGateway2 $vnet1gw -Location $Location5 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

如何驗證連線

重要

不支援閘道子網路上的網路安全性群組 (NSG)。 將網路安全性群組與此子網路產生關聯,可能會導致您的虛擬網路閘道 (VPN 與 ExpressRoute 閘道) 無法如預期運作。 如需有關網路安全性群組的詳細資訊,請參閱什麼是網路安全性群組?

您可以使用 'Get-AzVirtualNetworkGatewayConnection' Cmdlet,並在搭配或不搭配 '-Debug' 的情況下驗證連線是否成功。

請使用下列 Cmdlet 範例,並將值設定為與您狀況相符的值。 出現提示時,請選取 [A] 以執行 [全部]。 在範例中,'-Name' 是指您想要測試之連線的名稱。

Get-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName TestRG1完成 Cmdlet 之後,請檢視值。 在下列範例中,連接狀態會顯示為 [已連接],且您可以看見輸入和輸出位元組。

"connectionStatus": "Connected", "ingressBytesTransferred": 33509044, "egressBytesTransferred": 4142431

VNet 對 VNet 常見問題集

如需 VNet 對 VNet 連線的詳細資訊,請參閱 VPN 閘道常見問題集。