安裝 ATA - 步驟 6

適用于:進階威脅分析 1.9 版

步驟 6:設定事件集合

設定事件集合

為了增強偵測功能,ATA 需要下列 Windows 事件:4776、4732、4733、4728、4729、4756、4757 和 7045。 這些 Windows 事件是由 ATA 輕量型閘道自動讀取,或如果未部署 ATA 輕量型閘道,則可以透過設定 ATA 閘道來接聽 SIEM 事件,或 設定 Windows 事件轉 送的方式之一轉送至 ATA 閘道。

注意

針對 ATA 1.8 版和更新版本,ATA 輕量型閘道不再需要 Windows 事件集合組態。 ATA 輕量型閘道現在會在本機讀取事件,而不需要設定事件轉送。

除了收集和分析進出網域控制站的網路流量之外,ATA 還可以使用 Windows 事件進一步增強偵測。 它會針對 NTLM 使用事件 4776,以增強各種偵測和事件 4732、4733、4728、4729、4756 和 4757 來增強敏感性群組修改的偵測。 這可以從 SIEM 接收,或透過設定網域控制站的 Windows 事件轉送來接收。 收集的事件會提供 ATA,並提供無法透過網域控制站網路流量取得的其他資訊。

SIEM/Syslog

若要讓 ATA 能夠從 Syslog 伺服器取用資料,您必須執行下列步驟:

- 將您的 ATA 閘道伺服器設定為接聽並接受從 SIEM/Syslog 伺服器轉送的事件。

注意

ATA 只會接聽 IPv4,而不是 IPv6。

- 將您的 SIEM/Syslog 伺服器設定為將特定事件轉送至 ATA 閘道。

重要

- 請勿將所有 Syslog 資料轉送至 ATA 閘道。

- ATA 支援來自 SIEM/Syslog 伺服器的 UDP 流量。

如需如何將特定事件轉送至另一部伺服器的資訊,請參閱 SIEM/Syslog 伺服器的產品檔。

注意

如果您未使用 SIEM/Syslog 伺服器,您可以將 Windows 網域控制站設定為轉送 Windows 事件識別碼 4776,以由 ATA 收集及分析。 Windows 事件識別碼 4776 提供 NTLM 驗證的相關資料。

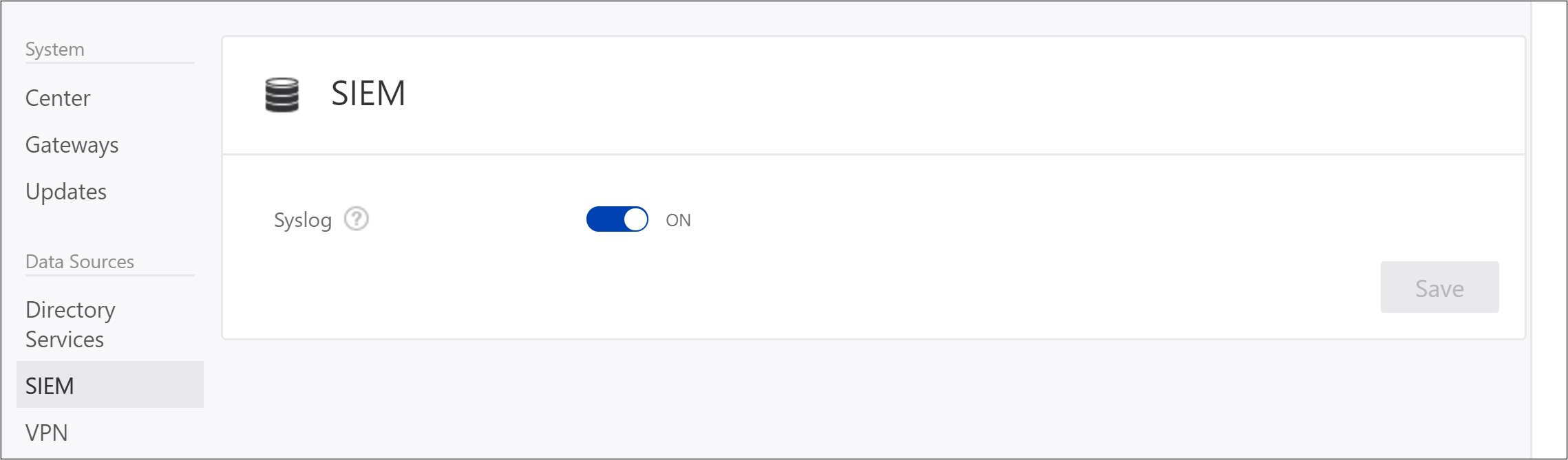

設定 ATA 閘道以接聽 SIEM 事件

在 ATA 組態的 [資料來源] 下 ,按一下 [SIEM ],然後開啟 [Syslog ],然後按一下 [ 儲存 ]。

將您的 SIEM 或 Syslog 伺服器設定為將 Windows 事件識別碼 4776 轉送至其中一個 ATA 閘道的 IP 位址。 如需設定 SIEM 的其他資訊,請參閱 SIEM 線上說明或技術支援選項,以取得每個 SIEM 伺服器的特定格式需求。

ATA 支援下列格式的 SIEM 事件:

RSA 安全性分析

<Syslog Header > RsaSA\n2015-May-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nYYYYY$\nMMMMM \n0x0

Syslog 標頭是選擇性的。

所有欄位之間都需要 「\n」 字元分隔符號。

依序排列的欄位為:

- RsaSA 常數 (必須出現)。

- 實際事件的時間戳記(請確定它不是抵達 EM 或傳送至 ATA 時的時間戳記)。 最好是毫秒精確度,這很重要。

- Windows 事件識別碼

- Windows 事件提供者名稱

- Windows 事件記錄檔名稱

- 接收事件的電腦名稱稱(在此案例中為 DC)

- 驗證使用者的名稱

- 來源主機名稱的名稱

- NTLM 的結果碼

順序很重要,而且訊息中不應該包含其他任何專案。

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|網域控制站嘗試驗證帳戶的認證。|低|externalId=4776 cat=Security rt=1426218619000 shost=KKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason or Error Code

必須符合通訊協定定義。

沒有 syslog 標頭。

標頭部分(以管道分隔的元件)必須存在(如通訊協定中所述)。

擴充功能元件中的 下列索引鍵必須存在於 事件中:

- externalId = Windows 事件識別碼

- rt = 實際事件的時間戳記(請確定它不是抵達 SIEM 或傳送至 ATA 時的時間戳記)。 最好是毫秒精確度,這很重要。

- cat = Windows 事件記錄檔名稱

- shost = 來源主機名稱

- dhost = 接收事件的電腦(在此案例中為 DC)

- duser = 使用者驗證

延伸模組 元件的順序並不重要

這兩個欄位必須有自訂金鑰和 keyLable:

- 「EventSource」

- 「Reason or Error Code」 = NTLM 的結果碼

Splunk

<Syslog Header > \r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

電腦嘗試驗證帳戶的認證。

驗證套件:MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

登入帳戶:管理員istrator

來源工作站:SIEM

錯誤碼:0x0

Syslog 標頭是選擇性的。

所有必要欄位之間都有 「\r\n」 字元分隔符號。 請注意,這些是控制字元 CRLF (十六進位中的 0D0A),而不是常值字元。

欄位的格式為 key=value。

下列索引鍵必須存在且具有值:

- EventCode = Windows 事件識別碼

- Logfile = Windows 事件記錄檔名稱

- SourceName = Windows 事件提供者名稱

- TimeGenerated = 實際事件的時間戳記(請確定它不是抵達 SIEM 或傳送至 ATA 時的時間戳記)。 格式應該符合 yyyyMMddHHmmss.FFFFFF,最好以毫秒為單位的精確度,這很重要。

- ComputerName = 來源主機名稱

- Message = Windows 事件的原始事件文字

訊息索引鍵和值必須是最後一個。

索引鍵=值組的順序並不重要。

QRadar

QRadar 會透過代理程式啟用事件收集。 如果使用代理程式收集資料,則會收集時間格式而不需毫秒資料。 由於 ATA 需要毫秒資料,因此必須將 QRadar 設定為使用無代理程式 Windows 事件集合。 如需詳細資訊,請參閱 QRadar:使用 MSRPC 通訊協定 的無代理程式 Windows 事件集合。

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

所需的欄位如下:

集合的代理程式類型

Windows 事件記錄提供者名稱

Windows 事件記錄檔來源

DC 完整功能變數名稱

Windows 事件識別碼

TimeGenerated 是實際事件的時間戳記(請確定它不是抵達 SIEM 或傳送至 ATA 時的時間戳記)。 格式應該符合 yyyyMMddHHmmss.FFFFFF,最好以毫秒為單位的精確度,這很重要。

訊息是 Windows 事件的原始事件文字

請務必在 key=value 配對之間有 \t。

注意

不支援使用 WinCollect 進行 Windows 事件集合。