使用 Azure Active Directory 的驗證方法

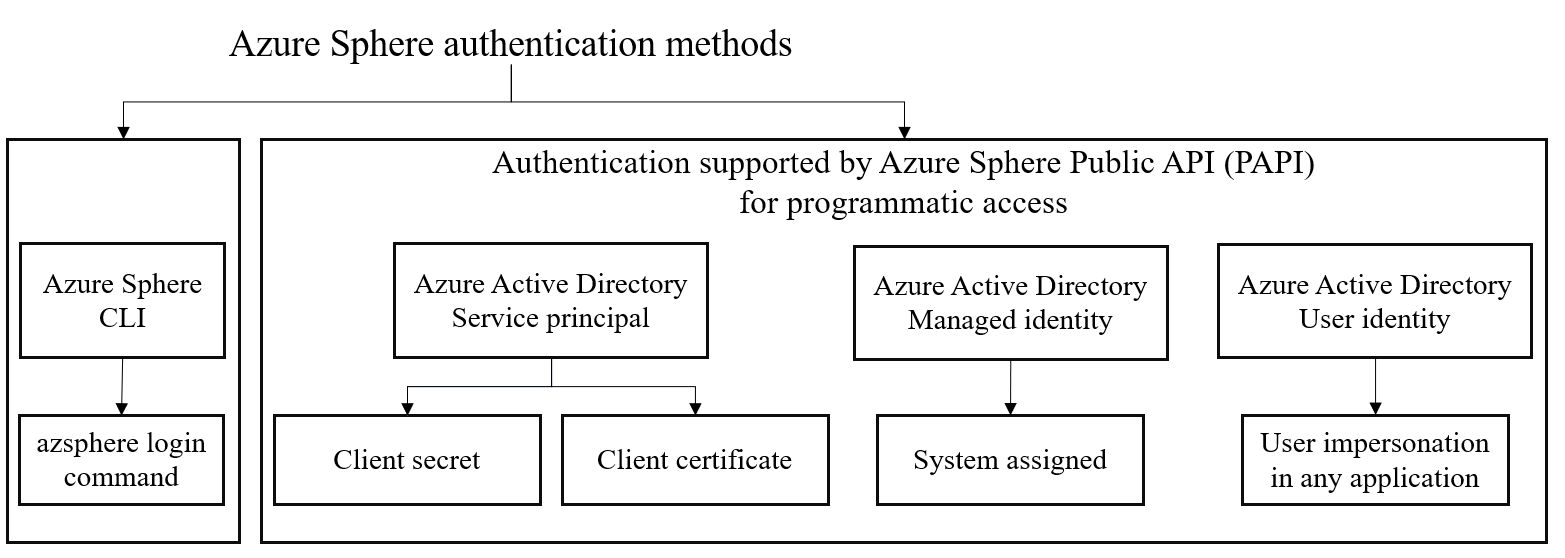

Azure 球體公用 API (PAPI) 支援 Azure Active Directory (AAD) 中的多種使用者驗證和授權方法。

透過 Azure Active Directory,應用程式 權杖 可用來驗證並授與使用者應用程式、服務或自動化工具中特定 Azure 資源的存取權,方法 是使用服務主體或受管理的身分識別方法進行驗證。

重要

當您建立服務主體時,您必須保護產生的應用程式認證,例如用戶端機密或用戶端憑證。 請確定您沒有在程式碼中包含應用程式認證,或將認證檢查到 您的來源控制項。 或者,請考慮使用受管理的身分識別,以避免需要使用認證。

下圖顯示使用 Azure Active Directory 支援的驗證方法:

服務主體方法

Azure 服務主體可以設定為使用用戶端機密或用戶端憑證進行驗證。 服務主體不是與任何特定使用者系結的帳戶,但可以透過預先定義的角色指派許可權。 使用服務主體進行驗證是撰寫安全腳本或程式的最佳方式,可讓您同時套用許可權限制和本機儲存的靜態認證資訊。 如需詳細資訊,請參閱 Azure 服務主體。

服務主體有兩種可用選項: 用戶端機密和用戶端憑證。 如需詳細資訊,請參閱 服務主體驗證方法。

受管理的身分識別方法

Azure 受管理的身分識別 也可以用來與 Azure 球體公用 API 服務通訊。 各種 Azure 服務都支援受管理的身分識別。 對 Azure 資源驗證方法使用受管理身分識別的好處是,您不需要管理任何用戶端機密或用戶端憑證。 如需詳細資訊,請參閱 資源方法的受管理身分識別。

使用者身分識別方法

使用此方法,您不需要使用 Azure 球體租使用者進行驗證。 您可以使用 Azure Active Directory 使用者身分識別登入。 如需詳細資訊,請參閱 使用者驗證方法。

將 Azure 球體公用 API 應用程式識別碼新增至您的 Azure 租使用者

首先,您需要使用一次性設定,將 Azure 球體公用 API 應用程式識別碼新增至 Azure 租使用者:

注意

- 針對您的 Azure Active Directory (Azure AD) 租使用者使用全域系統管理員帳戶來執行此命令。

- 參數的

AppId值為靜態。 - 我們建議您使用

Azure Sphere Public API此功能,-DisplayName以便在租使用者之間使用一般顯示名稱。

開啟提升許可權Windows PowerShell命令提示字元視窗, (以系統管理員身分Windows PowerShell) 並執行下列命令來安裝 Azure AD Powershell 模組:

Install-Module AzureAD使用系統管理員帳戶登入 Azure AD PowerShell。

-TenantId指定要驗證為服務主體的參數:Connect-AzureAD -TenantId <Azure Active Directory TenantID><Azure Active Directory TenantID > 代表 Azure Active directory 的 TenantID。 如需詳細資訊,請參閱 如何尋找您的 Azure Active Directory 租使用者識別碼。

建立服務主體,並指定 Azure 球體公用 API 應用程式識別碼,並將其連線至

Azure Sphere Public API應用程式,如下所述:New-AzureADServicePrincipal -AppId 7c209960-a417-423c-b2e3-9251907e63fe -DisplayName "Azure Sphere Public API"