這很重要

自 2025 年 5 月 1 日起,Azure AD B2C 將不再可供新客戶購買。 在我們的常見問題中深入瞭解。

開始之前,請使用此頁面頂端的 [選擇原則類型] 選取器,選擇您要設定的原則類型。 Azure Active Directory B2C 提供兩種方法來定義使用者如何與您的應用程式互動:透過預先定義的使用者流程,或透過完全可設定的自訂原則。 此文章中所需的步驟隨各方法而異。

您可以設定 Azure Active Directory B2C (Azure AD B2C),讓使用本機帳戶登入的使用者不需要使用電子郵件驗證來證明其身分識別,即可變更其密碼。

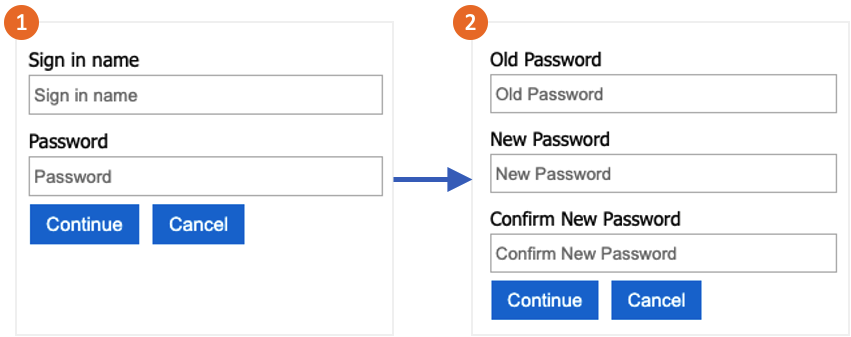

密碼變更流程牽涉到下列步驟:

使用者登入其本機帳戶。 如果會話仍在使用中,Azure AD B2C 會授權使用者,並跳至下一個步驟。

在 [舊密碼] 中,用戶會驗證其舊密碼。 在 [新增密碼] 中,他們會建立並確認其新密碼。

小提示

使用者只能使用本文所述的密碼變更流程,只有當他們知道密碼,而且想要變更密碼時。 建議您也啟用 自助式密碼重設 ,以支援使用者忘記其密碼的情況。

此功能僅適用於自訂原則。 如需設定步驟,請在前述選取器中選取 [自訂原則]。

先決條件

新增元素

開啟 TrustFrameworkExtensions.xml 檔案。 將下列 ClaimType 元素新增至 ClaimsSchema 元素,標識子為

oldPassword:<BuildingBlocks> <ClaimsSchema> <ClaimType Id="oldPassword"> <DisplayName>Old Password</DisplayName> <DataType>string</DataType> <UserHelpText>Enter your old password</UserHelpText> <UserInputType>Password</UserInputType> </ClaimType> </ClaimsSchema> </BuildingBlocks>ClaimsProvider 元素包含驗證使用者的技術配置檔。 將下列宣告提供者新增至 ClaimsProviders 元素:

<ClaimsProviders> <ClaimsProvider> <DisplayName>Local Account SignIn</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="login-NonInteractive-PasswordChange"> <DisplayName>Local Account SignIn</DisplayName> <InputClaims> <InputClaim ClaimTypeReferenceId="oldPassword" PartnerClaimType="password" Required="true" /> </InputClaims> <IncludeTechnicalProfile ReferenceId="login-NonInteractive" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> <ClaimsProvider> <DisplayName>Local Account Password Change</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="LocalAccountWritePasswordChangeUsingObjectId"> <DisplayName>Change password (username)</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.SelfAssertedAttributeProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <Metadata> <Item Key="ContentDefinitionReferenceId">api.selfasserted</Item> </Metadata> <InputClaims> <InputClaim ClaimTypeReferenceId="objectId" /> </InputClaims> <OutputClaims> <OutputClaim ClaimTypeReferenceId="oldPassword" Required="true" /> <OutputClaim ClaimTypeReferenceId="newPassword" Required="true" /> <OutputClaim ClaimTypeReferenceId="reenterPassword" Required="true" /> </OutputClaims> <ValidationTechnicalProfiles> <ValidationTechnicalProfile ReferenceId="login-NonInteractive-PasswordChange" /> <ValidationTechnicalProfile ReferenceId="AAD-UserWritePasswordUsingObjectId" /> </ValidationTechnicalProfiles> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> </ClaimsProviders>UserJourneys 元素會定義使用者與應用程式互動時所採用的路徑。 如果它不存在,請新增 UserJourneys 元素,其 UserJourney 識別子為

PasswordChange:<UserJourneys> <UserJourney Id="PasswordChange"> <OrchestrationSteps> <OrchestrationStep Order="1" Type="ClaimsProviderSelection" ContentDefinitionReferenceId="api.signuporsignin"> <ClaimsProviderSelections> <ClaimsProviderSelection TargetClaimsExchangeId="LocalAccountSigninEmailExchange" /> </ClaimsProviderSelections> </OrchestrationStep> <OrchestrationStep Order="2" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="LocalAccountSigninEmailExchange" TechnicalProfileReferenceId="SelfAsserted-LocalAccountSignin-Email" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="3" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="NewCredentials" TechnicalProfileReferenceId="LocalAccountWritePasswordChangeUsingObjectId" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="4" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="5" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" /> </OrchestrationSteps> <ClientDefinition ReferenceId="DefaultWeb" /> </UserJourney> </UserJourneys>儲存 TrustFrameworkExtensions.xml 原則檔案。

複製您使用入門套件下載 的ProfileEdit.xml 檔案,並將它命名 為ProfileEditPasswordChange.xml。

開啟新檔案,並以唯一值更新 PolicyId 屬性。 此值是您原則的名稱。 例如,B2C_1A_profile_edit_password_change。

修改 DefaultUserJourney 中的 ReferenceId 屬性,以符合您所建立之新使用者旅程圖的標識符。 例如 PasswordChange。

儲存您的變更。

上傳和測試政策

- 登入 Azure 入口網站。

- 如果您有多個租用戶的存取權,請使用頂端功能表中的 [設定] 圖示,從 [目錄 + 訂用帳戶] 功能表切換至您的 Azure AD B2C 租用戶。

- 選擇 Azure 入口網站左上角 的 [所有服務 ],然後搜尋並選取 [Azure AD B2C]。

- 選取 [ 身分識別體驗架構]。

- 在 [自定義原則] 中,選取 [上傳原則]。

- 如果原則存在,請選取 [覆寫原則],然後搜尋並選取 TrustFrameworkExtensions.xml 檔案。

- 選取 上傳。

- 針對信賴憑證者檔案重複步驟 5 到 7,例如 ProfileEditPasswordChange.xml。

執行政策

- 開啟您修改的政策。 例如,B2C_1A_profile_edit_password_change。

- 針對 [應用程式],選取您稍早註冊的應用程式。 若要檢視令牌,回覆 URL 應該會顯示

https://jwt.ms。 - 選取 [立即執行]。 在開啟的新索引標籤中,從 URL 移除 “&prompt=login”,然後重新整理索引標籤。然後,使用您稍早建立的帳戶登入。 密碼變更對話框可讓您選擇變更密碼。

相關內容

- 在 GitHub 上尋找範例原則。

- 瞭解如何 在 Azure AD B2C 中設定密碼複雜度。

- 設定 密碼重設流程。