這很重要

自 2025 年 5 月 1 日起,Azure AD B2C 將不再可供新客戶購買。 在我們的常見問題中深入瞭解。

開始之前,請使用此頁面頂端的 [選擇原則類型] 選取器,選擇您要設定的原則類型。 Azure Active Directory B2C 提供兩種方法來定義使用者如何與您的應用程式互動:透過預先定義的使用者流程,或透過完全可設定的自訂原則。 此文章中所需的步驟隨各方法而異。

當您使用 Azure Active Directory B2C (Azure AD B2C) 設定應用程式的登入時,您可以預先填入登入名稱,或直接登入特定社交識別提供者,例如 Facebook、LinkedIn或Microsoft帳戶。

預先填入登入名稱

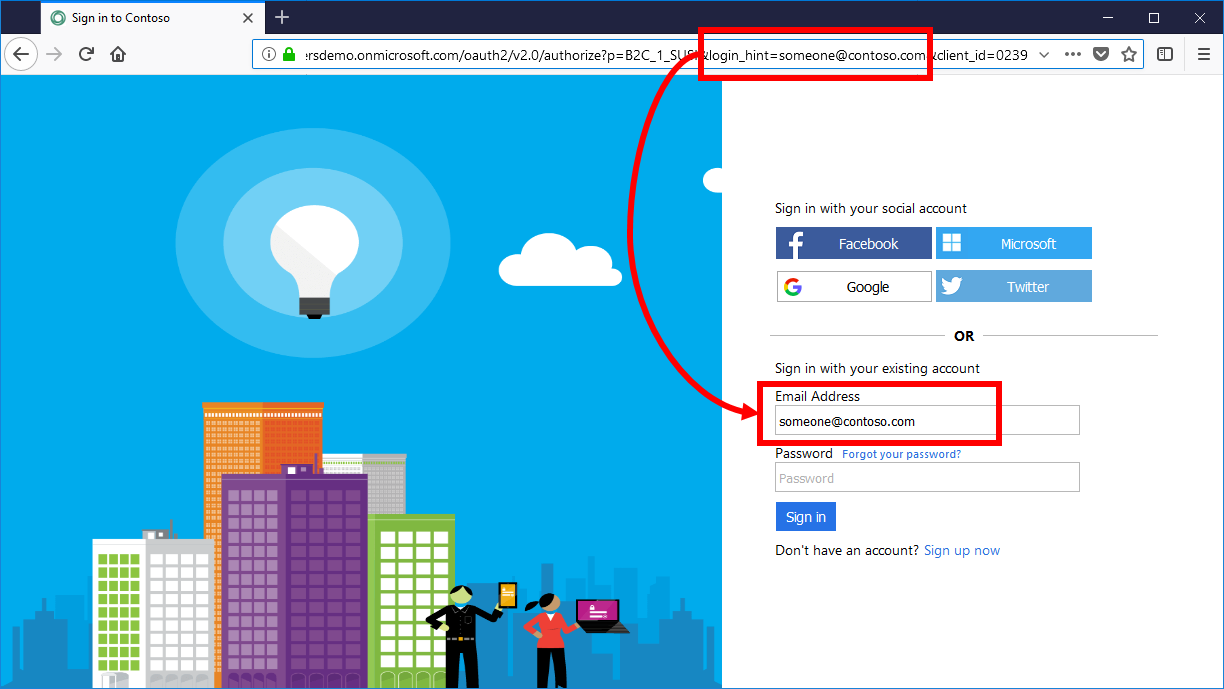

在使用者登入旅程中,依賴方應用程式可能會以特定使用者或域名為目標。 以使用者為目標時,應用程式可以在授權要求 login_hint 中指定具有使用者登入名稱的查詢參數。 Azure AD B2C 會自動填入登入名稱,而使用者只需要提供密碼。

用戶可以變更登入文字框中的值。

若要支援登入提示參數,請覆寫 SelfAsserted-LocalAccountSignin-Email 技術配置檔。 在區 <InputClaims> 段中,將 signInName 宣告的 DefaultValue 設定為 {OIDC:LoginHint}。 變數 {OIDC:LoginHint} 包含 參數的值 login_hint 。 Azure AD B2C 會讀取 signInName 宣告的值,並預先填入 signInName 文字框。

<ClaimsProvider>

<DisplayName>Local Account</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email">

<InputClaims>

<!-- Add the login hint value to the sign-in names claim type -->

<InputClaim ClaimTypeReferenceId="signInName" DefaultValue="{OIDC:LoginHint}" />

</InputClaims>

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

將登入重新導向至社交提供者

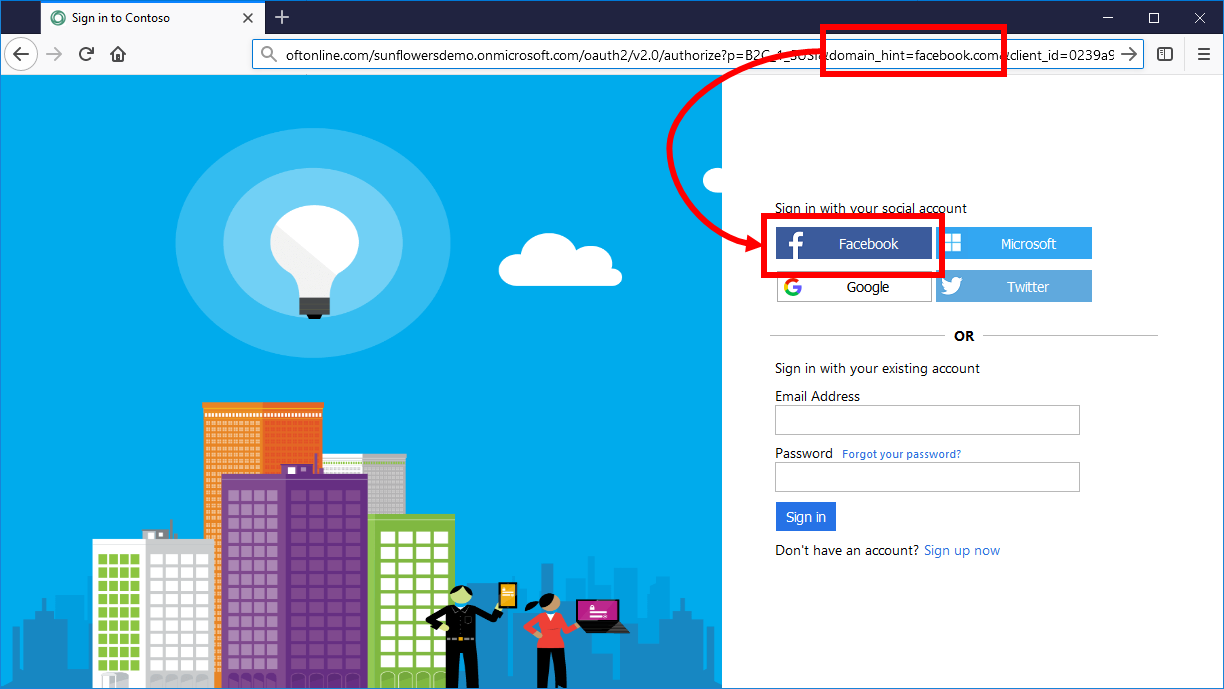

如果您將應用程式的登入旅程設定為包含社交帳戶,例如 Facebook、LinkedIn 或 Google,您可以指定 domain_hint 參數。 此查詢參數會針對應該用於登入的社交識別提供者,提供 Azure AD B2C 的提示。 例如,如果應用程式指定 domain_hint=facebook.com,則登入會直接移至 Facebook 登入頁面。

網域提示查詢字串參數可以設定為下列其中一個網域:

- amazon.com

- facebook.com

- github.com

- google.com

- linkedin.com

- microsoft.com

- qq.com

- wechat.com

- weibo.com

- x.com

- 如需 一般 OpenID Connect,請參閱 網域提示。

若要支援網域提示參數,您可以使用任何 <Domain>domain name</Domain> 的 XML 元素來設定網域名稱 <ClaimsProvider>。

<ClaimsProvider>

<!-- Add the domain hint value to the claims provider -->

<Domain>facebook.com</Domain>

<DisplayName>Facebook</DisplayName>

<TechnicalProfiles>

...