Azure AD B2C 為應用程式使用者提供了多種註冊和登錄方法。 當用戶註冊你的應用程式時,你可以確定他們是使用使用者名、電子郵件地址還是電話號碼在 Azure AD B2C 租戶中創建本地帳戶。 您還可以與社交身份供應商(如 Facebook、LinkedIn 和 X)和標準身份協定(如 OAuth 2.0、OpenID Connect 等)聯合。

本文概述了 Azure AD B2C 登錄選項。

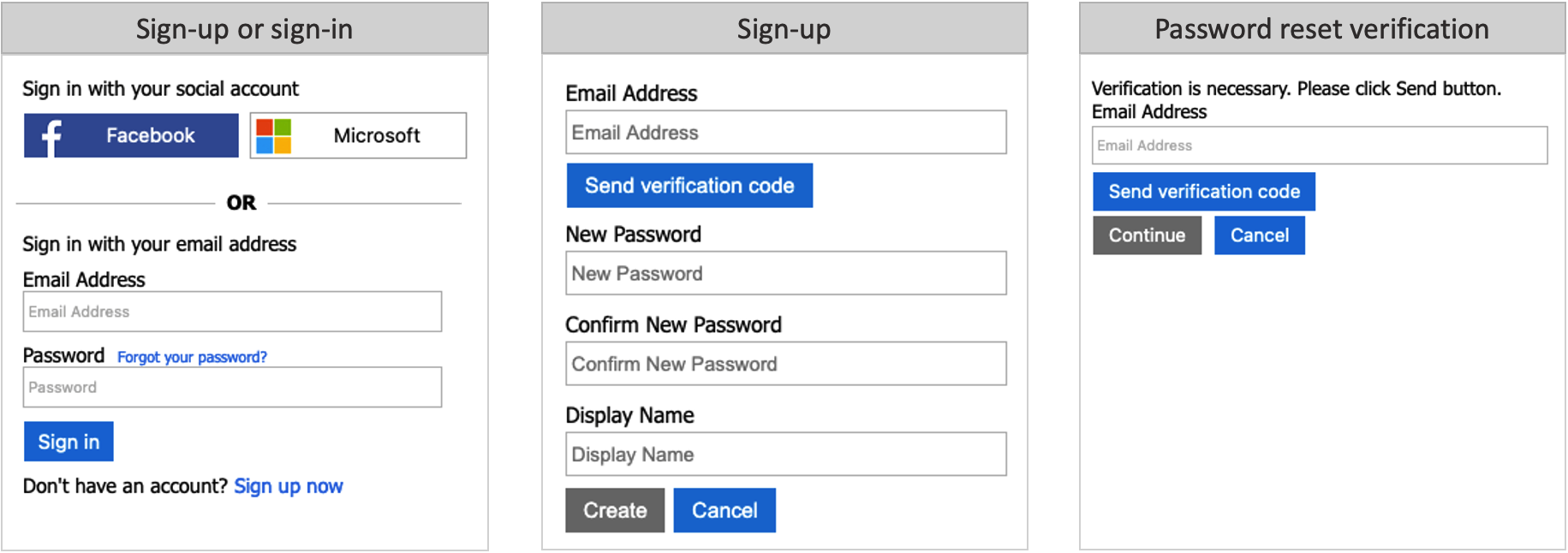

電子郵件登錄

依預設,會在您的本機帳戶身分識別提供者設定中啟用電子郵件登入。 使用電子郵件選項,用戶可以使用他們的電子郵件地址和密碼登錄和註冊。

- 登錄:系統會提示使用者提供其電子郵件和密碼。

- 註冊:系統會提示使用者輸入電子郵件位址,該位址在註冊時進行驗證(可選),並成為其登錄ID。 然後,用戶會輸入註冊頁面上所要求的任何其他資訊,例如顯示名稱、指定名稱和姓氏。 然後,他們選擇 Continue (繼續 ) 創建一個帳戶。

- 密碼重置:使用者輸入並驗證其電子郵件,之後使用者可以重置密碼

瞭解如何在本地帳戶身份供應商中配置電子郵件登錄。

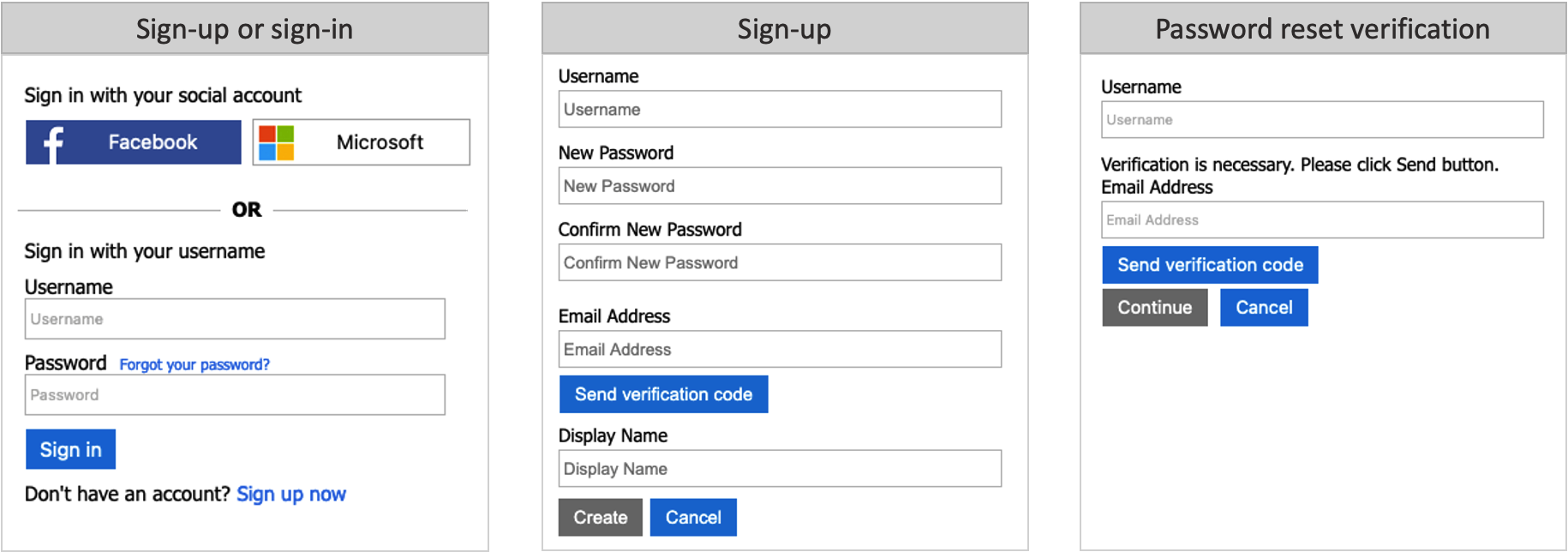

使用者名登錄

您的本地帳戶身份供應商包括一個 Username (使用者名) 選項,允許使用者使用使用者名和密碼註冊和登錄您的應用程式。

- 登錄:系統會提示使用者提供其使用者名和密碼。

- 註冊:系統將提示使用者輸入使用者名,該使用者名將成為他們的登錄ID。 系統還將提示使用者輸入電子郵件位址,該位址將在註冊時進行驗證。 該電子郵件位址將在密碼重置流程中使用。 用戶在註冊頁面上輸入請求的任何其他資訊,例如,顯示名稱、名字和姓氏。 然後,用戶選擇 Continue (繼續) 以建立帳戶。

- 密碼重置:用戶必須輸入其使用者名和關聯的電子郵件位址。 必須驗證電子郵件地址,之後,用戶可以重置密碼。

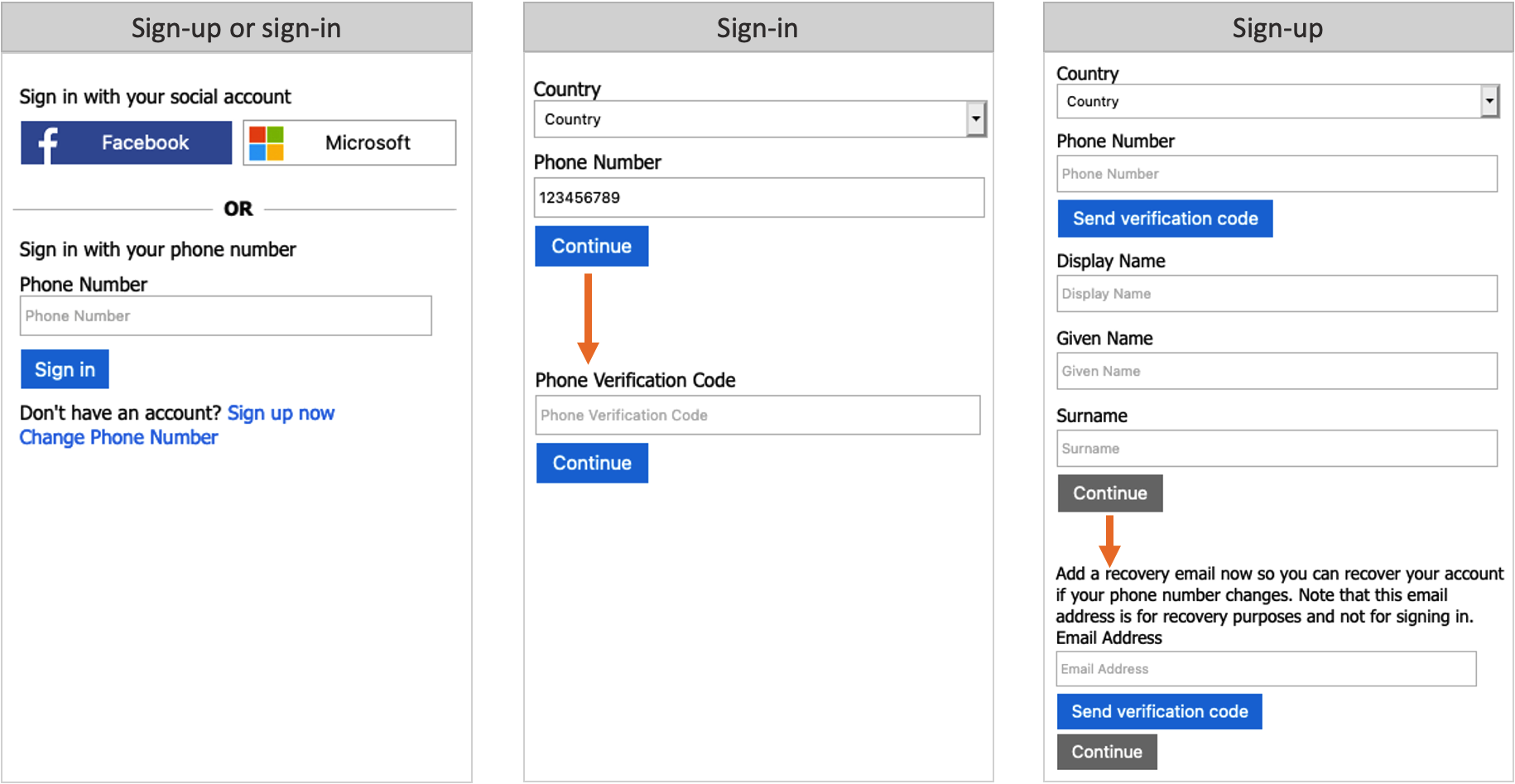

電話登入

手機登錄是本地帳戶身份供應商設置中的無密碼選項。 此方法允許使用者使用電話號碼作為其主要標識碼來註冊您的應用。 一次性密碼會透過SMS簡訊傳送給您的使用者。 使用者在註冊和登錄期間將獲得以下體驗:

- 登錄:如果使用者有一個以電話號碼作為標識符的現有帳戶,則使用者輸入其電話號碼並選擇 Sign in (登錄)。 他們通過選擇 Continue (繼續) 來確認國家 /地區和電話號碼,並將一次性驗證碼發送到他們的手機。 使用者輸入驗證碼並選擇 Continue to sign in( 繼續 登錄)。

-

註冊:如果使用者還沒有您的應用程式的帳戶,他們可以通過按兩下 Sign up now 連結來創建一個帳戶。

- 此時會顯示一個註冊頁面,用戶可以在其中選擇其 Country (國家/地區),輸入其電話號碼,然後選擇 Send Code (發送代碼)。

- 一次性驗證碼將發送到用戶的電話號碼。 用戶在註冊頁面上輸入 驗證碼 ,然後選擇 Verify Code (驗證碼)。 (如果使用者無法檢索代碼,則可以選擇 Send New Code)。

- 用戶在註冊頁面上輸入請求的任何其他資訊,例如,顯示名稱、名字和姓氏。 然後選擇 Continue (繼續)。

- 接下來,系統會要求使用者提供 恢復電子郵件。 使用者輸入其電子郵件地址,然後選擇 Send verification code (發送驗證碼)。 系統會向使用者的電子郵件收件匣發送一個驗證碼,使用者可以檢索該驗證碼並將其輸入到 Verification code (驗證碼) 框中。 然後,用戶選擇 Verify code (驗證代碼)。

- 驗證代碼后,用戶選擇 Create (建立 ) 以創建其帳戶。

手機登錄的定價

一次性密碼是通過SMS文本消息發送給您的使用者的。 根據您的行動網路營運商,您可能需要為發送的每條消息付費。 有關定價資訊,請參閱 Azure Active Directory B2C 定價的“單獨收費”部分。

備註

當您使用手機註冊設定使用者流程時,預設會停用 Multi-Factor Authentication (MFA)。 您可以使用電話註冊在使用者流程中啟用 MFA,但因為電話號碼會作為主要標識碼使用,因此電子郵件一次性密碼是唯一可用於第二個驗證要素的選項。

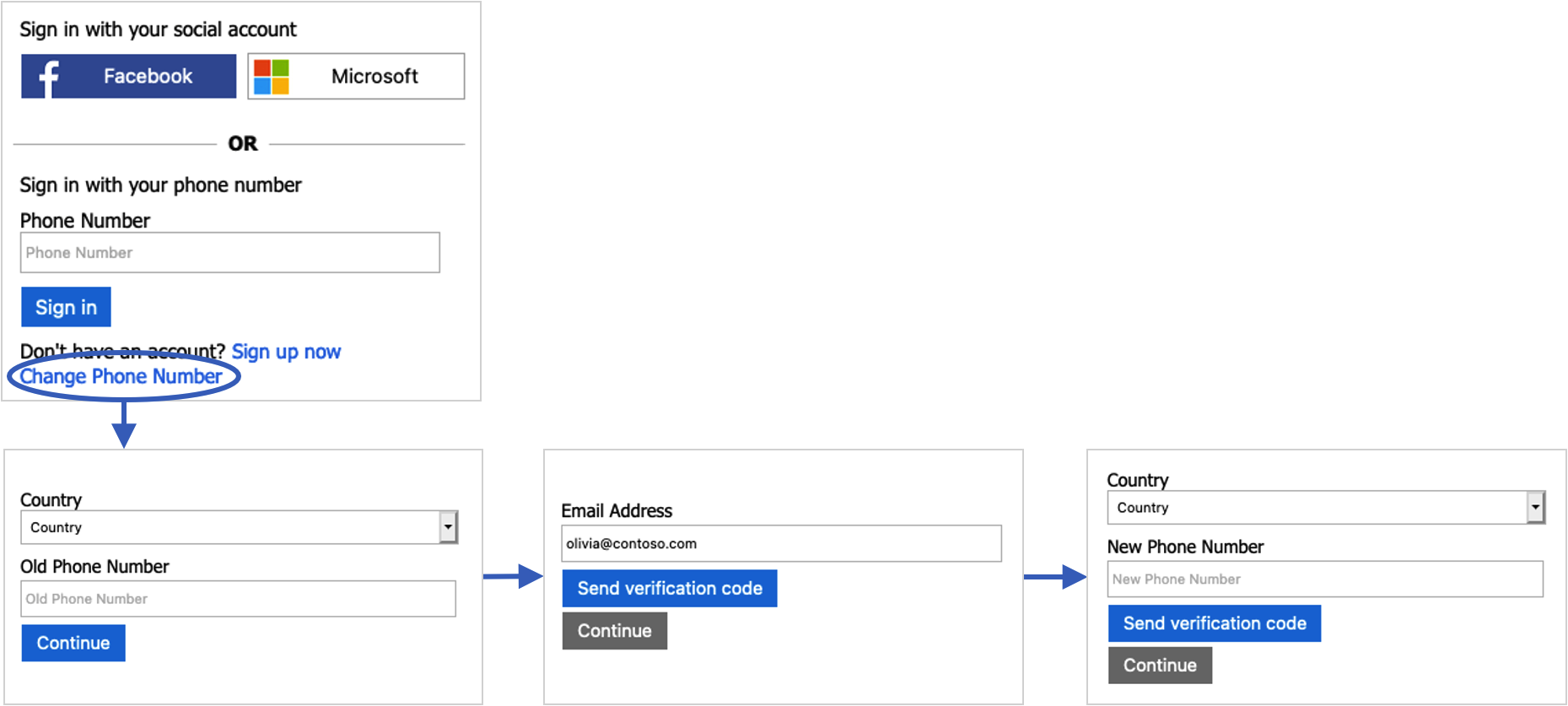

電話恢復

當您啟用使用者流程的手機註冊和登入時,啟用復原電子郵件功能也是個好主意。 透過這項功能,使用者可以提供電子郵件位址,以在沒有手機時用來復原其帳戶。 此電子郵件位址僅用於帳戶復原。 它無法用於登入。

當恢復電子郵件提示為 On (開啟) 時,系統會提示首次註冊的使用者驗證備份電子郵件。 對於之前未提供恢復電子郵件的使用者,系統會要求使用者在下次登錄時驗證備份電子郵件。

當復原電子郵件為 Off 時,用戶註冊或登入不會顯示復原電子郵件提示。

以下螢幕截圖演示了電話恢復流程:

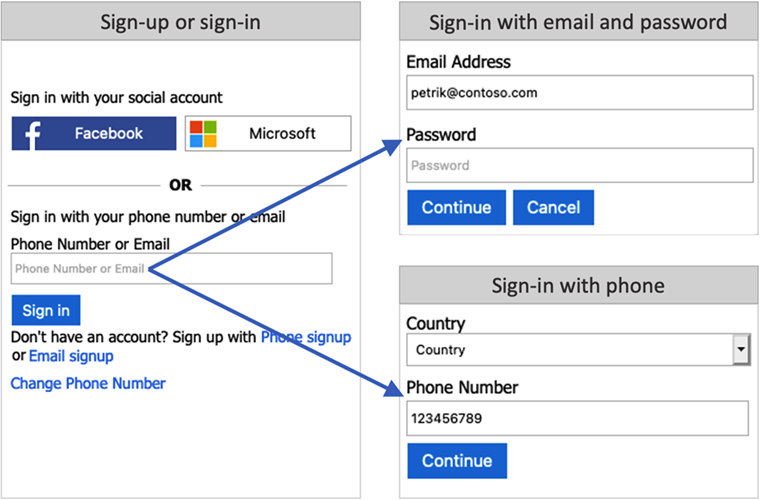

電話或電子郵件登錄

您可以選擇在本地帳戶身份提供者設置中組合使用 手機登錄和 電子郵件登錄 。 在註冊或登錄頁面中,用戶可以鍵入電話號碼或電子郵件位址。 根據使用者輸入,Azure AD B2C 將使用者帶到相應的流。

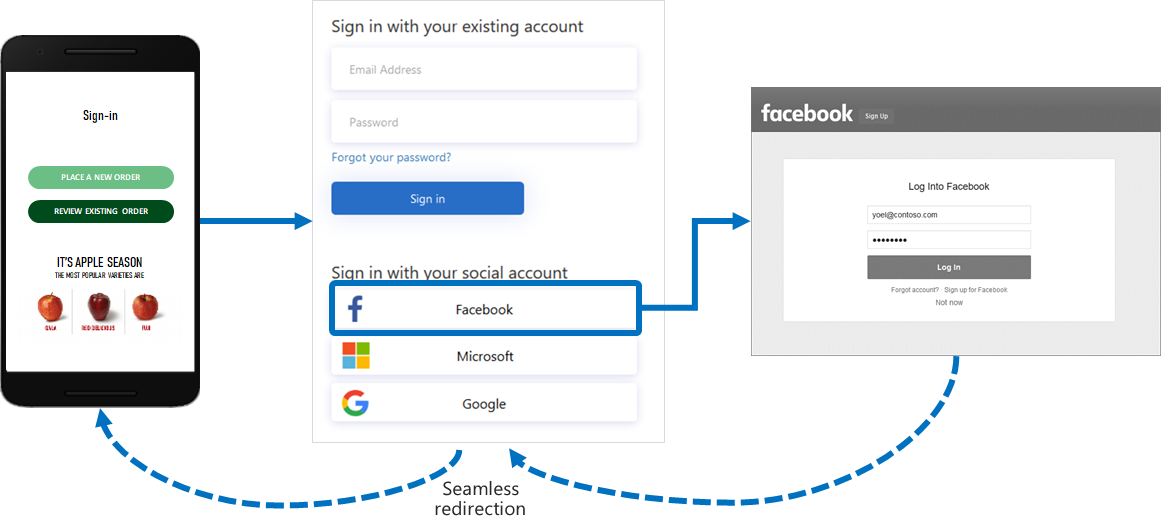

同盟登入

可以將 Azure AD B2C 配置為允許使用者使用來自外部社交或企業標識提供者 (IdP) 的憑據登錄到應用程式。 Azure AD B2C 支援許多 外部標識提供者 ,以及任何支援 OAuth 1.0、OAuth 2.0、OpenID Connect 和 SAML 協定的標識提供者。

使用外部身分識別提供者同盟,您可以讓取用者能夠使用其現有的社交或企業帳戶登入,而不需要為您的應用程式建立新的帳戶。

在註冊或登入頁面上,Azure AD B2C 會顯示使用者可以選擇登入的外部識別提供者清單。 選擇其中一個外部身份供應商后,他們將被重定向到所選提供商的網站以完成登錄過程。 使用者成功登入之後,會返回 Azure AD B2C,以驗證您應用程式中的帳戶。

您可以使用 Azure 入口網站,將 Azure Active Directory B2C (Azure AD B2C) 支援的識別提供者新增至 您的使用者流程 。 您也可以將識別提供者新增至 您的自定義原則。

後續步驟

- 深入瞭解 Azure Active Directory B2C 中使用者流程所提供的內建原則。

- 配置您的本地帳戶身份供應商。