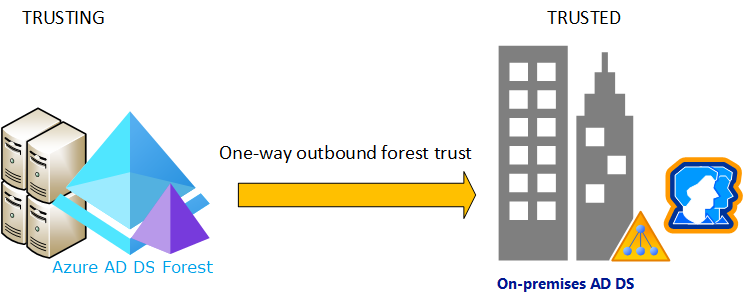

您可以在 Microsoft Entra Domain Services 與內部部署的 Active Directory 網域服務 (AD DS) 環境之間建立樹系信任。 樹系信任關係可讓使用者、應用程式和計算機從 Domain Services 受控網域向內部部署網域進行驗證,反之亦然。 樹系信任可協助使用者在下列案例中存取資源:

- 您無法同步處理密碼哈希的環境,或用戶獨佔使用智慧卡登入且不知道其密碼的環境。

- 需要存取內部部署網域的混合式案例。

當您建立樹系信任時,可以根據使用者存取資源的方式,從三個可能的方向中選擇。 Domain Services 僅支援森林信任。 不支援外部信任至內部部署的子域。

| 信任方向 | 使用者權限 |

|---|---|

| 雙向 | 可讓受控網域和內部部署網域中的使用者存取任一網域中的資源。 |

| 單向輸出 | 可讓內部部署網域中的使用者存取受控網域中的資源,但反之亦然。 |

| 單向流入 | 允許受控網域中的使用者存取內部部署網域中的資源。 |

在本教學課程中,您將瞭解如何:

- 在內部部署 AD DS 網域中設定 DNS 以支援網域服務連線

- 建立受控網域與內部部署網域之間的雙向樹系信任

- 測試和驗證樹系信任關係以進行驗證和資源存取

如果您沒有 Azure 訂用帳戶,請在開始之前 建立帳戶。

先決條件

若要完成本教學課程,您需要下列資源和許可權:

- 作用中的 Azure 訂用帳戶。

- 如果您沒有 Azure 訂用帳戶,建立帳戶。

- 與您的訂用帳戶相關聯的 Microsoft Entra 租戶,可以與內部部署目錄或僅限雲端目錄同步。

- 使用自定義 DNS 網域名稱和有效 SSL 憑證設定的受管理 Domain Services 網域。

- 內部部署的 Active Directory 網域,可透過 VPN 或 ExpressRoute 連線從受控網域訪問。

- 應用程式管理員 和 群組管理員 Microsoft Entra 租用戶中的角色來修改 Domain Services 實例。

- 內部部署網域中的網域系統管理員帳戶,具有建立和驗證信任關係的許可權。

重要

您必須針對受管理網域至少使用 Enterprise SKU。 如有需要,變更受控網域的 SKU。

登入 Microsoft Entra 系統管理中心

在本教學課程中,您會使用 Microsoft Entra 系統管理中心,從網域服務建立和設定外向樹系信任。 若要開始使用,請先登入 Microsoft Entra 系統管理中心。

網路相關考量

承載 Domain Services 樹系的虛擬網路需要 VPN 或 ExpressRoute 連線到內部部署的 Active Directory。 應用程式和服務也需要網路連線到裝載 Domain Services 樹系的虛擬網路。 網域服務樹系的網路連線必須一律開啟且穩定,否則使用者可能無法驗證或存取資源。

在網域服務中設定樹系信任之前,請確定 Azure 與內部部署環境之間的網路功能符合下列需求:

- 請確定防火牆埠和域控制器允許建立和使用信任所需的流量。 如需需要開啟哪些埠才能使用信任的詳細資訊,請參閱 設定 AD DS 信任的防火牆設定。 網域中具有網域服務信任的所有域控制器都必須開啟這些埠。

- 使用私人IP位址。 請勿依賴具有動態IP位址指派的 DHCP。

- 避免重疊的 IP 位址空間,以便虛擬網路對等和路由能夠在 Azure 和內部部署之間順利通訊。

- Azure 虛擬網路需要閘道子網,才能設定 Azure 站對站 VPN 或 ExpressRoute 連線。

- 建立具有足夠IP位址的子網,以支援您的案例。

- 請確定 Domain Services 有自己的子網,請勿與應用程式 VM 和服務共用此虛擬網路子網。

- 對等互連的虛擬網路無法轉移。

- 您必須在所有您希望通過網域服務樹系信任連接至內部部署 AD DS 環境的虛擬網路之間建立 Azure 虛擬網路對等互連。

- 確保內部部署 Active Directory 樹系的持續網路連線能力。 請勿使用隨選連線。

- 請確定網域服務樹系名稱與內部部署 Active Directory 樹系名稱之間有連續的 DNS 名稱解析。

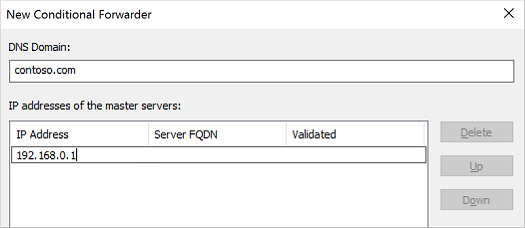

在內部部署網域中設定 DNS

若要從內部部署環境正確解析受控網域,您可能需要將轉寄站新增至現有的 DNS 伺服器。 若要設定內部部署環境以與受控網域通訊,請從內部部署 AD DS 網域的管理工作站完成下列步驟:

選取 開始>系統管理工具>DNS。

選取您的 DNS 區域,例如 aaddscontoso.com。

選取 條件式轉寄站,然後以滑鼠右鍵單擊並選擇 新建條件式轉寄站...

輸入其他 DNS 網域,例如 contoso.com,然後輸入該命名空間 DNS 伺服器的 IP 位址,如下列範例所示:

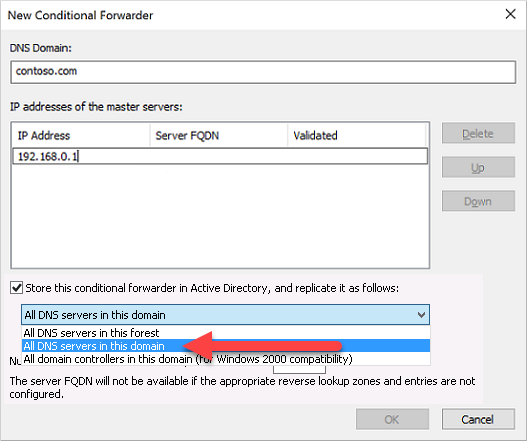

勾選「將此條件式轉寄站儲存在 Active Directory 中,並依如下方式進行複寫」的選項,然後選擇「此網域中所有 DNS 伺服器」,如以下範例所示:

重要

如果條件式轉寄站儲存在 樹系中, 而不是 網域,條件式轉寄站就會失敗。

若要建立條件式轉寄站,請選取 [確定]。

在本地部署的網域中建立雙向森林信任

內部部署 AD DS 網域需要與受控網域建立雙向樹系信任。 此信任必須在內部部署 AD DS 網域中手動建立;無法從 Microsoft Entra 系統管理中心建立。

若要在內部部署 AD DS 網域中設定雙向信任,請從內部部署 AD DS 網域的管理工作站以網域系統管理員身分完成下列步驟:

- 選擇 開始>系統管理工具>Active Directory 網域與信任。

- 以滑鼠右鍵按兩下網域,例如 [onprem.contoso.com],然後選取 [[屬性]。

- 選擇 [信任] 索引標籤,然後 [新增信任]。

- 輸入 Domain Services 網域名稱,例如 aaddscontoso.com,然後選取 [下一步]。

- 選取選項以建立 樹系信任,然後建立 雙向 信任。

- 選擇為 僅此網域建立信任。 在下一個步驟中,您會在受控網域的 Microsoft Entra 系統管理中心建立信任。

- 選擇使用 全樹系驗證,然後輸入並確認信任密碼。 下一節中於 Microsoft Entra 系統管理中心也會輸入相同的密碼。

- 在接下來的幾個視窗中選擇預設選項,然後選擇 [否],不確認傳出的信任。

- 選取「完成」。

如果環境不再需要樹系信任,請以網域系統管理員身分完成下列步驟,將其從內部部署網域中移除:

- 選擇 開始>系統管理工具>Active Directory 網域與信任。

- 以滑鼠右鍵按兩下網域,例如 [onprem.contoso.com],然後選取 [[屬性]。

- 選擇 [信任] 索引標籤,然後選擇 [信任這個網域的網域 (傳入信任)],按一下要移除的信任,然後按一下 [移除]。

- 在 [信任] 索引標籤上,在此網域所信任的 [網域](傳出信任)底下,,按一下要移除的信任,然後按一下 [移除]。

- 按一下 [否],僅從本機網域移除信任。

在網域服務中建立雙向樹系信任關係

若要在 Microsoft Entra 系統管理中心建立受控網域的雙向信任,請完成下列步驟:

在 Microsoft Entra 系統管理中心中,搜尋並選取 [Microsoft Entra Domain Services],然後選取您的受控網域,例如 aaddscontoso.com。

從受控網域左側的功能表中,選取 [信任],然後選擇 [+ 新增 信任]。

選取 [雙向] 作為信任方向。

輸入用來識別信任的顯示名稱,然後輸入內部部署的受信任樹系 DNS 名稱,例如 onprem.contoso.com。

提供上一節中用於為本機 AD DS 網域設定傳入樹系信任的相同信任密碼。

為內部部署 AD DS 網域提供至少兩部 DNS 伺服器,例如 10.1.1.4 和 10.1.1.5。

準備好時,儲存 外部樹系信任。

如果環境不再需要樹系信任,請完成下列步驟,將它從 Domain Services 中移除:

- 在 Microsoft Entra 系統管理中心中,搜尋並選取 [Microsoft Entra Domain Services],然後選取您的受控網域,例如 aaddscontoso.com。

- 從受控網域左側的功能表中,選取 [信任],選擇信任,然後按一下 [移除]。

- 提供用來設定樹系信任的相同信任密碼,然後按一下 [確定] 。

確認信任的建立

建立雙向或單向連入信任之後,您可以使用 Active Directory 網域和信任控制台或 nltest 命令行工具來驗證傳入信任(來自內部部署網域的輸出信任)。

使用 Active Directory 網域和信任來驗證信任

使用有權建立及驗證信任關係的帳戶,從內部部署AD DS域控制器完成下列步驟。

- 選擇 開始>系統管理工具>Active Directory 網域與信任。

- 以滑鼠右鍵按下您的網域,然後選取 [ 屬性]。

- 選擇 [信任] 索引標籤。

- 在 [此網域信任的網域][傳出信任]底下,選取您建立的信任。

- 選擇 [屬性]。

- 選取驗證。

- 選取 [否],請勿驗證傳入信任。

- 按一下 [確定] 。

如果信任已正確設定,您會看到下列訊息:

The outgoing trust has been validated. It is in place and active.

使用 nltest 來驗證信任

您也可以使用 nltest 命令行工具來驗證信任。 使用有權建立及驗證信任關係的帳戶,從內部部署AD DS域控制器完成下列步驟。

在內部部署網域控制器或系統管理工作站上開啟具有管理員權限的命令提示字元。

執行下列命令:

nltest /sc_verify:<TrustedDomain>將 <TrustedDomain> 替換為 Microsoft Entra Domain Services 網域的名稱。 如果信任有效,命令會傳回成功訊息。

驗證資源存取

下列常見案例可讓您驗證樹系信任是否正確驗證使用者及存取資源:

- 在 Domain Services 樹系中進行內部部署的用戶驗證

- 在 Domain Services 樹系中使用內部部署使用者 存取資源

來自 Domain Services 樹系的內部部署用戶驗證

您應該已將 Windows Server 虛擬機加入受控網域。 使用此虛擬機來測試內部部署用戶可以在虛擬機上驗證。 如有需要,建立 Windows VM,並將它加入受控網域。

使用 Azure Bastion 和您的 Domain Services 系統管理員認證,連線到已加入 Domain Services 樹系的 Windows Server VM。

開啟命令提示字元,並使用

whoami命令來顯示目前已驗證使用者的辨別名稱:whoami /fqdn使用

runas命令,以來自內部部署網域的使用者身分進行驗證。 在下列命令中,將userUpn@trusteddomain.com取代為來自受信任內部部署網域之使用者的 UPN。 命令會提示您輸入使用者的密碼:Runas /u:userUpn@trusteddomain.com cmd.exe如果驗證成功,就會開啟新的命令提示字元。 新命令提示字元的標題包含

running as userUpn@trusteddomain.com。在新的命令提示字元中使用

whoami /fqdn,從本地的 Active Directory 檢視已驗證使用者的專有名稱。

以內部部署的使用者來存取 Domain Services 樹系中的資源

從加入網域服務樹系的 Windows Server 虛擬機器,您可以測試情境。 例如,您可以測試登入內部部署網域的使用者是否可以存取受控網域中的資源。 下列範例涵蓋常見的測試案例。

啟用檔案和印表機共用

使用 Azure Bastion 和您的 Domain Services 系統管理員認證,連線到已加入 Domain Services 樹系的 Windows Server VM。

開啟 Windows 設定。

搜尋並選取 網路與共用中心。

選擇 [] 進階共用設定變更的選項 []。

在 [網域配置檔]下,選取 [開啟檔案和印表機共用,然後 [儲存變更]。

關閉 網路與共享中心。

建立安全組並新增成員

開啟 Active Directory 使用者與電腦。

以滑鼠右鍵按下網域名稱,選擇 新增,然後選取 組織單位。

在 [名稱] 方塊中,輸入 LocalObjects,然後選取 [確定]。

選取並在瀏覽窗格中 LocalObjects 上按兩下滑鼠右鍵。 選取 新增,再選取 群組。

在 [組名] 方塊中輸入 FileServerAccess。 針對 [群組範圍],選取 [網域本機],然後選擇 [確定]。

在內容窗格中,按兩下 FileServerAccess。 選取 成員,選擇 新增,然後選取 位置。

從 [位置] 檢視中選取您的內部部署 Active Directory,然後選擇 [確定] [確定]。

請在「輸入物件名稱以選取」方塊中鍵入 Domain Users。 選取 檢查名稱,提供內部部署 Active Directory 的認證,然後選取 確定。

注意

您必須提供認證,因為信任關係只有一種方式。 這表示來自 Domain Services 受控網域的使用者無法存取資源,或搜尋受信任 (內部部署) 網域中的使用者或群組。

來自內部部署 Active Directory 的 Domain Users 群組應該是 FileServerAccess 群組的成員。 選取 [確定] 以儲存群組並關閉視窗。

建立跨樹系存取的檔案分享

- 在已加入 Domain Services 樹系的 Windows Server VM 上,建立資料夾並提供名稱,例如 CrossForestShare。

- 以滑鼠右鍵按下資料夾,然後選擇 [屬性] 。

- 選擇 [安全性] 索引標籤,然後選擇 編輯。

- 在 [CrossForestShare ] 對話方塊的 [ 許可權] 對話框中,選取 [新增]。

- 在 輸入 FileServerAccess 輸入要選取的物件名稱,然後選取 [確定] [確定]。

- 從 群組或用戶名稱 清單中選取 [FileServerAccess]。 在 [FileServerAccess 許可權] 列表中,針對 修改 和 寫入 權限選擇 允許,然後選取 確定。

- 選取 [共用] 索引標籤,然後選擇 [進階共用...]。

- 選擇 [[共用此資料夾],然後在 [共享名稱] 中輸入檔案共享的易記名稱,例如 CrossForestShare。

- 選取 [權限] []。 在 [每個人] 許可權清單中,為 [變更] 許可權選擇 [允許]。

- 選取 確定 兩次,然後 關閉。

驗證資源的跨樹系驗證

使用內部部署 Active Directory 的使用者帳戶,登入已加入內部部署 Active Directory 的 Windows 電腦。

使用 Windows 檔案總管,使用完整主機名與共用來連接至您建立的共用,例如

\\fs1.aaddscontoso.com\CrossforestShare。若要驗證寫入許可權,請在資料夾中以滑鼠右鍵點選,然後選擇 新增,接著選取 文字文件。 使用預設名稱 [新增文字檔]。

如果正確設定寫入許可權,則會建立新的文字檔。 請完成下列步驟,以視需要開啟、編輯和刪除檔案。

若要驗證讀取權限,請開啟 [新增文字檔案]。

若要驗證修改許可權,請將文字新增至檔案,並關閉 [記事本]。 當系統提示您儲存變更時,請選擇 [儲存]。

若要驗證刪除許可權,請以滑鼠右鍵按兩下 [新增文字檔案] ,然後選擇 [[刪除]。 選擇 [[是] 以確認檔案刪除。

後續步驟

在本教學課程中,您已瞭解如何:

- 在內部部署 AD DS 環境中設定 DNS 以支援 Domain Services 連線能力

- 在內部部署 AD DS 環境中建立單向輸入樹系信任

- 在 Domain Services 中建立單向輸出樹系信任

- 測試及驗證用於身份驗證和資源存取的信任關係

如需有關 Domain Services 中樹系的概念性資訊,請參閱 在 Domain Services 中樹系信任如何運作?。