具有聯邦的憑證式驗證(CBA)可讓 Microsoft Entra ID 在您將 Exchange Online 帳戶連接到 Windows、Android 或 iOS 裝置時,透過用戶端憑證進行身份驗證。

- Microsoft Outlook 和 Microsoft Microsoft Word 等行動應用程式

- Exchange ActiveSync (EAS) 用戶端

設定這項功能不需要在行動裝置上的特定郵件和Microsoft Office 應用程式中輸入使用者名稱和密碼組合。

備註

或者,組織可以部署 Microsoft Entra CBA,而不需要同盟。 如需詳細資訊,請參閱 Microsoft Entra 憑證型驗證與 Microsoft Entra 標識符的概觀。

本主題:

- 提供為 Office 365 企業版、商務、教育版和美國政府方案中租用戶使用者設定及利用 CBA 的步驟。

- 假設您已經設定 公鑰基礎結構 (PKI) 和 AD FS 。

要求

若要設定與同盟集成的憑證型驗證 (CBA),下列條件必須成立:

- 只有在同盟環境中,瀏覽器應用程式、使用現代驗證的原生用戶端或 MSAL 程式庫才支援 CBA。 其中一個例外狀況是 Exchange Online 的 Exchange Active Sync (EAS),可用於同盟和受控帳戶。 若要設定Microsoft Entra CBA 而不需要同盟,請參閱 如何設定Microsoft Entra 憑證型驗證。

- 根憑證授權機構和任何中繼憑證授權機構都必須在 Microsoft Entra ID 中設定。

- 每個證書頒發機構單位都必須有可透過因特網對應 URL 參考的證書吊銷清單 (CRL)。

- 您必須在 Microsoft Entra ID 中設定至少一個證書頒發機構單位。 您可以在設定證書頒發機構單位 一節中找到

相關步驟。 - 針對 Exchange ActiveSync 用戶端,用戶端憑證必須在 Exchange Online 中,於 [主體替代名稱] 欄位的 Principal Name 或 RFC822 Name 值之中包含使用者的可路由電子郵件地址。 Microsoft Entra ID 會將 RFC822 值對應至目錄中的 Proxy 位址屬性。

- 您的用戶端裝置必須能夠存取至少一個發出用戶端憑證的證書頒發機構單位。

- 為了用戶端驗證,必須已為您的用戶端發放用戶端憑證。

重要

Microsoft Entra ID 成功下載和快取的 CRL 大小上限為 20MB,且下載 CRL 所需的時間不得超過 10 秒。 如果Microsoft Entra ID 無法下載 CRL,則使用對應 CA 所簽發憑證的憑證型驗證將會失敗。 確保CRL檔案大小限制內的最佳做法是讓憑證存留期保持在合理的限制內,以及清除過期的憑證。

步驟 1:選取您的裝置平臺

作為第一個步驟,針對您關心的裝置平臺,您需要檢閱下列各項:

- Office 行動應用程式支援

- 特定實作需求

下列裝置平台有相關的資訊:

步驟 2:設定證書頒發機構單位

若要在 Microsoft Entra ID 中設定您的憑證授權單位,請針對每個憑證授權單位上傳下列項目:

- 憑證的公開部分 (「.cer」 格式)

- 在網際網路上可訪問的證書吊銷清單 (CRL) 所在的 URL

憑證頒發機構單位的架構如下所示:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

針對組態,您可以使用 Microsoft Graph PowerShell:

使用系統管理員許可權啟動 Windows PowerShell。

安裝 Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

在第一個設定步驟中,您必須建立與租用戶的連線。 一旦與您的租戶建立連線後,您就可以檢閱、新增、刪除和修改在目錄中定義的受信任的證書頒發機構。

連接

若要建立與租用戶的連線,請使用 Connect-MgGraph:

Connect-MgGraph

取回

若要檢索目錄中定義的受信任憑證授權機構,請使用 Get-MgOrganizationCertificateBasedAuthConfiguration。

Get-MgOrganizationCertificateBasedAuthConfiguration

重要

Microsoft 建議您使用權限最少的角色。 這種做法可協助改善貴組織的安全性。 全域管理員是擁有高度權限的角色,應限於緊急情況下使用,或無法使用現有角色時。

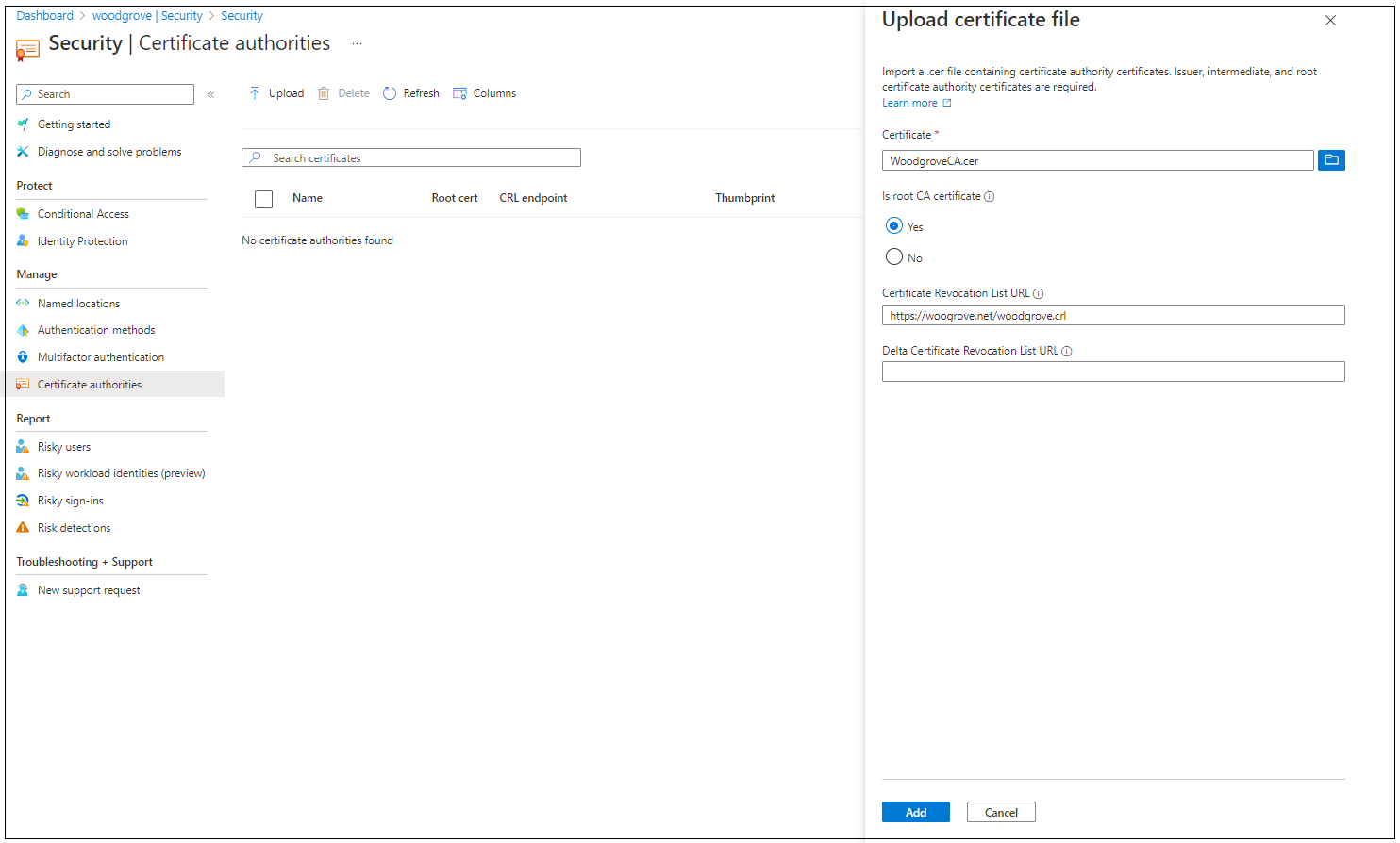

若要新增、修改或移除 CA,請使用 Microsoft Entra 系統管理中心:

以全域管理員身分登入 Microsoft Entra 系統管理中心。

流覽至 Entra ID>識別安全分數>憑證授權機構。

若要上傳 CA,請選取 [上傳]:

選取 CA 檔案。

如果 CA 是根憑證,請選取 [是],否則選取 [否]。

針對 [證書吊銷清單 URL],針對包含所有已撤銷憑證的 CA 基底 CRL 設定因特網對應 URL。 如果未設定 URL,則具有已撤銷憑證的驗證將不會失敗。

針對 增量證書撤銷清單 URL,設置 CRL 的網際網路對應 URL,其中包含自上次基礎 CRL 發布以來撤銷的所有憑證。

選取 [新增]。

若要刪除 CA 憑證,請選擇憑證,然後選取 [刪除]

。 選取欄位以新增或刪除欄位。

步驟 3:設定撤銷

若要撤銷用戶端憑證,Microsoft Entra ID 會從上傳為證書頒發機構單位資訊的 URL 擷取憑證吊銷清單 (CRL),並加以快取。 CRL 中的最後一個發佈時間戳 (Effective Date 屬性) 是用來確保 CRL 仍然有效。 CRL 會被定期查閱,以撤銷清單中的憑證的存取權。

如果需要更立即的撤銷(例如,如果用戶遺失裝置),則使用者的授權令牌可能會失效。 若要使授權令牌失效,請使用 Windows PowerShell 為這個特定使用者設定 StsRefreshTokensValidFrom 字段。 您必須針對您想要撤銷存取權的每個使用者更新 StsRefreshTokensValidFrom 字段。

若要確保撤銷持續有效,您必須將有效日期設定為比StsRefreshTokensValidFrom所設定的值更晚的日期,並確保有問題的憑證在CRL中。

下列步驟概述藉由設定 StsRefreshTokensValidFrom 欄位來更新和失效授權令牌的程式。

# Authenticate to Microsoft Graph

Connect-MgGraph -Scopes "User.Read.All"

# Get the user

$user = Get-MgUser -UserPrincipalName "test@yourdomain.com"

# Get the StsRefreshTokensValidFrom property

$user.StsRefreshTokensValidFrom

您設定的日期必須在未來。 如果日期不是未來,則不會設定 StsRefreshTokensValidFrom 屬性。 如果日期是未來日期, StsRefreshTokensValidFrom 會設定為目前時間(不是 Set-MsolUser 命令所指出的日期)。

步驟 4:測試您的設定

測試您的憑證

作為第一個組態測試,您應該嘗試使用裝置瀏覽器登入 Outlook Web Access 或 SharePoint Online。

如果您的登入成功,則您知道:

- 用戶憑證已布建至您的測試裝置

- AD FS 已正確設定

測試 Office 行動應用程式

- 在您的測試裝置上,安裝 Office 行動應用程式(例如 OneDrive)。

- 啟動應用程式。

- 輸入您的使用者名稱,然後選取您想要使用的用戶憑證。

您應該已成功登入。

測試 Exchange ActiveSync 用戶端應用程式

若要透過憑證型驗證存取 Exchange ActiveSync (EAS),必須有包含用戶端憑證的 EAS 配置檔可供應用程式使用。

EAS 設定檔必須包含下列資訊:

要用於驗證的用戶憑證

EAS 端點(例如,outlook.office365.com)

EAS 設定檔可透過使用行動裝置管理 (MDM) 來設定並放置於裝置上,例如 Microsoft Intune,或手動將憑證放在裝置上的 EAS 配置檔中。

在 Android 上測試 EAS 用戶端應用程式

- 在符合上一節中需求的應用程式中設定EAS配置檔。

- 開啟應用程式,並確認郵件正在同步處理。