使用 Microsoft Entra 憑證型驗證的 Windows 智慧卡登入

Microsoft Entra 使用者可以在 Windows 登入時,直接針對 Azure AD 在其智慧卡上使用 X.509 憑證進行驗證。 Windows 用戶端上不需要特殊設定,即可接受智慧卡驗證。

使用者體驗

請遵循下列步驟來設定 Windows 智慧卡登入:

將機器加入至 Microsoft Entra ID 或混合式環境 (混合式加入)。

如設定 Microsoft Entra CBA 中所述,在租用戶中設定 Microsoft Entra CBA。

確定使用者正在進行受控驗證或使用分段推出。

將實體或虛擬智慧卡呈現給測試機器。

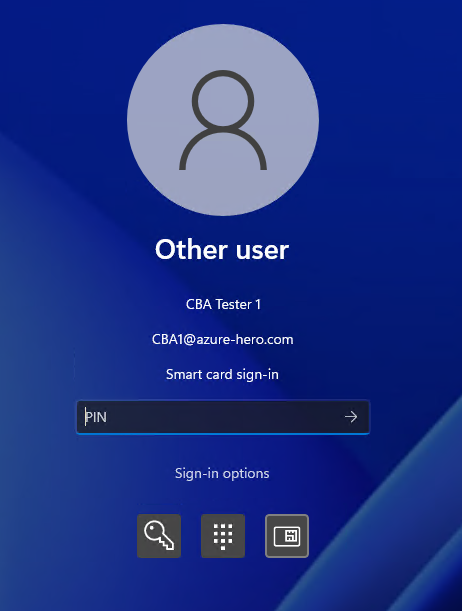

選取智慧卡圖示,輸入 PIN 並驗證使用者。

使用者會在成功登入之後,從 Microsoft Entra ID 取得主要重新整理權杖 (PRT)。 根據 CBA 設定,PRT 會包含多重要素宣告。

Windows 將使用者 UPN 傳送至 Microsoft Entra CBA 的預期行為

| 登入 | Microsoft Entra 加入 | 混合式聯結 |

|---|---|---|

| 首次登入 | 從憑證提取 | AD UPN 或 x509Hint |

| 後續登入 | 從憑證提取 | 快取 Microsoft Entra UPN |

為已加入 Microsoft Entra 的裝置傳送 UPN 的 Windows 規則

Windows 會先使用主體名稱,如果主體沒有名稱,則為 RFC822Name,其來自用來登入 Windows 的憑證 SubjectAlternativeName (SAN)。 如果兩者都不存在,使用者必須另外提供使用者名稱提示。 如需詳細資訊,請參閱使用者名稱提示

為已加入 Microsoft Entra 的混合式裝置傳送 UPN 的 Windows 規則

混合式聯結登入必須先針對 Active Directory (AD) 網域成功登入。 使用者 AD UPN 會傳送至 Microsoft Entra ID。 在大部分案例中,Active Directory UPN 值與 Microsoft Entra UPN 值相同,並與 Microsoft Entra Connect 保持同步。

有些客戶可能會維護不同的 UPN 值,且有時在 Active Directory (例如 user@woodgrove.local) 中可能有無法路由傳送的 UPN 值。在這些案例下,Windows 傳送的值可能不符合使用者 Microsoft Entra UPN。 為了支援 Microsoft Entra ID 無法比對 Windows 傳送值的這些情節,系統會針對在其 onPremisesUserPrincipalName 屬性中具有相符值的使用者執行後續查閱。 如果登入成功,Windows 會快取使用者 Microsoft Entra UPN,並在後續登入中傳送。

注意

在所有案例中,如果使用者提供使用者名稱登入提示 (X509UserNameHint),系統便會傳送該提示。 如需詳細資訊,請參閱使用者名稱提示

重要

如果使用者提供使用者名稱登入提示 (X509UserNameHint),則所提供的值「必須」是 UPN 格式。

如需 Windows 流程的詳細資訊,請參閱憑證需求和列舉 (Windows)。

支援的 Windows 平台

Windows 智慧卡登入僅適用於 Windows 11 的最新預覽組建。 在您套用下列其中一個更新 KB5017383 之後,這些功能也適用於這些舊版 Windows:

- Windows 11 - kb5017383

- Windows 10 - kb5017379

- Windows Server 20H2- kb5017380

- Windows Server 2022 - kb5017381

- Windows Server 2019 - kb5017379

支援的瀏覽器

| Edge | Chrome | Safari | Firefox |

|---|---|---|---|

| ✅ | ✅ | ✅ | ✅ |

注意

Microsoft Entra CBA 支援裝置上的憑證和外部儲存體,例如 Windows 上的安全性金鑰。

Windows 現用體驗 (OOBE)

Windows OOBE 應該允許使用者使用外部智慧卡讀卡機登入,並針對 Microsoft Entra CBA 進行驗證。 根據預設,Windows OOBE 應該具有必要的智慧卡驅動程式,或先前新增至 Windows 映像的智慧卡驅動程式,然後再進行 OOBE 設定。

限制和警告

- 在混合式或已加入 Microsoft Entra 的 Windows 裝置上支援 Microsoft Entra CBA。

- 使用者必須位於受控網域或使用分段推出,且無法使用同盟驗證模型。