啟用每個使用者的 Microsoft Entra 多重要素驗證以保護登入事件

若要保護 Microsoft Entra ID 中的使用者登入事件,您可能需要 Microsoft Entra 多重要素驗證 (MFA)。 使用 Microsoft Entra MFA 保護使用者的最佳方式為,建立條件式存取原則。 條件式存取是 Microsoft Entra ID P1 或 P2 功能,可讓您套用規則,以視需要在某些情況下要求 MFA。 若要開始使用條件式存取,請參閱教學課程:使用 Microsoft Entra 多重要素驗證保護使用者登入事件。

針對未使用條件式存取的 Microsoft Entra ID 免費租用戶,您可以使用安全性預設值來保護使用者。 系統會視需要提示使用者進行 MFA,但您無法定義自己的規則來控制行為。

如有需要,您可以改為讓每個帳戶使用每個使用者的 Microsoft Entra MFA。 當您個別啟用使用者時,使用者每次登入時都要執行 MFA。 您可以啟用例外狀況,例如當他們從受信任的 IP 位址登入,或開啟 [記住受信任裝置上的 MFA] 功能時。

除非您的 Microsoft Entra ID 授權未包含條件式存取,而且您不想要使用安全性預設值,否則不建議變更使用者狀態。 如需啟用 MFA 的不同方式的詳細資訊,請參閱 Microsoft Entra 多重要素驗證的功能和授權。

重要

本文將詳細說明如何檢視和變更每個使用者 Microsoft Entra 多重要素驗證的狀態。 如果您使用條件式存取或安全性預設值,則不會使用這些步驟來檢閱或啟用使用者帳戶。

透過條件式存取原則啟用 Microsoft Entra 多重要素驗證不會變更使用者的狀態。 如果使用者顯示為已停用,請不要驚慌。 條件式存取不會變更狀態。

如果您使用條件式存取原則,請勿啟用或強制執行每個使用者的 Microsoft Entra 多重要素驗證。

Microsoft Entra 多重要素驗證使用者狀態

使用者的狀態會反映驗證管理員是否已為其註冊使用每個使用者的 Microsoft Entra 多重要素驗證。 Microsoft Entra 多重要素驗證中的使用者帳戶具有下列三種不同狀態:

| State | 描述 | 受影響的舊版驗證 | 受影響的瀏覽器應用程式 | 受影響的新式驗證 |

|---|---|---|---|---|

| 已停用 | 未註冊使用每個使用者的 Microsoft Entra 多重要素驗證的使用者預設狀態。 | No | 無 | No |

| 已啟用 | 使用者已註冊每個使用者的 Microsoft Entra 多重要素驗證,但仍可使用其密碼進行舊版驗證。 如果使用者尚未註冊使用 MFA 驗證方法,則會在下一次使用新式驗證登入時 (例如在網頁瀏覽器上登入時) 收到註冊的提示。 | 否。 舊版驗證可繼續運作,直到註冊程序完成為止。 | 是。 工作階段到期之後,必須進行 Microsoft Entra 多重要素驗證註冊。 | 是。 存取權杖到期之後,必須進行 Microsoft Entra 多重要素驗證註冊。 |

| 強制執行 | 使用者已註冊每個使用者的 Microsoft Entra 多重要素驗證。 如果使用者尚未註冊使用驗證方法,則會在下一次使用新式驗證登入時 (例如在網頁瀏覽器上登入時) 收到註冊的提示。 在 [已啟用] 狀態下完成註冊的使用者會自動移至 [已強制] 狀態。 | 是。 應用程式需要應用程式密碼。 | 是。 登入時需要 Microsoft Entra 多重要素驗證。 | 是。 登入時需要 Microsoft Entra 多重要素驗證。 |

所有使用者一開始都是已停用。 當您為使用者註冊每個使用者的 Microsoft Entra 多重要素驗證時,其狀態會變更為 [已啟用]。 當已啟用的使用者登入並完成註冊流程時,他們的狀態會變更為強制執行。 系統管理員可以將使用者移至不同狀態,包括從強制執行移至已啟用或已停用。

注意

如果已為使用者重新啟用每一使用者 MFA,且使用者未重新註冊,其 MFA 狀態不會在 MFA 管理 UI 中從 [已啟用] 轉換成 [已強制]。 管理員必須直接將使用者移至 [已強制]。

檢視使用者的狀態

最近已改善 Microsoft Entra 系統管理中心中的每個使用者 MFA 管理體驗。 若要檢視及管理使用者狀態,請完成下列步驟:

至少以驗證原則管理員的身分登入 Microsoft Entra 管理中心。

瀏覽至 [身分識別]>[使用者]>[所有使用者]。

選取使用者帳戶,然後按一下 [使用者 MFA 設定]。

完成任何變更後,請按一下 [儲存]。

如果您嘗試將成千上萬的使用者排序,結果可能會正常傳回「沒有可顯示的使用者」。 請嘗試輸入更特定的搜尋準則來縮小搜尋範圍,或套用特定的 [狀態] 或 [檢視] 篩選條件。

在轉換至新的每個使用者 MFA 體驗期間,您也可以存取舊版每個使用者的 MFA 體驗。 其格式為:

https://account.activedirectory.windowsazure.com/usermanagement/multifactorverification.aspx?tenantId=${userTenantID}

若要取得 userTenantID,請在 Microsoft Entra 系統管理中心的 [概觀] 頁面上複製租用戶識別碼。 然後遵循下列步驟,檢視具有舊版體驗的使用者狀態:

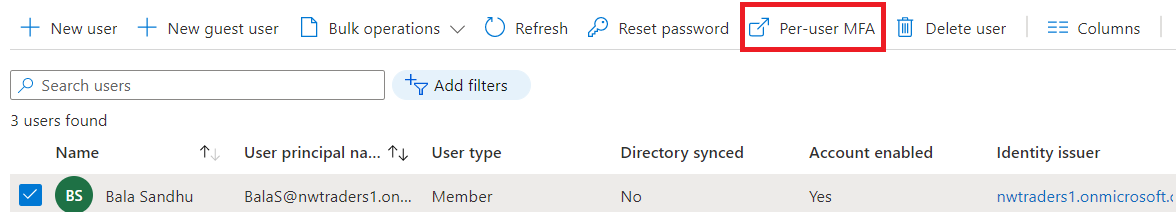

- 以驗證系統管理員以上權限的身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [身分識別]>[使用者]>[所有使用者]。

- 選取 [每一使用者 MFA]。

- 隨即開啟新的頁面,其中顯示使用者狀態,如下列範例所示。

變更使用者的狀態

若要為使用者變更每個使用者的 Microsoft Entra 多重要素驗證狀態,請完成下列步驟:

至少以驗證原則管理員的身分登入 Microsoft Entra 管理中心。

瀏覽至 [身分識別]>[使用者]>[所有使用者]。

選取使用者帳戶,然後按一下 [啟用 MFA]。

提示

[已啟用] 的使用者會在註冊 Microsoft Entra 多重要素驗證時,自動切換為 [已強制]。 請勿手動將使用者狀態變更為 [已強制],除非使用者已註冊,或可接受使用者在與舊版驗證通訊協定連結時遇到中斷的情況。

在開啟的快顯視窗中確認您的選取項目。

啟用使用者後請透過電子郵件通知他們。 告訴使用者系統會顯示提示來要求其在下一次登入時註冊。 如果您的組織使用不在瀏覽器中執行或不支援新式驗證的應用程式,您可以建立應用程式密碼。 如需詳細資訊,請參閱使用應用程式密碼對舊版應用程式強制執行 Microsoft Entra 多重要素驗證 (部分機器翻譯)。

使用 Microsoft Graph 來管理每個使用者的 MFA。

您可以使用 Microsoft Graph API 搶鮮版 (Beta),來管理每個使用者的 MFA。 您可以使用驗證資源類型,來公開使用者的驗證方法狀態。

若要管理每個使用者的 MFA,請在users/id/authentication/requirements 內使用 perUserMfaState 屬性。 如需詳細資訊,請參閱 strongAuthenticationRequirements 資源類型 (英文)。

檢視每個使用者的 MFA 狀態

若要擷取使用者的每個使用者多重要素驗證狀態:

GET /users/{id | userPrincipalName}/authentication/requirements

例如:

GET https://graph.microsoft.com/beta/users/071cc716-8147-4397-a5ba-b2105951cc0b/authentication/requirements

如果已啟用使用者來使用每個使用者的 MFA,則回應為:

HTTP/1.1 200 OK

Content-Type: application/json

{

"perUserMfaState": "enforced"

}

如需詳細資訊,請參閱取得驗證方法 (英文)。

變更使用者的 MFA 狀態

若要變更使用者的多重要素驗證狀態,請使用使用者的 strongAuthenticationRequirements。 例如:

PATCH https://graph.microsoft.com/beta/users/071cc716-8147-4397-a5ba-b2105951cc0b/authentication/requirements

Content-Type: application/json

{

"perUserMfaState": "disabled"

}

如果成功,回應為:

HTTP/1.1 204 No Content

如需詳細資訊,請參閱更新驗證方法狀態 (英文)。

下一步

若要設定 Microsoft Entra 多重要素驗證設定,請參閱設定 Microsoft Entra 多重要素驗證設定。

若要管理 Microsoft Entra 多重要素驗證的使用者設定,請參閱使用 Microsoft Entra 多重要素驗證管理使用者設定。

若要了解系統提示或不提示使用者執行 MFA 的原因,請參閱 Microsoft Entra 多重要素驗證報告。