Microsoft 驗證程式庫 (MSAL) 支援數個授權授與和相關聯的權杖流程,以供不同的應用程式類型和案例使用。

| 驗證流程 | 啟用 | 支援的應用程式類型 |

|---|---|---|

| 授權碼 | 使用者登入以及代表使用者存取 Web API。 |

桌面 移動設備 單頁應用程式 (SPA)(需要 PKCE) 網頁 |

| 用戶端認證 | 使用應用程式本身的身分識別來存取 Web API。 通常用於伺服器對伺服器通訊以及不需要使用者互動的自動化指令碼。 | 精靈 |

| 裝置代碼 | 輸入受限裝置 (例如智慧型電視和 IoT 裝置) 上代表使用者的 Web API 使用者登入和存取。 也供命令列介面 (CLI) 應用程式使用。 | 桌面、行動 |

| 隱含授與 | 使用者登入以及代表使用者存取 Web API。 請勿使用此流程 - 請改用具有 PKCE 的授權碼。 |

*

單頁應用程式 (SPA) * 網 |

| 代表 (OBO) | 代表使用者從「上游」Web API 存取「下游」Web API。 使用者的身分識別和委派的權限會從上游 API 傳遞至下游 API。 | 網路API |

| 使用者名稱/密碼 (ROPC) | 可讓應用程式直接處理其密碼來登入使用者。 請勿使用此流程。 | 桌面、行動 |

| 整合式 Windows 驗證 (IWA) | 允許網域或 Microsoft Entra 加入的電腦上的應用程式以靜默方式取得令牌(不需要使用者的任何 UI 互動)僅限工作群租戶。 | 桌面、行動 |

令牌

您的應用程式可以使用一或多個驗證流程。 每個流程都會使用特定權杖類型來進行驗證、授權和權杖重新整理,而且有些也會使用授權碼。

| 驗證流程或動作 | 需要 | 身份驗證憑證 | 存取憑證 | 更新權杖 | 授權碼 |

|---|---|---|---|---|---|

| 授權碼流程 |

|

|

|

|

|

| 用戶端認證 |

(僅限應用程式)

(僅限應用程式) |

||||

| 裝置碼流程 |

|

|

|

||

| 隱含流程 |

|

|

|||

| 以他者名義的流程 | 存取權杖 |

|

|

|

|

| 使用者名稱/密碼 (ROPC) | 使用者名稱、密碼 |

|

|

|

|

| 混合式 OIDC 流程 |

|

|

|||

| 刷新權杖兌換 | 重新整理權杖 |

|

|

|

互動式與非互動式驗證

其中數個流程同時支援互動式和非互動式令牌擷取。

- 互動式 - 授權伺服器可能會提示使用者輸入。 例如,若要登入,請執行多重要素驗證 (MFA),並授權同意更多資源存取權限。

- 非互動式 (無訊息) - 系統可能「未」提示使用者進行輸入。 也稱為「靜默」令牌取得,應用程式會嘗試透過授權伺服器可能不會提示使用者輸入的方法來取得令牌。

MSAL 型應用程式應該會先嘗試以靜默方式取得權杖,並且只有在非互動式嘗試失敗時,才會退回到使用互動式方法。 如需此模式的詳細資訊,請參閱使用 Microsoft 驗證程式庫 (MSAL) 來獲取和快取權杖。

授權碼

Web 應用程式、單頁應用程式 (SPA) 和原生 (行動和傳統型) 應用程式可以使用 OAuth 2.0 授權碼授與,來取得 Web API 這類受保護資源的存取權。

使用者登入 Web 應用程式時,應用程式會接收到授權碼,而此授權碼可兌換存取權杖來呼叫 Web API。

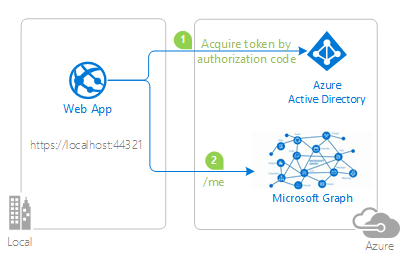

在下圖中,應用程式:

- 要求經兌換以獲取存取令牌的授權碼

- 使用存取權杖來呼叫 Web API:Microsoft Graph

授權碼的條件約束

使用授權碼授與流程時,單頁應用程式需要代碼交換證明金鑰 (PKCE)。 MSAL 支援 PKCE。

OAuth 2.0 規格需要您只使用授權碼來兌換存取權杖「一次」。

如果您嘗試使用相同的授權碼多次取得存取權杖,則 Microsoft 身分識別平或會傳回與下列類似的錯誤。 某些程式庫和架構會自動為您要求授權碼,而且在這種情況下手動要求代碼也會導致此錯誤。

AADSTS70002: Error validating credentials. AADSTS54005: OAuth2 Authorization code was already redeemed, please retry with a new valid code or use an existing refresh token.

用戶端認證

OAuth 2.0 用戶端認證流程可讓您使用應用程式的身分識別來存取裝載於 Web 的資源。 這類型的授權通常用於伺服器間的互動,這些互動需要在背景中運行,無需立即與使用者互動。 這些類型的應用程式通常稱為精靈或服務帳戶。

用戶端認證授與流程可允許 Web 服務 (機密用戶端) 在呼叫另一個 Web 服務時,使用自己的認證來進行驗證,而不是模擬使用者。 在此案例中,用戶端通常是中介層 Web 服務、精靈服務或網站。 對於較高層級的保證,Microsoft 身分識別平台也可讓呼叫服務使用憑證 (而非共用密碼) 做為認證。

應用程式祕密

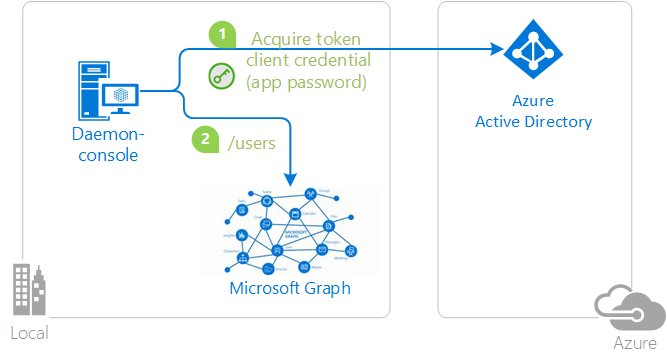

在下圖中,應用程式:

- 使用應用程式密鑰或密碼憑證來取得權杖

- 使用令牌來請求資源

憑證

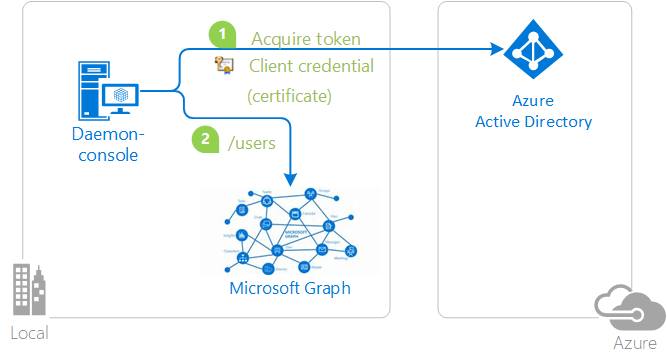

在下圖中,應用程式:

- 使用憑證認證來取得權杖

- 使用令牌來請求資源

這些用戶端認證必須:

- 使用 Microsoft Entra ID 註冊

- 在程式碼中建構機密用戶端應用程式物件時傳入

用戶端認證的條件約束

Android、iOS 或 UWP 這類行動平台「不支援」機密用戶端流程。 行動應用程式會被視為無法保證其認證機密性的公用用戶端應用程式。

裝置代碼

OAuth 2.0 裝置驗證碼流程可讓使用者登入輸入受限制的裝置,例如智慧型電視、IoT 裝置與印表機。 使用 Microsoft Entra ID 的互動式驗證需要網頁瀏覽器。 如果裝置或作業系統未提供網頁瀏覽器,則裝置代碼流程可讓使用者使用另一部裝置 (例如電腦或行動電話) 以互動方式登入。

使用裝置驗證碼流程,應用程式就能透過針對這些裝置與作業系統所設計的雙步驟流程來取得權杖。 這類應用程式的範例包括在 IoT 裝置與命令列介面 (CLI) 工具上執行的應用程式。

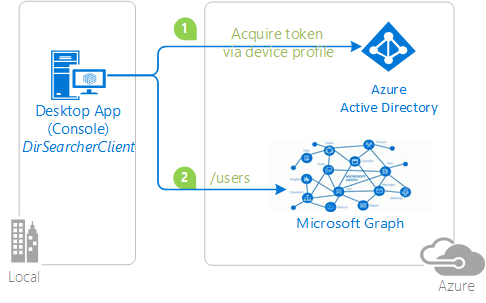

在下圖中:

- 每當需要使用者驗證時,應用程式就會提供驗證碼,並要求使用者使用另一部裝置 (例如:網際網路連線的智慧型手機) 前往 URL (例如:

https://microsoft.com/devicelogin)。 接著,會提示使用者輸入驗證碼,以繼續進行一般驗證體驗,包括同意提示與多重要素驗證 (如有必要)。 - 成功驗證之後,命令列應用程式會透過後端通道接收所需的權杖,並使用這些權杖來執行所需的 Web API 呼叫。

裝置代碼的條件約束

- 裝置代碼流程僅適用於公用用戶端應用程式。

- 當您以 MSAL 初始化公用用戶端應用程式時,請使用下列其中一種授權單位格式:

- 租用戶:

https://login.microsoftonline.com/{tenant}/,,其中{tenant}是租用戶識別碼,或與租用戶相關聯的網域名稱。 - 公司和學校帳戶:

https://login.microsoftonline.com/organizations/。

- 租用戶:

隱含授與

含 PKCE 的授權碼流程已取代隱含授與流程,以作為用戶端單頁應用程式 (SPA) 慣用且更安全的權杖授與流程。

警告

不建議再使用隱含授與流程。 如果您要建置 SPA,請改為使用 PKCE 的授權碼流程。

以 JavaScript 撰寫的單頁 Web 應用程式 (包括 Angular、Vue.js 或 React.js 這類架構) 下載自伺服器,而且其程式碼會直接在瀏覽器中執行。 因為其用戶端程式碼會在瀏覽器中執行,而不是在網頁伺服器上,所以其安全性特性與傳統伺服器端 Web 應用程式不同。 在授權碼流程的代碼交換證明金鑰 (PKCE) 可供使用之前,SPA 使用隱含授與流程來改善取得存取權杖的回應性和效率。

OAuth 2.0 隱含授與流程可讓應用程式從 Microsoft 身分識別平台取得存取權杖,而不需要執行後端伺服器認證交換。 隱含授權流程允許應用程式登入使用者、維持會話,並從使用者代理程式(通常是網頁瀏覽器)下載並執行的 JavaScript 代碼中獲取其他網路 API 的權杖。

隱含授權的限制條件

隱含授與流程不包括使用 Electron 或 React Native 這類跨平台 JavaScript 架構的應用程式案例。 這類跨平台架構需要進一步的功能,才能與其執行所在的原生傳統型和行動平台互動。

透過隱含流程模式發出的權杖會有長度限制,因為這些權杖會依 URL (其中 response_mode 是 query 或 fragment) 傳回瀏覽器。 某些瀏覽器會限制瀏覽器列中的 URL 長度,而長度太長就會失敗。 因此,這些隱含流程權杖不包含 groups 或 wids 宣告。

代替 (OBO)

當應用程式叫用服務或 Web API,而後者又需要呼叫另一個服務或 Web API 時,會使用 OAuth 2.0 代理者驗證流程。 其概念是透過要求鏈傳播委派的使用者身分識別和權限。 若中介層服務要向下游服務提出已驗證的要求,則需要從 Microsoft 身分識別平台取得代表使用者的存取權杖。

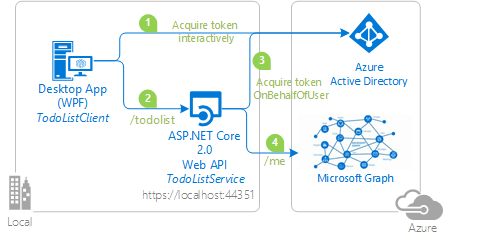

在下圖中:

- 應用程式會取得 Web API 的存取權杖。

- 用戶端(網頁、桌面、行動或單頁應用程式)會呼叫受保護的網頁 API,並將存取權杖作為承載權杖新增到 HTTP 請求的驗證標頭中。 Web API 會驗證使用者。

- 當用戶端呼叫 Web API 時,Web API 會代表使用者要求另一個權杖。

- 受保護的 Web API 會使用此權杖,代表使用者呼叫下游 Web API。 網路 API 稍後還可以代表同一位使用者,向其他下游 API 請求權杖。

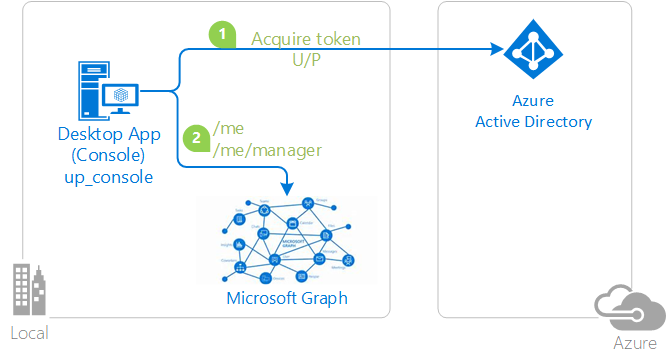

使用者名稱/密碼 (ROPC)

OAuth 2.0 資源擁有者密碼認證 (ROPC) 授與可讓應用程式藉由直接處理其密碼來登入使用者。 在桌面應用程式中,您可以使用使用者名稱/密碼流程,以靜默方式取得權杖。 使用此應用程式時不需要 UI。

警告

ROPC 流程已被取代,請使用更安全的流程。 請遵循 本指南 進行移轉。 ROPC 需要高度的信任和認證暴露。如需詳細資訊,請參閱 如何解決日益嚴重的密碼問題?。

在下圖中,應用程式:

- 藉由將使用者名稱和密碼傳送給身分提供者來取得存取令牌

- 使用權杖呼叫 Web API

若要在已加入 Windows 網域的機器上以無訊息方式取得權杖,建議使用整合式 Windows 驗證 (IWA),而非 ROPC。 針對其他案例,請使用裝置代碼流程。

ROPC 的條件約束

下列條件約束適用於使用 ROPC 流程的應用程式:

- 「不支援」單一登入。

-

「不支援」多重要素驗證 (MFA)。

- 請先洽詢您的租用戶管理員,再使用此流程 - MFA 是常用的功能。

- 「不支援」條件式存取。

- ROPC「僅」適用於公司和學校帳戶。

- ROPC「不支援」個人 Microsoft 帳戶 (MSA)。

- ROPC 在 .NET 桌面型和 ASP.NET Core 應用程式中受到支援。

- 通用 Windows 平台 (UWP) 應用程式「不支援」ROPC。

- Azure AD B2C 中的 ROPC 只支援本機帳戶。

- 如需 MSAL.NET 與 Azure AD B2C 中的 ROPC 詳細資訊,請參閱在 Azure AD B2C 使用 ROPC。

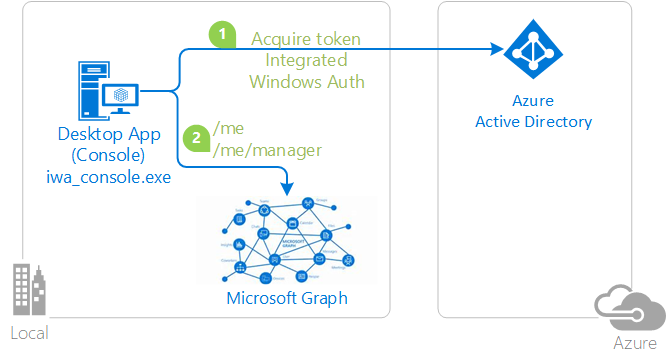

整合式 Windows 驗證 (IWA)

針對已加入網域或已加入 Microsoft Entra 的 Windows 電腦上執行的桌面型和行動應用程式,MSAL 支援整合式 Windows 驗證 (IWA)。 這些應用程式透過使用 IWA,可在不需要使用者與使用者界面互動下,靜默地取得權杖。

在下圖中,應用程式:

- 使用整合 Windows 驗證來取得存取權杖

- 使用令牌來請求資源

IWA 的條件約束

相容性

已針對 .NET 傳統型、.NET 和 Windows 通用平台應用程式啟用整合式 Windows 驗證 (IWA)。

IWA 「僅」 支援 AD FS 同盟使用者,即在 Active Directory 中建立並由 Microsoft Entra ID 支援的使用者。 直接在 Microsoft Entra ID 中建立但不受 Active Directory 支援的使用者 (受管理的使用者),無法使用此驗證流程。

多重要素驗證 (MFA)

如果在 Microsoft Entra 租用戶中啟用了 MFA,並且 Microsoft Entra ID 發出了 MFA 挑戰,則 IWA 的非互動式(靜默)驗證可能會失敗。 如果 IWA 失敗,則您應該回復為先前所述的互動式驗證方法。

Microsoft Entra ID 使用 AI 來判斷何時需要雙重要素驗證。 當使用者從不同的國家/地區登入、連線到公司網路而不使用 VPN 時,有時透過 VPN 連線時,通常需要雙因素驗證。 因為多因素驗證(MFA)的配置和挑戰頻率可能不在您這位開發人員的控制範圍內,所以您的應用程式應該能夠適當地處理靜默取得 IWA 權杖失敗的情況。

權威 URI 限制

建構公用用戶端應用程式時所傳入的授權單位必須是下列其中一項:

-

https://login.microsoftonline.com/{tenant}/- 此授權單位指出單一租用戶應用程式,而此應用程式的登入對象僅限於所指定 Microsoft Entra 租用戶中的使用者。{tenant}值可以是 GUID 形式的租用戶識別碼,或是與租用戶相關聯的網域名稱。 -

https://login.microsoftonline.com/organizations/- 此權威指出多租戶應用程式,其登入對象是任何 Microsoft Entra 租戶中的使用者。

授權單位值「不」得包含 /common 或 /consumers,因為 IWA 不支援個人 Microsoft 帳戶 (MSA)。

同意需求

因為 IWA 是無聲流程,所以:

您應用程式的使用者先前必須已同意才能使用應用程式。

或

租用戶系統管理員先前必須已同意租用戶中的所有使用者,才能使用該應用程式。

若要滿足任一需求,必須已完成下列其中一項作業:

- 您以應用程式開發人員身分自行在 Azure 入口網站上選取 [授與]。

- 在 Azure 入口網站中應用程式註冊的 [API 權限] 索引標籤中,租用戶管理員已選取 [授與/撤銷 {tenant domain} 的管理員同意];請參閱新增權限以存取您的 Web API。

- 您已為使用者提供同意應用程式的方式:請參閱 使用者同意。

- 您為租戶系統管理員提供了同意應用程式的方法,請參閱 管理員同意。

如需同意的詳細資訊,請參閱權限和同意。

後續步驟

了解如何在這些流程中取得和快取使用的令牌: