授與 Microsoft Entra B2B 使用者對內部部署應用程式的存取權

身為使用 Microsoft Entra B2B 共同作業功能來邀請合作夥伴組織的來賓用戶的組織,您現在可以提供這些 B2B 使用者對內部部署應用程式的存取權。 這些內部部署應用程式可以使用 SAML 型驗證或整合式 Windows 驗證 (IWA) 搭配 Kerberos 限制委派 (KCD)。

存取 SAML 應用程式

如果您的內部部署應用程式使用 SAML 型驗證,您可以使用 Microsoft Entra 應用程式 Proxy 透過 Microsoft Entra 系統管理中心,輕鬆地將這些應用程式提供給 Microsoft Entra B2B 共同作業使用者。

您必須執行下列工作:

- 啟用 應用程式 Proxy 並安裝連接器。 如需指示,請參閱 使用 Microsoft Entra 應用程式 Proxy 發佈應用程式。

- 透過 Microsoft Entra 應用程式 Proxy 發佈內部部署 SAML 型應用程式,方法是遵循使用 應用程式 Proxy 之內部部署應用程式的 SAML 單一登錄中的指示。

- 將 Microsoft Entra B2B 使用者指派給 SAML 應用程式。

當您完成上述步驟時,您的應用程式應該會啟動並執行。 若要測試 Microsoft Entra B2B 存取:

- 開啟瀏覽器,並流覽至您在發佈應用程式時所建立的外部URL。

- 使用您指派給應用程式的 Microsoft Entra B2B 帳戶登入。 您應該能夠開啟應用程式,並使用單一登錄加以存取。

存取 IWA 和 KCD 應用程式

若要提供 B2B 使用者存取使用整合式 Windows 驗證 和 Kerberos 限制委派保護的內部部署應用程式,您需要下列元件:

透過 Microsoft Entra 應用程式 Proxy 進行驗證。 B2B 用戶必須能夠向內部部署應用程式進行驗證。 若要這樣做,您必須透過 Microsoft Entra 應用程式 Proxy 發佈內部部署應用程式。 如需詳細資訊,請參閱教學課程:新增內部部署應用程式,以透過 應用程式 Proxy 進行遠程訪問。

透過內部部署目錄中 B2B 使用者對象的授權。 應用程式必須能夠執行使用者存取檢查,並將存取權授與正確的資源。 IWA 和 KCD 需要內部部署 Windows Server Active Directory 中的用戶物件才能完成此授權。 如使用 KCD 的單一登錄運作方式中所述,應用程式 Proxy 需要此用戶物件來模擬使用者,並取得應用程式的 Kerberos 令牌。

注意

當您設定 Microsoft Entra 應用程式 Proxy 時,請確定在整合式 Windows 驗證 (IWA) 的單一登錄組態中,委派的登入身分識別已設定為用戶主體名稱(預設值)。

針對 B2B 使用者案例,有兩種方法可用來建立內部部署目錄中授權所需的來賓用戶物件:

- Microsoft Identity Manager (MIM) 和 Microsoft Graph 的 MIM 管理代理程式。

- PowerShell 腳本,這是不需要 MIM 的更輕量型解決方案。

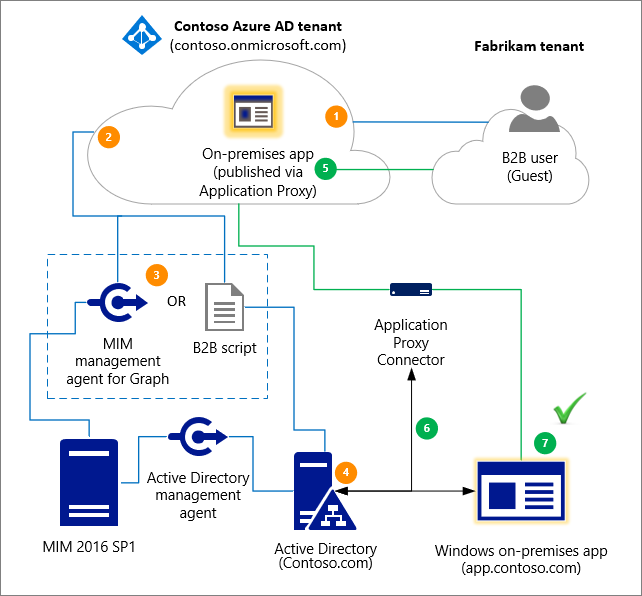

下圖提供 Microsoft Entra 應用程式 Proxy 和內部部署目錄中 B2B 使用者物件產生方式的高階概觀,以將內部部署 IWA 和 KCD 應用程式的存取權授與 B2B 使用者。 圖表下方會詳細說明編號的步驟。

- 來自合作夥伴組織 (Fabrikam 租使用者) 的使用者受邀加入 Contoso 租使用者。

- 客體用戶物件是在 Contoso 租使用者中建立的(例如,具有 UPN guest_fabrikam.com#EXT#@contoso.onmicrosoft.com 的用戶物件)。

- Fabrikam 來賓會透過 MIM 或 B2B PowerShell 腳本從 Contoso 匯入。

- Fabrikam 來賓用戶物件的表示法或「使用量」會在內部部署目錄中建立,Contoso.com 透過 MIM 或 B2B PowerShell 腳本建立。

- 來賓使用者存取內部部署應用程式,app.contoso.com。

- 使用 Kerberos 限制委派,透過 應用程式 Proxy 授權驗證要求。

- 由於來賓用戶物件存在於本機,因此驗證成功。

生命週期管理原則

您可以透過生命週期管理原則來管理內部部署 B2B 用戶物件。 例如:

- 您可以為來賓用戶設定多重要素驗證 (MFA) 原則,以便在 應用程式 Proxy 驗證期間使用 MFA。 如需詳細資訊,請參閱 B2B 共同作業用戶的條件式存取。

- 在雲端 B2B 使用者上執行的任何贊助、存取權檢閱、帳戶驗證等都會套用至內部部署使用者。 例如,如果雲端用戶是透過生命週期管理原則刪除,內部部署使用者也會由 MIM 同步或透過 Microsoft Entra B2B 腳本刪除。 如需詳細資訊,請參閱 使用 Microsoft Entra 存取權檢閱管理來賓存取權。

透過 Microsoft Entra B2B 腳本建立 B2B 來賓用戶物件

您可以使用 Microsoft Entra B2B 範例腳本 來建立從 Microsoft Entra B2B 帳戶同步處理的陰影 Microsoft Entra 帳戶。 接著,您可以針對使用 KCD 的內部部署應用程式使用陰影帳戶。

透過 MIM 建立 B2B 來賓用戶物件

您可以使用適用於 Microsoft Graph 的 MIM 和 MIM 連接器,在內部部署目錄中建立來賓用戶物件。 若要深入瞭解,請參閱 Microsoft Entra 企業對企業 (B2B) 與 Microsoft Identity Manager (MIM) 2016 SP1 搭配 Azure 應用程式 Proxy 共同作業。

授權考慮

請確定您有正確的用戶端存取授權(CAL)或外部 連線 者,適用於存取內部部署應用程式或其身分識別為內部部署管理的外部來賓使用者。 如需詳細資訊,請參閱用戶端存取授權和管理授權的<外部 連線 ors>一節。 請洽詢您的 Microsoft 代表或當地轉銷商,以取得您的特定授權需求。