具風險的 IP 報表活頁簿

注意

若要使用 Risky IP 報表活頁簿,您必須在 [診斷設定] 刀鋒視窗中啟用 'ADFSSignInLogs'。 這是 Log Analytics 串流,其 AD FS 登入會透過 連線 Health 傳送至 Microsoft Entra ID。 若要深入瞭解 Microsoft Entra ID 中的 AD FS 登入,請在這裡檢視我們的檔。

AD FS 客戶可能會向網際網路公開密碼驗證端點,以提供驗證服務,讓使用者存取 Microsoft 365 等 SaaS 應用程式。 在此情況下,不良動作專案可能會嘗試對 AD FS 系統進行登入,以猜測使用者的密碼並取得應用程式資源的存取權。 AD FS 提供外部網路帳戶鎖定功能,以防止這些類型的攻擊,因為 Windows Server 2012 R2 中的 AD FS。 如果您使用的是較低版本,強烈建議您將 AD FS 系統升級至 Windows Server 2016。

此外,單一 IP 位址可能會嘗試對多個使用者多次登入。 在這些情況下,每位使用者的嘗試次數可能低於 AD FS 中帳戶鎖定保護的閾值。 Microsoft Entra 連線 Health 現在提供「具風險的 IP 報告」,可偵測到此狀況,並通知系統管理員。 以下是這份報告的主要優點:

- 偵測超過失敗密碼型登入閾值的 IP 位址

- 支援因密碼錯誤或外部網路鎖定狀態而失敗的登入

- 支援透過 Azure 警示啟用警示

- 符合組織安全性原則的可自訂閾值設定

- 可自訂的查詢和展開的視覺效果以進行進一步分析

- 從先前的 Risky IP 報告擴充功能,其將在 2022 年 1 月 24 日之後淘汰。

需求

- 連線已安裝並更新為最新代理程式的 AD FS 健康情況。

- 已啟用 「ADFSSignInLogs」 資料流程的 Log Analytics 工作區。

- 使用 Microsoft Entra ID 監視器活頁簿的許可權。 若要使用活頁簿,您需要:

- 具有 Microsoft Entra ID P1 或 P2 授權的 Microsoft Entra 租使用者。

- 存取 Log Analytics 工作區和 Microsoft Entra 識別碼中的下列角色(如果透過 Microsoft Entra 系統管理中心 存取 Log Analytics):安全性系統管理員、安全性讀取者、報表讀取者、全域管理員

報表中有哪些內容?

Risky IP 報表活頁簿是由 ADFSSignInLogs 資料流程中的資料提供電源,並可快速視覺化和分析具風險的 IP。 您可以針對臨界值計數設定和自訂參數。 活頁簿也可以根據查詢進行設定,而且每個查詢都可以根據組織的需求來更新和修改。

具風險的 IP 活頁簿會分析來自 ADFSSignInLogs 的資料,以協助您偵測密碼噴灑或密碼暴力密碼破解攻擊。 活頁簿有兩個部分。 第一個部分「具風險 IP 分析」會根據指定的錯誤閾值和偵測時間範圍長度來識別具風險的 IP 位址。 第二個部分提供所選 IP 的登入詳細資料和錯誤計數。

- workook 會顯示地圖視覺效果和區域明細,以快速分析具風險的 IP 位置。

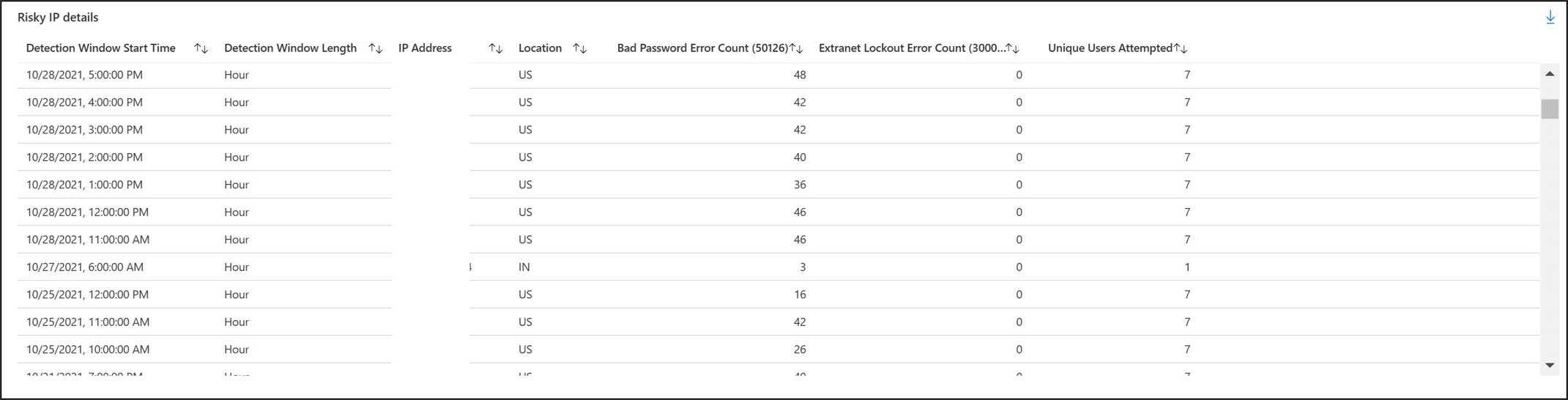

- 具風險 IP 詳細資料資料表會平行處理過去有風險 IP 報告的功能。 如需資料表中欄位的詳細資訊,請檢視下一節。

- 具風險的 IP 時間軸會顯示時間軸檢視中任何異常或尖峰的快速檢視

- 依 IP 登入詳細資料和錯誤計數可讓 IP 或使用者的詳細篩選檢視展開詳細資料資料表。

Risky IP 報告資料表中的每個專案都會顯示超過指定臨界值之失敗 AD FS 登入活動的匯總資訊。 它提供下列資訊:

| 報表專案 | 描述 |

|---|---|

| 偵測時間範圍開始時間 | 顯示偵測時間範圍啟動時,以 Microsoft Entra 系統管理中心 為基礎的時間戳記。 所有每日事件都會在午夜 UTC 時間產生。 每小時事件會將時間戳記四捨五入為小時開頭。 您可以從匯出的檔案中的 「firstAuditTimestamp」 找到第一個活動開始時間。 |

| 偵測視窗長度 | 顯示偵測時間範圍的類型。 匯總觸發程式類型是每小時或每天。 這有助於偵測與高頻率暴力密碼破解攻擊,以及一整天散發嘗試次數緩慢的攻擊。 |

| IP 位址 | 具有錯誤密碼或外部網路鎖定登入活動的單一具風險 IP 位址。 這可能是 IPv4 或 IPv6 位址。 |

| 不正確的密碼錯誤計數 (50126) | 偵測時間範圍期間,IP 位址發生錯誤密碼錯誤的計數。 不正確的密碼錯誤可能會對特定使用者多次發生。 請注意,這不包括因為密碼過期而嘗試失敗。 |

| 外部網路鎖定錯誤計數 (300030) | 偵測時間範圍期間,IP 位址發生外部網路鎖定錯誤的計數。 外部網路鎖定錯誤可能會對特定使用者多次發生。 只有在 AD FS 中已設定外部網路鎖定(2012R2 版或更高版本)時,才會看到這種情況。 注意 如果您允許使用密碼進行外部網路登入,強烈建議您開啟此功能。 |

| 嘗試的唯一使用者 | 在偵測時間範圍期間,從 IP 位址嘗試的唯一使用者帳戶計數。 這提供一種機制來區分單一使用者攻擊模式與多使用者攻擊模式。 |

依 IP 位址或使用者名稱篩選報告,以查看每個具風險 IP 事件之登入詳細資料的展開檢視。

存取活頁簿

提示

本文中的步驟可能會根據您從開始的入口網站稍有不同。

若要存取活頁簿:

- 以至少 混合式身分識別管理員istrator 身分登入 Microsoft Entra 系統管理中心 。

- 流覽至身 分 > 識別混合式管理 > * 監視和健康情況 > 活頁簿。

- 選取 [具風險的 IP 報告] 活頁簿。

清單中的負載平衡器 IP 位址

負載平衡器匯總失敗的登入活動,並達到警示閾值。 如果您看到負載平衡器 IP 位址,您的外部負載平衡器很可能在將要求傳遞至 Web 應用程式 Proxy 伺服器時,不會傳送用戶端 IP 位址。 請正確設定負載平衡器,以傳遞轉寄用戶端 IP 位址。

設定臨界值設定

警示閾值可透過閾值設定更新。 若要從 開始,系統預設會設定閾值。 閾值設定可由小時或日偵測時間設定,而且可以在篩選準則中自訂。

| 臨界值專案 | 描述 |

|---|---|

| 不正確的密碼 + 外部網路鎖定閾值 | 當 「不正確的密碼」計數加上外部網路鎖定計數超過每小時 或一天 時,報告活動並觸發警示通知的閾值設定。 |

| 外部網路鎖定錯誤臨界值 | 當外部網路鎖定計數超過每小時 或一天 時,報告活動並觸發警示通知的閾值設定。 預設值為 50。 |

小時或日 偵測視窗長度可以透過篩選上方的切換按鈕來設定,以自訂閾值。

透過 Microsoft Entra 系統管理中心 使用 Azure 監視器警示設定 通知警示:

在 Microsoft Entra 系統管理中心 中,搜尋列中的 [監視] 以流覽至 Azure 「Monitor」 服務。 從左側功能表中選取 [警示],然後選取 [+ 新增警示規則]。

在 [建立警示規則] 刀鋒視窗上:

- 範圍:按一下 [選取資源],然後選取包含您想要監視之 ADFSSignInLogs 的 Log Analytics 工作區。

- 條件:按一下 [新增條件]。 針對 [訊號類型] 選取 [記錄],然後針對 [監視服務] 選取 [Log Analytics]。 選擇 [自訂記錄搜尋]。

設定觸發警示的條件。 若要比對連線健康風險 IP 報告中的電子郵件通知,請遵循下列指示。

- 複製並貼上下列查詢,並指定錯誤計數臨界值。 此查詢會產生超過指定錯誤閾值的 IP 數目。

ADFSSignInLogs

| extend ErrorCode = ResultType

| where ErrorCode in ("50126", "300030")

| summarize badPasswordErrorCount = countif(ErrorCode == "50126"), extranetLockoutErrorCount = countif(ErrorCode == "300030") by IPAddress

| where extranetLockoutErrorCount > [TODO: put error count threshold here]

或 用於合併閾值:

badPasswordErrorCount + extranetLockoutErrorCount > [TODO: put error count threshold here] // Customized thresholds

注意

警示邏輯表示,如果至少有一個來自外部網路鎖定錯誤計數的IP,或結合不正確的密碼和外部網路鎖定錯誤計數超過指定的閾值,就會觸發警示。 您可以選取評估查詢以偵測具風險 IP 的頻率。

常見問題集

為什麼我在報告中看到負載平衡器 IP 位址?

如果您看到負載平衡器 IP 位址,您的外部負載平衡器很可能在將要求傳遞至 Web 應用程式 Proxy 伺服器時,不會傳送用戶端 IP 位址。 請正確設定負載平衡器,以傳遞轉寄用戶端 IP 位址。

我該怎麼封鎖IP位址?

您應該在 Exchange 中將已識別的惡意 IP 位址新增至防火牆或封鎖。

為什麼我看不到此報表中的任何專案?

- 診斷 設定 中未啟用 『ADFSSignInLogs』 Log Analytics 數據流。

- 失敗的登入活動未超過臨界值設定。

- 請確定AD FS 伺服器清單中沒有作用中的「健康情況服務不是最新」警示。 深入瞭解 如何針對此警示進行疑難解答

- AD FS 伺服器陣列中未啟用稽核。