在 Privileged Identity Management 中設定 Microsoft Entra 角色的安全性警示

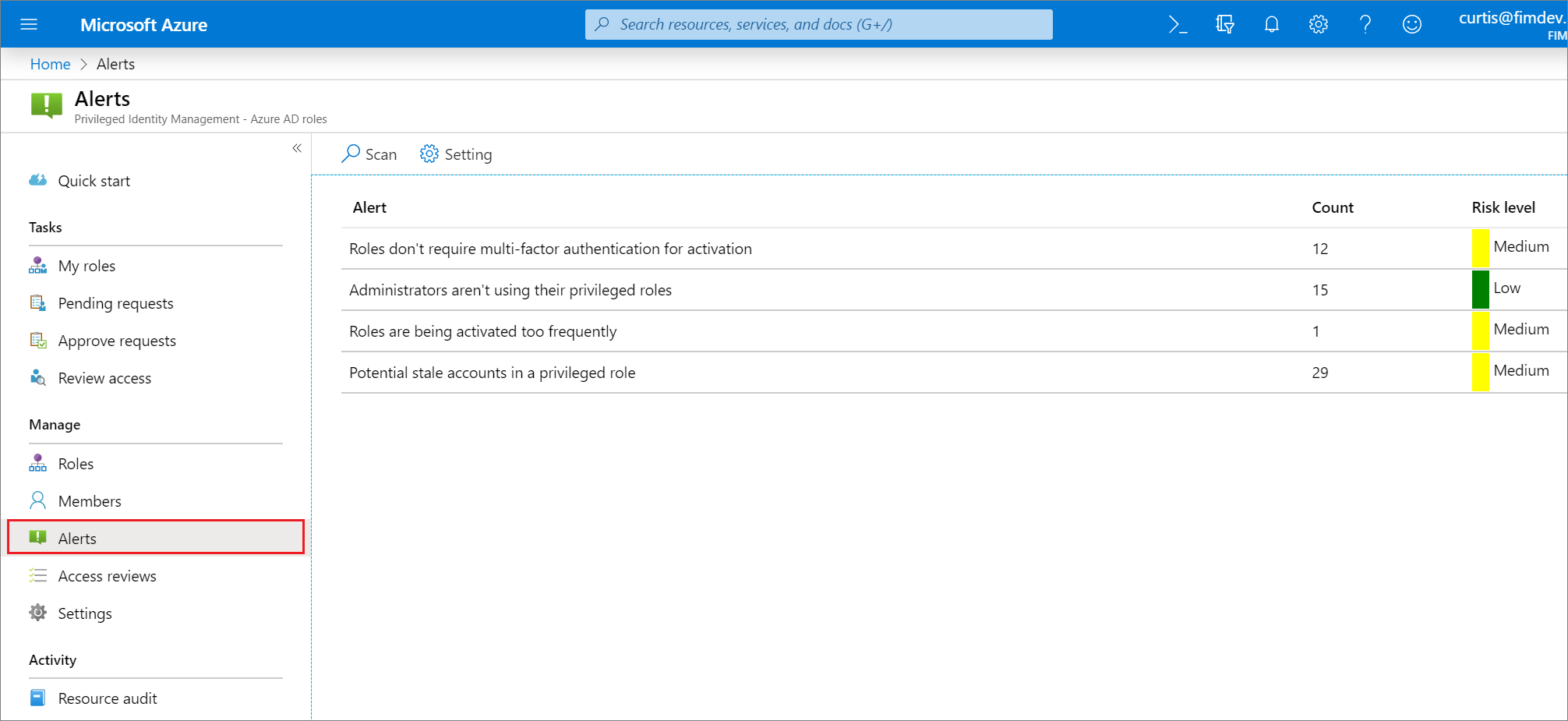

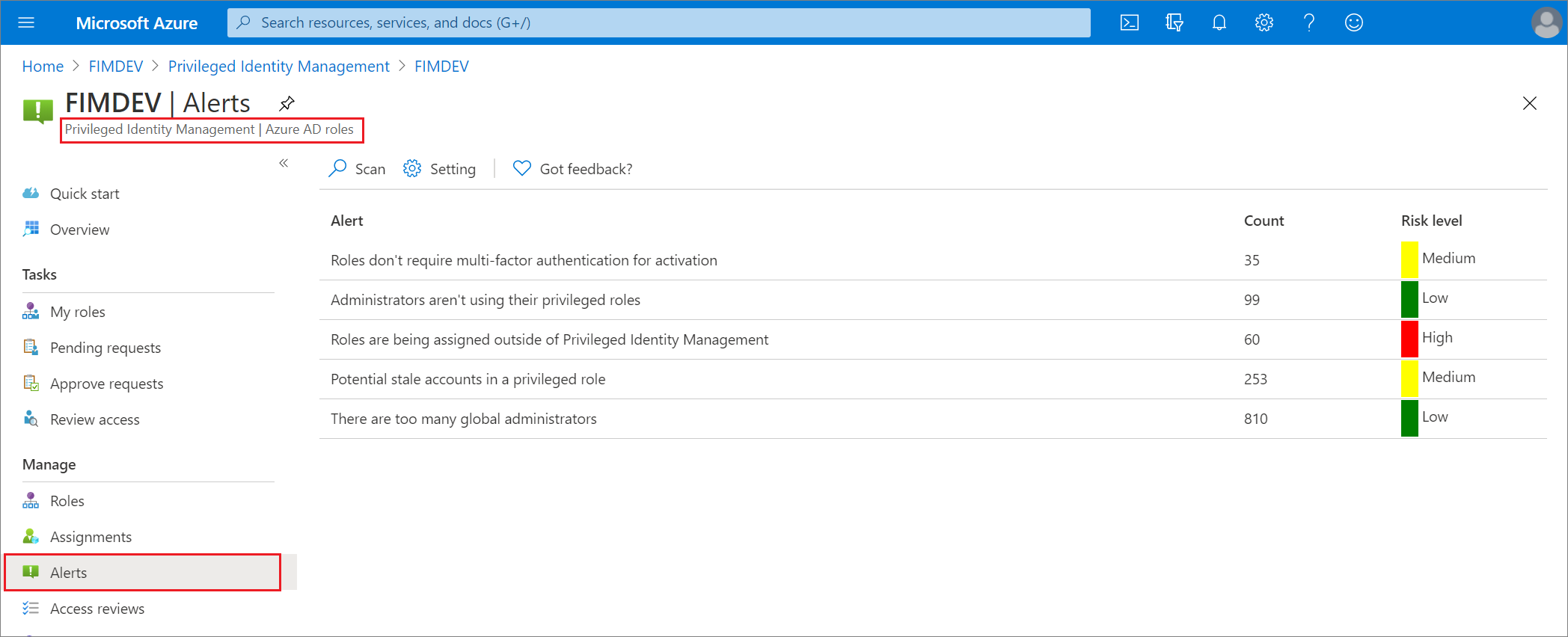

特殊許可權身分識別管理 (PIM) 會在 Microsoft Entra 標識碼中的組織中有可疑或不安全的活動時產生警示。 觸發警示時,它會顯示在 Privileged Identity Management 儀錶板上。 選取警示以查看列出觸發警示的使用者或角色的報告。

注意

Privileged Identity Management 中的一個事件可以產生電子郵件通知給多個收件者 – 被指派者、核准者或系統管理員。 每個事件傳送的通知數目上限為 1000。 如果收件者數目超過 1000,則只有前 1000 位收件者會收到電子郵件通知。 這不會防止其他被指派者、系統管理員或核准者在 Microsoft Entra ID 和 Privileged Identity Management 中使用其許可權。

授權需求

使用 Privileged Identity Management 需要授權。 如需授權的詳細資訊,請參閱 Microsoft Entra ID 控管 授權基本概念 。

安全性警訊

本節列出 Microsoft Entra 角色的所有安全性警示,以及如何修正以及如何防止。 嚴重性具有下列意義:

- 高:由於違反原則,需要立即採取動作。

- 中:不需要立即採取動作,但會發出潛在的原則違規訊號。

- 低:不需要立即採取行動,但建議較佳的原則變更。

注意

只有下列角色能夠讀取 Microsoft Entra 角色的 PIM 安全性警示:全域 管理員 istrator、Privileged Role 管理員 istrator、Global Reader、Security 管理員 istrator 及 Security Reader。

管理員 istrators 未使用其特殊許可權角色

嚴重性: 低

| 描述 | |

|---|---|

| 為什麼我會收到此警示? | 已獲指派特殊許可權角色的使用者不需要增加攻擊的機會。 攻擊者也更容易在未主動使用的帳戶中保持不受注意到。 |

| 如何修正? | 檢閱清單中的使用者,並將其從不需要的特殊許可權角色中移除。 |

| 預防 | 僅將特殊許可權角色指派給有業務理由的使用者。 排程定期 存取權檢閱 ,以確認使用者仍然需要其存取權。 |

| 入口網站內風險降低動作 | 從其特殊許可權角色中移除帳戶。 |

| 觸發程序 | 如果使用者在未啟用角色的情況下超過指定的天數,就會觸發。 |

| 天數 | 此設定會指定使用者可以在不啟用角色的情況下進入的天數上限,從 0 到 100。 |

角色不需要多重要素驗證來啟用

嚴重性: 低

| 描述 | |

|---|---|

| 為什麼我會收到此警示? | 如果沒有多重要素驗證,遭入侵的使用者就可以啟用特殊許可權角色。 |

| 如何修正? | 檢閱角色清單,並 要求每個角色的多重要素驗證 。 |

| 預防 | 每個角色都需要 MFA 。 |

| 入口網站內風險降低動作 | 啟用特殊許可權角色時,需要多重要素驗證。 |

組織沒有 Microsoft Entra ID P2 或 Microsoft Entra ID 控管

嚴重性: 低

| 描述 | |

|---|---|

| 為什麼我會收到此警示? | 目前的 Microsoft Entra 組織沒有 Microsoft Entra ID P2 或 Microsoft Entra ID 控管。 |

| 如何修正? | 檢閱 Microsoft Entra 版本的相關信息。 升級至 Microsoft Entra ID P2 或 Microsoft Entra ID 控管。 |

特殊許可權角色中可能過時的帳戶

嚴重性: 中

| 描述 | |

|---|---|

| 為什麼我會收到此警示? | 根據帳戶的最後一個密碼變更日期,不再觸發此警示。 此警示適用於過去 n 天內尚未登入的特殊許可權角色帳戶,其中 n 是可設定介於 1-365 天之間的許多天。 這些帳戶可能是未維護的服務或共享帳戶,而且容易受到攻擊者攻擊。 |

| 如何修正? | 檢閱清單中的帳戶。 如果不再需要存取權,請將其從其特殊許可權角色中移除。 |

| 預防 | 確定共用的帳戶會在知道密碼的用戶變更時輪替強密碼。 使用存取權檢閱定期檢閱具有特殊許可權角色的帳戶,並移除不再需要的角色指派。 |

| 入口網站內風險降低動作 | 從其特殊許可權角色中移除帳戶。 |

| 最佳作法 | 使用密碼進行驗證且指派給高度特殊許可權系統管理角色的共用、服務和緊急存取帳戶,例如全域管理員或安全性系統管理員,其密碼應該輪替下列情況:

|

在 Privileged Identity Management 外部指派角色

嚴重性: 高

| 描述 | |

|---|---|

| 為什麼我會收到此警示? | 特殊許可權角色指派未正確監視 Privileged Identity Management,而且可能表示有作用中的攻擊。 |

| 如何修正? | 檢閱清單中的使用者,並從 Privileged Identity Management 外部指派的特殊許可權角色中移除使用者。 您也可以在警示設定中啟用或停用警示及其隨附的電子郵件通知。 |

| 預防 | 調查在 Privileged Identity Management 之外指派特殊許可權角色的使用者,並禁止未來從該處指派。 |

| 入口網站內風險降低動作 | 從其特殊許可權角色中移除使用者。 |

注意

PIM 會在從 PIM 中 Microsoft Entra 角色的警示設定啟用警示時,傳送電子郵件給特殊許可權角色 管理員 istrators、安全性 管理員 istrators,以及已啟用 Privileged Identity Management 的全域 管理員 istrators。 針對 PIM 中的 Azure 資源,電子郵件會傳送給擁有者和使用者存取 管理員 istrators。

全域管理員太多

嚴重性: 低

| 描述 | |

|---|---|

| 為什麼我會收到此警示? | 全域管理員是最高特殊許可權角色。 如果全域 管理員 istrator 遭到入侵,攻擊者就會取得其所有許可權的存取權,這讓整個系統處於危險中。 |

| 如何修正? | 檢閱清單中的使用者,並移除不需要全域管理員角色的任何使用者。 請改為將這些特殊許可權角色指派給這些使用者。 |

| 預防 | 指派使用者所需的最低特殊許可權角色。 |

| 入口網站內風險降低動作 | 從其特殊許可權角色中移除帳戶。 |

| 觸發程序 | 如果符合兩個不同的準則,而且您可以設定這兩個準則,就會觸發。 首先,您必須達到全域管理員角色指派的特定閾值。 其次,您角色指派總數的一定百分比必須是全域管理員。 如果您只符合其中一個度量,就不會顯示警示。 |

| 全域 管理員 istrators 的最小數目 | 此設定會指定從 2 到 100 的全域 管理員 istrator 角色指派數目,而您認為對 Microsoft Entra 組織而言太少。 |

| Global 管理員 istrators 的百分比 | 此設定會指定全域系統管理員的最小百分比,從 0% 到 100%,低於您不希望 Microsoft Entra 組織下降。 |

角色的啟動頻率太高

嚴重性: 低

| 描述 | |

|---|---|

| 為什麼我會收到此警示? | 相同使用者對相同特殊許可權角色的多個啟用是攻擊的標誌。 |

| 如何修正? | 檢閱清單中的使用者,並確定 其特殊許可權角色的啟用持續時間 已設定足夠長,以便他們執行其工作。 |

| 預防 | 請確定 特殊許可權角色的啟用持續時間 已設定足夠長,使用者才能執行其工作。針對具有多個系統管理員共用帳戶的特殊許可權角色,需要多重要素驗證 。 |

| 入口網站內風險降低動作 | N/A |

| 觸發程序 | 如果使用者在指定的期間內多次啟用相同的特殊許可權角色,就會觸發。 您可以同時設定時間週期和啟用次數。 |

| 啟用更新時間範圍 | 此設定會以天、小時、分鐘和秒為單位指定您想要用來追蹤可疑更新的時間週期。 |

| 啟用續約數目 | 此設定會指定要在所選時間範圍內收到通知的啟用數目,從 2 到 100。 您可以移動滑桿或在文字框中輸入數位來變更此設定。 |

自訂安全性警示設定

請遵循下列步驟,在 Privileged Identity Management 中設定 Microsoft Entra 角色的安全性警示:

以至少 [特殊權限角色管理員] 身分登入 Microsoft Entra 系統管理中心。

流覽至身分識別治理>Privileged Identity Management>Microsoft Entra 角色>警示>設定。 如需如何將 Privileged Identity Management 圖格新增至儀錶板的資訊,請參閱 開始使用 Privileged Identity Management。

自定義不同警示的設定,以使用您的環境和安全性目標。