在 Privileged Identity Management 中指派 Azure 資源角色

使用 Microsoft Entra Privileged Identity Management (PIM),您可以管理內建的 Azure 資源角色和自訂角色,包括 (但不限於):

- 擁有者

- 使用者存取系統管理員

- 參與者

- 安全性系統管理員

- 安全性管理員

注意

指派至擁有者或使用者存取管理員訂用帳戶角色的使用者或群組成員,以及在 Microsoft Entra ID 中啟用訂用帳戶管理的 Microsoft Entra 全域管理員,預設具有資源管理員權限。 這些管理員可以使用 Privileged Identity Management,為 Azure 資源指派角色、進行角色設定及檢閱存取權。 如果沒有資源管理員權限,使用者就無法管理資源的 Privileged Identity Management。 檢視 Azure 內建角色的清單。

Privileged Identity Management 支援內建和自訂 Azure 角色。 如需 Azure 自訂角色的詳細資訊,請參閱 Azure 自訂角色。

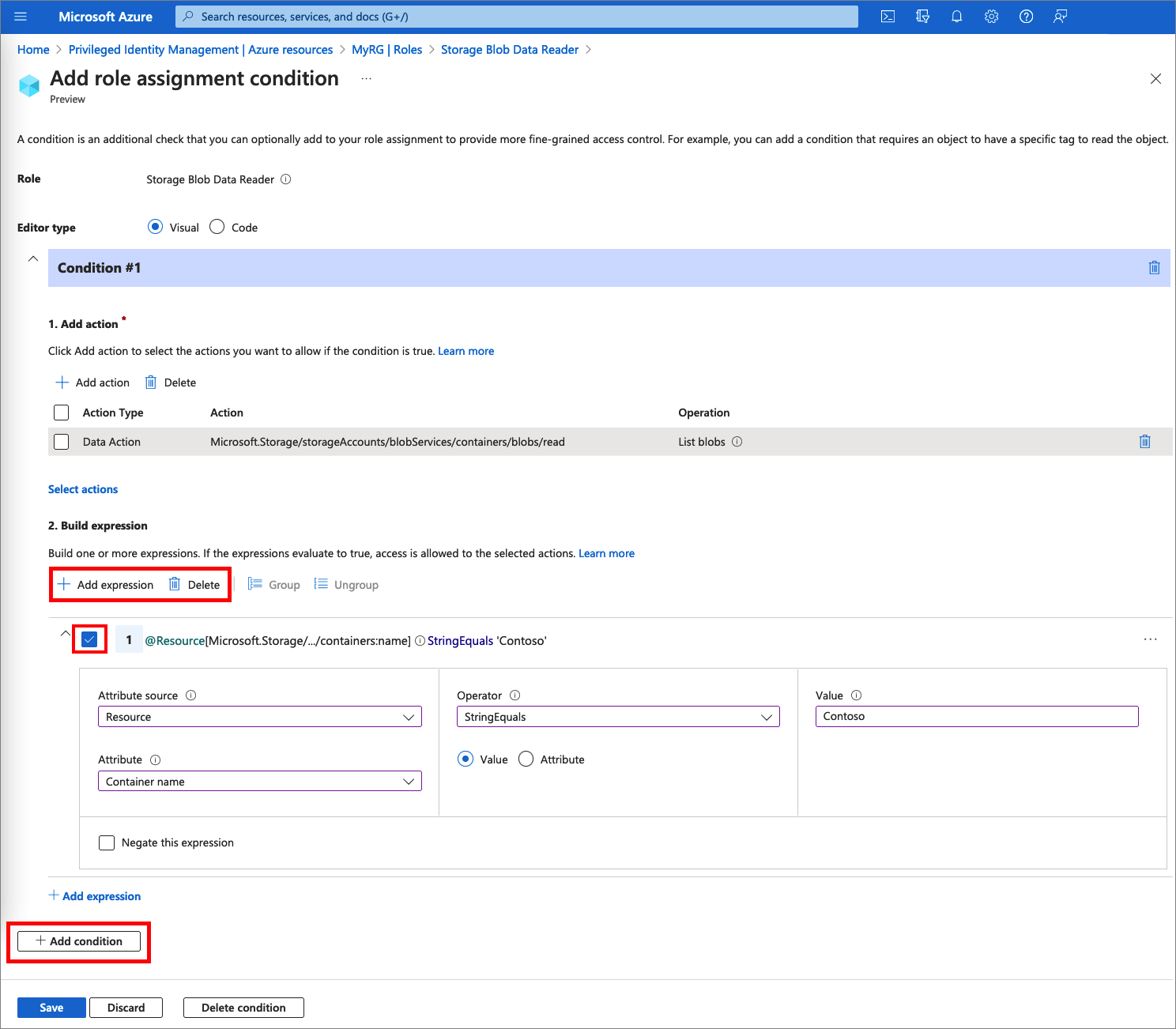

角色指派條件

您可以使用 Azure 屬性型存取控制 (Azure ABAC),使用針對 Azure 資源的 Microsoft Entra PIM,在合格角色指派上新增條件。 透過 Microsoft Entra PIM,您的終端用戶必須啟用合格的角色指派,才能取得執行特定動作的權限。 使用 Microsoft Entra PIM 中的條件,不僅可讓您使用細緻化條件限制使用者的角色權限給資源,還可以使用 Microsoft Entra PIM 以時間限制設定、核准工作流程、稽核線索等來保護角色指派。

注意

當指派角色時,指派:

- 無法在五分鐘內指派

- 無法在指派後的五分鐘內移除

目前,下列內建角色可以新增條件:

如需詳細資訊,請參閱什麼是 Azure 屬性型存取控制 (Azure ABAC)。

指派角色

請遵循下列步驟來讓使用者有資格成為 Azure 資源角色。

至少以使用者存取系統管理員的身分登入 Microsoft Entra 系統管理中心。

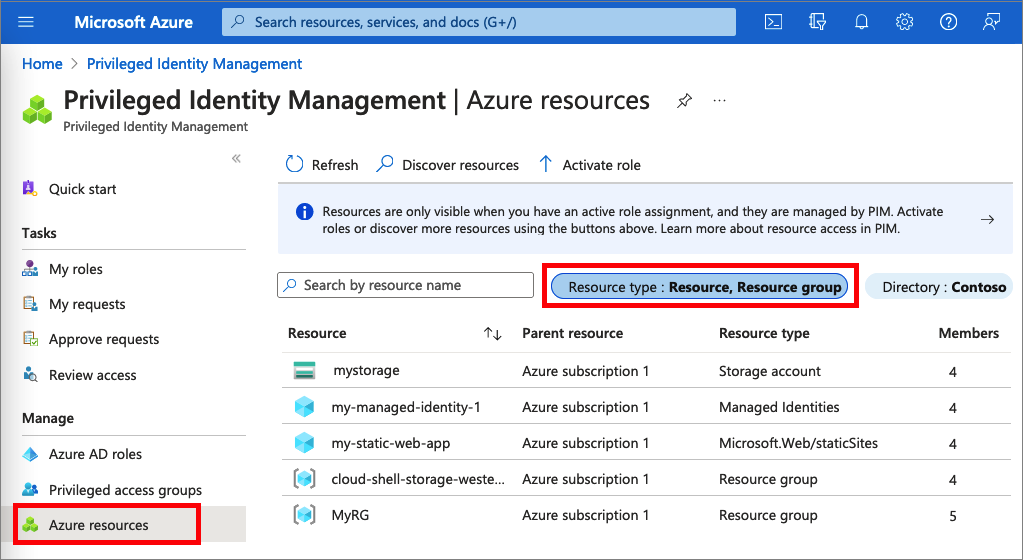

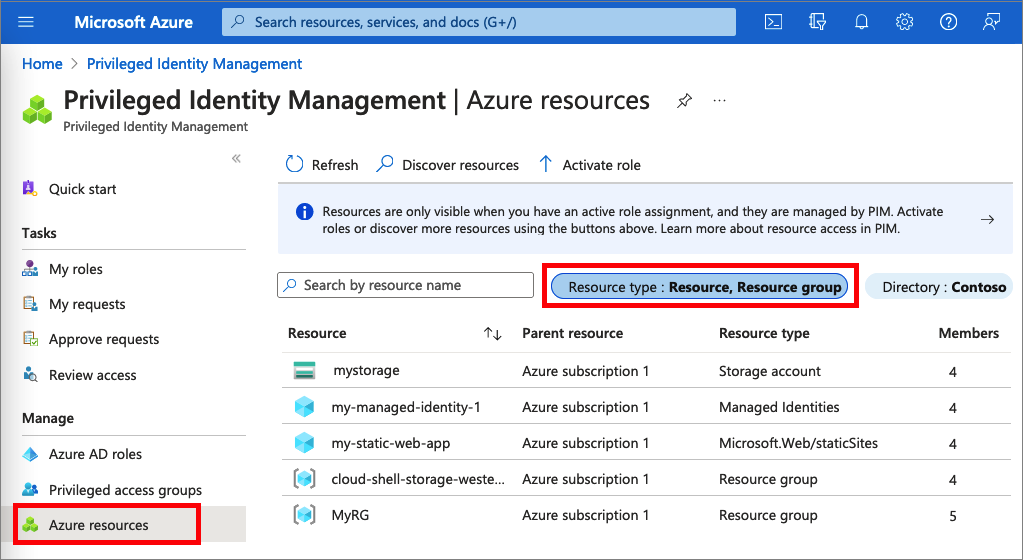

瀏覽至 [身分識別治理]>[Privileged Identity Management]>[Azure 資源]。

選取您想要管理的 [資源類型]。 從 [管理群組] 下拉式清單或 [訂用帳戶] 下拉式清單開始,然後視需要進一步選取 [資源群組] 或 [資源]。 按一下您要管理之資源的 [選取] 按鈕,以開啟其概觀頁面。

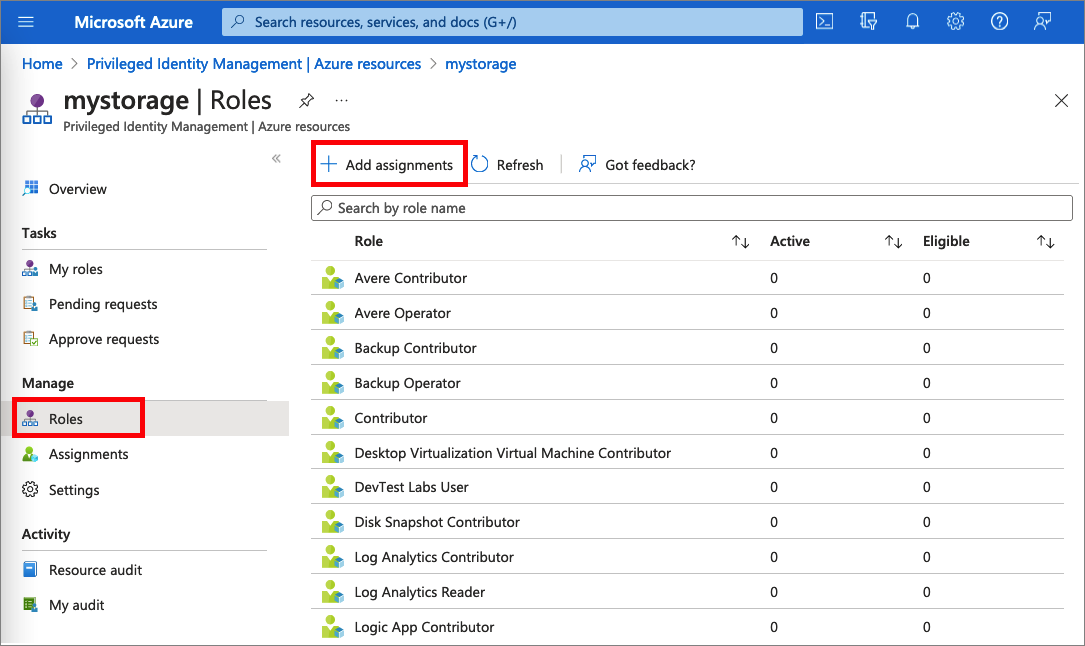

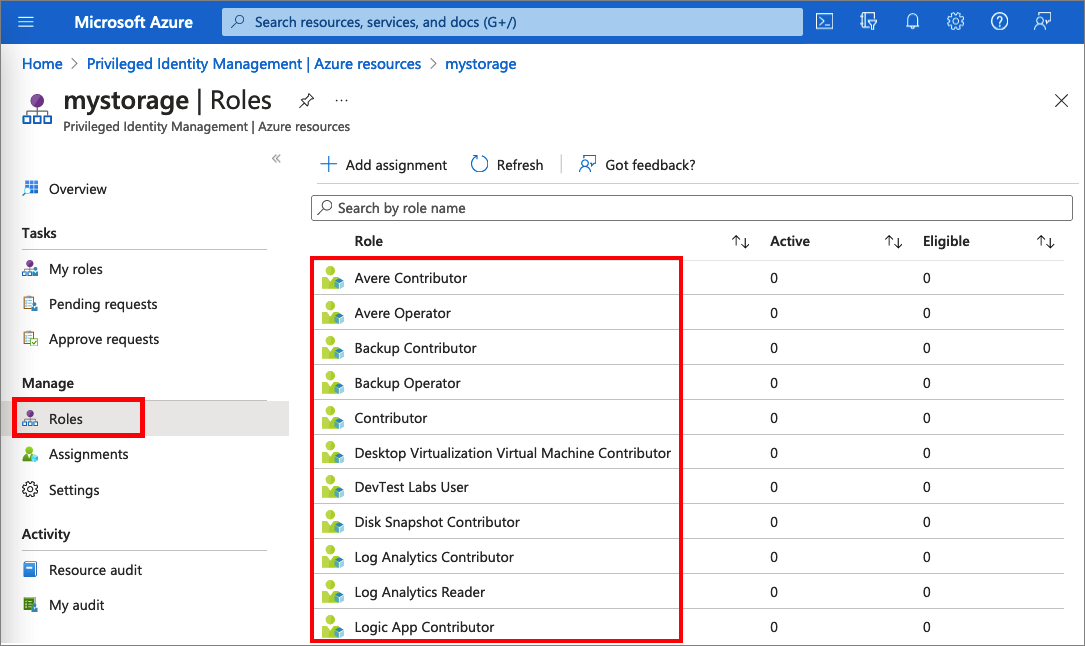

在 [管理] 下方選取 [角色],以查看 Azure 資源角色的清單。

選取 [新增指派] 以開啟 [新增指派] 窗格。

選取您想要指派的 [角色]。

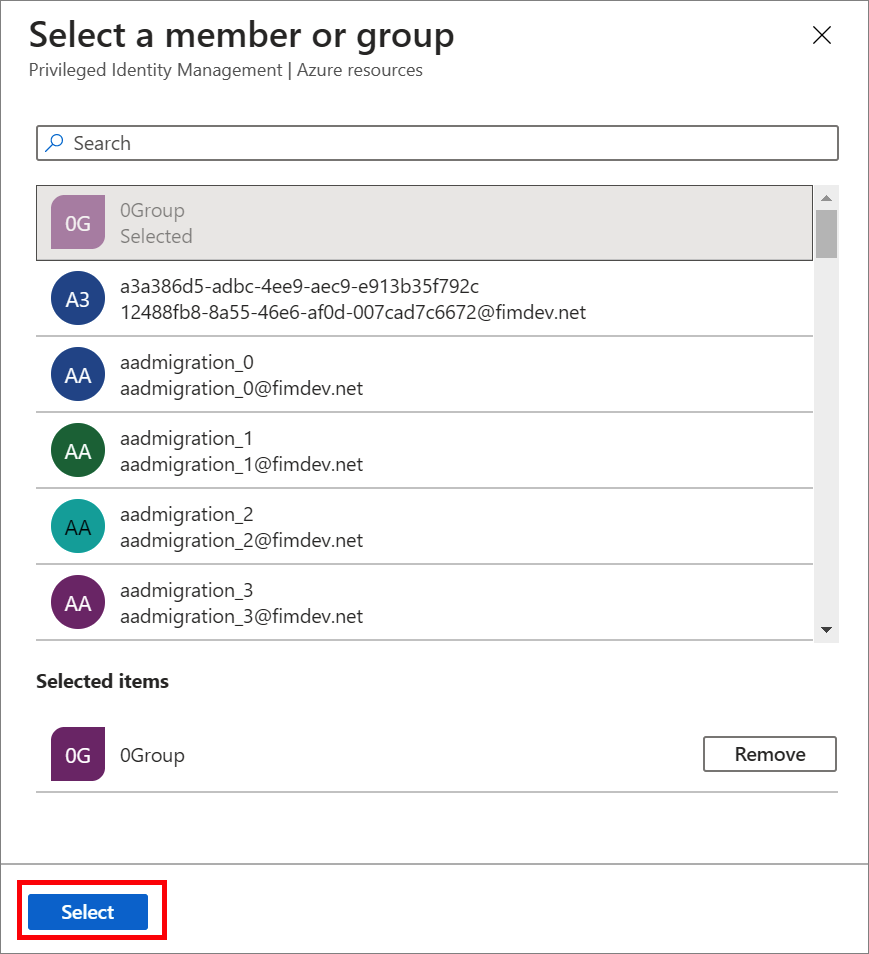

選取 [未選取任何成員] 連結以開啟 [選取成員或群組] 窗格。

![[新增指派] 窗格的螢幕擷取畫面。](media/pim-resource-roles-assign-roles/resources-select-role.png)

選取您想要指派給角色的成員或群組,然後選擇 [選取]。

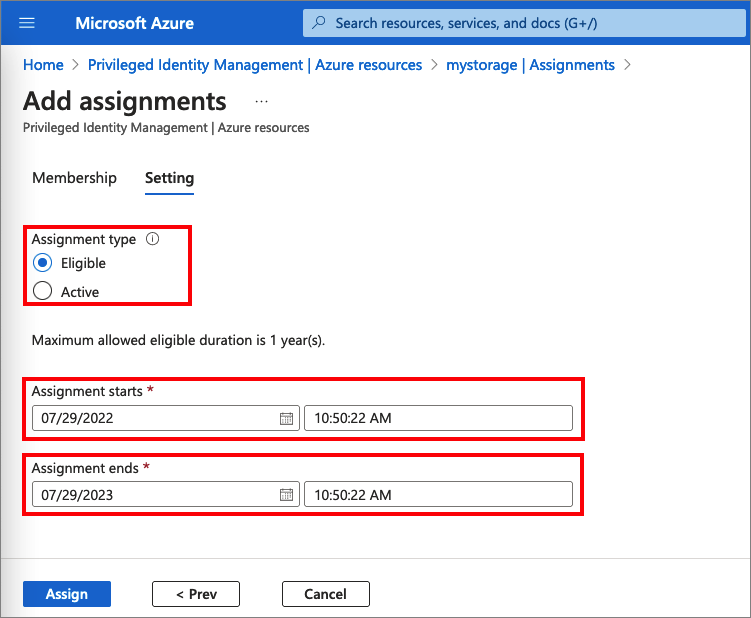

在 [設定]索引標籤中的 [指派類型] 清單,選取 [合格] 或 [有效]。

Azure 資源的 Microsoft Entra PIM 提供兩種不同的指派類型:

合格的指派要求成員要先啟用角色才能加以使用。 管理員可能需要角色成員在角色啟用之前執行特定動作,其中可能包括執行多重要素驗證 (MFA) 檢查、提供業務理由,或向指定的核准者要求核准。

作用中的指派不需要成員在使用前先啟用角色。 指派為有效的成員具有指派的權限可供使用。 這種類型的指派也適用於不使用 Microsoft Entra PIM 的客戶。

若要指定特定的指派持續時間,請變更開始和結束日期和時間。

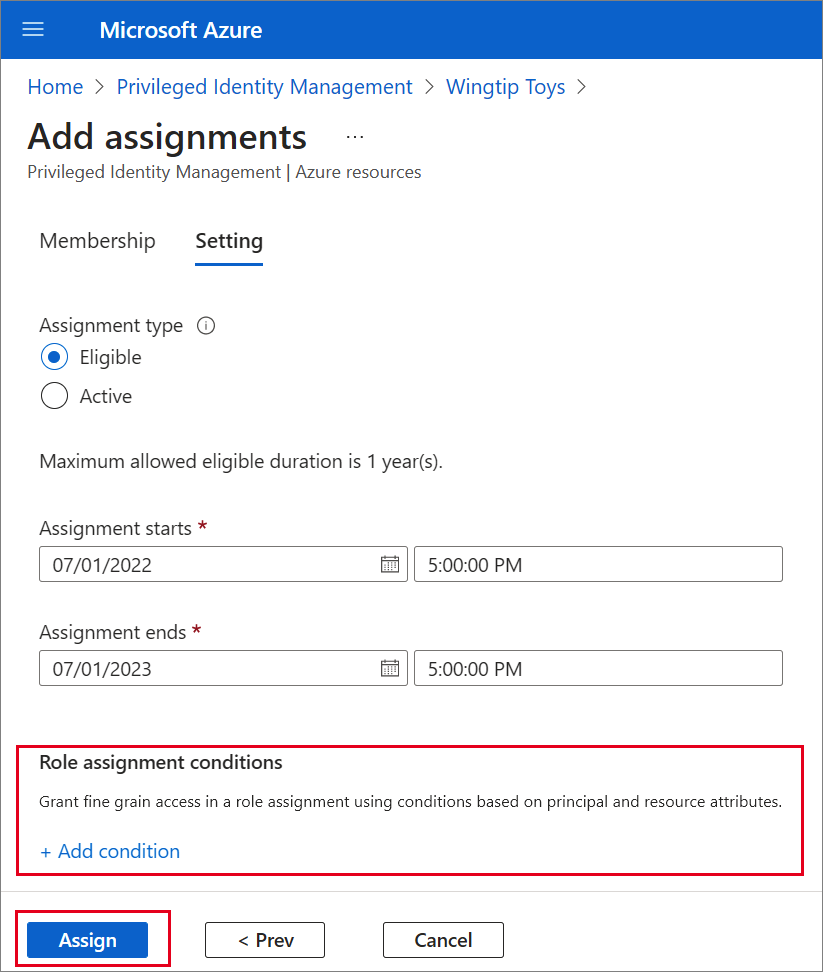

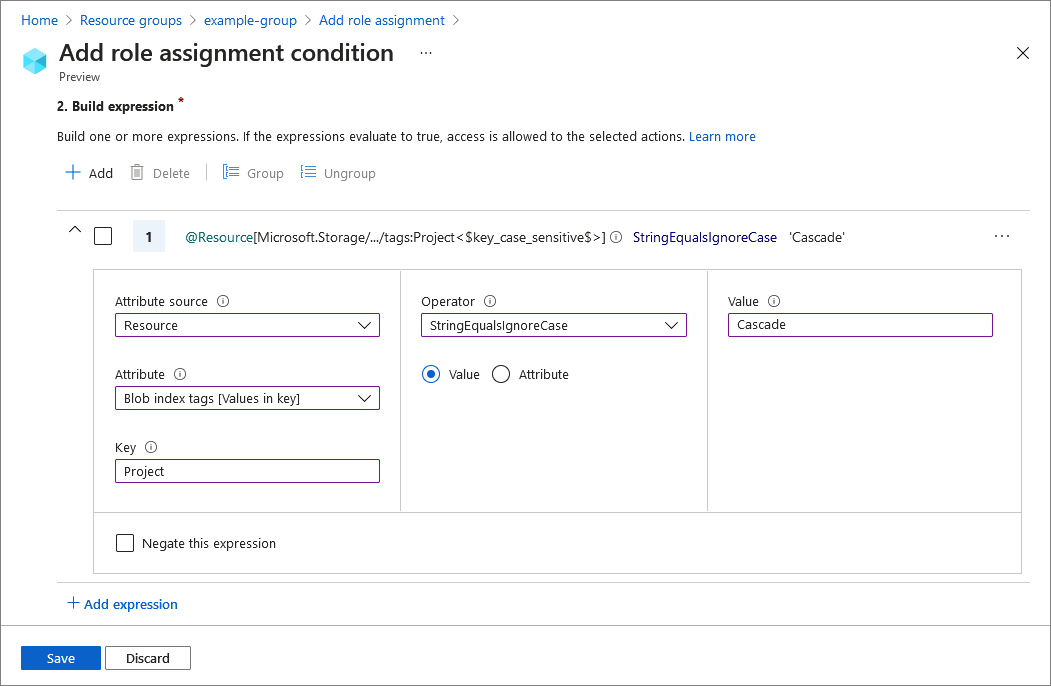

如果角色已定義了允許有條件指派給該角色的動作,您可以選取 [新增條件],根據屬於指派的主體使用者和資源屬性來新增條件。

條件可以在運算式建立器中輸入。

完成後,選取 [指派]。

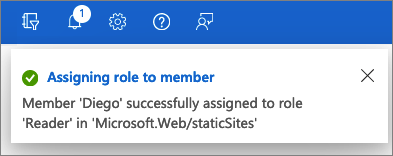

建立新的角色指派之後,即會顯示狀態通知。

使用 ARM API 指派角色

Privileged Identity Management 支援 Azure Resource Manager (ARM) API 命令管理 Azure 資源角色 (如 PIM ARM API 參考中所述)。 如需使用 PIM API 所需的許可權,請參閱了解 Privileged Identity Management API。

以下是針對 Azure 角色啟用合格指派的 HTTP 要求範例。

Request

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6?api-version=2020-10-01-preview

要求本文

{

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/aaaaaaaa-bbbb-cccc-1111-222222222222/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

回應

狀態碼:201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

更新或移除現有角色指派

請遵循下列步驟來更新或移除現有角色指派。

開啟 Microsoft Entra Privileged Identity Management。

選取 [Azure 資源]。

選取您想要管理的 [資源類型]。 從 [管理群組] 下拉式清單或 [訂用帳戶] 下拉式清單開始,然後視需要進一步選取 [資源群組] 或 [資源]。 按一下您要管理之資源的 [選取] 按鈕,以開啟其概觀頁面。

在 [管理] 下方選取 [角色],以查看 Azure 資源角色的清單。 下列螢幕擷取畫面會列出 Azure 儲存體帳戶的角色。 選取要更新或移除的角色。

在 [合格角色] 或 [有效角色] 索引標籤上尋找角色指派。

若要新增或更新條件以精簡 Azure 資源存取,請在角色指派的 [條件] 欄中選取 [新增] 或 [檢視/編輯]。 目前,Microsoft Entra PIM 中的儲存體 Blob 資料擁有者、儲存體 Blob 資料讀取者、儲存體 Blob 資料參與者角色是唯一可以新增條件的角色。

選取 [新增運算式] 或 [刪除] 以更新運算式。 您也可以選取 [新增條件],將新條件新增至您的角色。

如需有關延長角色指派的相關資訊,請參閱在 Privileged Identity Management 中延長或更新 Azure 資源角色。