使用 Microsoft Entra 群組來管理角色指派

透過 Microsoft Entra ID P1 或 P2,您可以建立可指派角色的群組,並將 Microsoft Entra 角色指派給這些群組。 此功能可簡化角色管理、確保一致的存取權,並讓稽核授權更加直接。 將角色指派給群組,而非個人,可讓您輕鬆地從角色新增或移除使用者,並為群組的所有成員建立一致的權限。 您也可以建立具有特定授權的自訂角色,並將其指派給群組。

為什麼要將角色指派給群組?

考慮以下範例:Contoso 公司已跨地理位置雇用人員,來管理和重設其 Microsoft Entra 組織中員工的密碼。 他們可以建立 Contoso_Helpdesk_Administrators 群組,並將角色指派給該群組,而非要求特殊權限角色管理員個別將服務台管理員角色指派給每個人。 當人員加入群組時,他們就會間接獲指派角色。 如此一來,現有的治理工作流程可以處理核准程序,以及稽核群組的成員資格,以確保只有合法的使用者可成為群組成員,進而指派服務台管理員角色給他們。

將角色指派給群組的運作方式

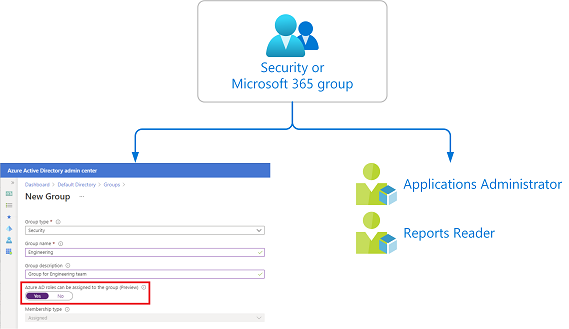

若要將角色指派給群組,您必須建立新的安全性或 Microsoft 365 群組,而 isAssignableToRole 屬性設定為 true。 在 Microsoft Entra 系統管理中心,您可以將 [可以將 Microsoft Entra 角色指派到群組] 選項為 [是]。 無論哪一種方式,您接著都可以將一個或多個 Microsoft Entra 角色指派給群組,其方式就像您將角色指派給使用者一樣。

可指派角色的群組限制

可指派角色的群組具有下列限制:

- 您只能針對新群組設定

isAssignableToRole屬性或 [Microsoft Entra 角色可以指派給群組] 選項。 isAssignableToRole屬性不可變。 一旦使用此屬性集建立了群組,就無法將其變更。- 您無法使現有群組成為可指派角色的群組。

- 最多可以在單一 Microsoft Entra 組織 (租用戶) 中建立 500 個可指派角色的群組。

如何保護可指派角色的群組?

如果群組已獲指派角色,任何可以管理動態成員資格群組的 IT 管理員也可以間接管理該角色的成員資格。 例如,假設名為 Contoso_User_Administrators 的群組獲指派使用者管理員角色。 可以修改動態成員資格群組的 Exchange 管理員,可以將自己新增至 Contoso_User_Administrators 群組,如此一來,就會成為使用者管理員。 如您所見,管理員可用您不想要的方式提高其權限。

只有在建立時將 isAssignableToRole 屬性設定為 true 的群組才能獲指派角色。 此屬性不可變。 一旦使用此屬性集建立了群組,就無法將其變更。 您無法在現有的群組上設定屬性。

可指派角色的群組旨在協助防止潛在的缺口,其限制如下:

- 您必須至少獲指派特殊授權角色管理員角色,才能建立可指派角色的群組。

- 可指派角色群組的成員資格類型必須是 [已指派],而且不能是 Microsoft Entra 動態群組。 自動填入組動態成員資格群組,可能會導致將不想要的帳戶新增至群組,因而指派給該角色。

- 根據預設,特殊權限角色管理員可以管理可指派角色群組的成員資格,但您也可以新增群組擁有者,來委派可指派角色群組的管理。

- 對於 Microsoft Graph,您需要 RoleManagement.ReadWrite.Directory 權限,才能管理可指派角色群組的成員資格。 Group.ReadWrite.All 權限無法發揮作用。

- 為了防止提高權限,您必須至少獲派特殊授權驗證系統管理員角色,才能才能針對可指派角色群組的成員和擁有者變更認證、重設 MFA 或修改敏感性屬性。

- 不支援群組巢狀。 群組無法新增為可指派角色群組的成員。

使用 PIM 讓群組符合角色指派的資格

如果您不想讓群組成員擁有角色的常設存取權,則可以使用 Microsoft Entra Privileged Identity Management (PIM),讓群組有資格進行角色指派。 如此一來,群組的每個成員都有資格在固定期間啟用角色指派。

注意

對於用來提升為 Microsoft Entra 角色的群組,建議您為符合資格的成員指派,要求核准流程。 不需要核准即可啟用的指派,可能讓您易於遭受具有較低特殊權限管理員帶來的安全性風險。 例如,服務台管理員會具有重設合格使用者密碼的權限。

不支援的案例

不支援下列案例:

- 將 Microsoft Entra 角色 (內建或自訂) 指派給內部部署群組。

已知問題

以下是可指派角色群組的已知問題:

- 僅限 Microsoft Entra P2 授權客戶:即使在刪除群組之後,其仍會在 PIM UI 中顯示為該角色的合格成員。 功能沒問題;這只是 Microsoft Entra 系統管理中心中的快取問題。

- 請使用新的 Exchange 系統管理中心,透過群組成員資格進行角色指派。 舊版 Exchange 系統管理中心不支援此功能。 如果需要存取舊的 Exchange 系統管理中心,請直接將合格角色指派給使用者 (而不要透過可指派角色的群組)。 Exchange PowerShell Cmdlet 將會如預期般運作。

- 如果管理員角色指派給可指派角色的群組,而非個別使用者,則群組的成員將無法在新的 Exchange 系統管理中心存取規則、組織或公用資料夾。 因應措施是將角色直接指派給使用者,而不是群組。

- Azure 資訊保護入口網站 (傳統入口網站) 尚無法透過群組辨識角色成員資格。 您可以移轉至統一的敏感度標籤平台,然後使用 Microsoft Purview 合規性入口網站,使用群組指派來管理角色。

授權需求

使用此功能需要 Microsoft Entra ID P1 授權。 Privileged Identity Management 進行 Just-In-Time 角色啟用需要 Microsoft Entra ID P2 授權。 若要尋找適用於您需求的授權,請參閱比較免費和進階版基本的可用功能。