教學課程:設定 Tableau Cloud 來自動布建使用者

本教學課程說明您需要在Tableau Cloud和 Microsoft Entra ID 中執行的步驟,以設定自動使用者布建。 設定時,Microsoft Entra ID 會自動使用 Microsoft Entra 布建服務將使用者和群組布建和取消布建至 Tableau Cloud 。 如需此服務執行方式、運作方式和常見問題的重要詳細數據,請參閱 使用 Microsoft Entra ID 將使用者布建和取消布建至 SaaS 應用程式。

支援的功能

- 在 Tableau Cloud 中建立使用者。

- 當使用者不再需要存取權時,請移除Tableau Cloud中的使用者。

- 讓用戶屬性在 Microsoft Entra ID 與 Tableau Cloud 之間保持同步。

- 在 Tableau Cloud 中布建群組和群組成員資格。

- 單一登錄 Tableau Cloud(建議)。

必要條件

本教學課程中所述的案例假設您已經具備下列必要條件:

- Microsoft Entra 租使用者

- 下列其中一個角色:應用程式 管理員 istrator、Cloud Application 管理員 istrator 或應用程式擁有者。

- Tableau Cloud 租使用者。

- 具有 管理員許可權的Tableau Cloud用戶帳戶

注意

Microsoft Entra 布建整合依賴 Tableau Cloud REST API。 此 API 可供 Tableau Cloud 開發人員使用。

步驟 1:規劃布建部署

- 瞭解 布建服務的運作方式。

- 判斷誰將在 布建範圍內。

- 判斷 Microsoft Entra ID 與 Tableau Cloud 之間的對應數據。

步驟 2:設定 Tableau Cloud 以支援使用 Microsoft Entra ID 進行布建

使用下列步驟,透過 Microsoft Entra ID 啟用 SCIM 支援:

SCIM 功能需要您設定月臺以支援 SAML 單一登錄。 如果您尚未完成此動作,請完成下列章節: 使用 Microsoft Entra ID 設定 SAML:

注意

如果您未設定 SAML 單一登錄,除非您在 Tableau Cloud 中手動將使用者的驗證方法從 SAML 變更為 Tableau Cloud 或 Tableau MFA 之後,您的使用者將無法登入 Tableau Cloud。

在Tableau Cloud 中,流覽至 [設定 驗證] > 頁面,然後在 [自動布建和群組同步處理] 下選取 [啟用 SCIM] 複選框。 這會填入 [基底 URL ] 和 [秘密 ] 方塊,其中包含您要在 IdP 的 SCIM 組態中使用的值。

注意

秘密令牌只會在產生后立即顯示。 如果您在將它套用至 Microsoft Entra 識別碼之前遺失它,您可以選取 [ 產生新密碼]。 此外,秘密令牌會系結至啟用 SCIM 支援之網站管理員的 Tableau Cloud 用戶帳戶。 如果該使用者的月臺角色變更或使用者從網站中移除,則秘密令牌會變成無效,而另一個網站管理員必須產生新的秘密令牌,並將其套用至 Microsoft Entra ID。

步驟 3:從 Microsoft Entra 應用連結庫新增 Tableau Cloud

從 Microsoft Entra 應用連結庫新增 Tableau Cloud,以開始管理 Tableau Cloud 的佈建。 如果您先前已設定 Tableau Cloud for SSO,則可以使用相同的應用程式。 不過,建議您在一開始測試整合時建立個別的應用程式。 在這裡深入瞭解如何從資源庫新增應用程式。

步驟 4:定義將在布建範圍內的人員

Microsoft Entra 布建服務可讓您根據指派給應用程式,或根據使用者和群組的屬性來設定要布建的人員範圍。 如果您選擇根據指派將布建至應用程式的人員範圍,您可以使用 下列步驟 將使用者和群組指派給應用程式。 如果您選擇只根據使用者或群組的屬性來設定要布建的人員範圍,您可以使用範圍篩選,如這裡所述。

從小規模開始。 在向所有人推出之前,先使用一組小型的使用者和群組進行測試。 當布建範圍設定為指派的使用者和群組時,您可以將一或兩個使用者或群組指派給應用程式來控制此設定。 當範圍設定為所有使用者和群組時,您可以指定 以屬性為基礎的範圍篩選。

如果您需要其他角色,您可以 更新應用程式指令清單 以新增角色。

建議

Tableau Cloud 只會儲存指派給使用者的最高特殊許可權角色。 換句話說,如果使用者被指派給兩個群組,則使用者的角色會反映最高特殊許可權角色。

若要追蹤角色指派,您可以為角色指派建立兩個特定用途的群組。 例如,您可以建立群組,例如 Tableau – Creator 和 Tableau – Explorer 等等。然後指派看起來會像這樣:

- Tableau – 建立者:建立者

- Tableau – Explorer:Explorer

- 等。

設定布建之後,您會想要直接在 Microsoft Entra ID 中編輯角色變更。 否則,您可能會在Tableau Cloud與 Microsoft Entra ID 之間出現角色不一致的情況。

有效的Tableau月臺角色值

在 Azure 入口網站 的 [選取角色] 頁面上,有效的 Tableau Site Role 值包括:Creator、Site 管理員 istratorCreator、Explorer、Site 管理員 istratorExplorer、ExplorerCanPublish、Viewer 或 Unlicensed。

如果您選取不在上述清單中的角色,例如舊版 (v2018.1 之前) 角色,您將會遇到錯誤。

步驟 5:設定對 Tableau Cloud 的自動使用者布建

本節會引導您逐步設定 Microsoft Entra 布建服務,以根據 Microsoft Entra ID 中的使用者和群組指派,在 Tableau Cloud 中建立、更新和停用使用者和群組。

提示

您必須啟用 Tableau Cloud 的 SAML 型單一登錄。 遵循Tableau Cloud單一登錄教學課程中的指示。 如果未啟用 SAML,則布建的使用者將無法登入。

若要在 Microsoft Entra ID 中為 Tableau Cloud 設定自動使用者布建:

至少需以雲端應用程式系統管理員的身分登入 Microsoft Entra 系統管理中心。

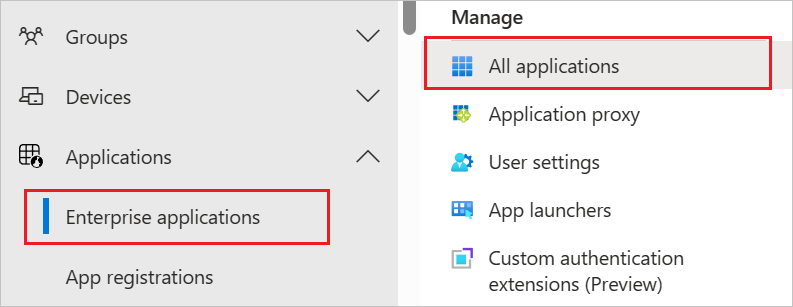

流覽至 [身分>識別應用程式企業應用程式]>

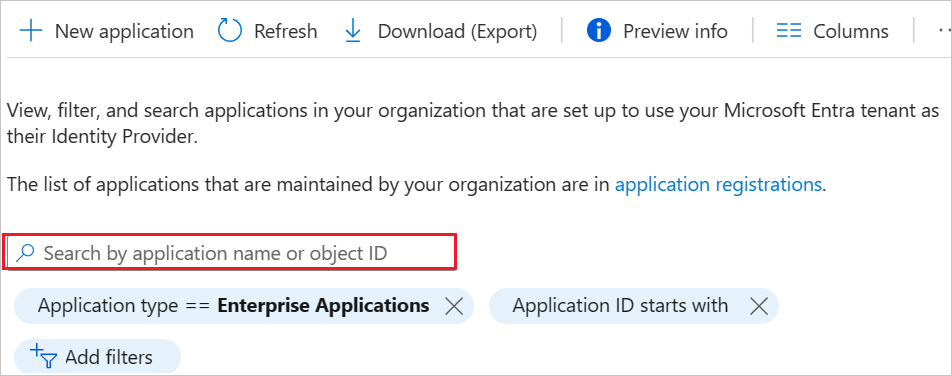

在應用程式清單中,選取 [Tableau Cloud]。

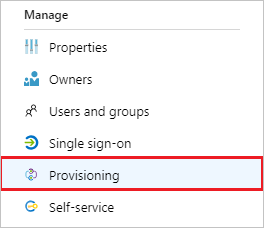

選取 [ 布建] 索引 標籤。

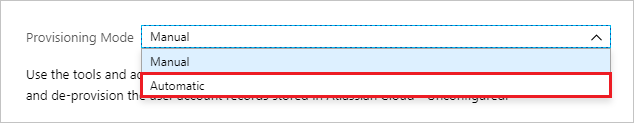

將 [布 建模式 ] 設定為 [ 自動]。

在 [管理員 認證] 區段中,輸入您的Tableau Cloud Tenant URL和秘密令牌。 單擊 [測試 連線],以確保 Microsoft Entra ID 可以連線到 Tableau Cloud。 如果連線失敗,請確定您的Tableau Cloud帳戶具有 管理員許可權,然後再試一次。

注意

您的驗證方法有 2 個選項: 持有人驗證 和 基本身份驗證。 請確定您選取 [持有人驗證]。 基本身份驗證不適用於 SCIM 2.0 端點。

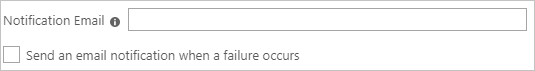

在 [ 通知電子郵件 ] 字段中,輸入應接收布建錯誤通知的人員或群組的電子郵件地址,然後選取 [失敗發生 時傳送電子郵件通知] 複選框。

選取 [儲存]。

在 [ 對應] 區段中,選取 [ 將 Microsoft Entra 使用者同步處理至 Tableau Cloud]。

在 [屬性對應 ] 區段中,檢閱從 Microsoft Entra ID 同步處理至 Tableau Cloud 的用戶屬性。 選取為 [比對 ] 屬性的屬性可用來比對Tableau Cloud中的使用者帳戶以進行更新作業。 如果您選擇變更比對 目標屬性,您必須確定Tableau Cloud API 支援根據該屬性篩選使用者。 選取 [儲存 ] 按鈕以認可任何變更。

屬性 類型 支持篩選 Tableau Cloud 的必要專案 userName String ✓ ✓ 作用中 布林值 roles String 在 [ 對應] 區段底下,選取 [ 將 Microsoft Entra 群組同步處理至 Tableau Cloud]。

在 [屬性對應] 區段中,檢閱從 Microsoft Entra ID 同步至 Tableau Cloud 的群組屬性。 選取為 [比對 ] 屬性的屬性可用來比對Tableau Cloud中的群組以進行更新作業。 選取 [儲存 ] 按鈕以認可任何變更。

屬性 類型 支持篩選 Tableau Cloud 的必要專案 displayName String ✓ 成員 參考 若要設定範圍篩選,請參閱範圍篩選教學課程中提供的下列指示。

若要啟用 Tableau Cloud 的 Microsoft Entra 布建服務,請將 [設定] 區段中的 [布建狀態] 變更為 [開啟]。

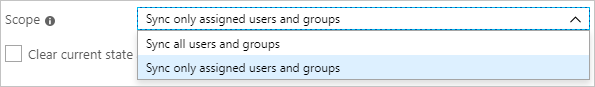

在 [設定] 區段中,選擇 [範圍] 中所需的值,以定義您想要布建至Tableau Cloud 的使用者和群組。

當您準備好布建時,請按兩下 [ 儲存]。

此作業會啟動 設定 區段中範圍中定義之所有使用者和群組的初始同步處理週期。 初始週期需要比下一個週期更久才能完成,只要 Microsoft Entra 布建服務正在執行,大約每 40 分鐘就會發生一次。

更新Tableau Cloud 應用程式以使用Tableau Cloud SCIM 2.0端點

2022 年 6 月,Tableau 發行了 SCIM 2.0 連接器。 完成下列步驟將會更新設定為使用Tableau API端點的應用程式,以使用SCIM 2.0端點。 這些步驟會移除先前對Tableau Cloud 應用程式所做的任何自定義,包括:

- 驗證詳細資料(用於布建的認證,而非用於 SSO 的認證)

- 範圍篩選

- 自訂屬性對應

注意

完成下列步驟之前,請務必記下上述設定所做的任何變更。 若無法這麼做,將會導致自定義設定遺失。

至少需以雲端應用程式系統管理員的身分登入 Microsoft Entra 系統管理中心。

流覽至 [身分>識別應用程式企業應用程式>>][Tableau Cloud]。

在新自定義應用程式的 [屬性] 區段中,複製 [ 物件標識符]。

在新的網頁瀏覽器視窗中,流覽至

https://developer.microsoft.com/graph/graph-explorer,並以您應用程式新增所在之 Microsoft Entra 租使用者的系統管理員身分登入。

檢查以確定所使用的帳戶具有正確的許可權。 需要 Directory.ReadWrite.All 許可權才能進行這項變更。

使用先前從應用程式選取的 ObjectID,執行下列命令:

GET https://graph.microsoft.com/beta/servicePrincipals/[object-id]/synchronization/jobs/從上述 GET 要求的回應本文取得 「id」 值,請執行下列命令,以 GET 要求的識別碼值取代 “[job-id]”。 此值的格式應該是 “Tableau.xxx.xxxxxxxxxxxxxxxxxx”:

DELETE https://graph.microsoft.com/beta/servicePrincipals/[object-id]/synchronization/jobs/[job-id]在 Graph 總管中,執行下列命令。 將 “[object-id]” 取代為從第三個步驟複製的服務主體標識碼(對象標識符)。

POST https://graph.microsoft.com/beta/servicePrincipals/[object-id]/synchronization/jobs { "templateId": "TableauOnlineSCIM" }

返回第一個網頁瀏覽器視窗,然後選取應用程式的 [布建] 索引標籤。 您的設定將會重設。 您可以確認作業標識符 開頭為TableauOnlineSCIM,以確認已進行升級。

在 [管理員 認證] 區段底下,選取 [持有人驗證] 作為驗證方法,然後輸入您要布建之 Tableau 實例的租使用者 URL 和秘密令牌。

還原您對應用程式所做的任何先前變更(驗證詳細數據、範圍篩選、自定義屬性對應),然後重新啟用布建。

注意

若無法還原先前的設定,可能會導致在 Workplace 中意外地更新屬性(name.formatted 例如)。 啟用布建之前,請務必先檢查組態

步驟 6:監視您的部署

設定布建之後,請使用下列資源來監視您的部署:

變更記錄檔

- 09/30/2020 - 已新增用戶屬性 “authSetting” 的支援。

- 06/24/2022 - 已將ap更新為符合SCIM 2.0規範。