適用於:所有 APIM 層

API 管理可讓您以用戶端憑證和相互 TLS 驗證保護對 API 的存取 (意即,用戶端對 API 管理)。 您可以使用原則運算式,驗證連線用戶端所提供的憑證,並針對所需的值檢查憑證屬性。

有關如何使用用戶端憑證,保護對 API 後端服務之存取 (即 APIM 到後端) 的資訊,請參閱如何使用用戶端憑證驗證來保護後端服務。

如需 API 授權的概念概觀,請參閱 APIM 中的 API 驗證和授權。

憑證選項

針對憑證驗證,API 管理可以檢查 APIM 執行個體中管理的憑證。 如果您選擇使用 API 管理來管理用戶端憑證,您有下列選項:

- 請參考在 Azure Key Vault 中的受控憑證

- 直接在 API 管理中新增憑證檔案

附註

目前,在工作區中此案例下無法進行與金鑰保存庫的整合。

建議執行金鑰保存庫憑證,因為這有助於改善 API 管理的安全性:

- 儲存在金鑰保存庫中的憑證,可以跨服務重複使用

- 可以將細微存取原則套用至,儲存在金鑰保存庫中的憑證

- 在金鑰保存庫中,已更新的憑證會自動在 API 管理中旋轉。 將金鑰保存庫更新之後,在 API 管理中的憑證會在 4 小時內進行更新。 您也可以使用 Azure 入口網站,或透過管理 REST API 來手動重新整理憑證。

先決條件

如果您尚未建立 API 管理服務執行個體,請參閱 建立 API 管理服務執行個體。

您需要存取憑證和密碼,才能在 Azure 金鑰保存庫中,管理或上傳至 API 管理服務。 該憑證必須為 CER 或 PFX 格式。 可接受自我簽署憑證。

如果您使用自我簽署憑證,請在 APIM 執行個體中安裝信任根和中繼 CA 憑證。

附註

使用層不支援憑證驗證的 CA 憑證。

金鑰保存庫整合的必要條件

如果您還沒有金鑰保存庫,請建立一個。 如需建立金鑰保存庫的相關信息,請參閱 快速入門:使用 Azure 入口網站建立金鑰保存庫。

在 API 管理中啟用系統指派或使用者指派的 受控識別 。

設定金鑰保存庫存取權

- 在入口網站中,移至您的金鑰保存庫。

- 在左側功能表中,選取 設定>訪問設定。 請注意已配置的許可權模型。

- 根據權限模型,為 APIM 受控識別設定金鑰保存庫存取原則或 Azure RBAC 存取權。

若要新增金鑰保存庫存取原則:

- 在左側功能表中,選取 [存取原則]。

- 在[存取原則] 頁面上,選取 [+ 建立]。

- 在 [ 許可權] 索引標籤的 [ 秘密許可權] 底下,選取 [取得 和 列表],然後選取 [ 下一步]。

- 在 [主體] 索引標籤上,搜尋受控身分識別的資源名稱,然後選取 [下一步]。 如果您使用系統指派的身分識別,則主體是您 API 管理執行個體的名稱。

- 再次選取 [下一步]。 在 [檢閱 + 建立] 索引標籤中,選取 [建立]。

若要在密鑰保存庫中建立憑證,或將憑證匯入至密鑰保存庫,請參閱 快速入門:使用 Azure 入口網站從 Azure Key Vault 設定及擷取憑證。

金鑰保存庫防火牆的需求

如果您的 金鑰保存庫已啟用 Key Vault 防火牆 ,您必須符合下列需求:

您必須使用 API 管理實體的系統指派受控識別來存取密鑰保存庫。

確保你的 API Management 實例能透過網路與金鑰庫連結。 根據你的情境,請在金鑰保險庫上設定以下網路存取選項之一:

允許所有網路公開存取。

設定網路安全規則,允許基於 IP 位址或虛擬網路連線的 API 管理流量。

透過私有連結連接,保護來自 API 管理的流量。

使用 網路安全邊界 來保護你的金鑰庫,並允許來自 API 管理的流量。

當您選取要新增至 Azure API 管理的憑證或祕密時,請確定您的本機用戶端 IP 位址可以暫時存取金鑰保存庫。 如需詳細資訊,請參閱設定 Azure Key Vault 網路設定。

完成設定之後,您可以在金鑰保存庫防火牆中封鎖客戶端位址。

重要事項

自 2026 年 3 月起,從 API 管理連接到 Azure Key Vault 的可信服務連線將不再透過啟用允許可信 Microsoft 服務繞過此防火牆金鑰保存庫防火牆設定支援。 若要在此變更後繼續使用 Key Vault 與 API 管理,請確保選擇上述支援的網路存取選項。 深入瞭解。

虛擬網路需求

如果 API 管理執行個體已部署在虛擬網路中,也請設定下列網路設定:

- 在 APIM 子網路上啟用 Key Vault 的服務端點。

- 設定網路安全性群組 (NSG) 規則,以允許對 AzureKeyVault 和 AzureActiveDirectory 服務標籤的輸出流量。

如需詳細資訊,請參閱 在虛擬網路中設定 API 管理時的網路組態。

新增金鑰保存庫憑證

請參閱金鑰保存庫整合的必要條件。

重要事項

若要將金鑰保存庫憑證新增至 API 管理實例,您必須具有從密鑰保存庫列出秘密的許可權。

注意

在 API 管理中使用金鑰保存庫憑證時,請小心不要刪除用來存取密鑰保存庫的憑證、金鑰保存庫或受控識別。

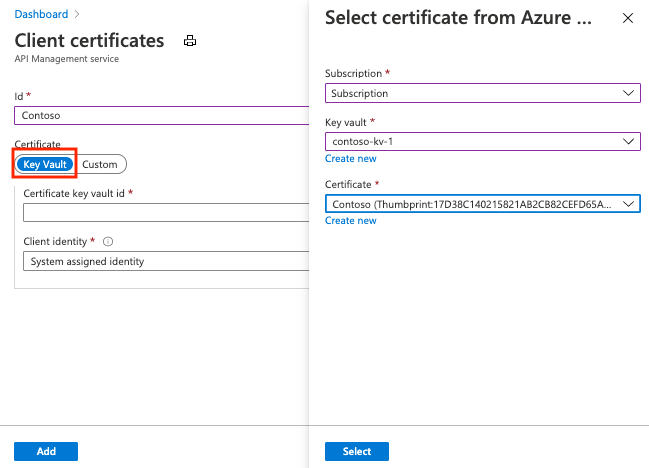

如果要將金鑰保存庫憑證新增至 API 管理:

在 Azure 入口網站中,移至您的 API 管理實例。

在 [安全性] 底下,選取 [憑證]。

選取 [憑證]>[+新增]。

在 Id 中輸入名稱。

在 [憑證] 中,選取 [金鑰保存庫]。

輸入金鑰保存庫憑證的識別碼,或選擇 [選取] 從金鑰保存庫來選取憑證。

重要事項

如果您自行輸入金鑰保存庫憑證標識碼,請確定它沒有版本資訊。 否則,憑證在金鑰保存庫中更新後,不會在 API 管理中自動旋轉。

在 [用戶端身分識別] 中,選取系統指派的身分識別或現有的使用者指派受控識別。 如需詳細資訊,請參閱 在 Azure API 管理中使用受控識別。

附註

身分識別需要權限才能從金鑰保存庫來取得和列出憑證。 如果您尚未設定金鑰保存庫的存取權,API 管理會提示您,以便使用必要的許可權自動設定身分識別。

選取 [新增]。

選取 [儲存]。

上傳憑證

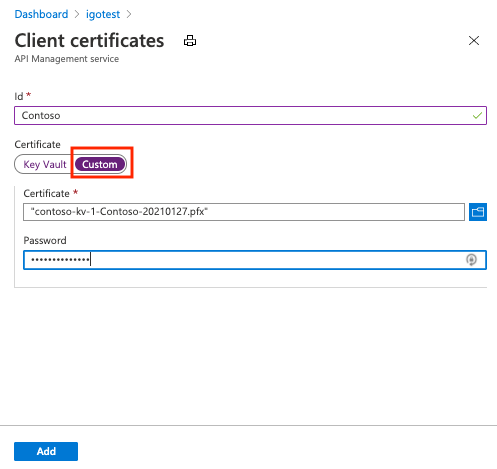

如果要將用戶端憑證上傳至 API 管理:

在 Azure 入口網站中,移至您的 API 管理實例。

在 [安全性] 底下,選取 [憑證]。

選取 [憑證]>[+新增]。

在 Id 中輸入名稱。

在 [憑證] 中,選取 [自訂]。

瀏覽以選取憑證 .pfx 檔案,然後輸入其密碼。

選取 [新增]。

選取 [儲存]。

附註

如果只想使用憑證向 APIM 驗證用戶端,則可上傳 CER 檔案。

啟用 APIM 執行個體來接收和驗證用戶端憑證

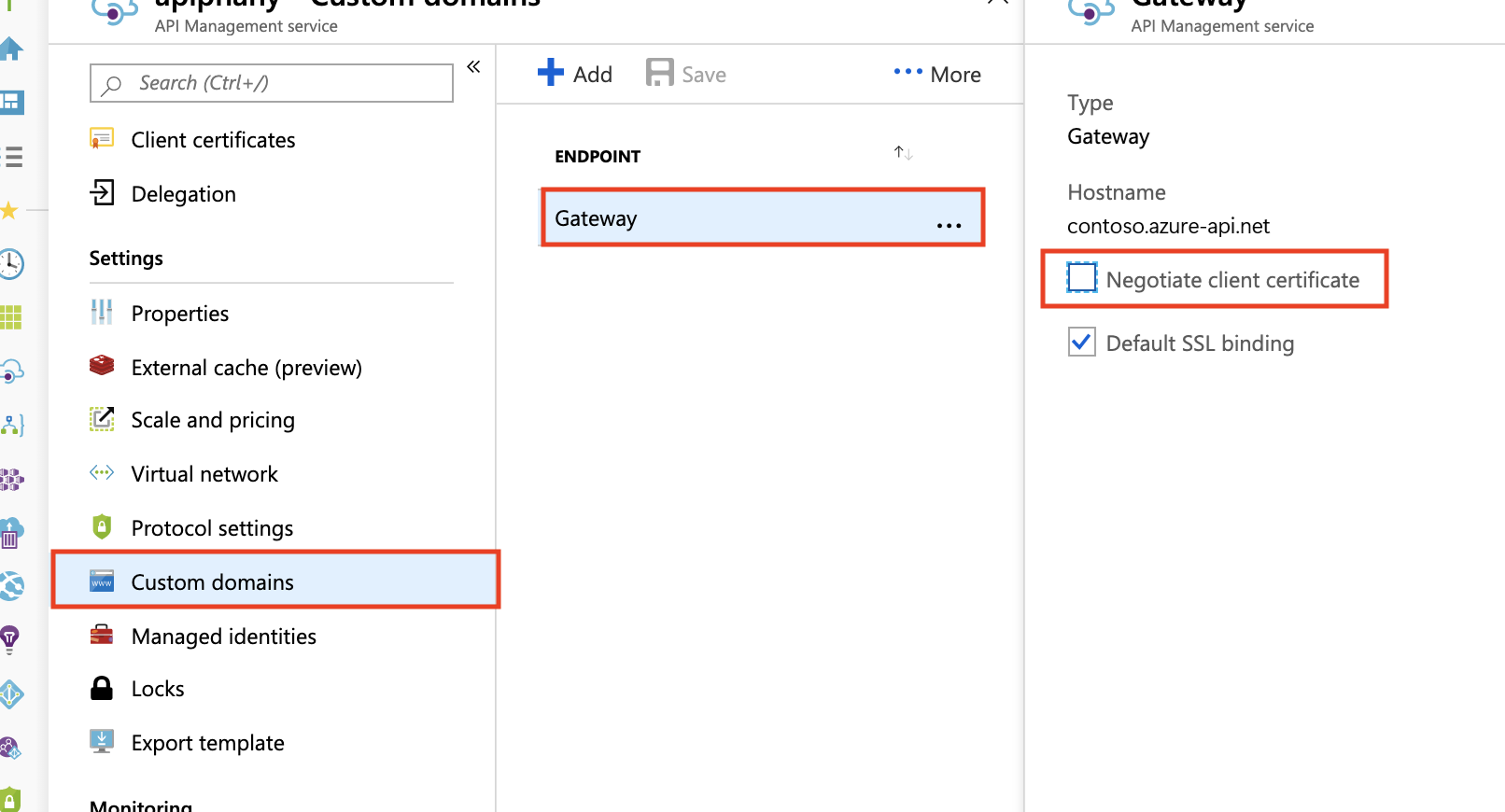

開發人員、基本、標準或進階層級

若要在開發人員、基本、標準或進階層級中透過 HTTP/2 接收和驗證用戶端憑證,您必須在 [自訂網域] 刀鋒視窗上啟用 [交涉用戶端憑證] 設定,如下所示。

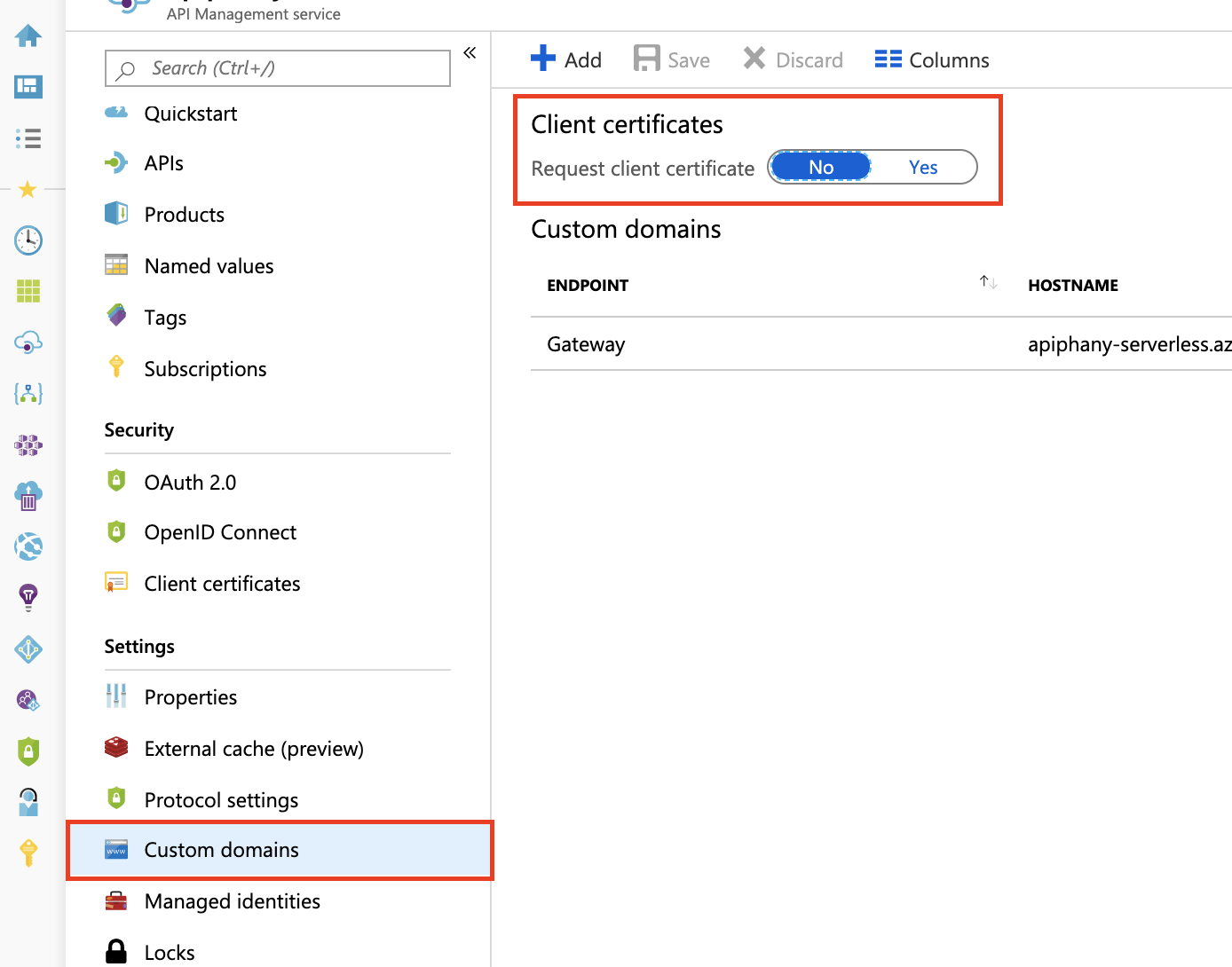

使用量層、基本 v2 層、標準 v2 層或進階 v2 層

若要在使用層、基本 v2 層、標準 v2 層或進階 v2 層中接收並驗證用戶端憑證,您必須在 [自訂網域] 刀鋒視窗上啟用 [要求用戶端憑證] 設定,如下所示。

驗證用戶端憑證的原則

使用 validate-client-certificate 原則來驗證用戶端憑證的一個或多個屬性,藉以存取您的 API 管理執行個體中裝載的 API。

設定原則來驗證一個或多個屬性,包括憑證簽發者、主體、指紋、憑證是否經過線上撤銷清單驗證,以及其他屬性。

使用內容變數進行憑證驗證

您也可以使用context變數建立原則運算式,以檢查用戶端憑證。 下列各節中的範例顯示使用 context.Request.Certificate 屬性和其他 context 屬性的運算式。

附註

利用應用程式閘道公開 APIM 閘道端點時,相互憑證驗證可能無法正常執行。 這是因為應用程式閘道可做為第 7 層負載平衡器,會使用後端 APIM 服務建立不同的 SSL 連線。 因此,用戶端在初始 HTTP 要求中附加的憑證不會轉送至 APIM。 不過,您可以將伺服器變數選項做為因應措施,用來傳輸憑證。 如需詳細指示,請參閱相互驗證伺服器變數。

重要事項

- 從 2021 年 5 月開始,API 管理執行個體的

context.Request.Certificate將hostnameConfiguration設定為 True 時,negotiateClientCertificate屬性只會要求憑證。negotiateClientCertificate預設是設定為 false。 - 如果您的用戶端中停用 TLS 重新交涉,您可能會在使用

context.Request.Certificate屬性要求憑證 時看到 TLS 錯誤。 如果發生這種情況,請在用戶端中啟用 TLS 重新交涉設定。 - API 管理 v2 層不支援認證重新交涉。

檢查簽發者和主旨

您可以設定下面的原則來檢查用戶端憑證的簽發者和主旨:

<choose>

<when condition="@(context.Request.Certificate == null || !context.Request.Certificate.Verify() || context.Request.Certificate.Issuer != "trusted-issuer" || context.Request.Certificate.SubjectName.Name != "expected-subject-name")" >

<return-response>

<set-status code="403" reason="Invalid client certificate" />

</return-response>

</when>

</choose>

附註

若要停用檢查憑證撤銷清單,請使用 context.Request.Certificate.VerifyNoRevocation() 而非 context.Request.Certificate.Verify()。

如果用戶端憑證是自我簽署的,則必須將根 (或中繼) CA 憑證上傳到 API 管理,context.Request.Certificate.Verify() 和 context.Request.Certificate.VerifyNoRevocation() 才能運作。

檢查指紋

您可以設定下面的原則來檢查用戶端憑證的指紋:

<choose>

<when condition="@(context.Request.Certificate == null || !context.Request.Certificate.Verify() || context.Request.Certificate.Thumbprint != "DESIRED-THUMBPRINT-IN-UPPER-CASE")" >

<return-response>

<set-status code="403" reason="Invalid client certificate" />

</return-response>

</when>

</choose>

附註

若要停用檢查憑證撤銷清單,請使用 context.Request.Certificate.VerifyNoRevocation() 而非 context.Request.Certificate.Verify()。

如果用戶端憑證是自我簽署的,則必須將根 (或中繼) CA 憑證上傳到 API 管理,context.Request.Certificate.Verify() 和 context.Request.Certificate.VerifyNoRevocation() 才能運作。

檢查指紋是否符合已上傳到 API 管理的憑證

下列範例說明如何檢查用戶端憑證的指紋是否符合已上傳到 API 管理的憑證:

<choose>

<when condition="@(context.Request.Certificate == null || !context.Request.Certificate.Verify() || !context.Deployment.Certificates.Any(c => c.Value.Thumbprint == context.Request.Certificate.Thumbprint))" >

<return-response>

<set-status code="403" reason="Invalid client certificate" />

</return-response>

</when>

</choose>

附註

若要停用檢查憑證撤銷清單,請使用 context.Request.Certificate.VerifyNoRevocation() 而非 context.Request.Certificate.Verify()。

如果用戶端憑證是自我簽署的,則必須將根 (或中繼) CA 憑證上傳到 API 管理,context.Request.Certificate.Verify() 和 context.Request.Certificate.VerifyNoRevocation() 才能運作。

秘訣

此文章所述的用戶端憑證死結問題可以透過數種方式自行顯示,例如要求凍結、要求在逾時後導致 403 Forbidden 狀態碼、context.Request.Certificate 是 null。 此問題通常會影響內容長度大約為 60 KB 或更大的 POST 和 PUT 要求。

若要防止此問題發生,請在 [自訂網域] 刀鋒視窗上開啟所需主機名稱的 [交涉用戶端憑證] 設定,如本文件的第一個影像所示。 使用階層不提供此功能。