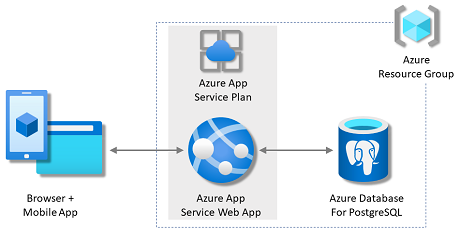

在這個教學中,你將部署一個資料驅動的 Python 網頁應用程式到 Azure App Service ,該服務使用 Azure Database for PostgreSQL 關聯式資料庫服務。 Azure App Service 在 Linux 伺服器環境中支援 Python。 本文使用 Django。 替代方案包括 Flask 或 FastAPI 教學。

在本教學課程中,您會了解如何:

- 建立具有預設安全性的 App Service、PostgreSQL 和 Redis 快取架構。

- 使用受控識別和 Key Vault 參考來保護連線祕密。

- 從 GitHub 存放庫將範例 Python 應用程式部署至 App Service。

- 存取應用程式程式代碼中的App Service 連接字串和應用程式設定。

- 進行更新並重新部署應用程式程式碼。

- 執行資料庫移轉來產生資料庫架構。

- 將診斷記錄從 Azure 串流出來。

- 在 Azure 入口網站中管理應用程式。

- 使用 Azure Developer CLI 佈建相同的架構並進行部署。

- 使用 GitHub Codespaces 和 GitHub Copilot 最佳化您的開發工作流程。

必要條件

- 具有有效訂用帳戶的 Azure 帳戶。 如果您沒有 Azure 帳戶,可以建立一個免費帳戶。

- GitHub 帳戶。 您也可免費取得。

- 具備 Python 與 Django 開發的知識。

- (選擇性) 若要嘗試 GitHub Copilot,一個 GitHub Copilot 帳戶。 有 30 天免費試用版可用。

- 具有有效訂用帳戶的 Azure 帳戶。 如果您沒有 Azure 帳戶,可以建立一個免費帳戶。

- 已安裝 Azure Developer CLI。 您可以遵循 Azure Cloud Shell 的步驟,因為這已安裝 Azure Developer CLI。

- 熟悉 Python 與 Django 開發。

- (選擇性) 若要嘗試 GitHub Copilot,一個 GitHub Copilot 帳戶。 有 30 天免費試用版可用。

跳到結尾

如果你只是想看到本教學中的範例應用程式在 Azure 上執行,請在 Azure Cloud Shell 執行以下指令,並依照提示操作:

mkdir msdocs-django-postgresql-sample-app

cd msdocs-django-postgresql-sample-app

azd init --template msdocs-django-postgresql-sample-app

azd up

執行範例程式

作為起點,先建立一個以數據為基礎的範例應用程式。 為了方便起見,範例存放庫 (英文) 包含開發容器 (英文) 設定。 開發容器包含開發應用程式所需的一切,包括資料庫、快取,以及範例應用程式所需的所有環境變數。 開發容器可以在 GitHub 的程式碼空間執行,所以你可以在任何有網頁瀏覽器的電腦上執行範例。

注意事項

如果你跟著這個教學做自己的應用程式,可以參考 README.md 裡的 requirements.txt 檔案說明,了解你需要哪些套件。

第 1 步:在新的瀏覽器視窗中:

- 登入您的 GitHub 帳戶。

- 瀏覽至 https://github.com/Azure-Samples/msdocs-django-postgresql-sample-app/fork。

- 取消選取 [僅複製主分支]。 您想要所有分支。

- 選取 [建立分支]。

步驟 2:在 GitHub 分支中:

- 為起始分支選取 [主分支]> [starter-no-infra]。 此分支只包含範例專案,沒有與 Azure 相關的檔案或設定。

- 選取 [程式碼]>[在 starter-no-infra 上建立 codespace]。

設定 Codespace 需要幾分鐘的時間。 它會在你的儲存庫上執行

pip install -r requirements.txt。 提供的 .env 檔案已經包含一個 dummySECRET_KEY變數 ,Django 需要在本地執行。

步驟 3:在 codespace 終端機中:

- 使用

python manage.py migrate執行資料庫移轉。 - 使用

python manage.py runserver執行應用程式。 - 當您看到通知

Your application running on port 8000 is available.時,請選取 [在瀏覽器中開啟]。 您應該會在新的瀏覽器索引標籤中看到應用程式範例。若要停止應用程式,請鍵入Ctrl+C。

有問題嗎? 查看疑難排解區段。

建立應用程式服務、資料庫與快取

在此步驟中,建立 Azure 資源。 本教學建立一組預設安全的資源,包括 App Service、Azure Database for PostgreSQL 及 Azure Cache。 針對建立流程,請指定:

- Web 應用程式的 [名稱]。 它用來做為應用程式的 DNS 名稱的一部分。

- 要在真實世界中執行應用程式的 [區域]。 它也是你應用程式 DNS 名稱的一部分。

- 應用程式的執行階段堆疊。 你選擇要用於應用程式的 Python 版本。

- 應用程式的主機方案。 定價層級包含應用程式的功能組合與擴展能力。

- 應用程式的 [資源群組]。 資源群組可以讓你將應用程式所需的所有 Azure 資源分組在一個邏輯容器中。

登入 Azure 入口網站。 請依照以下步驟建立您的 Azure App Service 資源。

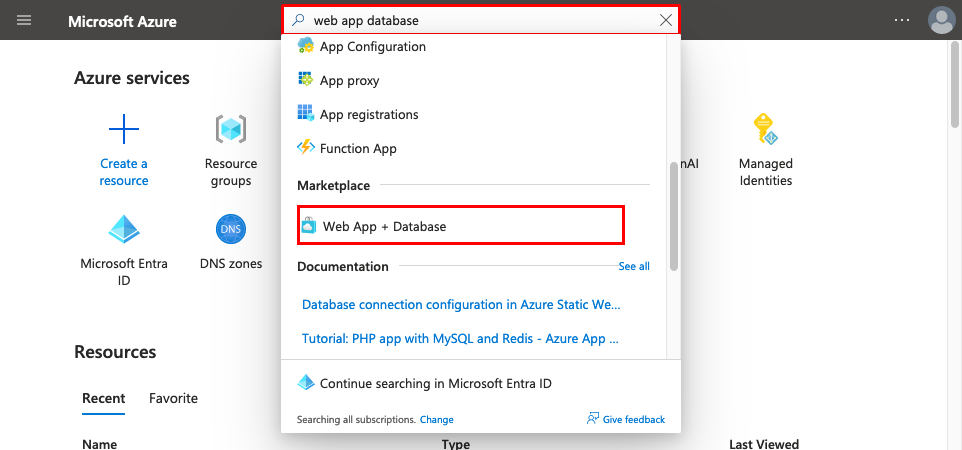

步驟 1:在 Azure 入口網站中:

- 在 Azure 入口網站頂端的搜尋框中輸入 Web 應用程式資料庫。

- 在 「市集 」標題下,選擇標示為 「Web App + Database」的項目。 你也可以直接進入 「建立網頁應用程式 」。

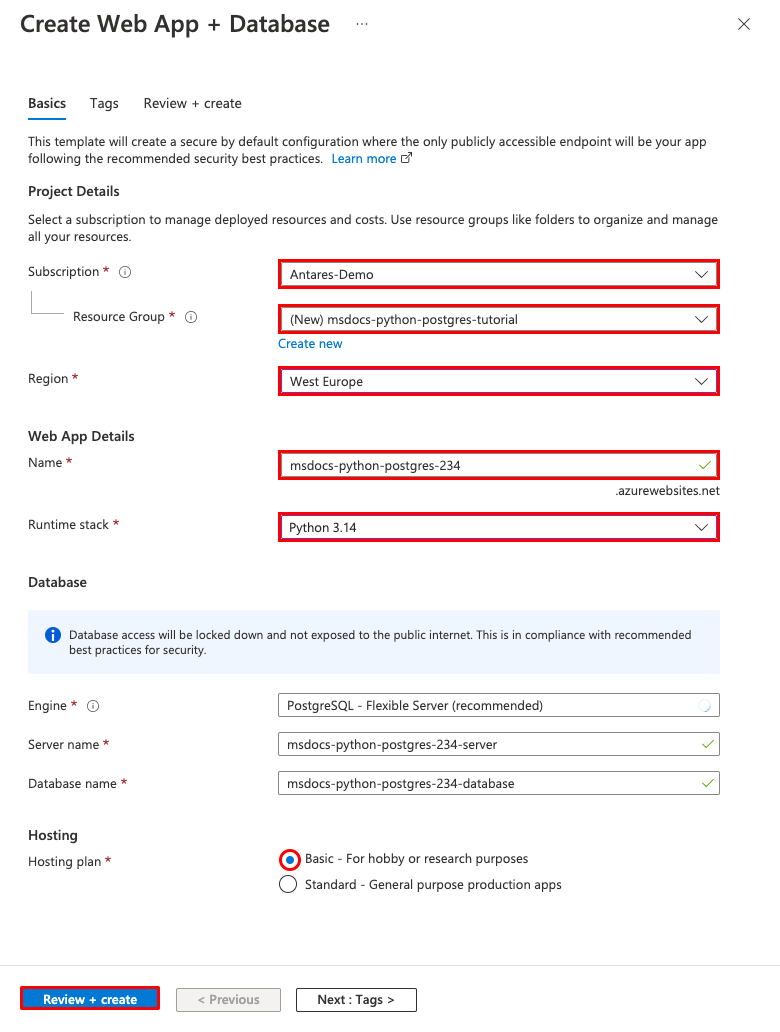

步驟 2:在 [建立 Web 應用程式 + 資料庫] 頁面上,填寫表單,如下所示。

- 資源群組:選擇 「建立新」 並輸入 msdocs-django-postgres-tutorial。

- [區域]:您附近的任何 Azure 區域。

- 名稱: msdocs-python-postgres-XYZ。

- 執行時堆疊: Python 3.14。

- 資料庫: PostgreSQL - 預設會選取彈性伺服器 作為資料庫引擎。 伺服器名稱和資料庫名稱預設也會設定為適當的值。

- 新增 Azure Cache for Redis: 是。

- [主控方案]:[基本]。 一切就緒時,您即可升級至生產定價層。

- 選取 [檢閱 + 建立]。

- 驗證完成時,選取 [建立]。

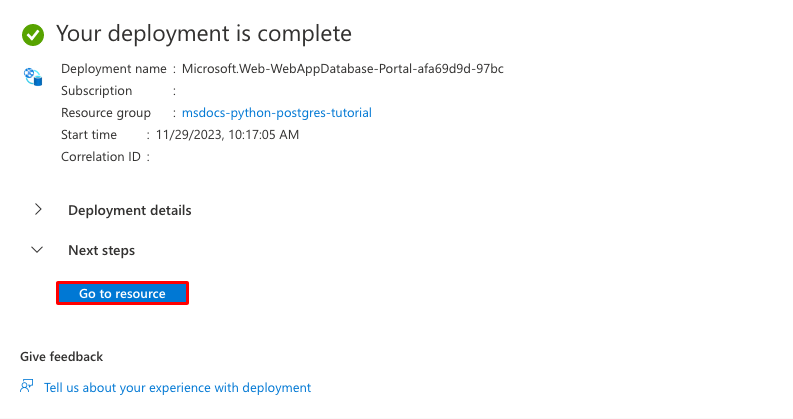

步驟 3:部署需要數分鐘的時間才能完成。 完成部署後,選取 [移至資源]。 部署會產生以下資源:

- 資源群組:所有已建立資源的容器。

- App Service 方案:定義 App Service 的計算資源。 這個實例是 Basic 等級的 Linux 方案。

- App Service:代表您的應用程式,並在 App Service 方案中執行。

- 虛擬網路:與 App Service 應用程式整合,並隔離後端網路流量。

- 私人端點:虛擬網路中 Redis 快取的存取端點。

- 網路介面:私有 IP 位址,分別對應每個私有端點。

- Azure Database for PostgreSQL 彈性伺服器:只能從虛擬網路內部存取。 部署是在伺服器上建立資料庫和使用者。

- Azure Cache for Redis:僅能從其私有網路存取。

- 私用 DNS 區域:啟用虛擬網路中 Redis 快取之資料庫伺服器的 DNS 解析。

保護連線秘密並新增SECRET_KEY

部署過程會為你產生連接變數,作為 應用程式設定。 安全最佳做法是完全將秘密排除在 App Service 之外。 將你的秘密移到金鑰保險庫,並利用服務連接器將應用程式設定改為 金鑰庫參考 。

步驟 1:擷取現有的 連接字串

- 在 App Service 頁面的左側選單中,選擇 設定>環境變數。

- 選取 [AZURE_POSTGRESQL_CONNECTIONSTRING]。

- 在 [新增/編輯應用程式設定] 的 [值] 欄位中,尋找位於字串結尾的 password= 部分。

- 複製 password= 之後的密碼字串,以供稍後使用。

這個應用程式設定讓你能連接到 Postgres 資料庫和 Redis 快取,這兩者都安全地設在私人端點後面。 秘密資料直接儲存在 App Service 應用程式中,這並不是最好的做法。 你將變更此設定。 你也會新增設定

SECRET_KEY,這是你的 Django 應用程式所要求的。

步驟 2:建立金鑰保存庫以安全地管理秘密

- 在上方搜尋欄輸入 「金鑰金庫」,然後選擇 「市集>金鑰金庫」。

- 在 [資源群組] 中,選取 msdocs-python-postgres-tutorial。

- 在 鑰匙庫名稱中,輸入一個僅由字母和數字組成的名稱。

- 在 區域中,選擇與資源群組相同的位置。

步驟 3:使用私人端點保護金鑰保存庫

- 選取 [網路] 索引標籤。

- 取消選取 [啟用公用存取]。

- 選取 [建立私人端點]。

- 在 [資源群組] 中,選取 msdocs-python-postgres-tutorial。

- 在對話方塊的 [位置] 中,選取與 App Service 應用程式相同的位置。

- 在 [ 名稱] 中,輸入 msdocs-python-postgres-XYZVaultEndpoint。

- 在 [虛擬網络] 中,選取 msdocs-python-postgres-XYZVnet。

- 在 [子網路] 中,選取 [msdocs-python-postgres-XYZSubnet]。

- 選取 [確定]。

- 選取 [檢閱 + 建立],然後選取 [建立]。 等候金鑰保存庫部署完成。 你應該看到 你的部署已經完成。

步驟 4:設定 PostgreSQL 連接器

- 在上方搜尋欄輸入 msdocs-python-postgres,然後選擇你的 App Service 資源 msdocs-python-postgres-XYZ。

- 在 App Service 頁面,左側選單選擇 設定>服務連接器。 已經有兩個連接器,是應用程式建立過程中為你建立的。

- 選取 PostgreSQL 連接器旁的複選框,然後選取 [ 編輯]。

- 在 [用戶端類型] 中,選取 [Django]。 PostgreSQL 服務連接器中的 Django 用戶端類型會以個別的設定提供資料庫變數,而不是一個 連接字串。 個別變數可讓您更輕鬆地在 Django 的資料庫設定中使用。

- 選取驗證。

- 在 [密碼] 中,貼上您先前複製的密碼。

- 選取 [在 Key Vault 中儲存秘密]。

- 在 [金鑰保存庫連線] 底下,選取 [新建]。 此操作會在編輯對話框上方開啟「 建立連線 」對話框。

步驟 5:建立 金鑰保存庫 連線

- 在 [建立金鑰保存庫連線] 對話方塊中的 [金鑰保存庫],選取您稍早建立的金鑰保存庫。

- 選取 [檢閱 + 建立]。

- 驗證完成時,選取 [建立]。

步驟 6:完成 PostgreSQL 連接器設定

- 您回到 defaultConnector 的編輯對話框中。 在 身份驗證中,等待金鑰庫連接器建立。 ‘金鑰庫連線’ 下拉選單會自動選擇項目。

- 選取 [下一步:網路功能]。

- 選取 [儲存]。 等到 [更新成功] 通知出現為止。

步驟 7:設定 Redis 連接器以使用 金鑰庫 機密

- 在 服務連接器 頁面,選擇 Cache for Redis 連接器旁的勾選框,然後選擇 編輯。

- 選取驗證。

- 選取 [在 Key Vault 中儲存秘密]。

- 在 [Key Vault 連線] 底下,選取您建立的金鑰保存庫。

- 選取 [下一步:網路功能]。

- 選取 [設定防火牆規則以啟用對目標服務的存取權]。 應用程式建立過程已經用私有端點保護了 SQL 資料庫。

- 選取 [儲存]。 等到 [更新成功] 通知出現為止。

步驟 8:確認 金鑰保存庫 整合

- 從左側功能表中,再次選取 [ 設定 > 環境變數 ]。

- 在AZURE_POSTGRESQL_PASSWORD旁選取顯示值。 該值應該是

@Microsoft.KeyVault(...),這表示它是機密金鑰庫引用,因為現在已在機密金鑰庫中管理機密資訊。 - 若要驗證 Redis 連接字串,請選取位於 AZURE_REDIS_CONNECTIONSTRING 旁的 顯示值。

步驟 9: 範例應用程式會讀取SECRET_KEY環境變數,以設定 必要的SECRET_KEY設定。 您會在此步驟中將其建立為應用程式設定。

- 在 [ 應用程式設定] 索引標籤中,選取 [ 新增]。

- 將名稱設定為SECRET_KEY。

- 將值設定為一個長的隨機字串。

- 選取 [套用],然後再次 套用 ,然後 選取 [確認]。

總結來說,用於保護連線秘密的流程涉及了:

- 從 App Service 應用程式的環境變數擷取連線秘密。

- 建立金鑰保存庫。

- 使用系統指派的受控識別建立 金鑰保存庫 連線。

- 更新服務連接器以將秘密儲存在金鑰保存庫中。

注意事項

在理想情況下, SECRET_KEY 應用程式設定也應該設定為密鑰保存庫參考,這是多步驟程式。 如需詳細資訊,請參閱 如何? 將SECRET_KEY應用程式設定變更為 金鑰保存庫 參考?

有問題嗎? 查看疑難排解區段。

部署範例程式碼

在本節中,請使用 GitHub Actions 來設定 GitHub 部署。 部署到 App Service 的方法有很多,這是其中之一。 這是在部署過程中實現持續整合的絕佳方式。 根據預設,每次對您的 GitHub 存放庫執行 git push 都會開始建置和部署動作。

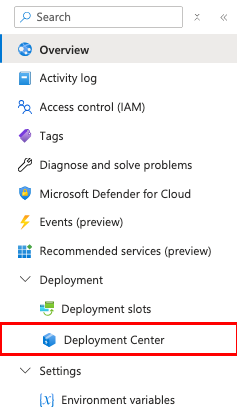

步驟 1:在左側功能表中選取 [部署]> [部署中心]。

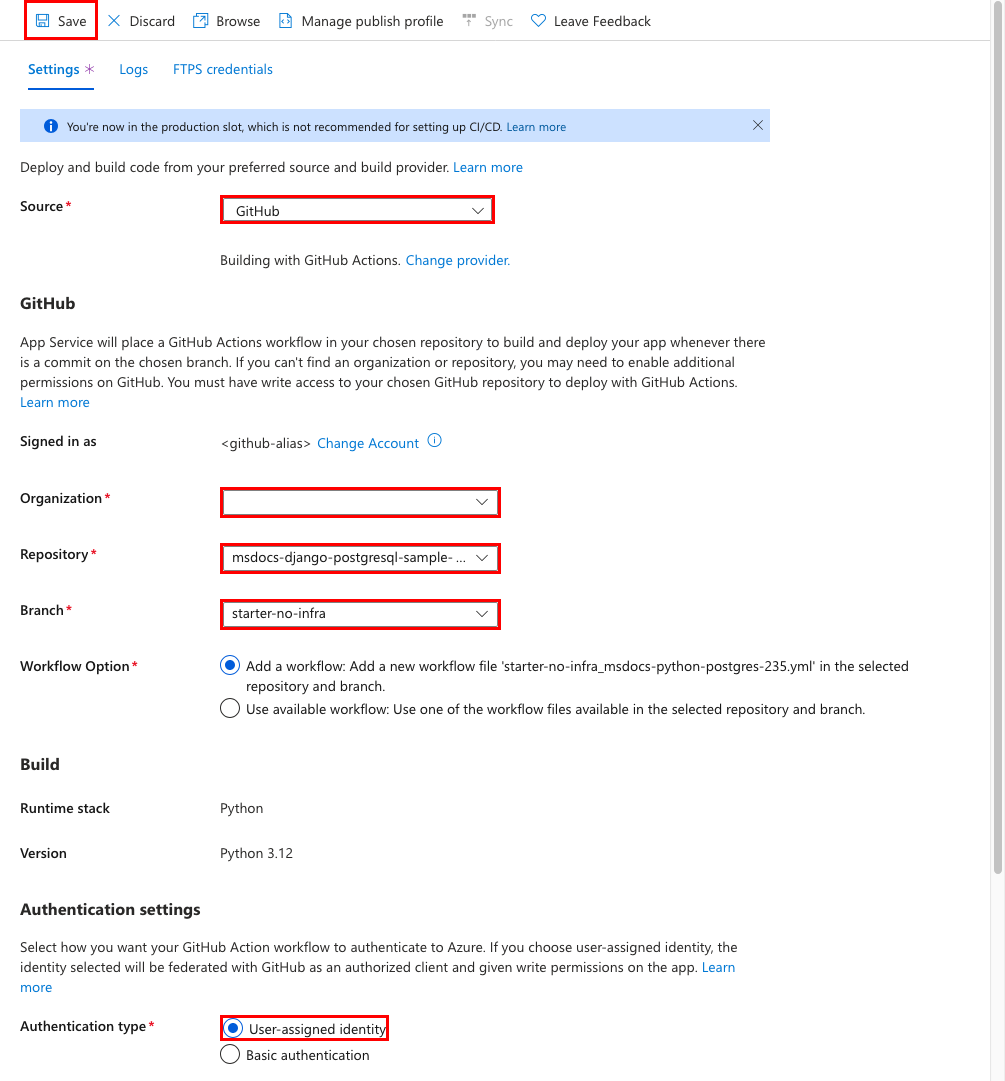

步驟二: 在 部署中心 頁面:

- 在 [來源] 中,選取 [GitHub]。 根據預設,系統會選取 GitHub Actions 作為組建提供者。

- 登入您的 GitHub 帳戶,並遵循提示來授權 Azure。

- 在 [組織] 中,選取您的帳戶。

- 在 [存放庫] 中,選取 msdocs-django-postgresql-sample-app。

- 在 [分支] 中,選取 [starter-no-infra]。 這個分支就是你用範例應用程式時使用的那個分支,沒有任何 Azure 相關的檔案或設定。

- 對於 [驗證類型],選取 [使用者指派的身分識別]。

- 在最上層的功能表中,選取 [儲存]。

App Service 會將工作流程檔案提交到 GitHub 倉庫的

.github/workflows目錄中。 根據預設,部署中心會為工作流程建立使用者指派的身分識別,以使用 Microsoft Entra 進行驗證 (OIDC 驗證)。 關於其他認證選項,請參見 使用 GitHub Actions 部署到 App Service。

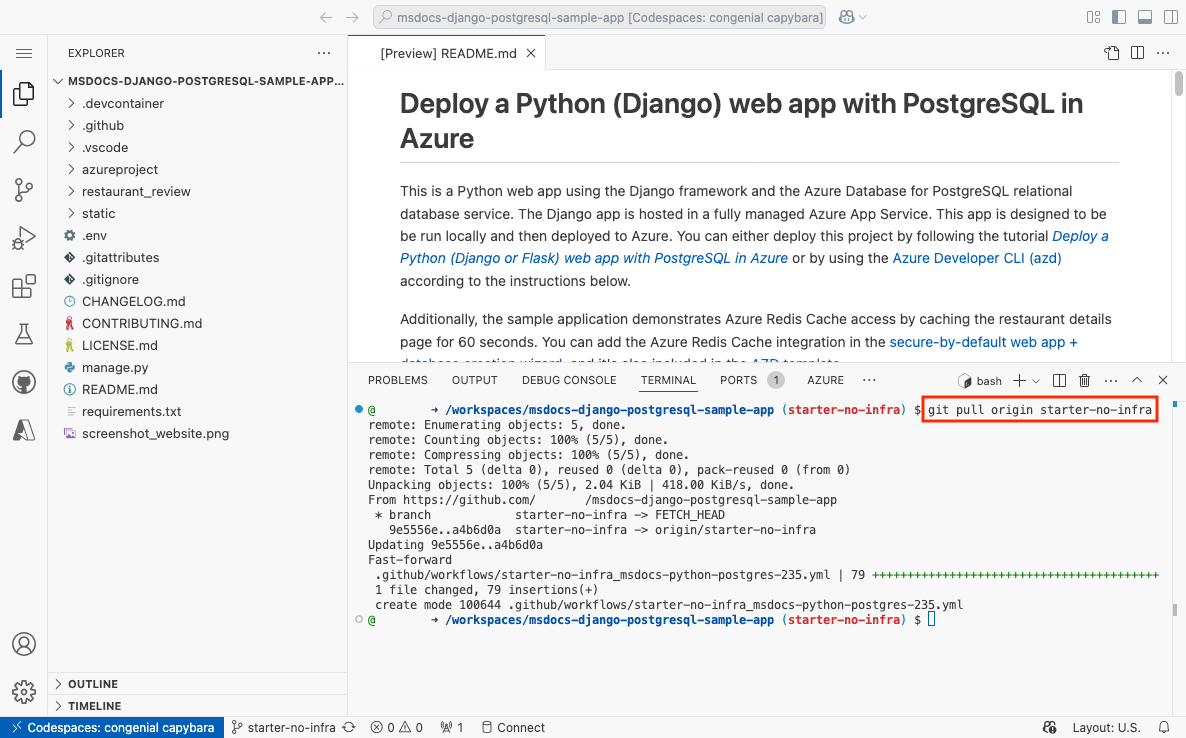

步驟 3:回到範例分支的 GitHub codespace 中,執行 git pull origin starter-no-infra。

此指令會將新提交的工作流程檔案拉入你的程式碼空間。

步驟 4 (選項 1:使用 GitHub Copilot):

- 選取 [聊天] 檢視,然後選取 +,即可啟動新的聊天工作階段。

- 問:「@workspace 應用程式如何連線到資料庫和 Redis?」Copilot 可能會提供一些說明,展示如何在 azureproject/development.py 和 azureproject/production.py 中進行設定。

- 問:「@workspace 在生產模式下,我的應用程式運行在一個 App Service 網頁應用程式中,該應用程式使用 Azure Service Connector 連接到 PostgreSQL 的彈性伺服器,使用 Django 用戶端類型。我需要使用哪些環境變數名稱?」Copilot 可能會給你類似選項 2 的程式碼建議 :沒有 GitHub Copilot 的步驟,甚至會告訴你要在 azureproject/production.py 檔案裡做變更。

- 在檔案總管中開啟 azureproject/production.py 並加入代碼建議。

- 詢問:「@workspace 我的 App Service 應用程式也會使用 Azure 服務連接器,使用 Django 用戶端類型連線到 Cache for Redis。 我需要使用哪些環境變數名稱?」Copilot 可能會在後續的 選項 2:不使用 GitHub Copilot 步驟中給你類似的程式碼建議,甚至會告訴你需要在 azureproject/production.py 檔案裡做變更。

- 新增程式碼建議功能。 GitHub Copilot 不會每次都給你相同的回應。 答案並不總是正確。 您可能需要詢問更多問題,以微調其回應。 如需提示,請參閱我可以在 Codespace 中使用 GitHub Copilot 執行哪些作業?。

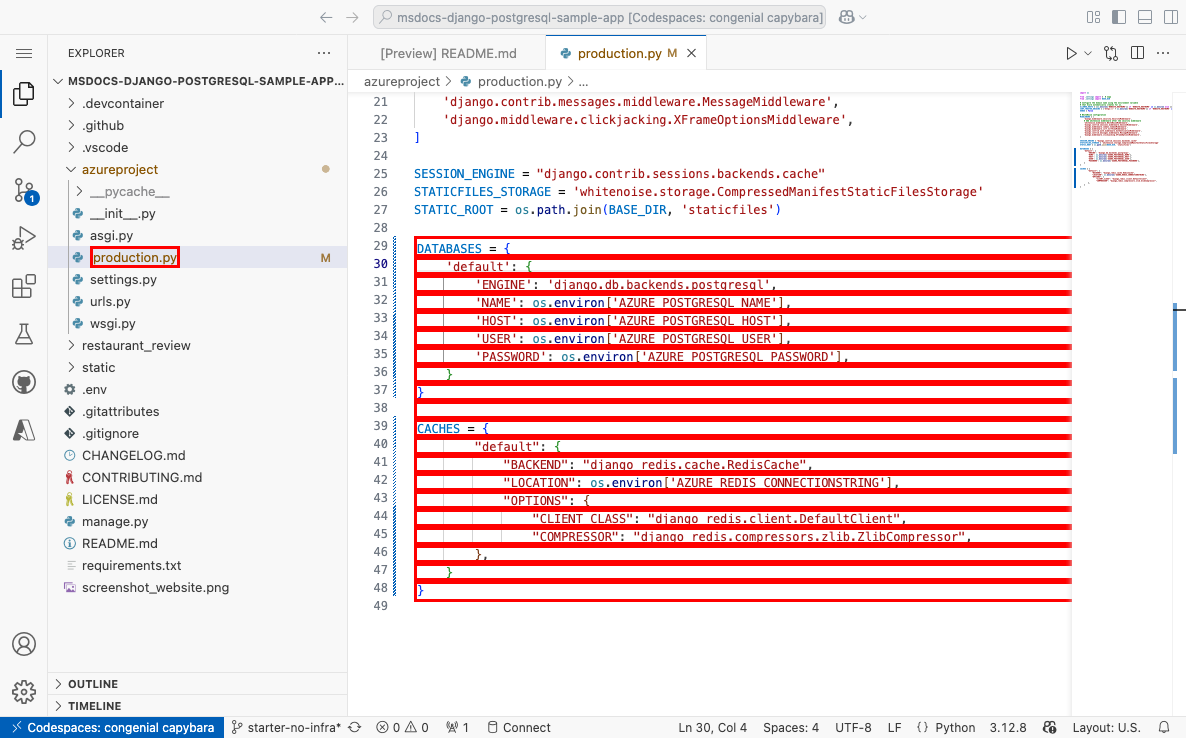

步驟 4 (選項 2:不使用 GitHub Copilot):

- 在檔案總管中開啟 azureproject/production.py。

- 尋找已被註解的代碼(第 29-48 行),並取消註解。

此程式碼透過使用

AZURE_POSTGRESQL_USER、AZURE_POSTGRESQL_PASSWORD、AZURE_POSTGRESQL_HOST、AZURE_POSTGRESQL_NAME、 和AZURE_REDIS_CONNECTIONSTRING來建立 PostgreSQL 與 Redis 的連線。

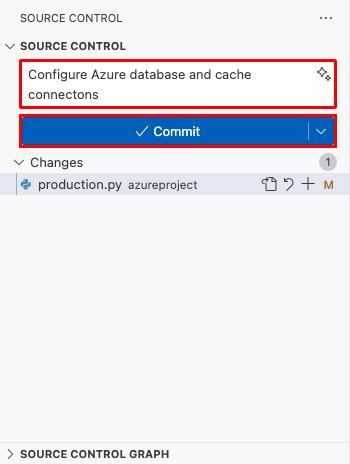

步驟 5:

- 選取 [原始檔控制] 延伸模組。

- 在文字方塊中,輸入提交訊息,例如

Configure Azure database and cache connections。 或者,選取 並讓 GitHub Copilot 為您產生認可訊息。

並讓 GitHub Copilot 為您產生認可訊息。 - 選擇 [認可],然後使用 [是] 來確認。

- 選取 [同步變更 1],然後使用 [確定] 來確認。

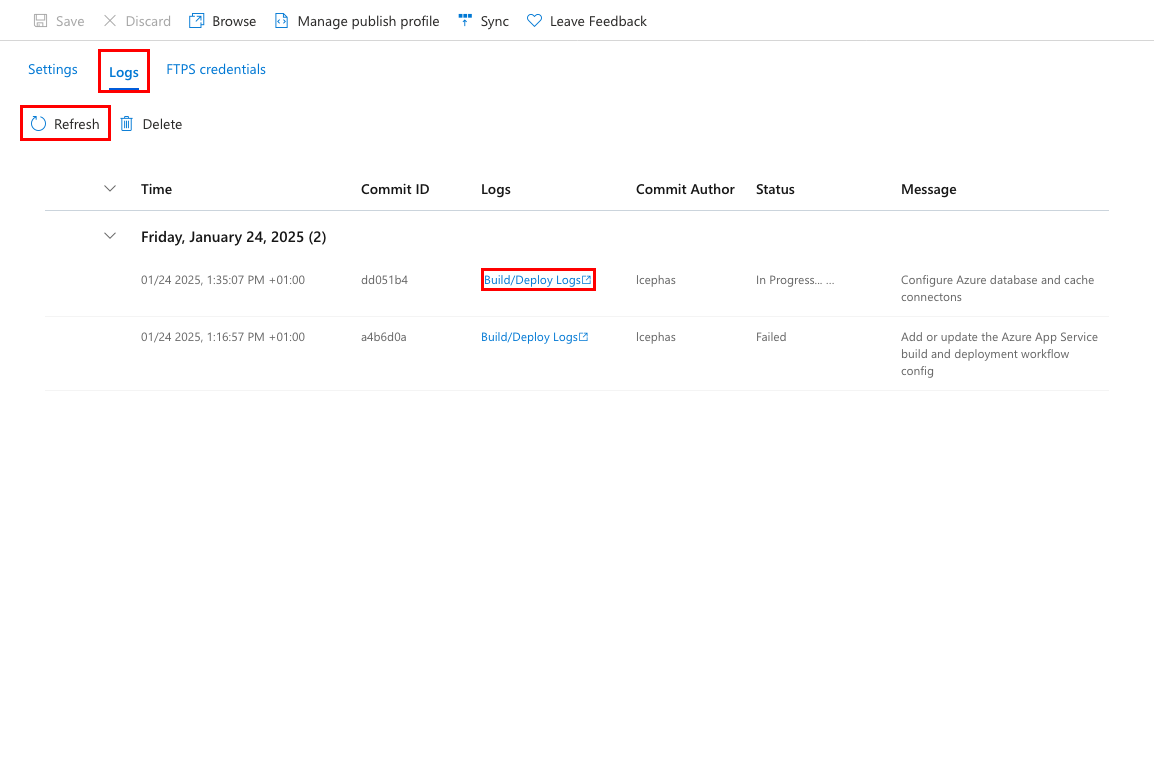

步驟六: 回到 Azure 入口的 部署中心 :

- 選擇 日誌,然後選擇 重新整理 以查看新的部署執行。

- 在部署執行的記錄項目中,選取時間戳記最新的 [建置/部署記錄] 項目。

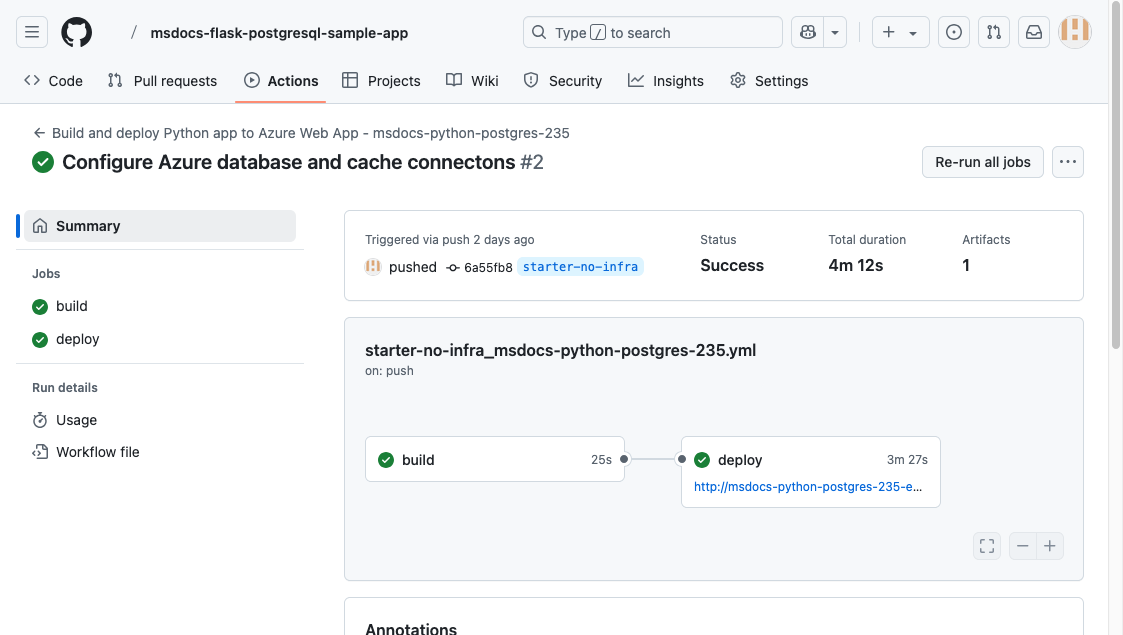

步驟七: 你會被帶到你的 GitHub 倉庫。 GitHub 操作正在運行。 工作流程檔案會定義兩個不同的階段:建置和部署。 等候 GitHub 執行直到顯示 [成功] 狀態。 需要約 5 分鐘的時間。

有問題嗎? 請查看疑難排解指南。

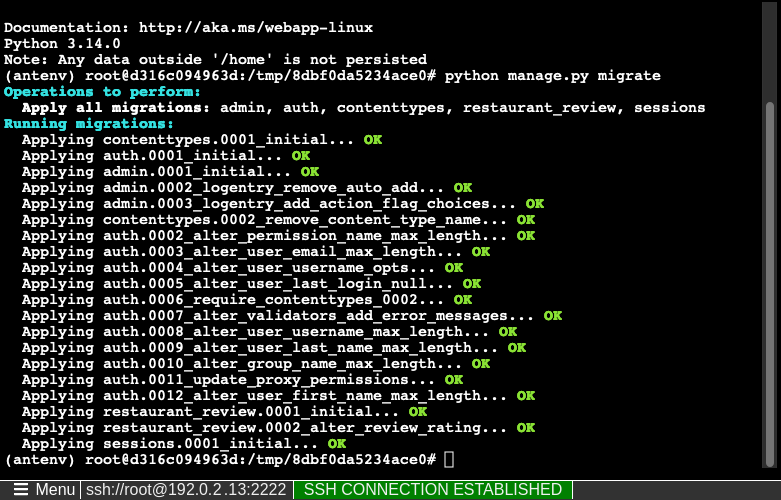

產生資料庫結構

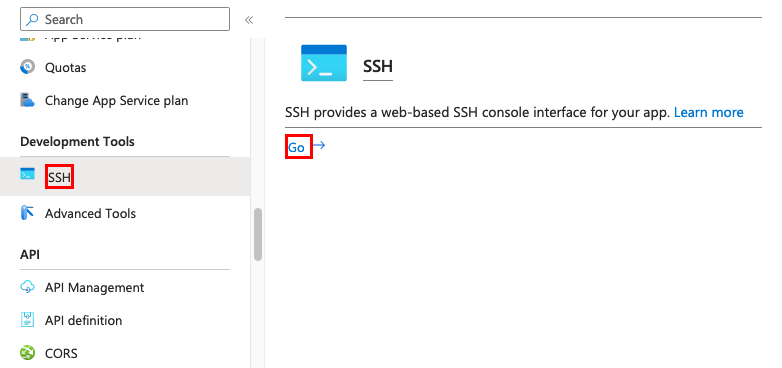

使用受虛擬網路保護的 PostgreSQL 資料庫,執行 Django 資料庫移轉最簡單的方式是在 App Service 中與 Linux 容器的 SSH 會話中。

步驟一: 回到 App Service 頁面,左側選單:

- 選取 [開發工具>SSH]。

- 選取 [執行]。

步驟 2: 在 SSH 工作階段中,執行 python manage.py migrate。 如果成功,App Service 已成功連線至資料庫。

秘訣

在 SSH 工作階段中,只有 /home 中檔案的變更才能在應用程式重新啟動之後保存。

/home 以外的變更不會保存。

SSH 工作階段適用於執行常見的 python manage.py 命令,例如使用 python manage.py createsuperuser建立使用者。 欲了解更多資訊,請參閱 django django-admin 與 manage.py。 使用超級使用者帳戶來存取網站的 /admin 部分。

有問題嗎? 查看疑難排解區段。

瀏覽至應用程式

步驟一: 在 App Service 頁面:

- 從左側功能表中選取 [概觀]。

- 選取應用程式的 URL。

第 2 步: 將幾個餐廳新增至清單中。 祝賀! 你正在使用 Azure App Service 執行一個網頁應用程式,並且安全連接到 Azure Database for PostgreSQL。

資料流診斷記錄

Azure App 服務 擷取所有控制台記錄,以協助您診斷應用程式的問題。 範例應用程式包含 print() 說明此能力的語句。

def index(request):

print('Request for index page received')

restaurants = Restaurant.objects.annotate(avg_rating=Avg('review__rating')).annotate(review_count=Count('review'))

lastViewedRestaurant = request.session.get("lastViewedRestaurant", False)

步驟一: 在 App Service 頁面:

- 從左側功能表中,選取 [監視]>[App Service 記錄]。

- 在 [應用程式記錄] 下,選取 [檔案系統]。

- 在最上層的功能表中,選取 [儲存]。

步驟 2:從左側功能表中,選取 [記錄串流]。 您會看到應用程式的記錄,包括平台記錄和來自容器內的記錄。

想了解更多關於在 Python 應用程式中登入的資訊,請參考 為你的 Python 應用程式設定 Azure Monitor。

清理資源

完成後,您可以刪除資源群組,以從 Azure 訂用帳戶中刪除所有資源。

步驟 1:在 Azure 入口網站頂端的搜尋列中:

- 輸入資源群組名稱。

- 選取資源群組。

步驟 2:在資源群組頁面中,選取 [刪除資源群組]。

步驟 3:

- 要確認你的刪除,請輸入資源群組名稱。

- 選取 [刪除]。

建立 Azure 資源並部署範例應用程式

在本節中,建立 Azure 資源,並將範例應用程式部署到 Linux 上的 App Service。 本教學課程中使用的步驟會建立一組預設安全的資源,包括 App Service、適用於 PostgreSQL 的 Azure 資料庫 和 Azure Cache for Redis。

開發容器已具備 Azure Developer CLI (AZD)。

從存放庫根路徑中執行

azd init。azd init --template python-app-service-postgresql-infra出現提示時,請提供下列答案:

問題 回答 目前的目錄不是空的。 您是否要在「<您的目錄>」初始化專案? Y 您要對這些檔案執行什麼動作? 維持現有的檔案不變 輸入新的環境名稱 輸入唯一名稱。 AZD 範本會使用此名稱作為 Azure 中 Web 應用程式的 DNS 名稱一部分 ( <app-name>-<hash>.azurewebsites.net)。 允許英數字元與連字號。執行

azd auth login命令並遵循提示來登入 Azure:azd auth login使用

azd provision命令建立必要的 Azure 資源。 請遵循提示選取 Azure 資源所需的訂用帳戶和位置。azd provisionazd provision這個指令大約需要15分鐘完成。 Redis 快取所需時間最多。 之後,修改你的程式碼以支援 App Service,並部署變更。azd deploy執行時,指令會提供關於配置與部署過程的訊息。 輸出中包含 Azure 部署的連結。此 AZD 範本包含使用下列 Azure 資源產生預設安全架構的檔案 (azure.yaml 和 infra 目錄):

- 資源群組:所有已建立資源的容器。

- App Service 方案:定義 App Service 的計算資源。 它會在 Basic 層級建立一個 Linux 方案。

- App Service:代表您的應用程式,並在 App Service 方案中執行。

- 虛擬網路:與 App Service 應用程式整合,並隔離後端網路流量。

- 私人端點:虛擬網路中的金鑰保存庫和 Redis 快取的存取端點。

- 網路介面:私有 IP 位址,分別對應每個私有端點。

- Azure Database for PostgreSQL 靈活伺服器:僅能從虛擬網路存取。 它會在伺服器上建立資料庫和使用者。

- 私人 DNS 區域:啟用虛擬網路中 PostgreSQL 伺服器的 DNS 解析。

- Log Analytics 工作區:作為應用程式傳送記錄的目標容器,您也可以在其中查詢記錄。

- Azure Cache for Redis:只能從其私人端點後方存取。

- 金鑰保存庫:只能從其私人端點後方存取。 用於管理 App Service 應用程式的秘密。

當指令完成建立資源並部署應用程式碼第一次後,已部署的範例應用程式還無法運作。 你必須做些小改動,才能讓它連接到 Azure 的資料庫。

有問題嗎? 查看疑難排解區段。

使用資料庫連線字串

你使用的 AZD 範本會幫你產生連接變數,作為 應用程式設定。 它會把它們輸出到端子。 應用程式設定是將連線秘密保留在程式碼存放庫外部的一個方法。

在 AZD 輸出中,尋找設定

AZURE_POSTGRESQL_USER、AZURE_POSTGRESQL_PASSWORD、AZURE_POSTGRESQL_HOST、AZURE_POSTGRESQL_NAME和AZURE_REDIS_CONNECTIONSTRING。 為了保護祕密安全,只會顯示設定名稱。 AZD 輸出結果是這樣的:App Service app has the following connection settings: - AZURE_POSTGRESQL_NAME - AZURE_POSTGRESQL_HOST - AZURE_POSTGRESQL_USER - AZURE_POSTGRESQL_PASSWORD - AZURE_REDIS_CONNECTIONSTRING - AZURE_KEYVAULT_RESOURCEENDPOINT - AZURE_KEYVAULT_SCOPE為了方便起見,AZD 範本會顯示應用程式的應用程式設定頁面直接連結。 尋找該連結,並在新的瀏覽器索引標籤中開啟該連結。

有問題嗎? 查看疑難排解區段。

修改範例程式碼並重新部署

在 GitHub codespace 中,選取 [聊天] 檢視,然後選取 + 以啟動新的聊天工作階段。

問:「@workspace應用程式如何連線至資料庫?」Copilot 可能會提供一些說明,說明如何在 azureproject/development.py 和 azureproject/production.py 中設定連線設定。

問:「@workspace 在生產模式下,我的應用程式運行在一個 App Service 網頁應用程式中,該應用程式使用 Azure Service Connector 連接到 PostgreSQL 的彈性伺服器,使用 Django 用戶端類型。我需要使用哪些環境變數名稱?」Copilot 可能會給你類似選項 2 的程式碼建議 :沒有 GitHub Copilot 的步驟,甚至會告訴你要在 azureproject/production.py 檔案裡做變更。

在檔案總管中開啟 azureproject/production.py 並加入代碼建議。

GitHub Copilot 不會每次都給你相同的回應。 答案並不總是正確。 您可能需要詢問更多問題,以微調其回應。 如需提示,請參閱我可以在 Codespace 中使用 GitHub Copilot 執行哪些作業?。

在終端機中,執行

azd deploy。azd deploy

有問題嗎? 查看疑難排解區段。

產生資料庫結構

使用受虛擬網路保護的 PostgreSQL 資料庫,執行 Django 資料庫移轉最簡單的方式是在 App Service 中與 Linux 容器的 SSH 會話中。

在 AZD 輸出中,尋找 SSH 工作階段的 URL,並在瀏覽器中打開該網址。 輸出中看起來像這樣:

Open SSH session to App Service container at: <URL>在 SSH 工作階段中執行

python manage.py migrate。 如果指令成功,表示 App Service 正在成功連接資料庫。注意事項

只有

/home中檔案的變更才能在應用程式重新開機之後保存。/home以外的變更不會保存。

有問題嗎? 查看疑難排解區段。

瀏覽至應用程式

在 AZD 輸出中,尋找您應用程式的 URL,然後使用瀏覽器開啟該網址。 AZD 輸出中 URL 看起來像這樣:

Deploying services (azd deploy) (✓) Done: Deploying service web - Endpoint: <URL>將幾個餐廳新增至清單中。

祝賀! 你正在使用 Azure App Service 執行一個網頁應用程式,並且安全連接到 Azure Database for PostgreSQL。

有問題嗎? 查看疑難排解區段。

資料流診斷記錄

Azure App Service 會擷取主控台記錄,以協助您診斷應用程式的問題。 為了方便起見,AZD 範本已啟用本機檔案系統記錄,並將記錄送至 Log Analytics 工作區。

範例應用程式包含 print() 可示範這項功能的語句,如下列代碼段所示。

def index(request):

print('Request for index page received')

restaurants = Restaurant.objects.annotate(avg_rating=Avg('review__rating')).annotate(review_count=Count('review'))

lastViewedRestaurant = request.session.get("lastViewedRestaurant", False)

在 AZD 輸出中,找到串流 App Service 日誌的連結,然後在瀏覽器中導航至該連結。

Stream App Service logs at: <URL>

深入了解設定適用於 Python 應用程式的 Azure 監視器 (機器翻譯) 系列中 Python 應用程式中的記錄。

有問題嗎? 查看疑難排解區段。

清理資源

若要刪除目前部署環境中的所有 Azure 資源,請執行 azd down 並遵循提示。

azd down

疑難排解

以下是你在嘗試完成這個教學時可能會遇到的問題以及解決步驟。

我無法連線至 SSH 會話

如果你無法連接 SSH 會話,那應用程式本身就會無法啟動。 如需詳細資訊,請查看診斷記錄。 例如,如果你看到像 KeyError: 'AZURE_POSTGRESQL_HOST'這樣的錯誤,可能代表環境變數缺失。 你可能已經移除了應用程式的設定。

我在執行資料庫移轉時收到錯誤

如果您遇到與連線到資料庫相關的任何錯誤,請檢查應用程式設定 (AZURE_POSTGRESQL_USER、 AZURE_POSTGRESQL_PASSWORD、 AZURE_POSTGRESQL_HOST和 AZURE_POSTGRESQL_NAME) 是否已變更或刪除。 若未完成那份連結字串,移轉命令就無法與資料庫通訊。

常見問題集

這設定會產生多少費用?

已建立資源的價格如下:

- App Service 方案是在基本層中建立,並可擴大或縮小。 請參閱 App Service 定價。

- PostgreSQL 彈性伺服器會建立在最低的可高載層 Standard_B1ms,具有最小的儲存體大小,而且儲存體大小可以擴大或縮小。 請參閱 Azure Database for PostgreSQL 的定價。

- 除非您設定額外的功能 (例如對等互連),否則虛擬網路不會產生費用。 請參閱 Azure 虛擬網路定價。

- 私人 DNS 區域會產生少量費用。 請參閱 Azure DNS 定價。

如何使用其他工具連線至虛擬網路後方受保護的 PostgreSQL 伺服器?

- 若要從命令行工具進行基本存取,您可以從應用程式的 SSH 工作階段執行

psql。 - 若要從桌面工具連線,您的電腦必須位於虛擬網路內。 例如,可能是連接到某個子網的 Azure 虛擬機器,或是本地網路中與 Azure 虛擬網路有 站對站 VPN 連線的機器。

- 您也可以將 Azure Cloud Shell 與虛擬網路整合。

本機應用程式開發如何與 GitHub Actions 搭配運作?

使用 App Service 自動產生的工作流程檔案為例,每個 git push 都會開始執行新的組建和部署。 從 GitHub 存放庫的本機複本,對 GitHub 進行所需的更新和推送。 例如:

git add .

git commit -m "<some-message>"

git push origin main

如何設定 Django 範例以在 Azure App Service 上執行?

Django 範例應用程式會設定在 azureproject/production.py 檔案中的設定,使其可在 Azure App Service 中執行。 這些變更常見於將 Django 部署到生產環境時,而非 App Service 特有。

Django 會驗證連入要求中的 HTTP_HOST 標頭。 範例程式碼使用 App Service 中的

WEBSITE_HOSTNAME環境變數,將應用程式的網域名稱新增至 Django 的 ALLOWED_HOSTS 設定。# Configure the domain name using the environment variable # that Azure automatically creates for us. ALLOWED_HOSTS = [os.environ['WEBSITE_HOSTNAME']] if 'WEBSITE_HOSTNAME' in os.environ else []Django 不支援在生產環境中提供靜態檔案。 在本教學課程中,您會使用 WhiteNoise 來啟用檔案服務。 WhiteNoise 套件已經透過 requirements.txt 安裝,其中介軟體已被添加到清單中。

# WhiteNoise configuration MIDDLEWARE = [ 'django.middleware.security.SecurityMiddleware', # Add whitenoise middleware after the security middleware 'whitenoise.middleware.WhiteNoiseMiddleware',然後,會根據 Django 文件設定靜態檔案設定。

SESSION_ENGINE = "django.contrib.sessions.backends.cache" STATICFILES_STORAGE = 'whitenoise.storage.CompressedManifestStaticFilesStorage'

如需詳細資訊,請參閱 Django 應用程式的生產設定。

如何將 SECRET_KEY 應用設定變更為金鑰保存庫的參考?

依據 Azure 入口網站的步驟,您可以在Cloud Shell中執行以下 Azure CLI 指令,將SECRET_KEY變更為 Key Vault 參考:

# Change the following variables to match your environment

SUBSCRIPTION_ID=<subscription-id>

RESOURCE_GROUP=<resource-group-name>

KEY_VAULT_NAME=<key-vault-name>

APP_SERVICE_NAME=<app-name>

SECRET_NAME=djangoSecretKey

# Set the subscription ID

az account set --subscription $SUBSCRIPTION_ID

# Assign 'Key Vault Secrets Officer' role to your user at the scope of the key vault

az role assignment create \

--assignee $(az ad signed-in-user show --query id -o tsv) \

--role $(az role definition list --name "Key Vault Secrets Officer" --query "[].id" -o tsv) \

--scope $(az keyvault show --name $KEY_VAULT_NAME --resource-group $RESOURCE_GROUP --query id --output tsv)

# Add the secret to the key vault

az keyvault secret set \

--vault-name $KEY_VAULT_NAME \

--name $SECRET_NAME \

--value $(python -c 'import secrets; print(secrets.token_hex())')

# Add Key Vault reference to the App Service configuration

az webapp config appsettings set \

--resource-group $RESOURCE_GROUP \

--name $APP_SERVICE_NAME \

--settings "SECRET_KEY=@Microsoft.KeyVault(SecretUri=https://$KEY_VAULT_NAME.vault.azure.net/secrets/$SECRET_NAME)"

您也可以在入口網站中執行相同的動作。 如需詳細資訊,請參閱

如何在 GitHub Actions 部署期間偵測錯誤?

如果自動產生 GitHub 工作流程檔案的步驟失敗,請嘗試修改失敗的命令以產生更多詳細資訊輸出。 例如,您可以藉由新增 python 選項,從 -d 命令取得更多輸出。 提交並推送您的變更以觸發 App Service 的再次部署。

我沒有權限可建立使用者指派的身分識別

請參閱透過部署中心設定 GitHub Actions 部署。

我可以在 Codespace 中使用 GitHub Copilot 執行哪些作業?

GitHub Copilot 聊天視窗在你建立 codespace 時就已經存在了。 為了方便起見,我們會在容器定義中包含 GitHub Copilot 聊天延伸模組 (請參閱 .devcontainer/devcontainer.json)。 不過,您需要一個 GitHub Copilot 帳戶 (英文) (可免費試用 30 天)。

與 GitHub Copilot 交談時,有幾項提示可供您使用:

- 在單一聊天工作階段中,問題和答案相互關聯,您可以調整問題來微調取得的答案。

- 根據預設,GitHub Copilot 無法存取存放庫中的任何檔案。 若要詢問檔案相關問題,請先在編輯器中開啟檔案。

- 為了讓 GitHub Copilot 在準備其解答時存取存放庫中的所有檔案,請在問題開頭加上

@workspace。 如需詳細資訊,請參閱Use the @workspace agent。 - 在聊天中,GitHub Copilot 可以建議變更,(使用

@workspace) 甚至可以建議在何處進行變更,但不會為您執行變更。 您可以自行新增建議的變更並加以測試。

相關內容

前進到下一個教學課程,了解如何使用自訂網域和憑證保護您的應用程式。

或者,學習 App Service 如何執行 Python 應用程式: