使用 Azure Private Link 將伺服器安全地連線到 Azure Arc

Azure 私人連結可讓您使用私人端點,將 Azure PaaS 服務安全地連結至您的虛擬網路。 如果有許多服務,您只需為每個資源設定一個端點。 這表示您可以使用 Azure Arc 連線內部部署或多雲端伺服器,並透過 Azure ExpressRoute 或站對站 VPN 連線來傳送所有流量,而不是使用公用網路。

從已啟用 Azure Arc 的伺服器開始,您可以使用私人連結範圍模型,允許多部伺服器或機器使用單一私人端點與其 Azure Arc 資源通訊。

本文涵蓋了 Azure Arc 私人連結範圍的使用時機以及如何設定。

優點

有了私人連結,您可以:

- 私下連線至 Azure Arc,而不需要開啟任何公用網路存取。

- 請確定僅透過授權的私人網路存取已啟用 Azure Arc 的機器或伺服器中的資料。 這也包括安裝在機器或伺服器上的 VM 延伸模組的資料,這些延伸模組提供了部署後的管理和監視支援。

- 定義特定已啟用 Azure Arc 的伺服器及其他透過私人端點進行連線的 Azure 服務資源 (例如 Azure 監視器),以防止資料從您的私人網路外流。

- 使用 ExpressRoute 和 Private Link,將您的私人內部部署網路安全地連線至 Azure Arc。

- 讓所有的流量都在 Microsoft Azure 骨幹網路內。

如需詳細資訊,請參閱私人連結的主要優點。

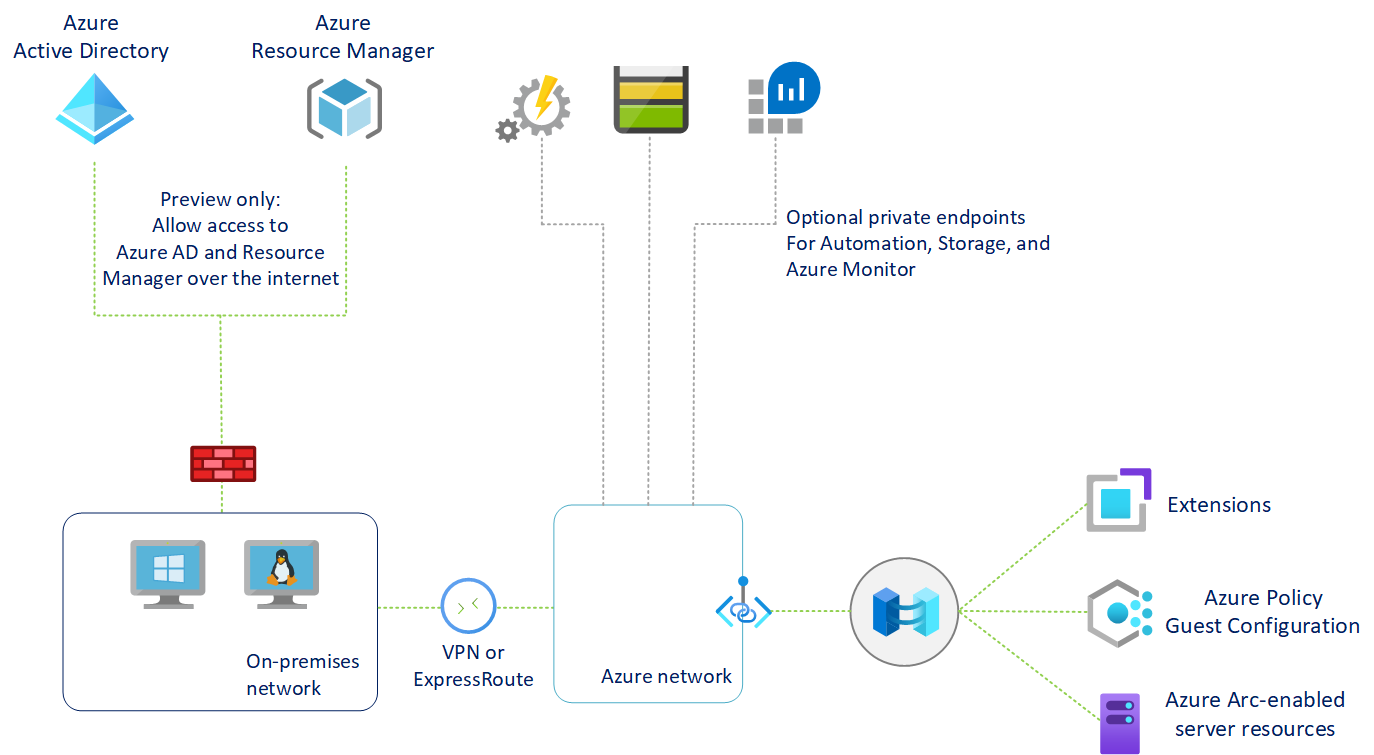

運作方式

Azure Arc 私人連結範圍會將私人端點 (及包含端點的虛擬網路) 連線到 Azure 資源;在本例中,是已啟用 Azure Arc 的伺服器。 當您啟用任何已啟用 Azure Arc 的伺服器所支援的 VM 延伸模組時 (例如 Azure 監視器),這些資源都會連結其他 Azure 資源。 例如:

- Azure 自動化變更追蹤和清查、Azure 監視器 VM 深入解析以及使用 Azure 監視器代理程式的 Azure 監視器記錄收集,都需要 Log Analytics 工作區。

- Azure 自動化帳戶,「更新管理」與「變更追蹤和清查」的必要項。

- Azure Key Vault

- 自訂指令碼延伸模組所需的 Azure Blob 儲存體。

從已啟用 Azure Arc 的伺服器連線到任何其他 Azure 資源,都需要為每個服務設定私人連結。雖然這是選擇性的,但建議使用。 Azure Private Link 的每個服務都需要分別設定。

如需針對先前所列的 Azure 服務設定私人連結的詳細資訊,請參閱 Azure 自動化、Azure 監視器、Azure Key Vault 或 Azure Blob 儲存體的相關文章。

重要

Azure Private Link 現已正式運作。 私人端點和 Private Link 服務 (標準負載平衡器後方的服務) 均已正式推出。 不同的 Azure PaaS 會依照不同的排程上架到 Azure Private Link。 如需 Private Link 上 Azure PaaS 更新後的狀態,請參閱 Private Link 可用性。 如需了解已知的限制,請參閱私人端點和 Private Link服務。

VNet 上的私人端點可讓您透過網路集區的私人 IP,而不是使用這些端點的公用 IP,來連線到 Azure 監視器端點。 這可讓您繼續使用已啟用 Azure Arc 的伺服器資源,而不需將您的 VNet 開放給不必要的輸出流量。

從私人端點到您資源的流量將會通過 Microsoft Azure 骨幹,而不會路由傳送到公用網路。

您可以設定每個元件,以允許或拒絕來自公用網路的擷取和查詢。 這可提供資源層級的保護,以便控制特定資源的流量。

限制事項

在規劃私人連結設定時,已啟用 Azure Arc 的伺服器私人連結範圍物件,會有一些應考慮的限制。

- 最多只能將一個 Azure Arc 私人連結範圍與虛擬網路建立關聯。

- 已啟用 Azure Arc 的機器或伺服器資源,只能連線到一個已啟用 Azure Arc 的伺服器私人連結範圍。

- 所有內部部署的機器都必須使用相同的 DNS 轉寄站,來解析出正確的私人端點資訊 (FQDN 記錄名稱和私人 IP 位址),以便使用相同的私人端點。 如需詳細資訊,請參閱 Azure 私人端點 DNS 設定。

- 已啟用 Azure Arc 的伺服器和 Azure Arc 私人連結範圍,必須位於相同的 Azure 區域中。 私人端點和虛擬網路也必須位於相同的 Azure 區域,但該區域可以和您的 Azure Arc 私人連結範圍和已啟用 Arc 的伺服器所在的區域不同。

- Microsoft Entra ID 和 Azure Resource Manager 的網路流量不會周遊 Azure Arc 私人連結範圍,而且會繼續使用您的預設網路路由到網際網路。 您也可以設定資源管理私人連結,將 Azure Resource Manager 的流量傳送到私人端點。

- 其他您將使用的 Azure 服務 (如 Azure 監視器) 在虛擬網路中都需要自己的私人端點。

- 目前不支援透過私人連結,使用 Windows Admin Center 或 SSH 遠端存取伺服器。

規劃您的 Private Link 設定

若要透過私人連結將伺服器連線到 Azure Arc,您必須設定網路來完成下列作業:

使用站對站 VPN 或 ExpressRoute 線路,建立內部部署網路與 Azure 虛擬網路之間的連線。

部署 Azure Arc 私人連結範圍 (負責控制哪些機器或伺服器可透過私人端點與 Azure Arc 通訊),然後使用私人端點將它與您的 Azure 虛擬網路產生關聯。

更新區域網路上的 DNS 設定以解析私人端點位址。

設定本機防火牆,以允許存取 Microsoft Entra ID 和 Azure Resource Manager。

讓已啟用 Azure Arc 的伺服器中註冊的機器或伺服器,與私人連結範圍建立關聯。

或者,您也可以為其他 Azure 服務所管理的機器或伺服器部署私人端點,例如:

- Azure 監視器

- Azure Automation

- Azure Blob 儲存體

- Azure Key Vault

本文假設您已設定 ExpressRoute 線路或站對站 VPN 連線。

網路組態

已啟用 Azure Arc 的伺服器會與數個 Azure 服務整合,將雲端管理和治理帶入混合式機器或伺服器。 這些服務大多提供私人端點,但您必須設定您的防火牆和路由規則以允許透過網際網路存取 Microsoft Entra ID 和 Azure Resource Manager,直到這些服務提供私人端點為止。

做法有二:

如果您的網路是透過 Azure VPN 或 ExpressRoute 線路路由傳送所有網際網路流量,您可以使用服務標籤來設定與 Azure 中子網路相關聯的網路安全性群組 (NSG),以允許輸出 TCP 443 (HTTPS) 存取 Microsoft Entra ID 和 Azure。 NSG 規則看起來應該像這樣:

設定 Microsoft Entra ID 規則 Azure 規則 來源 虛擬網路 虛擬網路 來源連接埠範圍 * * 目的地 服務標籤 服務標籤 目的地服務標籤 AzureActiveDirectory AzureResourceManager 目的地連接埠範圍 443 443 通訊協定 Tcp Tcp 動作 允許 允許 優先順序 150 (必須低於任何阻止網際網路存取的規則) 151 (必須低於任何阻止網際網路存取的規則) 名稱 AllowAADOutboundAccess AllowAzOutboundAccess 設定區域網路上的防火牆,以允許使用可下載的服務標籤檔案,來進行 Microsoft Entra ID 和 Azure 的輸出 TCP 443 (HTTPS) 存取。 JSON 檔案包含了 Microsoft Entra ID 和 Azure 所使用的所有公用 IP 位址範圍,且每個月都會更新以反映任何變更。 Azure AD 的服務標籤為

AzureActiveDirectory,而 Azure 的服務標籤為AzureResourceManager。 請洽詢您的網路系統管理員和網路防火牆廠商以了解如何設定防火牆規則。

請參閱網路流量運作方式一節底下的視覺圖表。

建立私人連結範圍

登入 Azure 入口網站。

移至 Azure 入口網站中的 [建立資源],然後搜尋 [Azure Arc 私人連結範圍]。 或者,您可以使用下列連結,在入口網站中開啟 [Azure Arc 私人連結範圍] 頁面。

選取 建立。

在 [基本] 索引標籤中,選取您的 [訂用帳戶] 和 [資源群組]。

輸入 Azure Arc 私人連結範圍的名稱。 最好使用有意義且清楚的名稱。

或者,您也可以要求每一個與此 Azure Arc 私人連結範圍相關聯且已啟用 Arc 的機器或伺服器,透過私人端點將資料傳送給服務。 若要這樣做,請勾選 [允許公用網路存取] 核取方塊,讓與此 Azure Arc 私人連結範圍相關聯的機器或伺服器可以透過私人或公用網路與服務通訊。 如果您變更心意,可以在建立範圍之後變更此設定。

選取 [私人端點] 索引標籤,然後選取 [建立]。

在 [建立私人端點] 視窗中:

輸入端點的名稱。

請在 [與私人 DNS 區域整合] 選擇 [是] ,讓它自動建立新的私人 DNS 區域。

注意

如果您選擇了 [否],並偏好手動管理 DNS 記錄,請先完成設定您的私人連結,其中包括此私人端點和私人範圍設定。 然後,根據 Azure 私人端點 DNS 設定中的指示來設定您的 DNS。 在準備您的私人連結設定時,請務必不要建立空白記錄。 您所建立的 DNS 記錄可以覆寫現有的設定,並影響您與已啟用 Azure Arc 的伺服器之間的連線能力。

選取 [確定]。

選取 [檢閱 + 建立] 。

![顯示 [建立私人連結範圍] 視窗的螢幕擷取畫面](media/private-link-security/create-private-link-scope.png)

讓驗證通過,然後選取 [建立]。

設定內部部署 DNS 轉送

您的內部部署機器或伺服器,必須能夠將私人連結 DNS 記錄解析為私人端點 IP 位址。 您設定的方式取決於是使用 Azure 私人 DNS 區域,還是以自己的 DNS 伺服器內部部署來維護 DNS 記錄,以及您設定的伺服器數目。

使用 Azure 整合式私人 DNS 區域的 DNS 設定

如果您在建立私人端點時為已啟用 Azure Arc 的伺服器設定了私人 DNS 區域,也進行了客體設定,您的內部部署機器或伺服器必須要能將 DNS 查詢轉接到內建的 Azure DNS 伺服器,才能正確解析私人端點位址。 您的 Azure 中需要一個 DNS 轉寄站 (專門建立的 VM 或已啟用 DNS Proxy 的 Azure 防火牆執行個體),之後您可以設定內部部署 DNS 伺服器,將查詢轉送到 Azure 以解析私人端點 IP 位址。

私人端點文件提供了使用 DNS 轉寄站設定內部部署工作負載的指引。

手動設定 DNS 伺服器

如果您在私人端點建立期間選擇不使用 Azure 私人 DNS 區域,就必須在內部部署 DNS 伺服器中建立必要的 DNS 記錄。

前往 Azure 入口網站。

流覽到與您的虛擬網路和私人連結範圍相關聯的私人端點資源。

從左側窗格中,選取 [DNS 設定] 以查看 DNS 記錄,和您需要在 DNS 伺服器上設定的對應 IP 位址的清單。 FQDN 和 IP 位址會根據您為私人端點選取的區域和子網路中的可用 IP 位址而變更。

請遵循 DNS 伺服器廠商的指引,新增必要的 DNS 區域和 A 記錄,以符合入口網站中的資料表。 請務必選取適用於您網路的 DNS 伺服器。 每部使用此 DNS 伺服器的機器或伺服器,現在都要解析私人端點 IP 位址,而且必須與 Azure Arc 私人連結範圍相關聯,否則連線將遭到拒絕。

單一伺服器案例

如果您只打算使用 Private Link 來支援少數機器或伺服器,可能不會想更新整個網路的 DNS 設定。 在此情況下,您可以將私人端點主機名稱和 IP 位址新增到作業系統的 Hosts 檔案。 視作業系統設定而定,Hosts 檔案可以是將主機名稱解析為 IP 位址的主要或替代方法。

Windows

使用具有系統管理員權限的帳戶,開啟 C:\Windows\System32\drivers\etc\hosts。

新增私人端點 IP 和主機名稱,如手動設定 DNS 伺服器底下步驟 3 中的表格所示。 主機檔案會先要求 IP 位址,後面接著空格,然後是主機名稱。

使用您的變更儲存檔案。 您可能需要先另存到其他目錄,然後再將檔案複製到原始路徑。

Linux

在文字編輯器中開啟

/etc/hosts主機檔案。新增私人端點 IP 和主機名稱,如手動設定 DNS 伺服器底下步驟 3 中的表格所示。 主機檔案會先要求 IP 位址,後面接著空格,然後是主機名稱。

使用您的變更儲存檔案。

連線到已啟用 Azure Arc 的伺服器

注意

在具有私人端點且連線到 Azure Arc 的機器上,代理程式最低支援的版本是 1.4 版。 入口網站中所產生的指令碼 (用於部署已啟用 Azure Arc 的伺服器),會下載最新的版本。

設定已啟用 Azure Arc 的新伺服器以使用私人連結

第一次將機器或伺服器連線到已啟用 Azure Arc 的伺服器時,可以選擇將其連線到私人連結範圍。

在瀏覽器中,移至 Azure 入口網站。

瀏覽至 [機器 - Azure Arc]。

在 [機器 - Azure Arc] 頁面上,選取左上方的 [新增/建立],然後從下拉式功能表中選取 [新增機器]。

在 [使用 Azure Arc 新增伺服器] 頁面上,根據您的部署情況選取 [新增單一伺服器] 或 [新增多部伺服器],然後選取 [產生指令碼]。

在 [產生指令碼] 頁面上,選取您要在 Azure 中用來管理機器的訂用帳戶和資源群組。 選取要用來儲存機器中繼資料的 Azure 位置。 此位置可與資源群組的位置相同或不同。

在 [基本] 頁面上,提供下列各項:

選取機器的 [訂用帳戶] 與 [資源群組]。

在 [區域] 下拉式清單中,選取要儲存機器或伺服器中繼資料的 Azure 區域。

在 [作業系統] 下拉式清單中,選取設定要在其上執行指令碼的作業系統。

在 [連線方法] 底下,選取 [私人端點],然後從下拉式清單中選取在第 1 部分中建立的 [Azure Arc 私人連結範圍]。

![選取 [私人端點] 連線選項](media/private-link-security/arc-enabled-servers-create-script.png)

選取 [下一步:標記]。

如果您選取了 [新增多部伺服器],請在 [驗證] 頁面上,從下拉式清單中選取為已啟用 Azure Arc 的伺服器建立的服務主體。 如果您尚未為已啟用 Azure Arc 的伺服器建立服務主體,請先檢閱如何建立服務主體,以熟悉所需的權限及建立權限的步驟。 選取 [下一步:標籤] 以繼續。

在 [標籤] 頁面上,檢閱建議的預設 [實體位置標籤] 並輸入值,或指定一或多個 [自訂標籤] 以支援您的標準。

選取 [下一步:下載並執行指令碼]。

在 [下載並執行指令碼] 頁面上檢閱摘要資訊,然後選取 [下載]。 如果您還需要變更,請選取 [上一步]。

下載指令碼之後,您必須使用具有權限的帳戶 (系統管理員或根帳戶),在機器上或伺服器上執行指令碼。 視網路設定而定,您可能需要從具有網際網路存取的電腦下載代理程式,並將其傳輸到您的機器或伺服器,然後使用代理程式的路徑修改指令碼。

您可以從 https://aka.ms/AzureConnectedMachineAgent 下載 Windows 代理程式,也可以從 https://packages.microsoft.com 下載 Linux 代理程式。 在您的 OS 散發目錄下尋找最新版的 azcmagent,並與您的本機套件管理員一起安裝。

在上線完成後,指令碼會傳回狀態訊息,讓您知道是否上線成功。

提示

從 Azure Connected Machine 代理程式到 Microsoft Entra ID (login.windows.net、login.microsoftonline.com、pas.windows.net) 和 Azure Resource Manager (management.azure.com) 的網路流量將繼續使用公用端點。 如果您的伺服器需要透過 Proxy 伺服器進行通訊才能連線到這些端點,請先使用 Proxy 伺服器 URL 設定代理程式,再將其連線到 Azure。 如果您的私人端點無法從 Proxy 伺服器存取,可能也需要為 Azure Arc 服務設定 Proxy 略過。

設定已啟用 Azure Arc 的現有伺服器

針對在私人連結範圍之前所設定且已啟用 Azure Arc 的伺服器,您可以完成下列步驟,讓這些伺服器開始使用已啟用 Azure Arc 的伺服器私人連結範圍。

在 Azure 入口網站中,瀏覽到您的 Azure Arc 私人連結範圍資源。

從左側窗格中,選取 [Azure Arc 資源],然後選取 [+ 新增]。

從您想要與私人連結範圍相關聯的清單上選取伺服器,然後選取 [選取] 以儲存變更。

私人連結範圍最多可能需要 15 分鐘的時間,才能接受與最近建立關聯的伺服器之間的連線。

疑難排解

檢查您的內部部署 DNS 伺服器以確認它是否有轉接至 Azure DNS,或者它在您的私人連結區域中是否設有適當的 A 記錄。 這些查閱命令應傳回 Azure 虛擬網路中的私人 IP 位址。 如果命令已解析了公用 IP 位址,請仔細檢查您的電腦或伺服器,以及網路的 DNS 設定。

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.com如果您將機器或伺服器上線時遇到問題,請確認是否已將 Microsoft Entra ID 和 Azure Resource Manager 服務標籤新增到區域網路防火牆。 代理程式必須透過網際網路與這些服務通訊,直到私人端點可供這些服務使用為止。

下一步

若要深入了解私人端點,請參閱什麼是 Azure 私人端點?。

如果您遇到 Azure 私人端點連線設定的問題,請參閱針對 Azure 私人端點連線問題進行疑難排解。

請參閱下列內容,以針對 Azure 自動化、Azure 監視器、Azure Key Vault 或 Azure Blob 儲存體來設定私人連結。

![具有 [建立] 按鈕的私人範圍首頁螢幕擷取畫面。](media/private-link-security/private-scope-home.png)