受信任網際網路連線指導方針

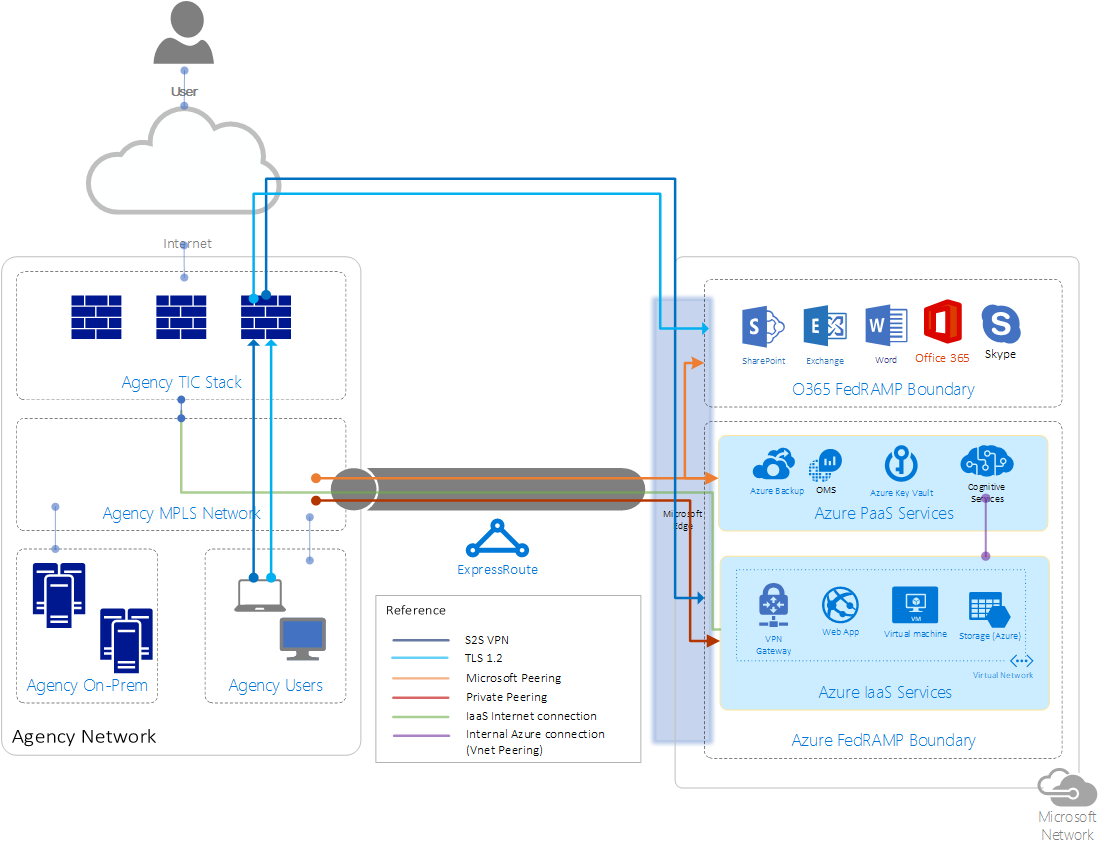

本文說明如何在 Azure 雲端服務中使用安全性功能,以協助達到受信任網際網路連線指導方針 (TIC) 計劃的合規性。 它同時適用於 Azure 和 Azure Government 雲端服務環境,並涵蓋 Azure 基礎結構即服務 (IaaS) 和 Azure 平台即服務 (PaaS) 雲端服務模型的 TIC 影響。

受信任網際網路連線概觀

TIC 倡議的目的是加強整個美國聯邦政府的網路安全性。 此目標最初是藉由合併外部連線,並透過 TIC 存取點核准的裝置路由傳送所有網路流量來實現。 隨後的幾年裡,雲端運算變得非常成熟,為現代安全性結構鋪平了道路,並擺脫了對邊界安全的主要關注。 因此,TIC 倡議不斷演變,為聯邦機構提供更大的靈活性,以使用現代安全性功能。

TIC 2.0 指導

TIC 倡議最初在 2007 年 11 月發佈的《管理與預算辦公室》(OMB) 備忘錄 M-08-05 中制定大綱,並在本文中稱為 TIC 2.0 指導。 TIC 計畫的設想是改善聯邦網路周邊安全性以及事件回應功能。 TIC 最初設計用於對所有輸入和輸出 .gov 流量的網路進行分析。 目標是識別網路資料流程中的特定模式,並找出行為異常,例如殭屍網路活動。 機構被授權合併其外部網路連線並路由傳送所有流量到入金偵測與預防裝置 (稱為 EINSTEIN)。 這些裝置是裝載於網路端點 (稱為受信任的網際網路連線.) 有限的環境。

TIC 的目標是讓機構了解以下事項:

- 誰在我的網路上 (授權或未經授權)?

- 何時存取我的網路?為何存取?

- 正在存取哪些資源?

在 TIC 2.0 下,所有機構外部連線都必須透過 OMB 核准的 TIC 來路由傳送。 聯邦機構必須以 TIC 存取權限提供者 (TICAP) 的身分參與 TIC 計畫,或是與主要一級網際網路服務提供者之一簽訂服務合約,藉以參與計畫。 這些提供者稱為受控的受信任網際網路通訊協定服務 (MTIPS) 提供者。 TIC 2.0 包括機構和 MTIPS 提供者執行的強制性關鍵功能。 在 TIC 2.0 中,EINSTEIN 版本 2 入侵偵測與 EINSTEIN 版本 3 加速 (3A) 入侵預防裝置已部署在每個 TICAP 與 MTIPS。 機構與國土安全部 (DHS) 合作建立了解備忘錄以將 EINSTEIN 功能部署到聯邦系統中。

為了履行其保護 .gov 網路的責任,DHS 要求將機構靜流量資料之未經處理資料摘要與聯邦政府中的事件建立關聯,並使用專用工具執行分析。 DHS 路由器可在進入或退出介面時收集 IP 網路流量。 網路系統管理員可以淨流量資料,以確定流量來源和目的地、服務等級等其他參數。 靜流量資料會被視為與標頭、來源 IP、目的地 IP 等類似的「非內容資料」。 非內容資料可讓 DHS 了解下列內容:誰在做什麼,以及做多久。

TIC 2.0 採用內部部署基礎架構的安全性原則、指南和架構也包含在該計畫內。 政府機構遷移至雲端以達到節省成本、運營效率和創新。 不過,TIC 2.0 的實作需求可能會降低網路流量的速度。 因此,政府機關使用者存取其雲端資料的速度與靈活性受限制。

TIC 3.0 指導

2019 年 9 月,OMB 發佈了備忘錄 M-19-26,撤銷先前的 TIC 相關備忘錄,並推出 TIC 3.0 指導。 先前的 OMB 備忘錄要求代理流量流經實體 TIC 存取點,經過證明這是採用雲端式基礎結構的一道障礙。 例如,TIC 2.0 透過 TIC 存取點將所有傳入和傳出機構程式資料通道傳送至周邊安全性,專注於安全邊界 相比之下,TIC 3.0 認識到需要考慮多個和多樣化的安全性結構,而不是單一邊界安全性方法。 這種靈活性可讓機構選擇如何以最適合其整體網路架構、風險管理方法等方式實作安全性功能。

為了啟用這種靈活性,網路安全與基礎架構安全性 (CISA) 會與聯邦機構合作,在各種機構環境中進行試驗,進而發展出 TIC 3.0 使用案例。 針對 TIC 3.0 實作,CISA 鼓勵機構使用 TIC 3.0 核心指導文件國家標準與技術研究院 (NIST) 網路安全架構 (CSF) 和 NIST SP 800-53聯邦資訊系統和組織的安全性與隱私權控制。 這些文件可協助機構設計安全的網路結構,並判斷雲端服務提供者的適當需求。

TIC 3.0 補足其他以雲端採用為主的聯邦計劃,例如聯邦風聯邦風險與授權管理計畫 (FedRAMP),其以 FedRAMP 控件和控制增強的 NIST SP 800-53 標準為基礎。 機構可以使用現有的 Azure 和 Azure Government FedRAMP High FedRAMP 聯合授權委員會發佈的臨時授權來運作 (P-ATO)。 他們也可以使用適用於 NIST CSF的 Azure 和 Azure Government 支援。 為了協助在選取雲端式安全性功能時執行 TIC 3.0 的機構,CISA 已將 TIC 功能對應至 NIST CSF 和 NIST SP 800-53。 例如,TIC 3.0 安全性目標可以對應至 NIST CSF 的五個功能,包括識別、保護、偵測、回應和復原。 TIC 安全性功能對應 TIC 3.0 核心指導文件中提供的 TIC 3.0 安全性功能目錄中的 NIST CSF。

TIC 3.0 是一種非規範的網路安全性指導,旨在為機構提供靈活性,以實施與其特定風險承受能力相匹配的安全功能。 雖然指導方針要求機構遵守所有適用的遙測需求,例如國家網路安全保護系統 (NCPS) 和持續診斷和風險降低 (CDM),TIC 3.0 目前只需要機構自行證明其遵守 TIC 指導方針。

透過 TIC 3.0,機構可以維護使用 TIC 存取點的舊版 TIC 2.0 實作,同時採用 TIC 3.0 功能。 CISA 提供如何在 TIC 3.0 中實作傳統 TIC 模型的指導,稱為傳統 TIC 使用案例。

本文的其餘部分提供與舊版 TIC 2.0 實作所需的 Azure 功能相關的指引:不過,本指導的一些也適用於 TIC 3.0 需求。

Azure 網路功能選項

連線到 Azure 服務時,有四個主要選項:

- 直接網際網路連線 - 透過開放的網際網路連線直接連線到 Azure 服務。 媒介與連線都是公用的。 是依賴應用程式和傳輸層級加密來確保資料保護。 頻寬受站台與網際網路之間的連線能力而定。 使用一個以上的提供者來確保復原能力。

- 虛擬私人網路 (VPN) - 使用 VPN 閘道連線到您私人使用的 Azure 虛擬網路。 媒介是公開的,因為它會周遊站台的標準網際網路連線,但會在通道中加密連線以確保資料保護。 頻寬受限於 VPN 裝置和您選擇的設定。 Azure 點對站連線通常限制為 100 Mbps。 站對站連線的範圍從 100 Mbps 到 10 Gbps。

- Azure ExpressRoute - ExpressRoute 會直接連線到 Microsoft 服務。 ExpressRoute 會使用對等互連位置的提供者來連線到 Microsoft 企業邊緣路由器。 ExpressRoute 會針對 IaaS 和 PaaS/SaaS 服務、私人對等互連和 Microsoft 對等互連使用不同的對等互連類型。 頻寬範圍從 50 Mbps 到 10 Gbps。

- Azure ExpressRoute Direct – ExpressRoute Direct 可讓您在對等互連位置從邊緣直接光纖連線到 Microsoft 企業邊緣路由器。 ExpressRoute Direct 會從所需的躍點中移除第三方連線提供者。 頻寬範圍從 10 Gbps 到 100 Gbps。

若要啟用從代理到 Azure 或 Microsoft 365 的連線,而不需透過代理 TIC 路由傳送流量,代理必須使用:

- 加密通道,或

- 雲端服務提供者 (CSP) 的專用連線。

CSP 服務可以確保不透過公用網際網路提供代理雲端資產的連線,以便機構人員直接存取。

僅適用於 Azure,第二個選項 (VPN) 和第三個選項 (ExpressRoute) 與限制存取網際網路的服務使用時,皆可滿足這些要求。

Microsoft 365 使用已啟用 Microsoft 對等互連的 Express Route,或使用傳輸層安全性 (TLS) 1.2 加密所有流量的網際網路連線,以遵守指導。 代理網路上的代理終端使用者可以透過其機構網路和 TIC 基礎架構,利用網際網路進行連線。 所有 Microsoft 365 的遠端網際網路存取皆被封鎖,並透過機構進行路由傳送。

Azure IaaS 供應項目

使用 Azure IaaS 來符合 TIC 原則規範相當簡單,因為 Azure 客戶會管理自己的虛擬網路路由。

若要確實符合 TIC 2.0 參考架構,最主要的需求是確保虛擬網路 (VNet) 是代理網路的私人延伸。 若要成為私人延伸,除非透過內部部署的 TIC 網路連線,否則該原則不允許任何流量離開您的網路。 此程序稱為強制通道處理 針對 TIC 2.0 合規性,此程序會透過 TIC,將來自 CSP 環境中任何系統的所有流量,通過組織網路上的內部部署閘道,路由傳出網際網路。

Azure IaaS TIC 合規性分為兩個主要步驟:

- 步驟 1:設定

- 步驟 2:稽核

Azure IaaS TIC 合規性:設定

若要以 Azure 設定好符合 TIC 的架構,必須先防止網際網路直接存取您的虛擬網路,然後強制要求網際網路流量必須通過內部部署網路。

防止網際網路直接存取

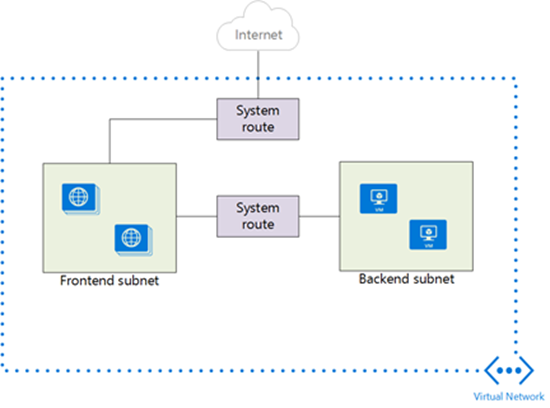

Azure IaaS 網路是透過由子網路組成的虛擬網路進行,這些子網路與虛擬機器的網路介面卡 (NIC) 相關聯。

支援 TIC 合規性最簡單的情節是確保虛擬機器或虛擬機器集合無法連線到任何外部資源。 您可以使用網路安全性群組確定已中斷與外部網路的連線。 使用網路安全性群組來控制連到您虛擬網路中一或多個 NIC 或子網路的流量。 網路安全性群組包含存取控制規則,可根據流量方向、通訊協定、來源位址和連接埠與目的地位址和連接埠,允許或拒絕流量。 您可以隨時變更網路安全性群組的規則,而且變更會套用到所有相關聯的執行個體。 若要深入了解如何建立網路安全性群組,請參閱使用網路安全性群組篩選網路流量。

強制網際網路流量通過內部部署網路

Azure 會自動建立系統路由,並將路由指派給虛擬網路中的每個子網路。 您無法建立或移除系統路由,但是您可以使用自訂路由覆寫系統路由。 Azure 會為每個子網路建立預設系統路由。 Azure 會將選擇性的預設路由加入特定子網路,或是當您使用特定 Azure 功能時則是加入每個子網路。 此類的路由可確保:

- 目的地位於虛擬網路內的流量仍會留在虛擬網路內。

- 網際網路號碼分配局 (IANA) 指定的私人位址空間 (如 10.0.0.0/8) 會被捨棄,除非它們已包含在虛擬網路位址空間中。

- 最後手段路由 0.0.0.0/0 到虛擬網路網際網路端點。

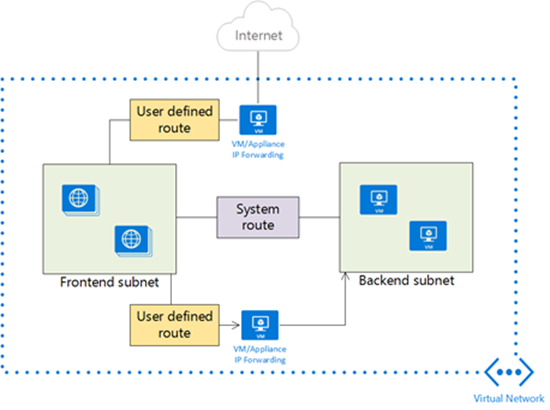

離開虛擬網路的所有流量都必須通過內部部署連線,以確保所有流量都會周遊代理 TIC。 您可以透過建立使用者定義的路由,或透過交換邊界閘道協定 (BGP) 路由,在內部部署網路閘道和 Azure VPN 閘道之間建立自訂路由。

- 如需有關使用者定義路由詳細資訊,請參閱虛擬網路流量路由:使用者定義路由。

- 如需有關 BGP 的詳細資訊,請參閱虛擬網路流量路由:邊界閘道協定。

新增使用者定義路由

若您使用路由型虛擬網路閘道,您可以在 Azure 中使用強制執行通道處理。 新增會設定 0.0.0.0/0 流量至您虛擬網路閘道中下一個躍點的使用者定義路由。 Azure 會為使用者定義路由賦予較系統定義路由高的優先順序。 所有非虛擬網路流量都會被傳送到您的虛擬網路閘道,此閘道接著會將流量路由傳送到內部部署。 定義使用者定義路由之後,將該路由與您 Azure 環境中所有虛擬網路內的現有子網路或新子網路建立關聯。

使用邊界閘道協定

若您使用 ExpressRoute 或已啟用 BGP 的虛擬網路閘道,則 BGP 是通告路由的慣用機制。 針對 BGP 通告路由 0.0.0.0/0,ExpressRoute 和 BGP 感知虛擬網路閘道可確保預設路由套用至您虛擬網路中的所有子網路。

Azure IaaS TIC 合規性:稽核

Azure 提供數種方式以稽核 TIC 合規性。

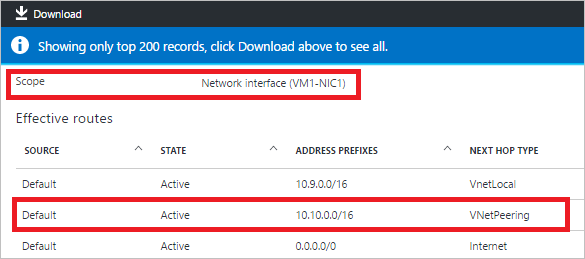

檢視有效的路由

透過在 Azure 入口網站或 Azure PowerShell 中觀察 NIC 或使用者定義路由表的有效路由以確認您的預設路由已傳播。 [有效路由] 會顯示相關使用者定義路由、BGP 通告路由與套用到相關實體的系統路由,如下圖所示:

注意

您無法檢視 NIC 的有效路由,除非它與執行中的虛擬機器相關聯。

使用 Azure 網路監看員

網路監看員提供數種工具,可用於稽核 TIC 合規性。 如需詳細資訊,請參閱Azure 網路監看員概觀。

擷取網路安全性群組流量記錄

使用「網路監看員」來擷取網路流量記錄,這些記錄指出包圍 IP 流量的中繼資料。 網路流量記錄包含目標的來源和目的地位址,以及其他資料。 您可以使用此資料搭配來自虛擬網路閘道、內部部署邊緣裝置或 TIC 的記錄,以監視所有流量是否都已在內部部署環境路由傳送。

Azure PaaS 供應項目

Azure PaaS 服務 (例如 Azure 儲存體) 可透過網際網路連線的 URL 存取。 具有已核准認證的任何人都可以從任何位置存取資源 (例如儲存體帳戶),而不需要周遊 TIC。 因此,許多政府客戶誤解 Azure PaaS 服務未符合 TIC 2.0 原則規範。 不過,許多 Azure PaaS 服務都符合 TIC 2.0 原則規範。 當架構與符合 TIC 規範之 IaaS 環境 (如先前所述) 相同且服務連結到 Azure 虛擬網路時,服務即符合規範。

當 Azure PaaS 服務與虛擬網路整合時,可從虛擬網路對服務進行私人存取。 您可以透過使用者定義路由或 BGP 來針對 0.0.0.0/0 套用自訂路由。 自訂路由可確保所有網際網路繫結流量會從內部部署環境路由傳送以周遊 TIC。 使用下列模式將 Azure 服務整合到虛擬網路:

- 部署專用的服務執行個體:可以將越來越多的 PaaS 服務部署為具有虛擬網路附加端點的專用執行個體,有時也稱為VNet 插入。 您能以在隔離模式內部署 App Service Environment,讓網路端點可以限制於虛擬網路。 App Service Environment 接著可以裝載許多 Azure PaaS 服務,例如 Web Apps、 API Management 與 Functions。 如需詳細資訊,請參閱將專用 Azure 服務部署至虛擬網路。

- 使用虛擬網路服務端點 - 越來越多的 PaaS 服務允許將其端點移動到虛擬網路私人 IP,而不是公用位址。 如需詳細資訊,請參閱虛擬網路服務端點。

- 使用 Azure Private Link – 在虛擬網路中提供私人端點的共享服務。 虛擬網路與服務間的流量會透過 Microsoft 骨幹網路周遊,不會遍歷公用網際網路。 如需詳細資訊,請參閱 Azure Private Link。

虛擬網路整合詳細資料

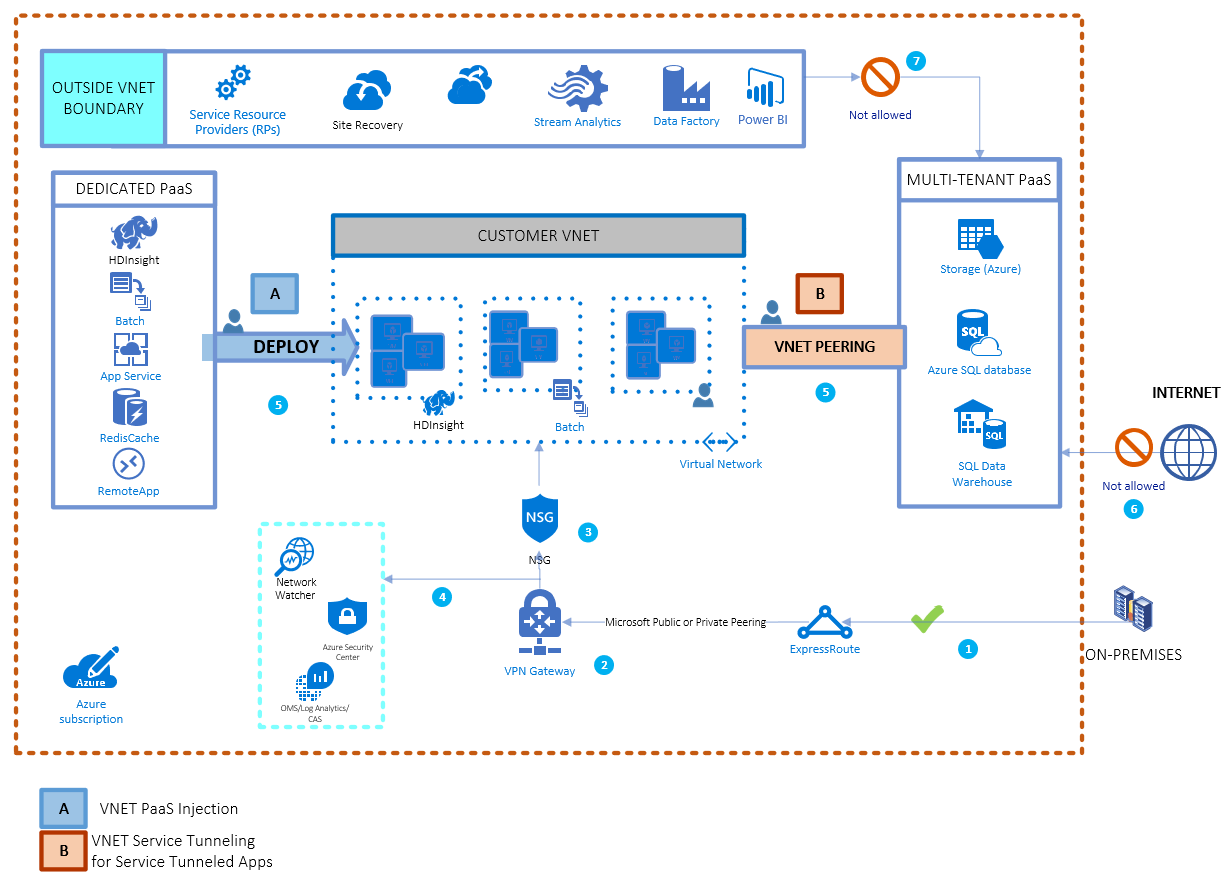

下圖顯示存取 Azure PaaS 服務的一般網路流程。 會從虛擬網路插入與虛擬網路服務通道處理顯示存取。 如需關於網路服務閘道、虛擬網路與服務標記的詳細資訊,請參閱虛擬網路服務標籤。

- 使用 ExpressRoute 私人連線至 Azure。 具有強制通道功能之 ExpressRoute 私人對等互連是用於強制 ExpressRoute 上所有客戶虛擬網路流量回到內部部署之中。 不需要 Microsoft 對等互連。

- Azure VPN 閘道與 ExpressRoute 和 Microsoft 對等互連,可用於重疊客戶虛擬網路與內部部署邊緣之間端對端的 IPSec 加密。

- 使用網路網路安全性群組控制與客戶虛擬網路的網路連線,可讓客戶根據 IP、連接埠和通訊協定加以允許/拒絕流量。

- 客戶專用虛擬網路的流量會透過 Azure 網路監看員監視,並使用 Log Analytics 和適用於雲端的 Microsoft Defender 分析資料。

- 透過為客戶服務建立服務端點,將客戶虛擬網路延伸到 PaaS 服務。

- PaaS 服務端點被保護為預設拒絕全部,並且僅允許從客戶虛擬網路內的指定子網路存取。 將服務資源放到虛擬網路保護可透過完全移除資源的公用網際網路存取,而且只允許來自您虛擬網路的流量,藉此改善安全性。

- 需要存取客戶虛擬網路中資源的其他 Azure 服務應為以下其中之一:

- 直接部署至虛擬網路,或

- 根據個別 Azure 服務的指導選擇性地允許。

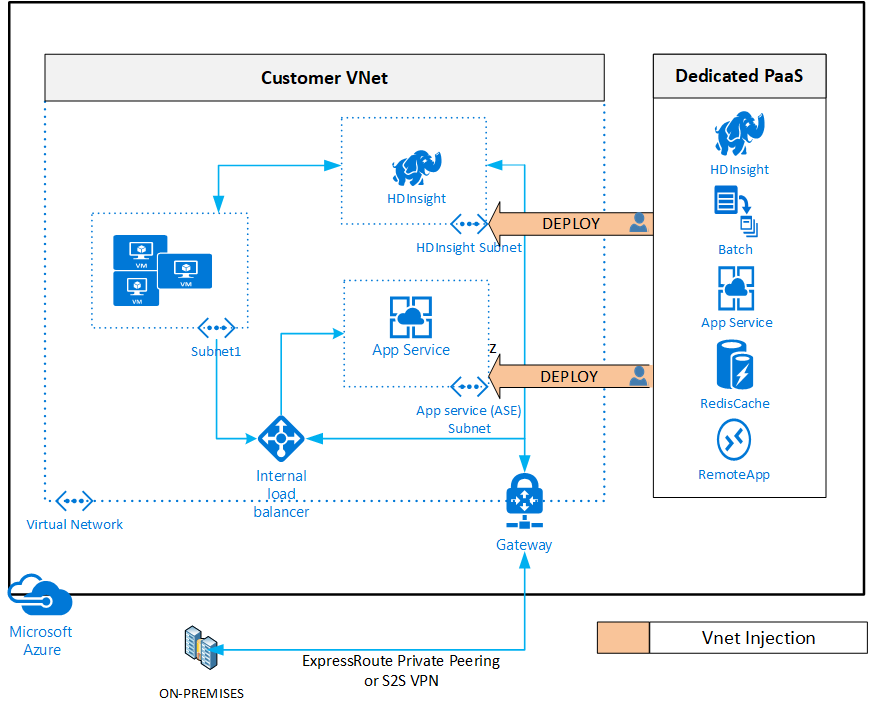

選項 A:部署服務的專用執行個體 (虛擬網路插入)

客戶可使用虛擬網路 插入選擇性地將給定 Azure 服務的專用執行個體 (例如 HDInsight) 部署到他們自己的虛擬網路中。 服務執行個體已部署至客戶虛擬網路中的專用子網路。 虛擬網路插入允許透過非網際網路可路由位址存取服務資源。 內部部署執行個體可以透過虛擬網路位址空間使用 ExpressRoute 或站點到站點 VPN 直接存取服務執行個體,而不是透過開啟防火牆到公用網際網路位址空間。 當專用執行個體附加到端點時,您可以使用與針對 IaaS TIC 合規性使用之策略相同的策略。 預設路由可確保網際網路繫結流量會被重新導向到針對內部部署環境繫結的虛擬網路閘道。 您可以透過給定子網路的網路安全性群組來控制連入與連出存取。

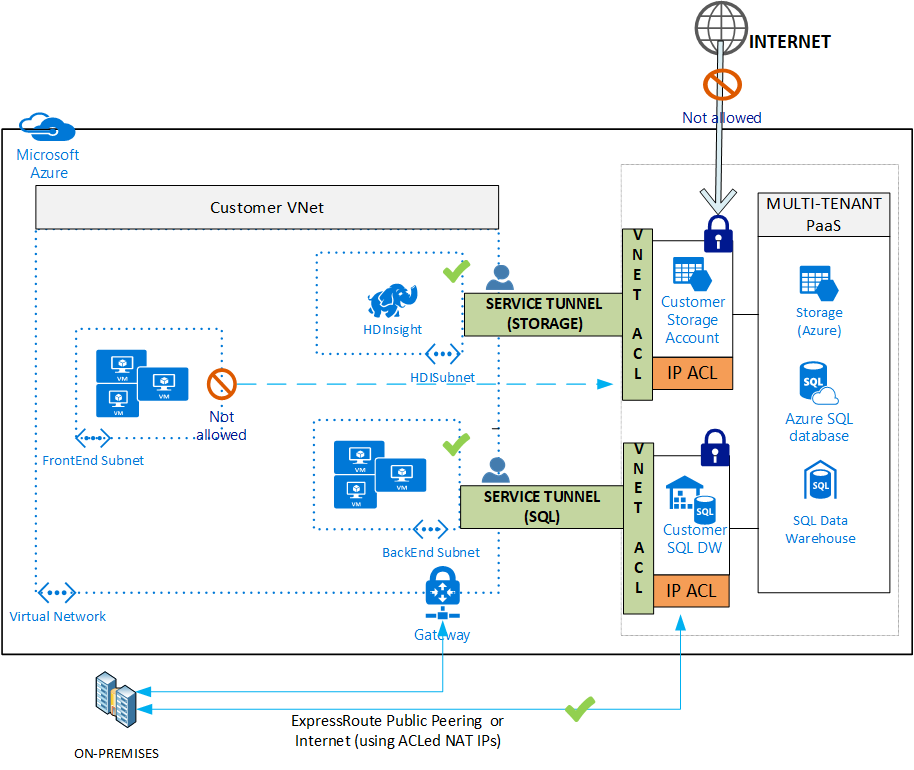

選項 B:使用虛擬網路服務端點 (服務通道)

數目日益增加的 Azure 多組織用戶共享服務提供服務端點。 服務端點是整合到 Azure 虛擬網路的替代方法。 虛擬網路服務端點可透過直接連線,將您的虛擬網路 IP 位址空間和虛擬網路的身分識別延伸至服務。 從虛擬網路到 Azure 服務的流量一定會保留在 Azure 骨幹網路上。

在您針對服務啟用服務端點之後,請使用由服務所公開的原則將服務的連線限制到該虛擬網路。 Azure 服務會強制要求在平台中執行存取檢查。 只有當要求源自允許的虛擬網路或子網路,或來源自用於識別您的內部部署流量的兩個 IP (若您使用 ExpressRoute) 時,才會授與對鎖定之資源的存取權。 使用此方法可有效防止傳入/傳出流量直接離開 PaaS 服務。

選項 C:使用 Azure Private Link

您可以使用 Azure Private Link ,透過虛擬網路中 私人端點 存取 Azure PaaS 服務和 Azure 裝載的客戶或合作夥伴服務,以確保虛擬網路與服務之間的流量會透過 Microsoft 全球骨幹網路傳輸。 這種方法不需要向公用網際網路公開服務。 您也可以在虛擬網路中建立自己的 Private Link 服務,並提供給您的客戶。

Azure 私人端點是一種網路介面,可讓您以私人且安全地方式連線至 Azure Private Link 所支援的服務。 私人端點會使用您虛擬網路中的私人 IP 位址,有效地將服務帶入您的虛擬網路。

適用於網路局勢意識的工具

Azure 提供多種雲端原生工具,以協助確保您具備了解網路流量所需的局勢意識。 不需要此工具,就能符合 TIC 原則規範。 不過,此工具可大幅改進您的安全性能力。

Azure 原則

Azure 原則 是一個 Azure 服務,可為您的組織提供更好的稽核和實施合規性方案的能力。 您現在可以規劃及測試其 Azure 原則規則,以確保未來的 TIC 合規性。

Azure 原則以訂用帳戶層級為目標。 服務提供集中式介面,您可以在其中執行合規性工作,包括:

- 管理方案

- 設定原則定義

- 稽核合規性

- 強制合規性

- 管理例外狀況

隨著許多內建原則定義,系統管理員可以使用簡單的 JSON 範本來定義其自己的自訂定義。 Microsoft 建議您在可能的情況下,為稽核賦予較強制高的優先順序。

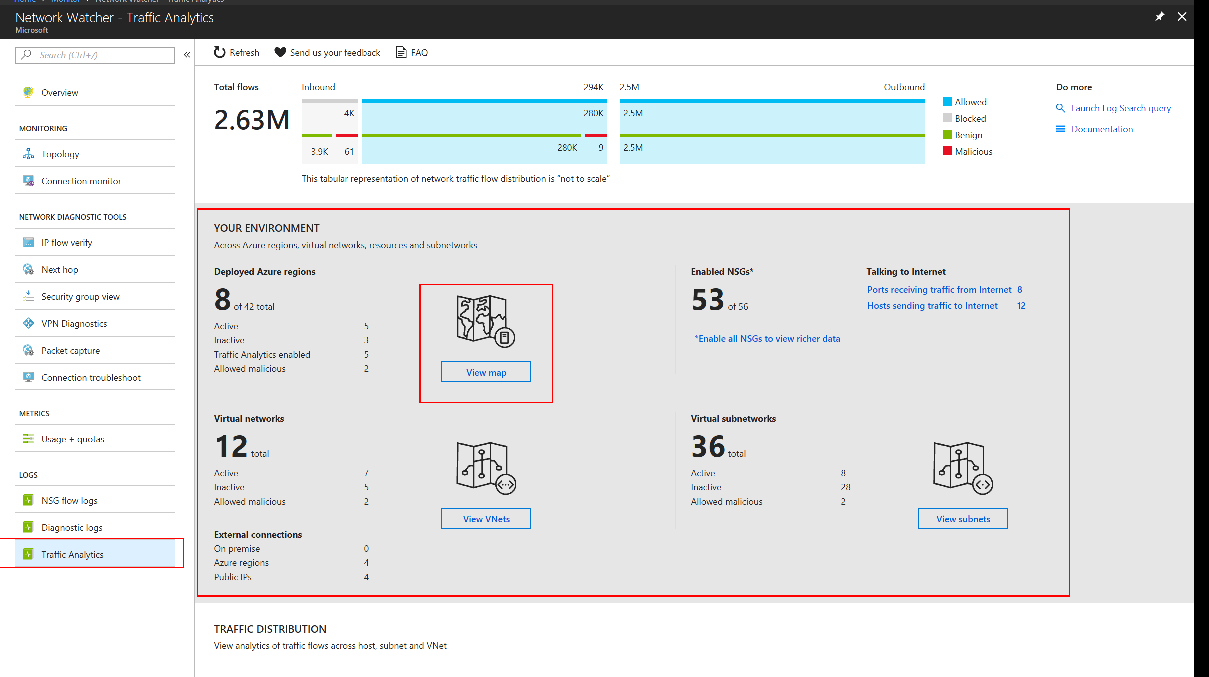

網路監看員流量分析

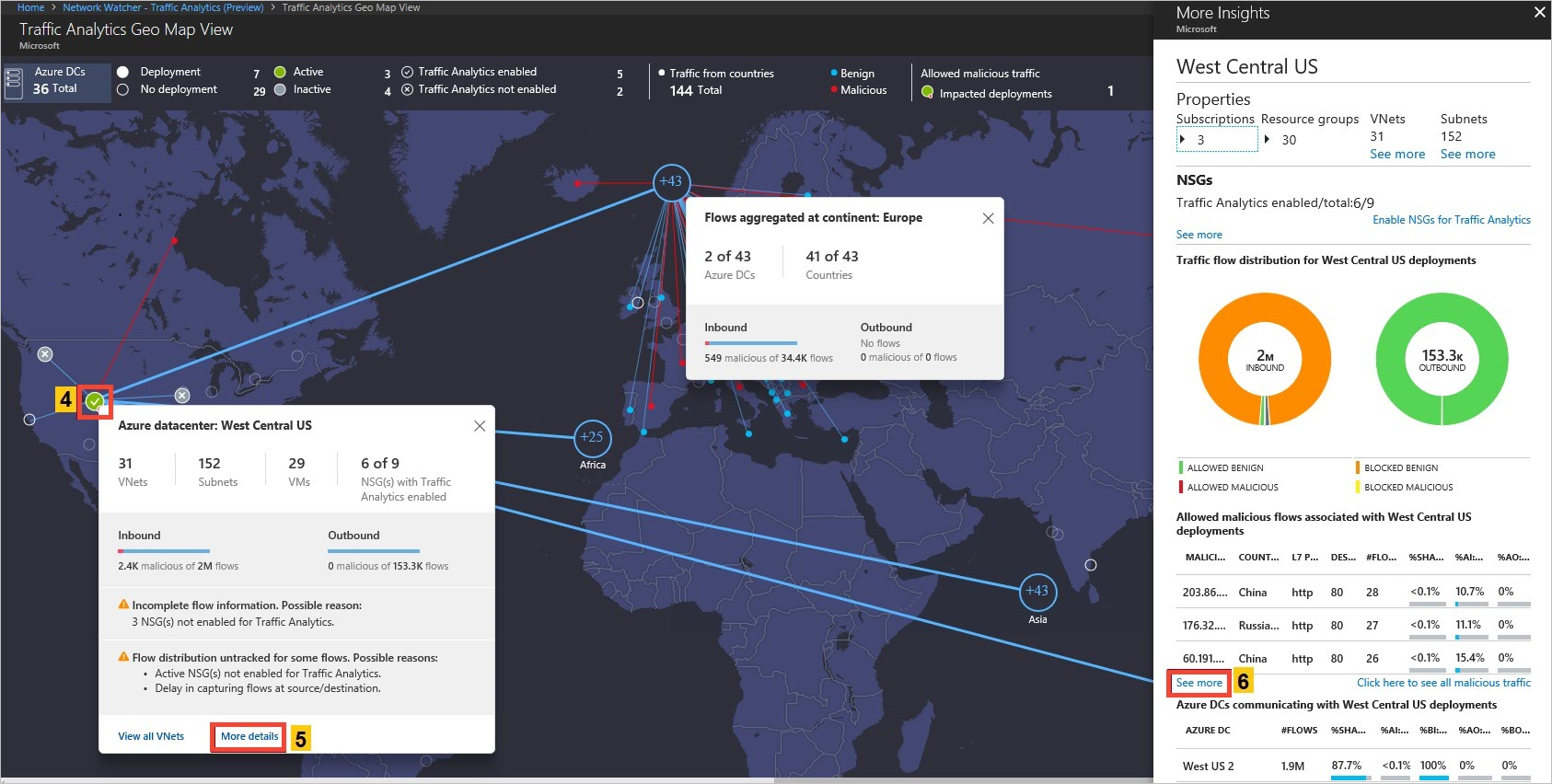

網路監看員流量分析使用流量記錄資料和其他記錄來提供網路流量的高階概觀。 此資料可用於稽核 TIC 合規性並找出有問題的地方。 您可以使用高階儀表板來快速篩選與網際網路通訊的虛擬機器,並取得 TIC 路由重點清單。

使用地圖來快速識別您虛擬機器網際網路流量的可能實體目的地。 您可以識別可疑位置或模式變更並進行分類:

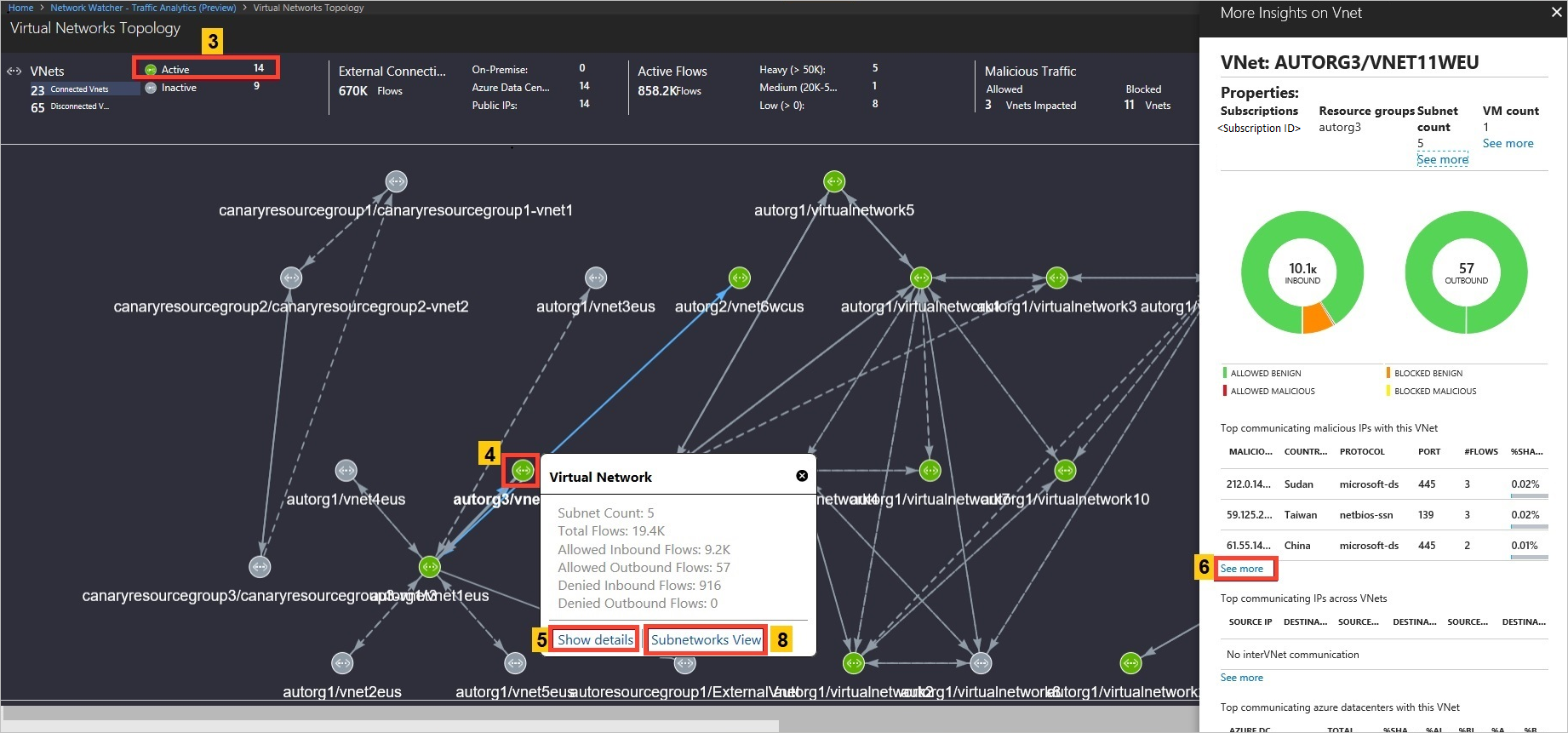

使用虛擬網路拓撲來快速調查現有的虛擬網路:

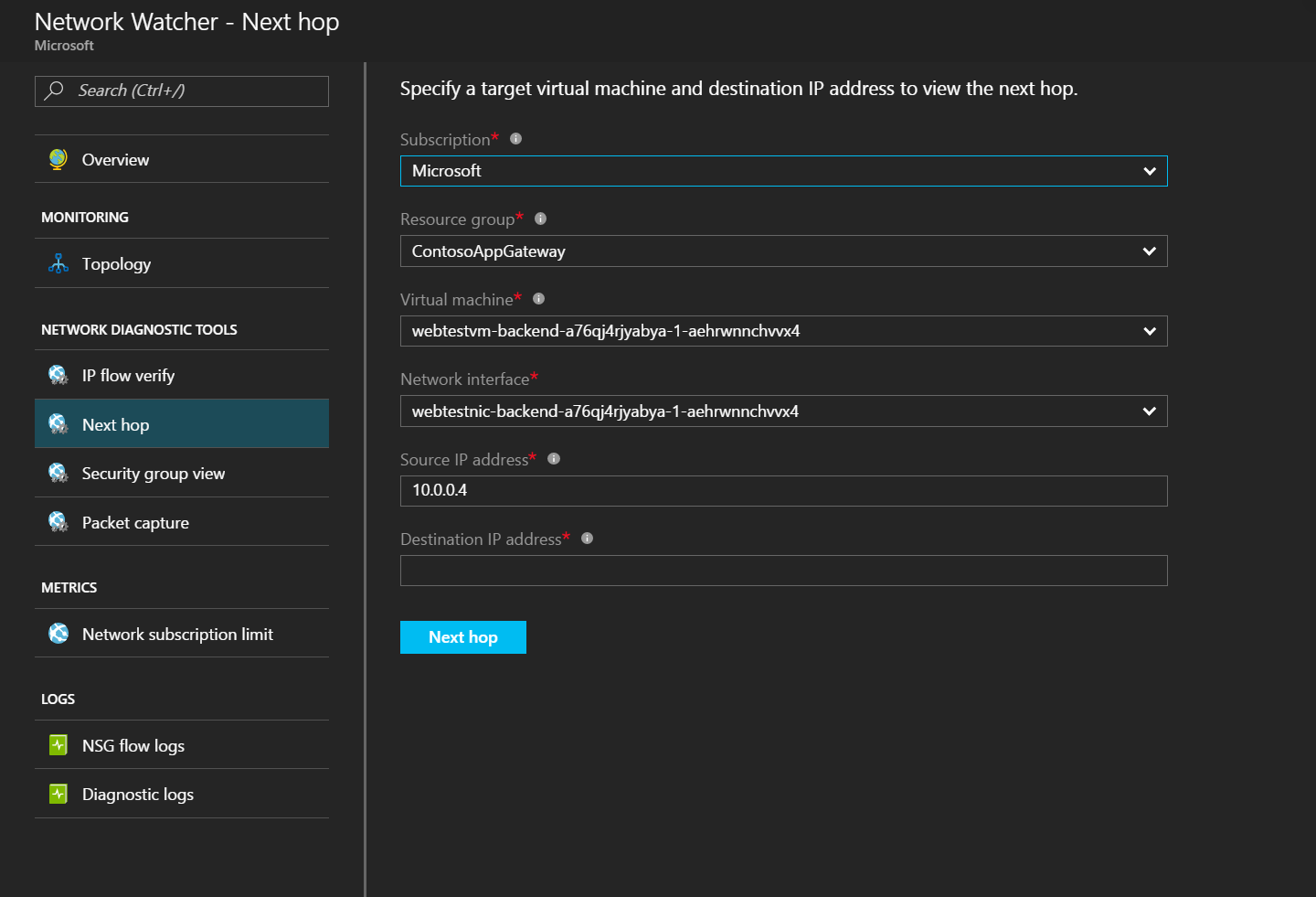

網路監看員下一個躍點測試

由網路監看員監視之區域中的網路可以執行下一個躍點測試。 在 Azure 入口網站中,您可以輸入範例網路流量的來源與目的地,讓網路監看員解析下一個躍點目的地。 針對虛擬機器與範例網際網路位址執行此測試,以確保下一個躍點目的地是預期的網路虛擬閘道。

結論

您可以輕鬆設定網路存取,以協助符合 TIC 2.0 指導,並使用適用於 NIST CSF 和 NIST SP 800-53 的 Azure 支援來解決 TIC 3.0 需求。

下一步

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應