規劃 Azure Government 應用程式的身分識別

Microsoft Azure Government 提供與 Azure Public 相同的方式來建置應用程式和管理身分識別。 Azure Government 客戶可能已經有 Microsoft Entra 公用租用戶,或在 Microsoft Entra Government 中建立租用戶。 本文會根據身分識別的應用程式和位置,提供身分識別決策的指導。

身分識別模型

在判斷應用程式的身分識別方法之前,您必須知道有哪些身分識別類型可供您使用。 有三種類型:內部部署身分識別、雲端身分識別和混合式身分識別。

| 內部部署身分識別 | 雲端身分識別 | 混合式身分識別 |

|---|---|---|

| 內部部署身分識別屬於大部分客戶目前使用的內部部署 Active Directory 環境。 | 雲端身分識別源自且僅存在於 Microsoft Entra ID,且受管於其中。 | 混合式身分識別源自於內部部署身分識別,但透過目錄同步處理成為 Microsoft Entra ID 的混合式身分識別。 目錄同步作業之後,它們同時存在於內部部署和雲端中,因此是混合式身分識別。 |

注意

混合式伴隨的部署選項 (已同步的身分識別、聯合身分識別等等),這些選項全都依賴目錄同步處理,而且大部分都會定義身分識別的驗證方式,如什麼是具有 Microsoft Entra ID 的混合式身分識別?中説討論。

選取 Azure Government 應用程式的身分識別

組建任何 Azure 應用程式時,您必須先決定驗證技術:

- 使用新式驗證的應用程式 – 使用 OAuth、OpenID Connect 及/或其他 Microsoft Entra 所支援的新式驗證通訊協議的應用程式,例如使用 PaaS 技術建置的新開發應用程式,例如 Web Apps、Azure SQL Database 等等。

- 使用舊版驗證通訊協定 (Kerberos/NTLM) 的應用程式 – 應用程式通常會從內部部署移轉,例如隨即轉移應用程式。

根據此決策,在 Azure Government 上建置和部署時,有不同的考慮。

在 Azure Government 中使用新式驗證的應用程式

向 Microsoft 身分識別平台註冊應用程式示範如何使用 Microsoft Entra ID 為您的應用程式提供安全的登入和授權。 當您選擇身分識別授權單位之後,Azure Public 與 Azure Government 的流程相同。

選擇您的身分識別授權單位

Azure Government 應用程式可以使用 Microsoft Entra Government 身分識別,但是否可以使用 Microsoft Entra Public 身分識別向 Azure Government 中託管的應用程式進行驗證? 可以! 因為您可以使用任一身分識別授權單位,因此您必須選擇要使用哪一個:

- Microsoft Entra 公用:如果您的組織已有 Microsoft Entra 的公用租用戶可支援 Microsoft 365 (公用或 GCC) 或其他應用程式,通常會使用此端點。

- Microsoft Entra 政府:如果您的組織已有 Microsoft Entra 政府租用戶可支援 Office 365 (GCC High 或 DoD),或在 Microsoft Entra 政府中建立新的租用戶,則通常會使用此端點。

決定之後,有個特殊考慮是您要在哪裡執行應用程式註冊。 如果您為 Microsoft Entra 應用程式選擇 Azure AD 公用身分識別,您必須在 Microsoft Entra 公用租用戶中註冊該應用程式。 否則,如果您在訂用帳戶信任 (Azure Government) 目錄中執行應用程式註冊,則預期的使用者集無法進行驗證。

注意

向 Microsoft Entra 註冊的應用程式允許從應用程式註冊的 Microsoft Entra 租用戶中的使用者登入。 如果您有多個 Microsoft Entra 公用租用戶,請務必知道要允許登入的來源。 如果您想要允許使用者從多個 Microsoft Entra 租用戶向應用程式進行驗證,則應用程式必須在每個租用戶中註冊。

另一個考慮是身分識別授權單位 URL。 您需要所選授權單位的正確 URL:

| 身分識別授權單位 | URL |

|---|---|

| Microsoft Entra 公用 | login.microsoftonline.com |

| Microsoft Entra Government | login.microsoftonline.us |

使用舊版驗證通訊協定的應用程式 (Kerberos/NTLM)

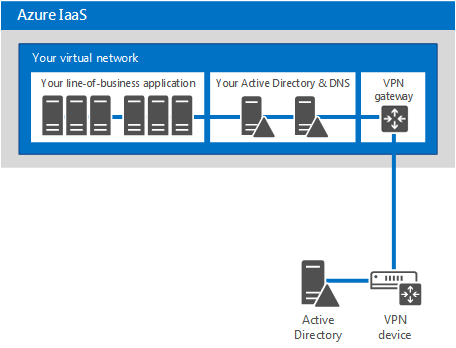

根據 NTLM/Kerberos 驗證所需的內部部署身分識別支援基礎結構即服務 (IaaS) 雲端式應用程式。 目標是支援企業營運應用程式的登入,以及其他需要 Windows 整合式驗證的應用程式登入。 將 Active Directory 網域控制站新增為 Azure IaaS 中的虛擬機是支援這些應用程式類型的一般方法,如下圖所示:

注意

上圖是使用站對站 VPN 的簡單連線範例。 Azure ExpressRoute 是另一個慣用連線選項。

在 Azure 中放置的網域控制站類型也是根據目錄存取的應用程式需求而考慮。 如果應用程式需要目錄寫入許可權,請部署具有 Active Directory 資料庫可寫入複本的標準網域控制站。 如果應用程式只需要目錄讀取許可權,建議您改為將唯讀網域控制站 (RODC) 部署至 Azure。 具體而言,針對 RODC,我們建議遵循 規劃網域控制站放置提供的指導。

可從下列位置取得涵蓋部署 Active Directory 網域控制站和 Active Director 同盟服務 (ADFS) 指導方針的文件:

- 安全地虛擬化 Active Directory Domain Services 問題解答,例如

- 虛擬化 Windows Server Active Directory 網域控制站是否安全?

- 為什麼要將 Active Director 部署至 Azure 虛擬機器上?

- 您可以將 ADFS 部署至 Azure 虛擬機嗎?

- 在 Azure 中部署 Active Directory 同盟服務提供如何在 Azure 中部署 ADFS 的指導。

Azure Government 中訂用帳戶管理的身分識別案例

首先,如需存取 Azure Government 管理入口網站的指示,請參閱使用入口網站連線至 Azure Government。

本節的設定基礎有幾項重點:

- Azure 訂用帳戶只信任一個目錄,因此訂用帳戶管理必須由該目錄的身分識別執行。

- Azure 公用訂用帳戶信任 Microsoft Entra 公用中的目錄,而 Azure Government 訂用帳戶信任 Microsoft Entra Government 中的目錄。

- 如果您有 Azure 公用和 Azure Government 訂用帳戶,則分別需要兩者的身分識別。

目前支援同時管理 Azure 公用和 Azure Government 訂用帳戶的身分識別案例如下:

- 雲端身分識別 - 雲端身分識別可用來管理這兩個訂用帳戶。

- 混合式和雲端身分識別 - 一個訂用帳戶為混合式身分識別,另一個訂用帳戶為雲端身分識別。

- 混合式身分識別 - 混合式身分識別可用來管理這兩個訂用帳戶。

常見案例中,同時擁有 Office 365 和 Auzre 訂用帳戶,於下列章節詳述。

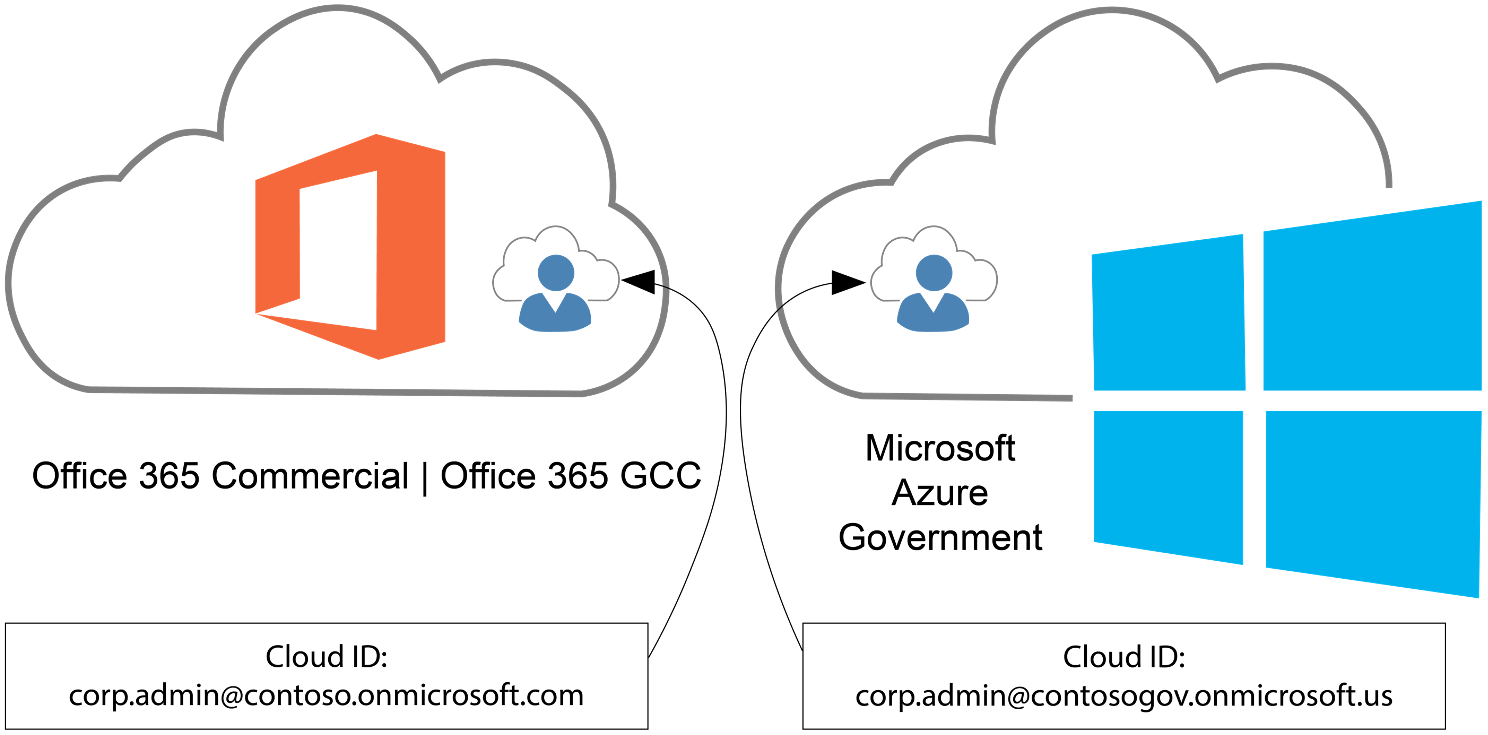

使用雲端身分識別進行多個雲端訂用帳戶管理

下圖是最簡單的實作案例。

雖然使用雲端身分識別是最簡單的方法,但它也是最不安全的方法,因為密碼會當做驗證因素使用。 我們建議在使用雲端身分識別時,新增 Microsoft Entra 多重要素驗證,Microsoft 的雙步驟驗證解決方案,以提供重要的第二層安全性,保護 Azure 訂用帳戶的存取。

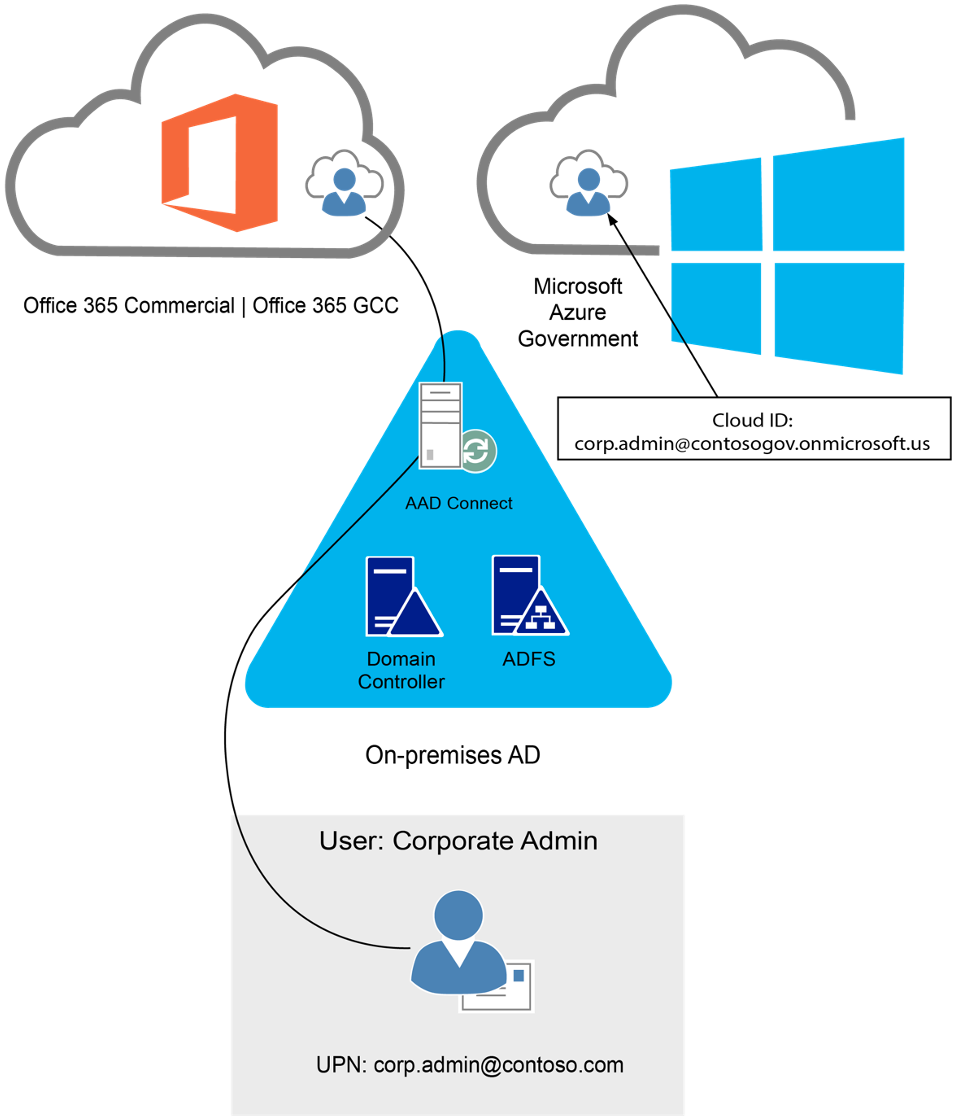

使用混合式和雲端身分識別進行多個雲端訂用帳戶管理

在此案例中,我們會透過目錄同步至公用租用戶來包含系統管理員身分識別,而雲端身分識別仍用於政府租用戶。

針對系統管理帳戶使用混合式身分識別可讓您使用智慧卡 (實體或虛擬)。 使用通用存取卡 (CAC) 或個人身分識別驗證 (PIV) 的政府機構受益於這種方法。 在此案例中,ADFS 會作為識別提供者,並實作雙步驟驗證 (例如智慧卡 + PIN)。

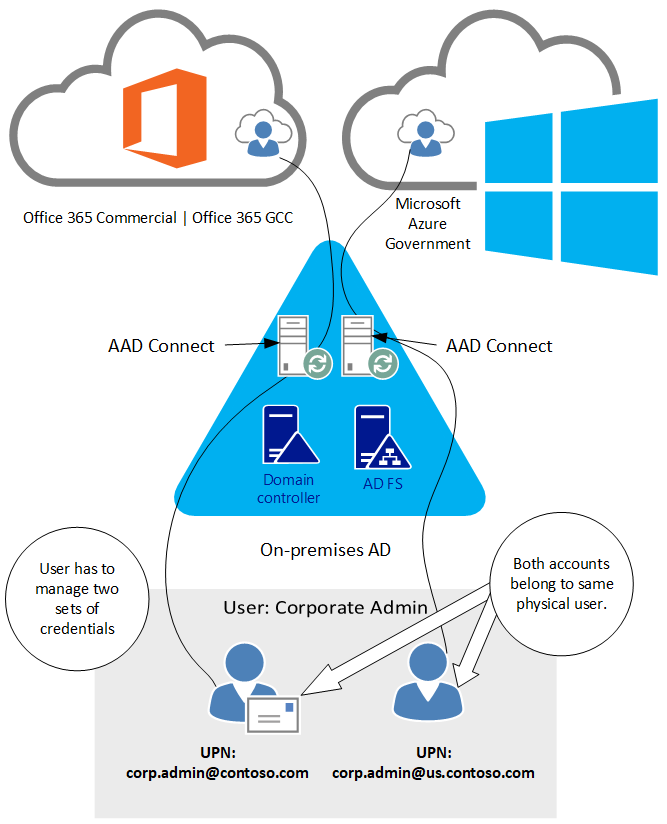

使用混合式身分識別進行多個雲端訂用帳戶管理

在此案例中,混合式身分識別會用於這兩個雲端中的系統管理員訂用帳戶。

常見問題集

為什麼 Office 365 GCC 使用 Microsoft Entra 公用?

當 Microsoft 有單一雲端目錄時,會建立第一個 Office 365 美國政府環境政府社群雲端 (GCC)。 Office 365 GCC 環境的設計目的是使用 Microsoft Entra 公用,同時仍然遵守 FedRAMP 中級、刑事司法資訊服務 (CJIS)、內部收入服務 (IRS) 1075 年和國家標準技術研究所 (SP) 800-171 中所述的控制和要求。 Azure Government 及其 Microsoft Entra 基礎結構,將於稍後建立。 屆時,GCC 經獲得必要的合規性授權 (例如 FedRAMP Moderate 和 CJIS),以滿足聯邦、州和地方政府的要求,同時為數十萬個客戶提供服務。 現在,許多 Office 365 GCC 客戶都有兩個 Microsoft Entra 租用戶:一個來自支援 Office 365 GCC 的 Microsoft Entra 訂用帳戶,另一個來自其 Azure Government 訂用帳戶,兩者都有身分識別。

如何識別 Azure Government 租用戶?

以下是使用您所選瀏覽器找出組用戶的方法:

取得您的租用戶名稱 (例如,contoso.onmicrosoft.com) 或註冊 Microsoft Entra 租用戶的網域名稱 (例如,contoso.gov)。

導覽到

https://login.microsoftonline.com/<domainname>/.well-known/openid-configuration- <網域名稱>可以是租用戶名稱或您在上一個步驟中收集的網域名稱。

- 範例 URL 為:

https://login.microsoftonline.com/contoso.onmicrosoft.com/.well-known/openid-configuration

結果會使用類似下列的 JavaScript 物件表示法 (JSON) 格式,以屬性 /值組回傳頁面:

{ "authorization_endpoint":"https://login.microsoftonline.com/b552ff1c-edad-4b6f-b301-5963a979bc4d/oauth2/authorize", "tenant_region_scope":"USG" }如果 tenant_region_scope 屬性值為 USG 如所示,或 USGov,表示您有自己的 Azure Government 租使用者。

- 如果是由較新式瀏覽器,例如 Microsoft Edge、Mozilla Firefox 和 Google Chrome,則結果為原生轉譯的 JSON 檔案。 Internet Explorer 不會原生轉譯 JSON 格式,因此會提示您開啟或儲存檔案。 如果您必須使用 Internet Explorer,請選擇儲存選項,並以另一個瀏覽器或純文字讀取器開啟。

- tenant_region_scope 屬性正是表示區域的方式。 如果您在北美洲的 Azure 公用中有租用戶,該值為 NA。

如果我是 Office 365 GCC 客戶,而且想要在 Azure Government 中建置解決方案,我需要有兩個租用戶嗎?

是,Azure Government 訂用帳戶管理需要 Microsoft Entra Government 租用戶。

如果我是已在 Azure Government 中建置工作負載的 Office 365 GCC 客戶,我應該在哪裡驗證:公用或政府?

請參閱本文稍早選擇您的身分識別授權單位。

我是 Office 365 客戶,並已選擇混合式身分識別作為我的身分識別模型。 我有數個 Azure 訂用帳戶。 是否可以使用相同的 Microsoft Entra 租用戶來處理 Office 365 的登入、Azure 訂用帳戶內建的應用程式,以及/或重新設定為使用 Microsoft Entra ID 進行登入的應用程式?

是,請參閱 將 Azure 訂用帳戶關聯或新增至 Microsoft Entra 租用戶 ,以深入瞭解 Azure 訂用帳戶與 Microsoft Entra ID 之間的關聯性。 它也包含如何將訂用帳戶關聯至您選擇的通用目錄的指示。

Azure Government 訂用帳戶是否可以與 Microsoft Entra 公用中的目錄相關聯?

否,管理 Azure Government 訂用帳戶的功能需要從 Microsoft Entra Government 中的目錄來源身分識別。