Azure 資源記錄是 平台記錄 ,可深入解析在 Azure 資源中執行的作業。 每個資源類型的資源記錄內容都不同。 預設不會收集資源記錄。 若要收集資源記錄,您必須啟用和設定診斷設定或使用數據收集規則。 如需數據收集規則的詳細資訊,請參閱 Azure 監視器中的數據收集規則。 本文說明每個 Azure 資源將資源記錄傳送至 Log Analytics 工作區、事件中樞或 Azure 記憶體所需的 診斷設定 。

傳送至 Log Analytics 工作區

將資源記錄傳送至 Log Analytics 工作區,以啟用 Azure 監視器記錄的功能,其中包括下列各項:

- 將資源記錄數據與 Azure 監視器所收集的其他監視數據相互關聯。

- 將多個 Azure 資源、訂用帳戶和租用戶的記錄項目合併到一個位置,以便一起進行分析。

- 使用記錄查詢來執行複雜的分析,並深入了解記錄數據。

- 搭配複雜的警示邏輯使用記錄搜尋警示。

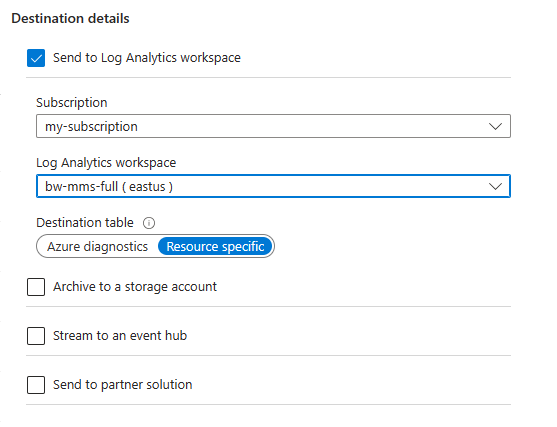

建立診斷設定 ,以將資源記錄傳送至 Log Analytics 工作區。 此數據會儲存在數據表中,如 Azure 監視器記錄的結構中所述。 資源記錄所使用的數據表取決於資源類型和資源所使用的集合類型。 資源記錄有兩種類型的收集模式:

- Azure 診斷:所有數據都會寫入 AzureDiagnostics 數據表。

- 資源特定:數據會寫入每個資源類別的個別數據表。

資源特定

針對使用資源特定模式的記錄,系統會針對診斷設定中選取的每個記錄類別建立所選工作區中的個別數據表。 資源特定的記錄在 Azure 診斷記錄上具有下列優點:

- 可讓您更輕鬆地在記錄查詢中使用數據。

- 提供更好的架構及其結構的可探索性。

- 改善輸入延遲和查詢時間的整體效能。

- 提供在特定數據表上授與 Azure 角色型訪問控制許可權的能力。

如需資源特定記錄和數據表的描述,請參閱 Azure 監視器支援的資源記錄類別

Azure 診斷模式

在 Azure 診斷模式中,所有來自任何診斷設定的數據都會收集在 AzureDiagnostics 數據表中。 此舊版方法目前由少數 Azure 服務使用。 由於多個資源類型會將數據傳送至相同的數據表,因此其架構是所收集之所有不同數據類型之架構的超集。 如需此數據表的結構及其如何處理大量欄位的詳細資訊,請參閱 AzureDiagnostics 參考。

AzureDiagnostics 數據表包含產生記錄的資源 resourceId、記錄的類別,以及產生記錄的時間,以及資源特定屬性。

選取收集模式

大部分的 Azure 資源都會以 Azure 診斷 或 資源特定 模式將數據寫入工作區,而不需提供選擇。 如需詳細資訊,請參閱 Azure 資源記錄的常見和服務特定架構。

所有 Azure 服務最終都會使用資源特定的模式。 在此轉換中,某些資源可讓您在診斷設定中選取模式。 指定任何新診斷設定的資源特定模式,因為此模式可讓數據更容易管理。 它也可能有助於您稍後避免複雜的移轉。

備註

如需使用 Azure Resource Manager 範本來設定收集模式的範例,請參閱 Azure 監視器中診斷設定的 Resource Manager 範本範例。

您可以將現有的診斷設定修改為資源特定模式。 在此情況下,已收集的數據會保留在AzureDiagnostics數據表中,直到根據工作區的保留設定被移除為止。 專用數據表中會收集新的數據。 使用 等位 運算符來查詢這兩個數據表的數據。

繼續觀看 Azure 更新 部落格,以瞭解支持資源特定模式的 Azure 服務相關公告。

傳送至 Azure 事件中樞

將資源記錄傳送至事件中樞,以將它們傳送到 Azure 外部。 例如,資源記錄可能會傳送至第三方 SIEM 或其他記錄分析解決方案。 來自事件中樞的資源記錄會以 JSON 格式消耗,其中 records 元素包含每個承載中的記錄。 架構取決於資源類型,如 Azure 資源記錄的通用和服務特定架構中所述。

來自 Azure 事件中樞的資源記錄範例輸出資料如下:

{

"records": [

{

"time": "2019-07-15T18:00:22.6235064Z",

"workflowId": "/SUBSCRIPTIONS/AAAA0A0A-BB1B-CC2C-DD3D-EEEEEE4E4E4E/RESOURCEGROUPS/JOHNKEMTEST/PROVIDERS/MICROSOFT.LOGIC/WORKFLOWS/JOHNKEMTESTLA",

"resourceId": "/SUBSCRIPTIONS/AAAA0A0A-BB1B-CC2C-DD3D-EEEEEE4E4E4E/RESOURCEGROUPS/JOHNKEMTEST/PROVIDERS/MICROSOFT.LOGIC/WORKFLOWS/JOHNKEMTESTLA/RUNS/08587330013509921957/ACTIONS/SEND_EMAIL",

"category": "WorkflowRuntime",

"level": "Error",

"operationName": "Microsoft.Logic/workflows/workflowActionCompleted",

"properties": {

"$schema": "2016-04-01-preview",

"startTime": "2016-07-15T17:58:55.048482Z",

"endTime": "2016-07-15T18:00:22.4109204Z",

"status": "Failed",

"code": "BadGateway",

"resource": {

"subscriptionId": "AAAA0A0A-BB1B-CC2C-DD3D-EEEEEE4E4E4E",

"resourceGroupName": "JohnKemTest",

"workflowId": "2222cccc-33dd-eeee-ff44-aaaaaa555555",

"workflowName": "JohnKemTestLA",

"runId": "08587330013509921957",

"location": "westus",

"actionName": "Send_email"

},

"correlation": {

"actionTrackingId": "3333dddd-44ee-ffff-aa55-bbbbbbbb6666",

"clientTrackingId": "08587330013509921958"

}

}

},

{

"time": "2019-07-15T18:01:15.7532989Z",

"workflowId": "/SUBSCRIPTIONS/AAAA0A0A-BB1B-CC2C-DD3D-EEEEEE4E4E4E/RESOURCEGROUPS/JOHNKEMTEST/PROVIDERS/MICROSOFT.LOGIC/WORKFLOWS/JOHNKEMTESTLA",

"resourceId": "/SUBSCRIPTIONS/AAAA0A0A-BB1B-CC2C-DD3D-EEEEEE4E4E4E/RESOURCEGROUPS/JOHNKEMTEST/PROVIDERS/MICROSOFT.LOGIC/WORKFLOWS/JOHNKEMTESTLA/RUNS/08587330012106702630/ACTIONS/SEND_EMAIL",

"category": "WorkflowRuntime",

"level": "Information",

"operationName": "Microsoft.Logic/workflows/workflowActionStarted",

"properties": {

"$schema": "2016-04-01-preview",

"startTime": "2016-07-15T18:01:15.5828115Z",

"status": "Running",

"resource": {

"subscriptionId": "AAAA0A0A-BB1B-CC2C-DD3D-EEEEEE4E4E4E",

"resourceGroupName": "JohnKemTest",

"workflowId": "dddd3333-ee44-5555-66ff-777777aaaaaa",

"workflowName": "JohnKemTestLA",

"runId": "08587330012106702630",

"location": "westus",

"actionName": "Send_email"

},

"correlation": {

"actionTrackingId": "ffff5555-aa66-7777-88bb-999999cccccc",

"clientTrackingId": "08587330012106702632"

}

}

}

]

}

傳送到 Azure 儲存體

將資源記錄傳送至 Azure 記憶體,以保留它們以進行封存。 建立診斷設定後,只要其中一個啟用的記錄類別發生事件,就會在儲存帳戶中建立一個儲存容器。

備註

封存的替代方式是將資源記錄傳送至 Log Analytics 工作區中具有 低成本、長期保留的數據表。

容器內的 Blob 會使用下列命名慣例:

insights-logs-{log category name}/resourceId=/SUBSCRIPTIONS/{subscription ID}/RESOURCEGROUPS/{resource group name}/PROVIDERS/{resource provider name}/{resource type}/{resource name}/y={four-digit numeric year}/m={two-digit numeric month}/d={two-digit numeric day}/h={two-digit 24-hour clock hour}/m=00/PT1H.json

網路安全組的 Blob 名稱可能類似下列範例:

insights-logs-networksecuritygrouprulecounter/resourceId=/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/TESTRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUP/TESTNSG/y=2016/m=08/d=22/h=18/m=00/PT1H.json

每個 PT1H.json blob 都包含一個 JSON 物件,其中包括在 blob URL 指定的小時內接收的日誌檔案中的事件。 在目前的一小時內,系統會在接收事件時將事件附加至 PT1H.json 檔案,不論事件是在何時產生。 URL 中的分鐘值m=00 總是00,因為 BLOB 是以每小時為基礎進行建立。

在 PT1H.json 檔案中,每個事件都會以下列格式儲存。 它會使用常見的最上層架構,但對於每個 Azure 服務而言都是唯一的,如 資源記錄架構中所述。

備註

記錄會根據接收記錄的時間寫入到 Blob 中,而不論其生成時間如何。 這表示指定的 Blob 可以包含超出 Blob URL 中所指定時間的記錄數據。 例如應用程式洞察 (Application Insights) 之類的數據源支援上傳過期的遙測數據,Blob 儲存體可以包含過去 48 小時內的數據。 在新一小時開始時,現有的記錄可能仍在寫入前一小時的 blob,而新的記錄會寫入新一小時的 blob。

{"time": "2016-07-01T00:00:37.2040000Z","systemId": "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1","category": "NetworkSecurityGroupRuleCounter","resourceId": "/SUBSCRIPTIONS/AAAA0A0A-BB1B-CC2C-DD3D-EEEEEE4E4E4E/RESOURCEGROUPS/TESTRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/TESTNSG","operationName": "NetworkSecurityGroupCounters","properties": {"vnetResourceGuid": "{aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e}","subnetPrefix": "10.3.0.0/24","macAddress": "000123456789","ruleName": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/testresourcegroup/providers/Microsoft.Network/networkSecurityGroups/testnsg/securityRules/default-allow-rdp","direction": "In","type": "allow","matchedConnections": 1988}}

Azure 監視器合作夥伴整合

您也可以將資源記錄傳送給已完全整合到 Azure 中的合作夥伴解決方案。 如需這些解決方案的清單,以及如何設定這些解決方案的詳細資訊,請參閱 Azure 監視器合作夥伴整合。