注意

Azure 監視器 SCOM 受控執行個體已不再受支援,而且計劃在 2026 年 9 月 30 日之前淘汰。 此內容將不再更新。 根據您的需求,建議使用 Azure 監視器 或 System Center Operations Manager 作為替代解決方案。

本文描述如何設定網路防火牆和 Azure 網路安全性群組 (NSG) 規則。

網路必要條件

本節透過三個網路模型範例討論網路必要條件。

在您的網域控制器與 Azure 網路之間建立直接連線 (視線)

確定您所需網域控制站的網路與您想要在其中部署 SCOM 受控執行個體的 Azure 子網路 (虛擬網路) 之間有直接的網路連線 (視線)。 確定工作負載/代理程式與其中部署 SCOM 受控執行個體的 Azure 子網路之間有直接的網路連線 (視線)。

需要直接連線,以便下列所有資源都可以透過網路彼此通訊:

- 網域控制站

- 客服專員

- System Center Operations Manager 元件,例如 Operations 主控台

- SCOM 受控執行個體元件,例如管理伺服器

下列三個不同的網路模型會以視覺化方式表示,以建立 SCOM 受控執行個體。

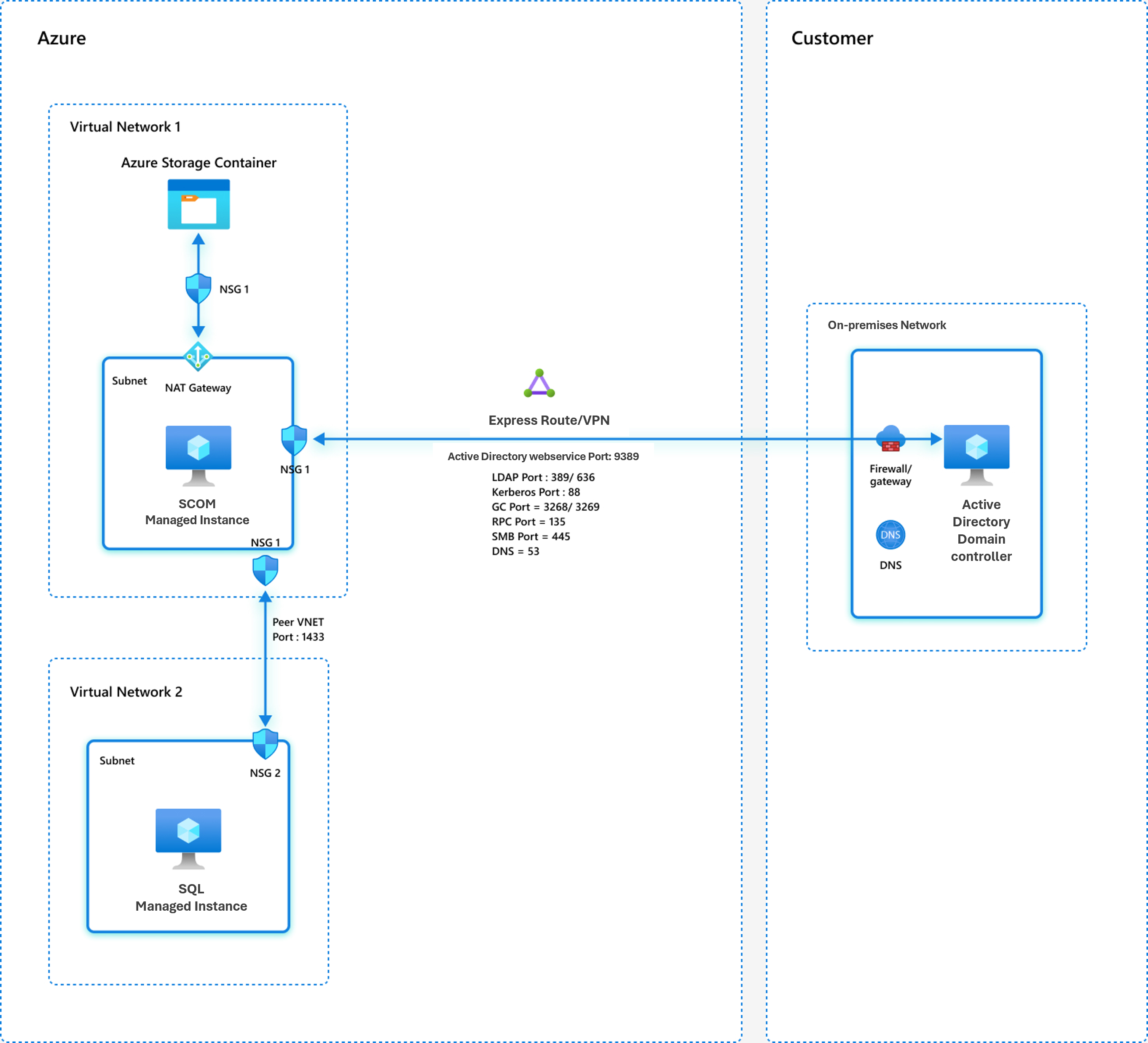

網路模型 1:網域控制站位於內部部署

在此模型中,所需的網域控制站位於您的內部部署網路內。 您必須在內部部署網路與用於 SCOM 受控執行個體的 Azure 子網路之間建立 Azure ExpressRoute 連線。

如果您的網域控制站和其他元件是內部部署,您必須透過 ExpressRoute 或虛擬私人網路 (VPN) 建立視線。 如需詳細資訊,請參閱 ExpressRoute 文件和 Azure VPN 閘道文件。

下列網路模型顯示所需網域控制站位於內部部署網路的位置。 內部部署網路與用於建立 SCOM 受控執行個體的 Azure 子網路之間存在直接連線 (透過 ExpressRoute 或 VPN)。

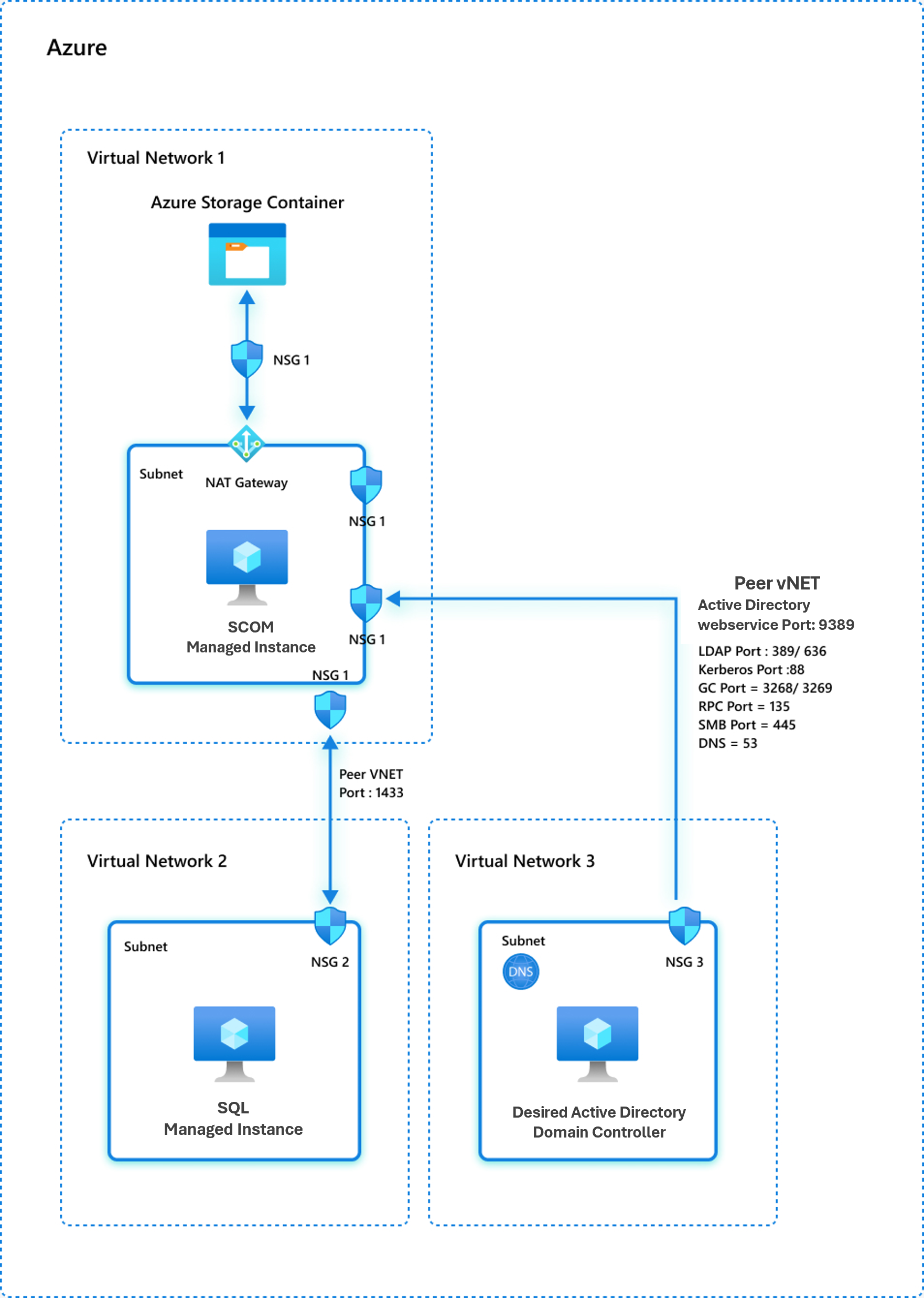

網路模型 2:網域控制站託管於 Azure

在此設定中,指定的網域控制站託管於 Azure,且您必須在內部部署網路與 Azure 子網路之間建立 ExpressRoute 或 VPN 連線。 其用於 SCOM 受控執行個體建立和 Azure 子網路 (用於指定的網域控制站)。 如需詳細資訊,請參閱 ExpressRoute 和 VPN 閘道。

在此模型中,所需的網域控制站仍會整合到您的內部部署網域樹系。 不過,您選擇在 Azure 中建立專用 Active Directory 控制器,以支援依賴內部部署 Active Directory 基礎結構的 Azure 資源。

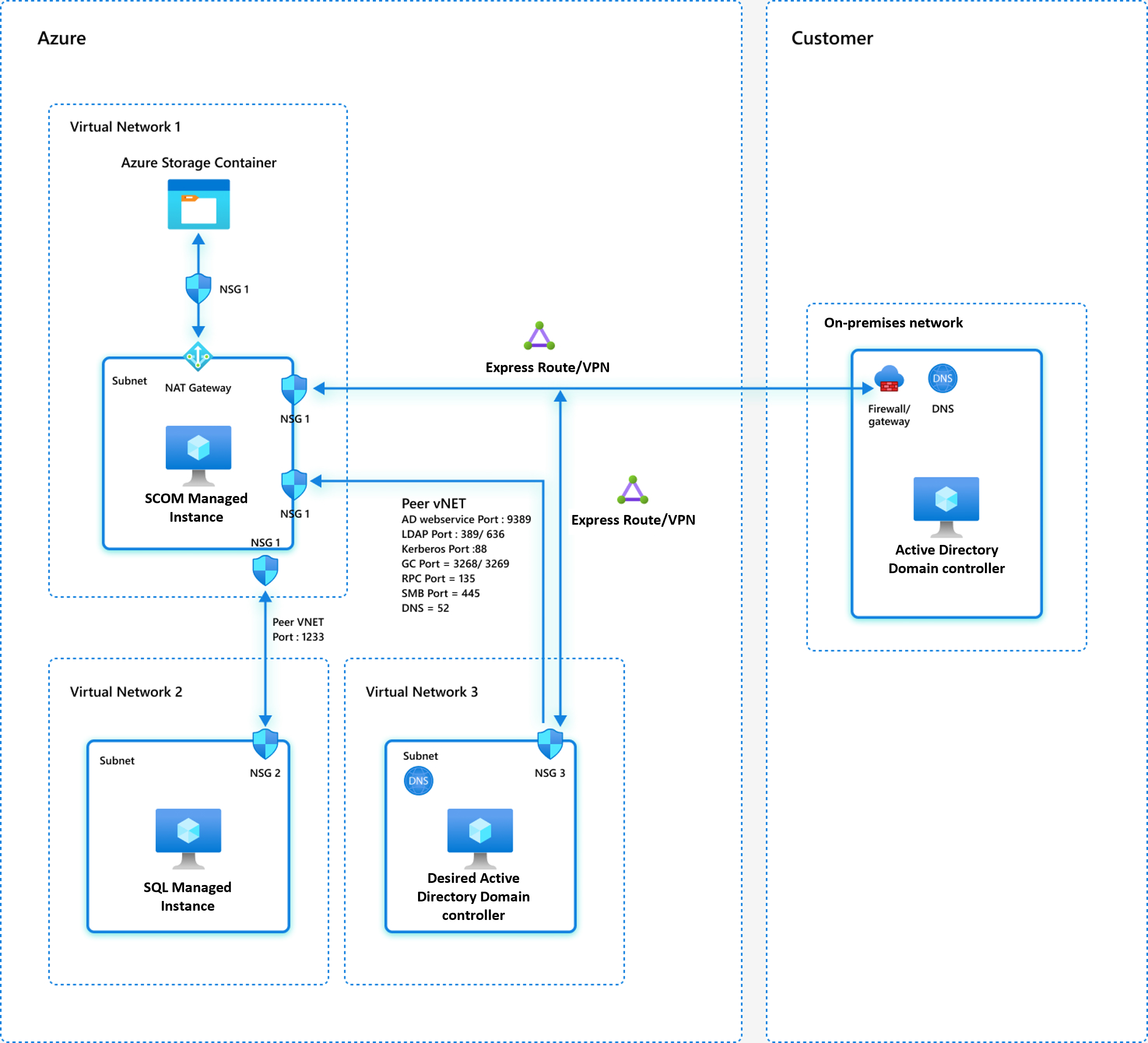

網路模型 3:網域控制站和 SCOM 受控執行個體位於 Azure 虛擬網路中

在此模型中,所需的網域控制站和 SCOM 受控執行個體都會放置在 Azure 中個別和專用的虛擬網路中。

如果您想要的網域控制站和所有其他元件都位於相同的 Azure 虛擬網路 (傳統的作用中網域控制站) 中,且內部部署不存在,則您已在所有元件之間具有視線。

如果您想要的網域控制站和所有其他元件都位於不同的 Azure 虛擬網路 (傳統的作用中網域控制站) 中,且內部部署不存在,則您需要在所有位於您網路的虛擬網路之間執行虛擬網路對等互連。 如需詳細資訊,請參閱 Azure 中的虛擬網路對等互連。

請為稍早提到的三個網路模型處理下列問題:

確定 SCOM 受控執行個體子網路可以建立與針對 Azure 或 SCOM 受控執行個體設定的指定網域控制站的連線。 此外,請確定 SCOM 受控執行個體子網路內的網域名稱解析會將指定的網域控制站列示為已解析網域控制站中的最上層項目,以避免網路延遲或效能和防火牆問題。

指定的網域控制站與網域名稱系統 (DNS) 上的下列連接埠必須可從 SCOM 受控執行個體子網路存取:

適用於 LDAP 的 TCP 通訊埠 389 或 636

適用於通用類別目錄的 TCP 通訊埠 3268 或 3269

適用於 Kerberos 的 TCP 和 UDP 通訊埠 88

適用於 DNS 的 TCP 和 UDP 通訊埠 53

適用於 Active Directory Web 服務的 TCP 9389

適用於 SMB 的 TCP 445

適用於 RPC 的 TCP 135

對於先前列出的所有連接埠,內部防火牆規則和 NSG 必須允許來自 SCOM 受控執行個體虛擬網路和指定網域控制站/DNS 的通訊。

Azure SQL 受控執行個體虛擬網路和 SCOM 受控執行個體必須對等互連,才能建立連線。 具體而言,連接埠 1433 (私人連接埠) 或 3342 (公用連接埠) 必須可從 SCOM 受控執行個體連線到 SQL 受控執行個體。 在這兩個虛擬網路上設定 NSG 規則和防火牆規則,以允許連接埠 1433 和 3342。

在連接埠 5723、5724 和 443 上允許從受監視電腦到 SCOM 受控執行個體的通訊。

如果電腦是內部部署,請在 SCOM 受控執行個體子網路和受監視電腦所在的內部部署網路上設定 NSG 規則和防火牆規則,以確保指定的基本連接埠 (5723、5724 和 443) 可從受監視電腦連線到 SCOM 受控執行個體子網路。

如果電腦位於 Azure,請在 SCOM 受控執行個體虛擬網路和受監視電腦所在的虛擬網路上設定 NSG 規則和防火牆規則,以確保指定的基本連接埠 (5723、5724 和 443) 可從受監視電腦連線到 SCOM 受控執行個體子網路。

防火牆需求

若要正常運作,SCOM 受控執行個體必須有權存取下列連接埠號碼和 URL。 設定 NSG 和防火牆規則以允許此通訊。

| 資源 | 連接埠 | 方向 | 服務標籤 | 目的 |

|---|---|---|---|---|

| *.blob.core.windows.net | 443 | 輸出 | 儲存體 | Azure 儲存體 |

| management.azure.com | 443 | 輸出 | AzureResourceManager | Azure Resource Manager |

| gcs.prod.monitoring.core.windows.net *.prod.warm.ingest.monitor.core.windows.net |

443 | 輸出 | AzureMonitor | SCOM MI 記錄 |

| *.prod.microsoftmetrics.com *.prod.hot.ingest.monitor.core.windows.net *.prod.hot.ingestion.msftcloudes.com |

443 | 輸出 | AzureMonitor | SCOM MI 計量 |

| *.workloadnexus.azure.com | 443 | 輸出 | Nexus 服務 | |

| *.azuremonitor-scommiconnect.azure.com | 443 | 輸出 | 橋接器服務 |

重要

若要將與 Active Directory 管理員和網路管理員廣泛通訊的需求降至最低,請參閱自我驗證。 本文概述 Active Directory 管理員和網路管理員用來驗證其設定變更,並確保其成功實作的程序。 此程序可減少從 Operations Manager 管理員到 Active Directory 管理員和網路管理員的非必要來回互動。此設定可為管理員節省時間。