從加入 Microsoft Entra 的 Windows 虛擬機器存取 SMB 磁碟區

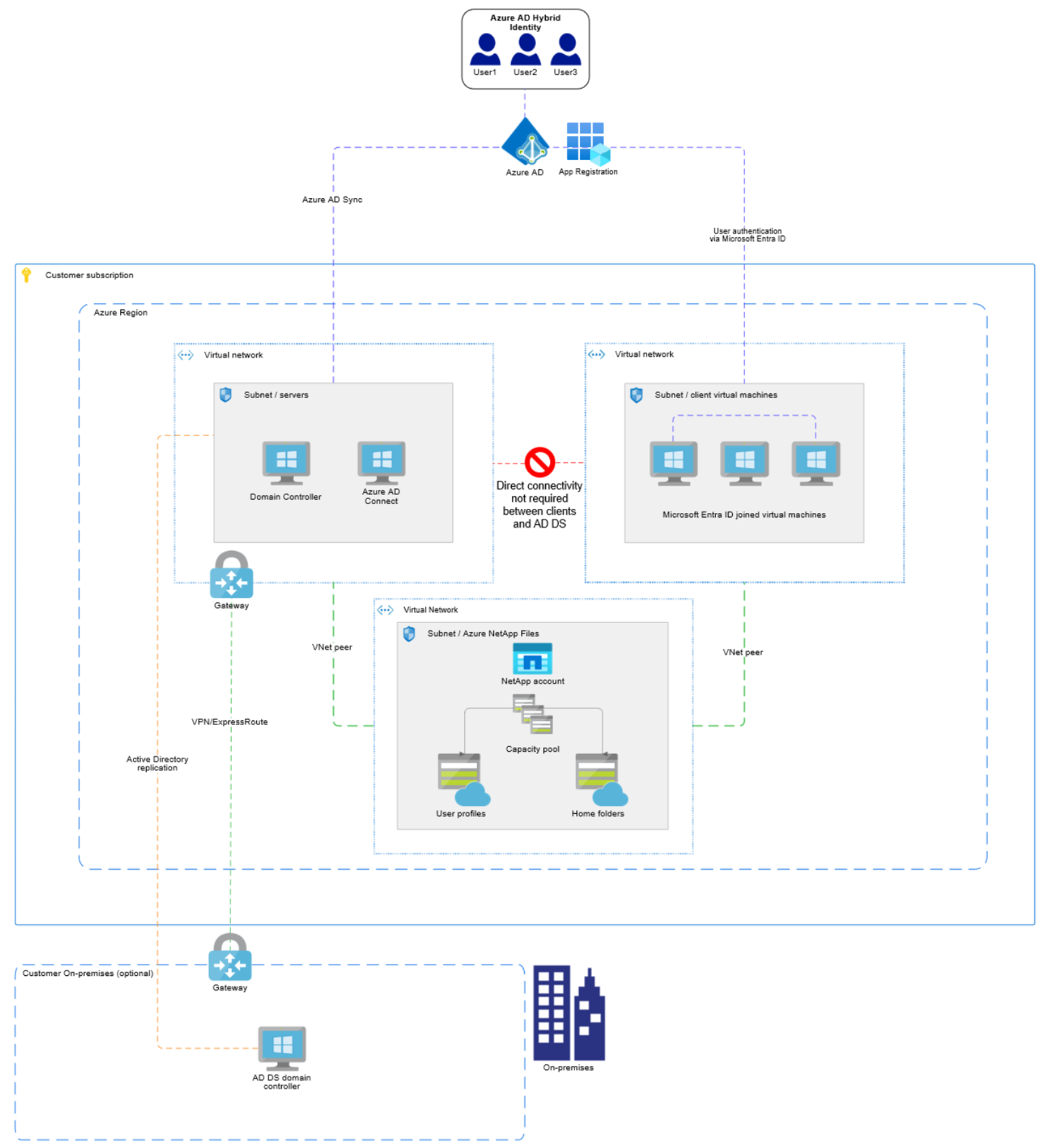

您可以使用 Microsoft Entra ID 搭配混合式驗證管理模組來驗證混合式雲端中的認證。 此解決方案可讓 Microsoft Entra ID 成為雲端和內部部署驗證的信任來源,規避連線到 Azure NetApp Files 的用戶端加入內部部署 AD 網域的需求。

注意

使用 Microsoft Entra ID 來驗證混合式使用者身分識別可讓 Microsoft Entra 使用者存取 Azure NetApp Files SMB 共用。 這表示您的終端使用者可以存取 Azure NetApp Files SMB 共用,而不需要透過 Microsoft Entra 混合式聯結和已加入 Microsoft Entra 的 VM,來直接連線到網域控制站。 目前不支援僅限雲端的身分識別。 如需詳細資訊,請參閱了解 Active Directory Domain Services 網站設計與規劃指導方針。

需求和考量

不支援 Azure NetApp Files NFS 磁碟區和雙重通訊協定 (NFSv4.1 和 SMB) 磁碟區。

支援具有 NTFS 安全性樣式的 NFSv3 和 SMB 雙重通訊協定磁碟區。

您必須已安裝並設定 Microsoft Entra Connect,才能將 AD DS 使用者與 Microsoft Entra ID 同步處理。 如需詳細資訊,請參閱使用快速設定開始使用 Microsoft Entra Connect。

確認混合式身分識別已與 Microsoft Entra 使用者同步處理。 在 Azure 入口網站的 [Microsoft Entra ID] 底下,瀏覽至 [使用者]。 您應該會看到 AD DS 的使用者帳戶已列出,且屬性 [已啟用內部部署同步處理] 顯示「是」。

注意

在 Microsoft Entra Connect 的初始設定之後,當您新增 AD DS 使用者時,您必須在系統管理員 PowerShell 中執行

Start-ADSyncSyncCycle命令,將新使用者同步處理至 Microsoft Entra ID,或等候排程同步處理發生。您必須具有已啟用 Microsoft Entra 登入的 Windows 虛擬機器 (VM)。 如需詳細資訊,請參閱 使用 Microsoft Entra ID 登入 Azure 中的 Windows VM。 請務必設定 VM 的角色指派,以決定哪些帳戶可以登入 VM。

DNS 必須正確設定,用戶端 VM 才能透過完整網域名稱 (FQDN) 存取您的 Azure NetApp Files 磁碟區。

步驟

此設定程序會引導您完成五個程序:

- 將 CIFS SPN 新增至電腦帳戶

- 註冊新的 Microsoft Entra 應用程式

- 將 CIFS 密碼從 AD DS 同步處理至 Microsoft Entra 應用程式註冊

- 設定已加入 Microsoft Entra 的 VM 以使用 Kerberos 驗證

- 掛接 Azure NetApp Files SMB 磁碟區

將 CIFS SPN 新增至電腦帳戶

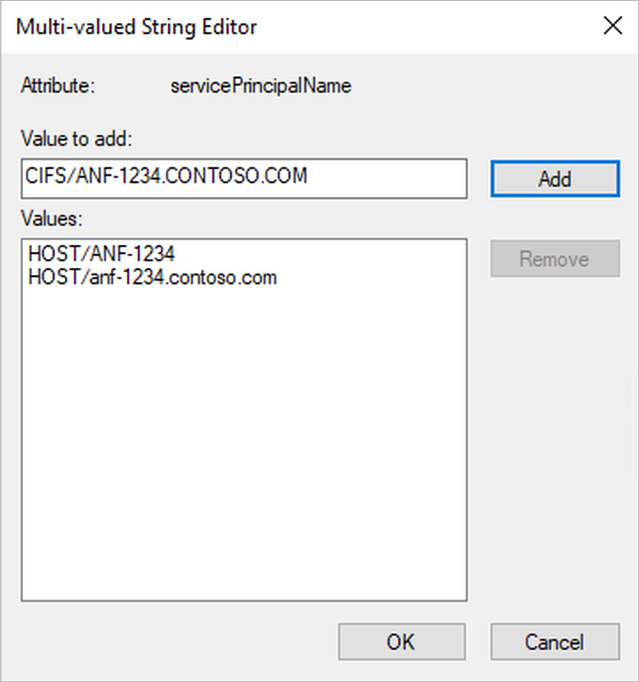

- 從 AD DS 網域控制站上開啟 [Active Directory 使用者和電腦]。

- 在 [檢視] 功能表底下,選取 [進階功能]。

- 在 [電腦] 底下,以滑鼠右鍵按一下建立為 Azure NetApp Files 磁碟區一部分的電腦帳戶,然後選取 [屬性]。

- 在 [屬性編輯器] 底下,找到

servicePrincipalName。 在多重值字串編輯器中,使用 CIFS/FQDN 格式新增 CIFS SPN 值。

註冊新的 Microsoft Entra 應用程式

- 在 Azure 入口網站中,導覽至 Microsoft Entra ID。 選取 [應用程式註冊]。

- 選取 + 新增註冊。

- 指派 [名稱]。 在 [支援的帳戶類型] 下,選擇 [僅此組織目錄中的帳戶 (單一租用戶)]。

- 選取註冊。

設定應用程式的權限。 從 [應用程式註冊] 選取 [API 權限],然後選取 [新增權限]。

依序選取 [Microsoft Graph] 和 [委派的權限]。 在 [選取權限] 底下,選取 [openid] 和 [OpenId 權限] 底下的 [設定檔]。

選取 [新增權限]。

從 [API 權限] 選取 [授與管理員同意給...]。

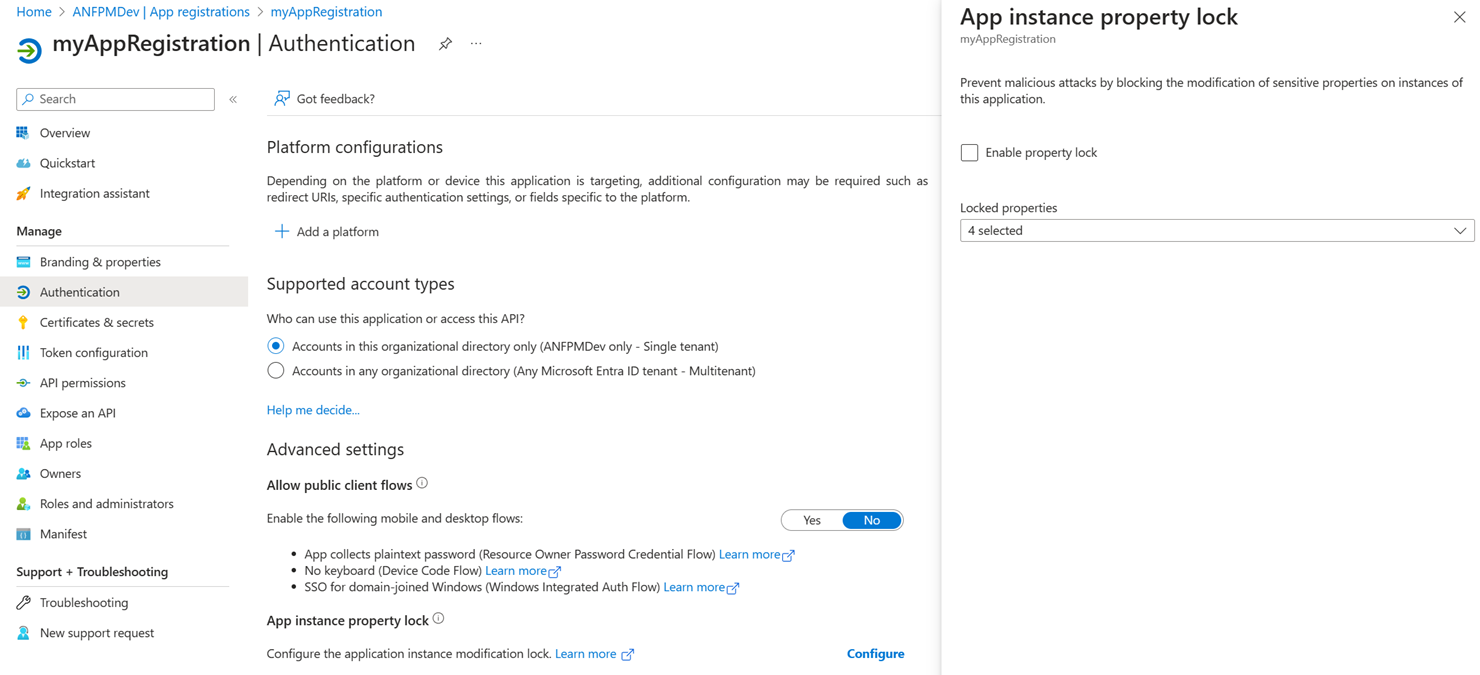

從 [驗證] 的 [應用程式執行個體屬性鎖定] 底下,選取 [設定],然後取消選取標示為 [啟用屬性鎖定] 的核取方塊。

從 [概觀] 記下 [應用程式 (用戶端) 識別碼],稍後需要這項資訊。

將 CIFS 密碼從 AD DS 同步處理至 Microsoft Entra 應用程式註冊

從 AD DS 網域控制站開啟 PowerShell。

安裝混合式驗證管理模組來同步處理密碼。

Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber -Force定義下列變數:

$servicePrincipalName:掛接 Azure NetApp Files 磁碟區的 SPN 詳細資料。 使用 CIFS/FQDN 格式。 例如:CIFS/NETBIOS-1234.CONTOSO.COM$targetApplicationID:Microsoft Entra 應用程式的應用程式 (用戶端) 識別碼。$domainCred:使用Get-Credential(應該是 AD DS 網域管理員)$cloudCred:使用Get-Credential(應該是 Microsoft Entra 全域管理員)

$servicePrincipalName = CIFS/NETBIOS-1234.CONTOSO.COM $targetApplicationID = 0c94fc72-c3e9-4e4e-9126-2c74b45e66fe $domainCred = Get-Credential $cloudCred = Get-Credential注意

Get-Credential命令會起始快顯視窗,您可以在其中輸入認證。將 CIFS 詳細資料匯入 Microsoft Entra ID:

Import-AzureADKerberosOnPremServicePrincipal -Domain $domain -DomainCredential $domainCred -CloudCredential $cloudCred -ServicePrincipalName $servicePrincipalName -ApplicationId $targetApplicationId

設定已加入 Microsoft Entra 的 VM 以使用 Kerberos 驗證

使用具有系統管理權限的混合式認證登入已加入 Microsoft Entra 的 VM (例如:user@mydirectory.onmicrosoft.com)。

設定虛擬機器:

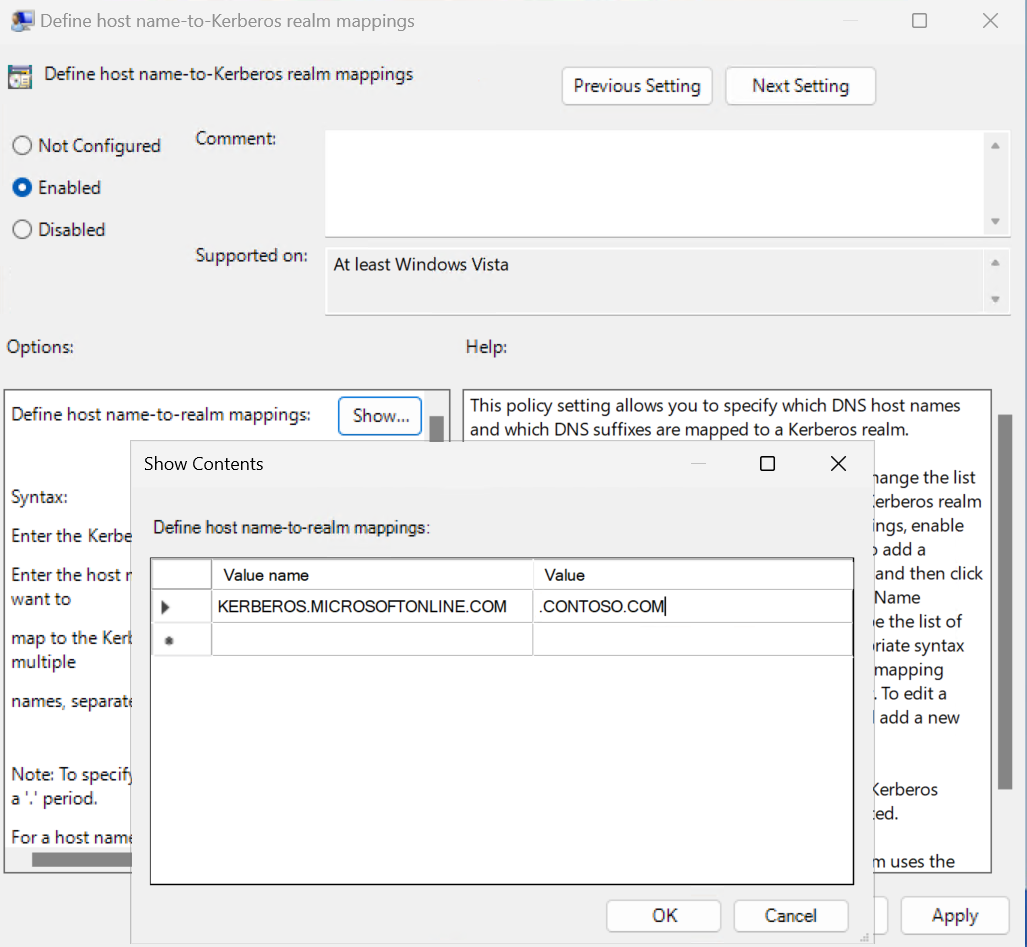

- 瀏覽至 [編輯群組原則] > [電腦組態] > [系統管理範本] > [系統] > [Kerberos]。

- 啟用 [允許在登入期間擷取 Microsoft Entra Kerberos 票證授權票證]。

- 啟用 [定義主機名稱對 Kerberos 領域對應]。 選取 [顯示],然後提供 [值名稱] 和 [值],使用前面加上句號的網域名稱。 例如:

- 值名稱:KERBEROS.MICROSOFTONLINE.COM

- 值:.contoso.com

掛接 Azure NetApp Files SMB 磁碟區

使用從 AD DS 同步處理的混合式身分識別帳戶登入已加入 Microsoft Entra 的 VM。

使用 Azure 入口網站中提供的資訊掛接 Azure NetApp Files SMB 磁碟區。 如需詳細資訊,請參閱掛接 Windows VM 的 SMB 磁碟區。

確認掛接的磁碟區是使用 Kerberos 驗證,而不是 NTLM 驗證。 開啟命令提示字元,發出

klist命令;觀察雲端 TGT (krbtgt) 和 CIFS 伺服器票證資訊的輸出。

進一步資訊

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應