Azure NetApp Files 支援使用 AES-256 加密的 Kerberos 模式 NFS 用戶端加密(krb5、krb5i 和 krb5p)。 本文說明搭配 Kerberos 加密使用 NFSv4.1 磁碟區的必要設定。

需求

下列需求適用於 NFSv4.1 用戶端加密:

- 協助 Kerberos 票證的 Active Directory Domain Services (AD DS) 或 Microsoft Entra Domain Services 連線

- 用戶端和 Azure NetApp Files NFS 伺服器 IP 位址的 DNS A/PTR 記錄建立

- Linux 用戶端: 本文提供 RHEL 和 Ubuntu 用戶端的指引。 其他用戶端也會使用類似的設定步驟。

- NTP 伺服器存取: 您可以使用其中一個常用的 Active Directory 域控制器 (AD DC) 域控制器。

- 若要利用網域或LDAP使用者驗證,請確定已針對LDAP啟用NFSv4.1磁碟區。 請參閱 使用擴充群組設定ADDS LDAP。

- 確定使用者帳戶的用戶主體名稱 不會 以

$符號結尾(例如,user$@REALM.COM)。

針對 群組受控服務帳戶 (gMSA),您必須先從用戶主體名稱中移除尾端$,才能將帳戶與 Azure NetApp Files Kerberos 功能搭配使用。

建立 NFS Kerberos 磁碟區

請遵循 建立 Azure NetApp Files 的 NFS 磁碟 區中的步驟來建立 NFSv4.1 磁碟區。

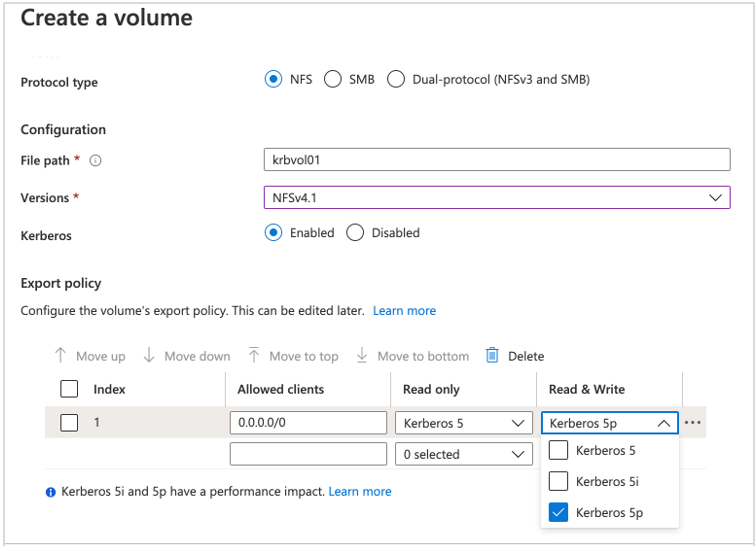

在 [建立磁碟區] 頁面上,將 NFS 版本設定為 NFSv4.1 ,並將 Kerberos 設定為 [已啟用]。

這很重要

建立磁碟區之後,您無法修改 Kerberos 啟用選項。

選取 匯出策略 以選擇符合磁碟區所需的存取和安全性層級選項(Kerberos 5、Kerberos 5i 或 Kerberos 5p)。

如需 Kerberos 的效能影響,請參閱 Kerberos 對 NFSv4.1 的效能影響。

您也可以按一下 [Azure NetApp Files] 瀏覽窗格中的 [匯出政策],以修改磁碟區的 Kerberos 安全性方法。

選取 [檢閱 + 建立 ] 以建立 NFSv4.1 磁碟區。

設定 Azure 入口網站

遵循 建立Active Directory 線上中的指示。

Kerberos 要求您在 Active Directory 中建立至少一個電腦帳戶。 您提供的帳戶資訊用於建立SMB 和 NFSv4.1 Kerberos磁碟區的帳戶。 此電腦帳戶是在磁碟區建立期間自動建立的。

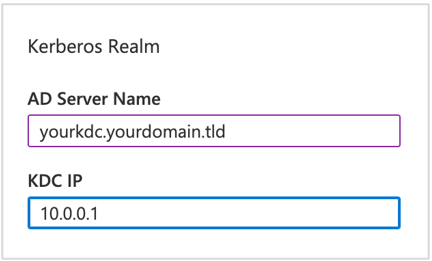

在 [Kerberos 領域] 下,輸入 AD 伺服器名稱和KDC IP 位址。

AD 伺服器和 KDC IP 可以是相同的伺服器。 此資訊可用來建立 Azure NetApp Files 所使用的 SPN 計算機帳戶。 建立電腦帳戶之後,Azure NetApp Files 會使用 DNS 伺服器記錄來視需要尋找其他 KDC 伺服器。 在 AD 伺服器名稱中,請提供機器的主機名稱,但不附加網域。

選取 [聯結 ] 以儲存組態。

設定 Active Directory 連線

設定 NFSv4.1 Kerberos 會在 Active Directory 中建立兩個電腦帳戶:

- SMB 共用的電腦帳戶

- NFSv4.1 的計算機帳戶--您可以使用前置詞

NFS-來識別此帳戶。

建立第一個 NFSv4.1 Kerberos 磁碟區之後,請使用 PowerShell 命令 Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256設定電腦帳戶的加密類型。

設定 NFS 用戶端

請遵循設定 Azure NetApp Files 的 NFS 用戶端中的指示來設定 NFS 用戶端。

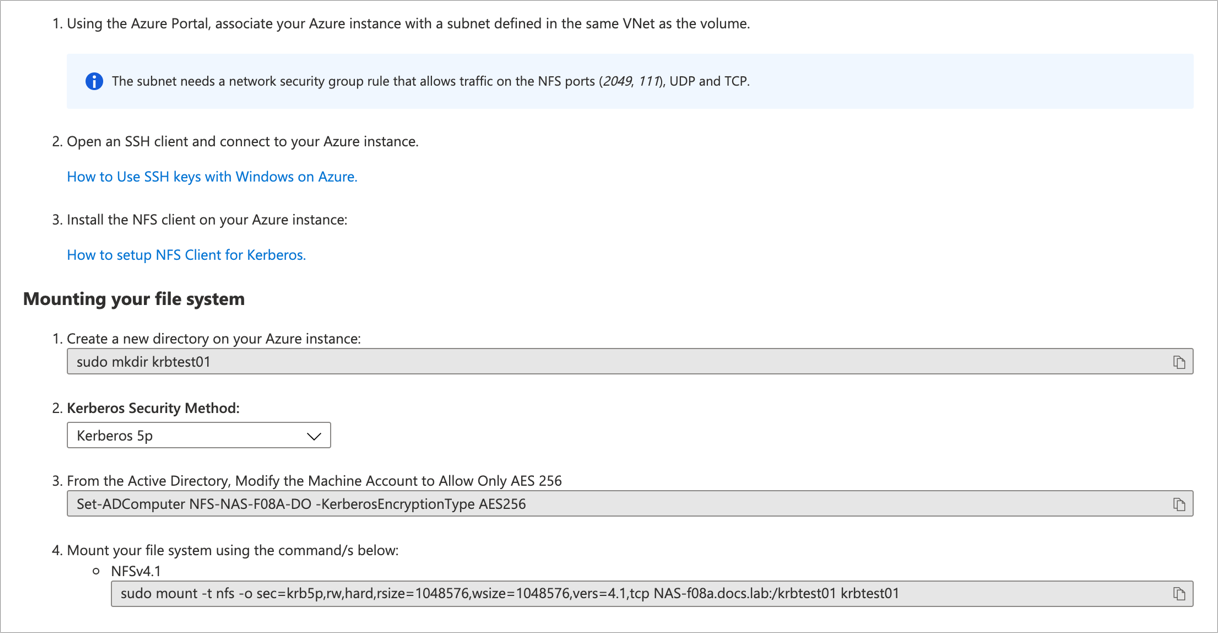

掛接 NFS Kerberos 磁碟區

從 [ 磁碟區 ] 頁面中,選取您要掛接的 NFS 磁碟區。

從磁碟區中選取 [掛接指示] 以顯示指示。

例如:

建立新磁碟區的目錄 (掛接點)。

將電腦帳戶的預設加密類型設定為 AES 256:

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256 -Credential $ANFSERVICEACCOUNT- 您只需要針對每部電腦帳戶執行此命令一次。

- 您可以從網域控制器或已安裝 RSAT 的電腦執行此命令。

-

$NFSCOMPUTERACCOUNT變數是當您部署 Kerberos 磁碟區時,在 Active Directory 中建立的電腦帳戶。 這是前面加上NFS-的帳戶。 -

$ANFSERVICEACCOUNT變數是非特殊權限的 Active Directory 使用者帳戶,對電腦帳戶建立所在的組織單位具有委派控制權。

在主機上掛接磁碟區:

sudo mount -t nfs -o sec=krb5p,rw,hard,rsize=262144,wsize=262144,vers=4.1,tcp $ANFEXPORT $ANFMOUNTPOINT- 變數

$ANFEXPORT是host:/export掛接指示中找到的路徑。 - 變數

$ANFMOUNTPOINT是Linux主機上使用者建立的資料夾。

- 變數

Kerberos 在NFS 4.1 版的效能影響

您應該瞭解 NFSv4.1 磁碟區可用的安全性選項、經過測試的效能向量,以及 Kerberos 的預期效能影響。 如需詳細資訊,請參閱 Kerberos 對 NFSv4.1 磁碟區的效能影響。