適用於 Azure SQL 的 Microsoft Entra 驗證

適用於:Azure SQL 資料庫

Azure SQL 受控執行個體

Azure Synapse Analytics

本文深入概述如何搭配使用 Microsoft Entra 驗證與 Azure SQL 資料庫、Azure SQL 受控執行個體、Azure VM 上的 SQL Server、Azure Synapse Analytics 中的 Synapse SQL 以及適用於 Windows 和 Linux 的 SQL Server。

如果您想要設定 Microsoft Entra 驗證,請檢閱:

注意

Microsoft Entra ID 先前稱為 Azure Active Directory (Azure AD)。

概觀

Microsoft Entra ID 可讓您集中管理資料資產中人類和服務身分識別。 藉由整合 Microsoft Entra 與 Azure SQL 以進行驗證,您可以簡化身分識別和權限管理,同時針對資料的所有連線啟用詳細的條件式存取和治理。

使用 Microsoft Entra 驗證包括下列優點:

- 取代較不安全的驗證方法,例如使用者名稱和密碼。

- 消除或協助停止跨伺服器使用過多的使用者識別。

- Microsoft Entra 群組可讓資料庫權限管理從個別帳戶中抽走並進入作業群組中。

- 允許在單一位置變換密碼。

- 僅限 Microsoft Entra 驗證會提供一個完整的 SQL 驗證替代方案。

- Azure 資源受控識別無需儲存連線至資料庫的服務密碼,以及從資料庫至其他 Azure 資源的連線。

- 啟用新式安全性控制,包括具有一系列簡易驗證選項的多重要素驗證,例如撥打電話、文字簡訊、含有 PIN 的智慧型卡片或行動應用程式通知。

- Microsoft Entra ID 可讓您與許多新式驗證通訊協定整合,包括 OpenID Connect、OAuth2.0、Kerberos 限制委派等等。

- 啟用對資料來源連線的集中式監視。

- 啟用條件式存取控制,例如要求符合規範的裝置或驗證方法才能成功連線。

- 使用 Azure 原則集中管理和監視驗證。

注意

Microsoft Entra 驗證僅支援來自 Microsoft Entra ID 的存取權杖,且不支援協力廠商存取權杖。 Microsoft Entra ID 也不支援將 Microsoft Entra ID 查詢重新導向至第三方端點。 這適用於所有支援 Microsoft Entra 驗證的 SQL 平台,以及所有作業系統。

設定步驟

設定 Microsoft Entra 驗證的一般步驟如下:

- 建立並填入 Microsoft Entra 租用戶。

- 在 Azure 中建立邏輯伺服器或執行個體。

- 將 Microsoft Entra 系統管理員指派給伺服器或執行個體。

- 在對應至 Microsoft Entra 身分識別的資料庫中建立 SQL 主體。

- 設定用戶端應用程式,以使用 Azure 身分識別程式庫和驗證方法進行連線。

- 透過 Microsoft Entra 身分識別連線至您的資料庫。

支援的身分識別與驗證方法

Azure SQL 支援在伺服器和資料庫中使用下列 Microsoft Entra 身分識別作為登入和使用者 (主體):

- Microsoft Entra 使用者:Microsoft Entra 租用戶中的任何使用者類型,包括內部使用者、外部使用者、來賓和成員。 也支援與 Microsoft Entra ID 同盟的 Active Directory 網域成員,並可設定為無縫單一登入。

- 應用程式:存在於 Azure 的應用程式可以使用服務主體或受控識別,直接向 Azure SQL 進行驗證。 使用受控識別為慣用,因為驗證是無密碼的,而且無需開發人員管理的認證。

- Microsoft Entra 群組,可根據群組成員資格來管理使用者和應用程式存取,以簡化整個組織的存取管理。

對於使用者識別,支援下列驗證方法:

- Microsoft Entra 整合式 (Windows 驗證) 由 Microsoft Entra 混合式身分識別 和 Active Directory 同盟支援。

- Microsoft Entra MFA 或多重要素驗證,需要超出使用者知識範圍的額外安全性檢查。

- Microsoft Entra 密碼驗證,會使用在 Microsoft Entra ID 中儲存和管理的使用者認證。

- Microsoft Entra 預設驗證,會掃描應用程式機器上的各種認證快取,而且可以使用使用者權杖向 SQL 進行驗證。

對於服務或工作負載身分識別,支援下列驗證方法:

- Azure 資源受控識別,包括使用者指派的和系統指派的。 受控識別驗證以權杖為基礎,其中身分識別會指派至想要使用它進行驗證的資源。 Azure 身分識別平台會驗證該關聯性,以啟用無密碼驗證。

- Microsoft Entra 服務主體名稱和應用程式 (用戶端) 密碼。 不建議使用此驗證方法,因為可能存在與猜測和外洩密碼相關的風險。

- Microsoft Entra 預設驗證,會掃描應用程式機器上的各種認證快取,而且可以使用應用程式權杖向 SQL 進行驗證。

Microsoft Entra 系統管理員

若要啟用 Microsoft Entra 驗證,您必須為邏輯伺服器或受控執行個體設定 Microsoft Entra 系統管理員。 此管理員與 SQL Server 系統管理員 (SA) 並存。 Microsoft Entra 管理員可以是 Azure 租用戶中的任何一個安全物件,包括 Microsoft Entra 使用者、群組、服務主體和受控識別。 Microsoft Entra 系統管理員是單一屬性,而非清單,這表示任何時候均只能設定一個身分識別。 從伺服器移除 Microsoft Entra 管理員會停用所有 Microsoft Entra 驗證型連線,即使是具有資料庫權限的現有 Microsoft Entra 使用者。

提示

Microsoft Entra 群組可讓多個識別成為伺服器上的 Microsoft Entra 系統管理員。 當系統管理員設定為群組時,所有群組成員都會繼承 Microsoft Entra 管理員角色。 Microsoft Entra 群組管理員藉由將管理員管理從伺服器資料平面動作轉移到 Microsoft Entra ID 和群組擁有者的手中,來增強管理能力。 群組可用於連線到 SQL 的所有 Microsoft Entra 身分識別,允許在伺服器和資料庫中進行一次性的使用者和權限設定,將所有使用者管理都留給群組。

Microsoft Entra 管理員扮演著特殊角色:這是第一個帳戶,可以建立其他 Microsoft Entra 登入 (在 SQL Database 中為預覽版) 和使用者,統稱為主體。 管理員是伺服器 master 資料庫中的自主資料庫使用者。 管理員帳戶是在每個使用者資料庫中擔任 db_owner 角色的成員,並以 dbo 使用者的身分進入每個使用者資料庫。 如需有關管理員帳戶的詳細資訊,請參閱管理資料庫和登入 (部分機器翻譯)。

Microsoft Entra 主體

注意

Microsoft Entra 伺服器主體 (登入) 目前為 Azure SQL 資料庫和 Azure Synapse Analytics 的公開預覽版。 Microsoft Entra 登入已正式發行適用於 Azure SQL 受控執行個體和 SQL Server 2022 的版本。

Microsoft Entra 身分識別可透過三種方式在 Azure SQL 中建立為主體:

- 作為伺服器主體或登入 (針對 Azure SQL 資料庫為預覽版)

- 作為登入型使用者 (資料庫主體的類型)

- 作為自主資料庫使用者

重要

適用於 Azure SQL 的 Microsoft Entra 驗證不會與 Azure RBAC 整合。 使用 Microsoft Entra 身分識別來連線到 Azure SQL 並執行查詢時,需要將這些身分識別建立為資料庫中的 Microsoft Entra 主體,才能存取這些身分識別。 SQL Server Contributor 和 SQL DB Contributor 角色是用來保護管理相關的部署作業,而不是資料庫連線存取。

登入 (伺服器主體)

Microsoft Entra 身分識別的伺服器主體 (登入) 已正式發行適用於 Azure SQL 受控執行個體、SQL Server 2022 和 Azure VM 上的 SQL Server 的版本。 針對 Azure SQL 資料庫,Microsoft Entra 登入為預覽版。

下列 T-SQL 顯示如何建立 Microsoft Entra 登入:

CREATE LOGIN [MSEntraUser] FROM EXTERNAL PROVIDER

Microsoft Entra 登入在 sys.server_principals 中具有下列屬性值:

| 屬性 | 值 |

|---|---|

| SID (安全性識別碼) | Microsoft Entra 身分識別的物件識別碼的二進位表示法 |

| type | E = 來自 Microsoft Entra ID 的外部登入或應用程式 X = 來自 Microsoft Entra ID 的外部群組 |

| type_desc | Microsoft Entra 登入或應用程式的 EXTERNAL_LOGIN Microsoft Entra 群組的 EXTERNAL_GROUP |

登入型使用者

登入型使用者會繼承指派至其 Microsoft Entra 登入的伺服器層級角色和權限。 針對 Azure SQL 資料庫,Microsoft Entra 登入型使用者為預覽版。

下列 T-SQL 顯示如何為 Microsoft Entra 身分識別建立登入型使用者:

CREATE USER [MSEntraUser] FROM LOGIN [MSEntraUser]

下表詳細說明 sys.database_principals中 的 Microsoft Entra 登入型使用者屬性值:

| 屬性 | 值 |

|---|---|

| SID (安全性識別碼) | Microsoft Entra 身分識別的物件識別碼的二進位表示法,加上 'AADE' |

| type | E = 來自 Microsoft Entra ID 的外部登入或應用程式 X = 來自 Microsoft Entra ID 的外部群組 |

| type_desc | Microsoft Entra 登入或應用程式的 EXTERNAL_LOGIN Microsoft Entra 群組的 EXTERNAL_GROUP |

自主資料庫使用者

自主資料庫使用者,讓資料庫具有可攜性。 它們與伺服器或執行個體中定義的身分識別沒有連線,因此可以輕鬆地將資料庫從一個伺服器或執行個體移至另一個伺服器或執行個體,而不會發生中斷。

下列 T-SQL 顯示如何為 Microsoft Entra 身分識別建立自主資料庫使用者:

CREATE USER [MSEntraUser] FROM EXTERNAL PROVIDER

Microsoft Entra 資料庫型使用者與 sys.database_principals 中的登入型使用者具有相同的屬性值,但 SID 的建構方式除外:

| 屬性 | 值 |

|---|---|

| SID (安全性識別碼) | Microsoft Entra 身分識別的物件識別碼的二進位表示法 |

| type | E = 來自 Microsoft Entra ID 的外部登入或應用程式 X = 來自 Microsoft Entra ID 的外部群組 |

| type_desc | Microsoft Entra 登入或應用程式的 EXTERNAL_LOGIN Microsoft Entra 群組的 EXTERNAL_GROUP |

若要取得 SID 依據的原始 Microsoft Entra GUID,請使用下列 T-SQL 轉換:

SELECT CAST(sid AS UNIQUEIDENTIFIER) AS EntraID FROM sys.database_principals

警告

可能會無意中建立與伺服器或執行個體層級的 Microsoft Entra 登入具有相同名稱的自主 Microsoft Entra 資料庫使用者。 由於主體未彼此連線,因此資料庫使用者不會繼承伺服器登入的權限,而且身分識別可能會因連線要求而混淆,進而導致未定義的行為。

使用下列 T-SQL 查詢來判定資料庫使用者是否為登入型使用者或自主資料庫使用者:

SELECT CASE

WHEN CONVERT(VARCHAR(100), sid, 2) LIKE '%AADE' AND len(sid) = 18 THEN 'login-based user'

ELSE 'contained database user'

END AS user_type,

*

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

使用下列 T-SQL 查詢來檢視資料庫中的所有 Microsoft Entra 主體:

SELECT

name,

CAST(sid AS UNIQUEIDENTIFIER) AS EntraID,

CASE WHEN TYPE = 'E' THEN 'App/User' ELSE 'Group' AS user_type,

sid

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

僅限 Microsoft Entra 的驗證

啟用僅限 Microsoft Entra 的驗證後,會停用所有其他驗證方法,且無法用來連線至伺服器、執行個體或資料庫,其中包括軟體保證和 Azure SQL 的所有其他 SQL 驗證型帳戶,以及適用於 Azure SQL 受控執行個體的 Windows 驗證。

如需開始使用,請檢閱設定僅限 Microsoft Entra 的驗證。

多重要素驗證 (MFA)

Microsoft Entra 多重要素驗證是 Microsoft 雲端式身分識別和存取管理服務提供的一項安全功能。 多重要素驗證要求使用者提供密碼以外的額外驗證步驟,從而增強使用者登入的安全性。

Microsoft Entra 多重要素驗證有助於守護對資料與應用程式的存取,同時滿足使用者對簡單登入流程的需求。 MFA 藉由要求使用者提供兩個或更多的驗證要素,為使用者登入額外新增一層安全性。 這些要素通常包括使用者知道的資訊 (密碼)、使用者擁有的東西 (智慧型手機或硬體 Token),以及/或使用者的特徵 (生物特徵辨識資料)。 藉由結合多重要素,MFA 可大幅降低未經授權存取的可能性。

多重要素驗證是 Azure SQL 資料庫、Azure SQL Managed Instance、Azure Synapse Analytics、SQL Server 2022 (16.x) 及更高版本支援的驗證方法。

如需開始使用,請檢閱設定 Microsoft Entra 多重要素驗證。

Microsoft Entra B2B 支援

所有 SQL 產品的 Microsoft Entra 驗證也支援 Microsoft Entra B2B 共同作業,可讓企業邀請來賓使用者與其組織共同作業。 來賓使用者可以以個別使用者或 Microsoft Entra 群組成員的身分連線至資料庫。 如需詳細資訊,請參閱建立來賓使用者。

Microsoft Entra 同盟到 Active Directory 的信任架構

Microsoft Entra ID 也會與熟悉的身分識別和存取權管理解決方案整合,例如 Active Directory。 混合式加入內部部署 AD 可讓透過 Microsoft Entra ID 同盟的 Windows 身分識別,能夠使用單一登入認證來連線到 Azure SQL。

針對同盟,Microsoft Entra ID 提供兩種安全驗證方法:傳遞和密碼雜湊驗證。 如果您考慮將內部部署的 Active Directory 與 Microsoft Entra ID 建立同盟,請檢閱為您的 Microsoft Entra 混合式身分識別解決方案選擇正確的驗證方法。

如需設定和同步處理 Microsoft Entra 混合式身分識別的詳細資訊,請參閱下列文章:

- 使用 Microsoft Entra Connect 同步來實作密碼雜湊同步

- Microsoft Entra 傳遞驗證

- 在 Azure 中部署 Active Directory 同盟服務與 Microsoft Entra Connect 和同盟

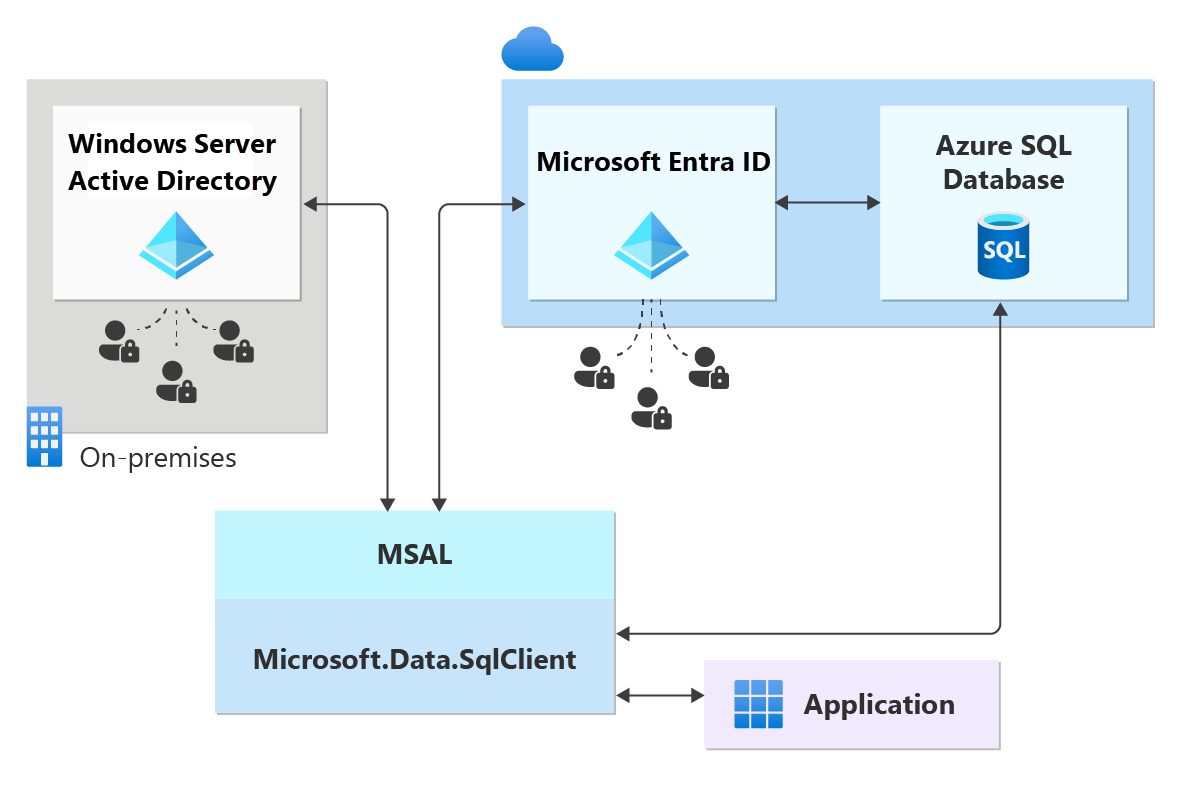

下表顯示使用 ADFS 基礎結構 (或 Windows 認證的使用者/密碼) 的同盟驗證範例。 箭頭表示通訊路徑。

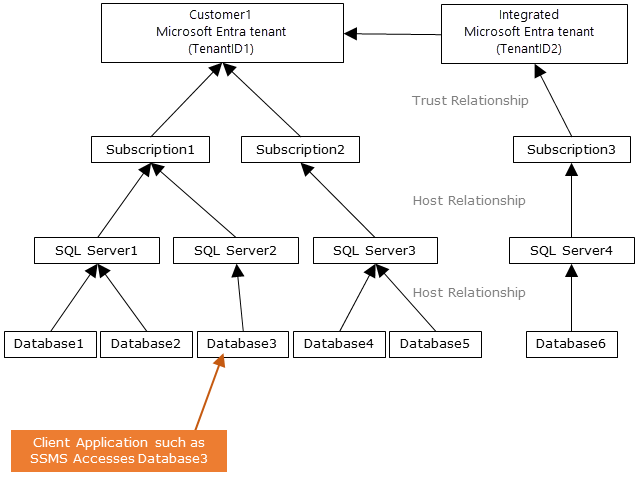

下圖表示允許用戶端藉由提交權杖連線到資料庫的同盟、信任和主控關聯性。 Microsoft Entra ID 會驗證權杖,而資料庫會信任權杖,並驗證簽發者和其他詳細資料。 客戶 1 可以代表 Microsoft Entra ID 與原生使用者或 Microsoft Entra ID 與同盟使用者。 客戶 2 代表包含已匯入使用者的可能解決方案;在此範例中,來自同盟 Microsoft Entra ID 且 ADFS 正與 Microsoft Entra ID 進行同步處理。 請務必了解使用 Microsoft Entra 驗證存取資料庫的必要條件是託管訂用帳戶要與 Microsoft Entra ID 相關聯。 必須使用相同的訂用帳戶來建立 Azure SQL 或 Azure Synapse 資源。

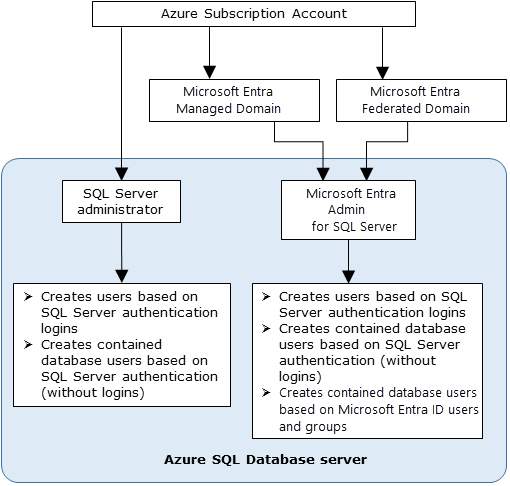

權限

指派至 Microsoft Entra 管理員的權限與 Azure SQL 中指派至主體的權限不同。 在少數案例中,Azure SQL 也需要 Microsoft Graph 權限,才能使用 Microsoft Entra 驗證。

管理員權限

Microsoft Entra 管理員會在建立時獲指派下列權限和角色:

- 伺服器或執行個體上每個資料庫的 db_owner

Azure SQL 權限

主體需要資料庫中的 ALTER ANY USER 權限,才能建立使用者。

根據預設,ALTER ANY USER 會授與:伺服器系統管理員帳戶、具有 CONTROL ON DATABASE 的資料庫使用者,以及 db_owner 資料庫角色的成員。

若要在 Azure SQL 中建立 Microsoft Entra 主體,要求身分識別必須查詢 Microsoft Graph,以取得主體的詳細資料。 初始部署時,唯一能夠查詢 MS Graph 的身分識別是 Microsoft Entra 管理員;因此,管理員必須是第一個建立其他 Microsoft Entra 主體的身分識別。 之後,其可將 ALTER ANY USER 指派給其他主體,以允許它們也建立其他 Microsoft Entra 主體。

使用 Microsoft Entra 驗證進行零接觸部署

由於 Microsoft Entra 系統管理員必須是第一個連線至資料庫以及建立其他 Microsoft Entra 使用者的身分識別,因此將部署基礎結構的身分識別新增為系統管理員會很有幫助。 接著,您的部署可以執行初始設定,例如建立其他 Microsoft Entra 主體,並指派其權限。 部署可以使用 PowerShell ARM 範本之類的工具來編寫自動化主體建立的指令。 Azure SQL 目前不支援原生 API 來設定使用者建立和權限管理;這些作業只能透過與 SQL 執行個體的直接連線來完成。

Microsoft Graph 權限

若要建立 Microsoft Entra 主體和其他幾個案例,Azure SQL 需要進行 Microsoft Graph 呼叫,才能擷取 Microsoft Entra ID 中身份識別的相關資訊,並驗證是否存在身分識別。 為此,SQL 程序必須具有或取得客戶租用戶中 MS Graph 讀取權限的存取權,達成方式如下:

- 如果執行命令的 SQL 主體是使用者識別,則查詢 MS Graph 不需要 SQL 執行個體的其他權限。

- 如果執行命令的 SQL 主體是服務識別,例如服務主體或受控識別,則 Azure SQL 執行個體需要自己的權限才能查詢 MS Graph。

- 應用程式權限可以指派至邏輯伺服器或受控執行個體的主要伺服器身分識別 (受控識別)。 SQL 程序可以使用主要伺服器身分識別向租用戶中的其他 Azure 服務進行驗證,例如 MS Graph。 下表說明成功執行命令所需的各種案例和 MS Graph 權限。

| 案例 | 最低權限 |

|---|---|

| 為 Microsoft Entra 服務主體或受控識別建立使用者或建立登入 | Application.Read.All |

| 為 Microsoft Entra 使用者建立使用者或建立登入 | User.Read.All |

| 為 Microsoft Entra 群組建立使用者或建立登入 | GroupMember.Read.All |

| 使用 Azure SQL 受控執行個體進行 Microsoft Entra 驗證 | 指派給受控執行個體身分識別的目錄讀取者角色 |

提示

目錄讀取者角色是最小範圍的角色,可指派至涵蓋 Azure SQL 需要的所有權限的身分識別。 使用角色的優勢是能夠指派至 Microsoft Entra 安全性群組,將管理從個別執行個體抽走並進入概念化群組。

工具支援

SQL Server Management Studio (SSMS) 支援許多 Microsoft Entra 驗證連線選項,包括多重要素驗證。

適用於 Visual Studio 的 SQL Server Data Tools (SSDT) 從 2015 版開始,支援使用 Microsoft Entra ID 進行密碼、整合式和互動式驗證。 如需詳細資訊,請參閱 SQL Server Data Tools (SSDT) 中的 Microsoft Entra ID 支援。

- Microsoft Entra 使用者目前不會顯示在 SSDT 物件總管中。 解決方法是在 sys.database_principals 中檢視使用者。

最低版本

若要搭配 Azure SQL 使用 Microsoft Entra 驗證,您在使用這些工具時需要下列最低版本:

- SQL Server Management Studio (SSMS) 18.6 或更新版本

- 適用於 Visual Studio 2015 的 SQL Server Data Tools、版本 14.0.60311.1 (2016 年 4 月) 或更新版本

- .NET Framework Data Provider for SqlServer,最低版本 .NET Framework 4.6

- 從 15.0.1 版起,sqlcmd 公用程式和 bcp 公用程式都支援使用多重要素驗證的 Active Directory 互動式驗證。

- Microsoft JDBC Driver 6.0 for SQL Server 支援 Microsoft Entra 驗證。 此外,請參閱 設定連接屬性。

使用 Microsoft Entra 連線至 Azure SQL 資源

一旦為 Azure SQL 資源設定 Microsoft Entra 驗證之後,您就可以使用 SQL Server Management Studio、SQL Server Data Tools 和用戶端應用程式來連線。

限制

搭配 Azure SQL 使用 Microsoft Entra 驗證時,請考慮下列限制:

如果 Microsoft Entra 使用者和服務主體 (Microsoft Entra 應用程式) 屬於超過 2048 個 Microsoft Entra 安全性群組的成員,則會不受支援且無法登入資料庫。

下列系統函數在由 Microsoft Entra 主體執行時並不支援且會傳回 NULL 值:

SUSER_ID()SUSER_NAME(<ID>)SUSER_SNAME(<SID>)SUSER_ID(<name>)SUSER_SID(<name>)

建議將連接逾時設定為 30 秒。

Azure SQL Database 和 Azure Synapse Analytics

搭配 Azure SQL 資料庫和 Azure Synapse Analytics 使用 Microsoft Entra 驗證時,請考慮下列限制:

Microsoft Entra 使用者若屬於

db_owner資料庫角色的群組,則在嘗試對 Azure SQL 資料庫和 Azure Synapse 使用 CREATE DATABASE SCOPED CREDENTIAL 語法時,可能會看到下列錯誤:SQL Error [2760] [S0001]: The specified schema name 'user@mydomain.com' either doesn't exist or you do not have permission to use it.若要減輕 CREATE DATABASE SCOPED CREDENTIAL 問題,可直接將 Microsoft Entra 使用者的識別新增值

db_owner角色。Azure SQL 資料庫和 Azure Synapse Analytics 不會為作為 Microsoft Entra 群組成員資格一部分登入的使用者建立隱含使用者。 因此,需要指派所有權的各種作業可能會失敗,即使 Microsoft Entra 群組會新增為具有這些權限的角色成員也一樣。

例如,透過具有 db_ddladmin 角色的 Microsoft Entra 群組登入資料庫的使用者無法執行 CREATE SCHEMA、ALTER SCHEMA 和其他物件建立陳述式,而不需明確定義結構描述 (例如資料表、檢視或類型)。 若要解決此問題,您必須為該使用者建立 Microsoft Entra 使用者,或必須變更 Microsoft Entra 群組,以指派 DEFAULT_SCHEMA,例如 dbo。

在使用異地複寫和容錯移轉群組時,必須為主要和次要伺服器設定 Microsoft Entra 系統管理員。 如果伺服器沒有 Microsoft Entra 系統管理員,則 Microsoft Entra 登入和使用者會收到

Cannot connect錯誤。針對伺服器移除 Microsoft Entra 系統管理員,可防止任何 Microsoft Entra 驗證連線到伺服器。 如有必要,SQL Database 管理員可以手動刪除無法使用的 Microsoft Entra 使用者。

Azure SQL 受控執行個體

搭配 Azure SQL 受控執行個體使用 Microsoft Entra 驗證時,請考慮下列限制:

SQL 受控執行個體支援 Microsoft Entra 伺服器主體 (登入) 和使用者。

SQL 受控執行個體不支援將 Microsoft Entra 群組登入設定為資料庫擁有者。

- 擴充功能是當群組新增為

dbcreator伺服器角色的一部分時,此群組中的使用者可以連線至 SQL 受控執行個體並建立新的資料庫,但將無法存取資料庫。 這是因為新的資料庫擁有者是 SA,而不是 Microsoft Entra 使用者。 如果將個別使用者新增至dbcreator伺服器角色,則不會顯示這個問題。

- 擴充功能是當群組新增為

適用於 SQL 受控執行個體的 Microsoft Entra 伺服器主體 (登入),可能會建立可新增至

sysadmin角色的多個登入。Microsoft Entra 登入支援 SQL Agent 管理和作業執行。

Microsoft Entra 伺服器主體 (登入) 可以執行資料庫備份和還原作業。

支援稽核與 Microsoft Entra 伺服器主體 (登入) 和驗證事件相關的所有陳述式。

屬於 sysadmin 伺服器角色成員的 Microsoft Entra 伺服器主體 (登入) 支援專用管理員連線。

- 透過 SQLCMD 公用程式和 SQL Server Management Studio 支援。

來自 Microsoft Entra 伺服器主體 (登入) 的登入事件支援登入觸發程序。

Service Broker 和 DB 電子郵件可使用 Microsoft Entra 伺服器主體 (登入) 來設定。

在使用容錯移轉群組時,必須為主要和次要執行個體設定 Microsoft Entra 系統管理員。 如果執行個體沒有 Microsoft Entra 系統管理員,則 Microsoft Entra 登入和使用者會收到

Cannot connect錯誤。PolyBase 無法使用 Microsoft Entra 驗證進行驗證。

針對執行個體移除 Microsoft Entra 系統管理員,可防止任何 Microsoft Entra 驗證連線到執行個體。 如有必要,SQL 受控執行個體系統管理員可以手動刪除無法使用的 Microsoft Entra 使用者。