本文內容

權限

啟用公用端點

停用公用端點

允許網路安全性群組中的公用端點流量

確認路由已正確設定

取得公用端點連接字串

後續步驟

顯示其他 3 個

適用於: Azure SQL 受控執行個體

Azure SQL 受控執行個體 的公用端點可讓您從虛擬網路 外部存取受控執行個體的資料。 您可以從多組織用戶共享 Azure 服務 (例如 Power BI、Azure App Service 或內部部署網路) 存取受控執行個體。 使用受控執行個體上的公用端點,您就不需要使用 VPN,這可能有助於避免 VPN 輸送量問題。

在本文中,您將學會如何:

啟用或停用受控執行個體的公用端點

設定受控執行個體網路安全性群組 (NSG),以允許受控執行個體公用端點的輸入流量

取得受控執行個體公用端點連接字串

由於受控實例中的數據敏感度,啟用受控實例公用端點的組態需要雙步驟程式。 此安全性措施遵守職責區分 (SoD):

受控執行個體系統管理員必須在受控執行個體上啟用公用端點。 您可以在受控執行個體資源的 [概觀] 頁面上找到受控執行個體系統管理員。

網路系統管理員必須使用網路安全性群組 (NSG) 來允許流量流向 SQL 受控執行個體。 如需詳細資訊,請檢閱網路安全性群組權限 。

您可以使用 Azure 入口網站、Azure PowerShell 或 Azure CLI 來啟用您的 SQL 受控執行個體的公用端點。

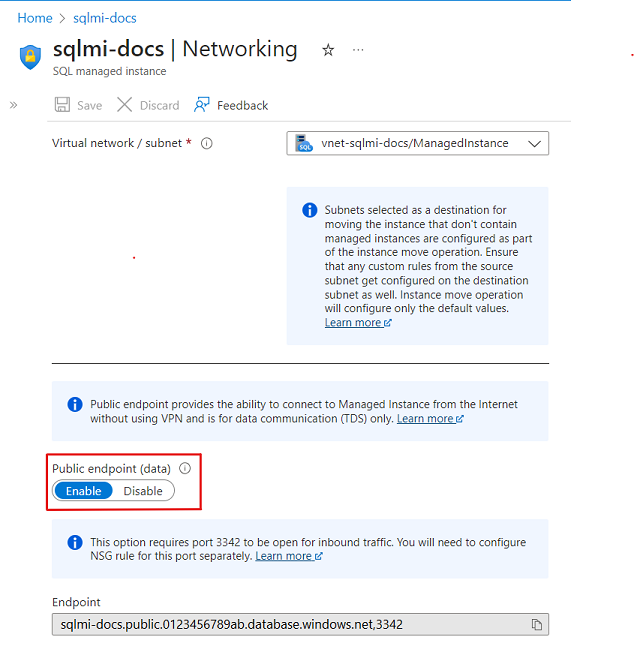

請依照下列步驟在 Azure 入口網站中啟用 SQL 受控執行個體的公用端點:

前往 Azure 入口網站 。

開啟具有受控執行個體的資源群組,然後選取您要設定公用端點的 SQL 受控執行個體 。

在 [安全性] 設定中,選取 [網路] 索引標籤。

在虛擬網路設定頁面中,選取 [啟用],然後選取儲存 圖示以更新設定。

若要使用 PowerShell 啟用公用端點,請在使用 -PublicDataEndpointEnabled 更新執行個體屬性時,將 true 。

使用範例 PowerShell 指令碼來啟用 SQL 受控執行個體的公用端點。 取代下列值:

將 subscription-id 取代為您的訂用帳戶 ID

將 rg-name 取代為您的受控執行個體資源群組

將 mi-name 取代為您的受控執行個體名稱

若要使用 PowerShell 啟用公用端點,請執行下列指令碼:

Install-Module -Name Az

Import-Module Az.Accounts

Import-Module Az.Sql

Connect-AzAccount

Select-AzSubscription -SubscriptionId {subscription-id }

$mi = Get-AzSqlInstance -ResourceGroupName {rg-name } -Name {mi-name }

$mi = $mi | Set-AzSqlInstance -PublicDataEndpointEnabled $true -force

若要使用 Azure CLI 啟用公用端點,請在使用 --public-data-endpoint-enabled 更新執行個體屬性時,將 true 。

使用範例 Azure CLI 命令來啟用 SQL 受控執行個體的公用端點。 取代下列值:

將 subscription 取代為您的訂用帳戶 ID

將 rg-name 取代為您的受控執行個體資源群組

將 mi-name 取代為您的受控執行個體名稱

若要使用 Azure CLI 啟用公用端點,請執行下列命令:

az sql mi update --subscription {subscription-id } --resource-group {rg-name } --name {mi-name } --public-data-endpoint-enabled true

您可以使用 Azure 入口網站、Azure PowerShell 和 Azure CLI 來停用您的 SQL 受控執行個體的公用端點。

若要使用 Azure 入口網站停用公用端點,請遵循下列步驟:

前往 Azure 入口網站 。

開啟具有受控執行個體的資源群組,然後選取您要設定公用端點的 SQL 受控執行個體 。

在 [安全性] 設定中,選取 [網路] 索引標籤。

在虛擬網路設定頁面中,選取 [停用] ,然後選取[儲存] 圖示以更新設定。

若要使用 PowerShell 停用公用端點,請在使用 -PublicDataEndpointEnabled 更新執行個體屬性時,將 false 。

使用 Azure PowerShell 停用 SQL 受控執行個體的公用端點。 如果您已設定 連接埠 3342,請記得也請關閉網路安全性群組中的輸入安全性規則。

執行下列命令以停用公用端點:

Set-AzSqlInstance -PublicDataEndpointEnabled $false -force

若要使用 Azure CLI 停用公用端點,請在使用 --public-data-endpoint-enabled 更新執行個體屬性時設定,將 false 。

使用 Azure CLI 停用 SQL 受控執行個體的公用端點。 取代下列值:

將 subscription 取代為您的訂用帳戶 ID

將 rg-name 取代為您的受控執行個體資源群組

將 mi-name 取代為您的受控執行個體名稱。

如果您已設定 連接埠 3342,請記得也請關閉網路安全性群組中的輸入安全性規則。

執行下列命令以停用公用端點:

az sql mi update --subscription {subscription-id } --resource-group {rg-name } --name {mi-name } --public-data-endpoint-enabled false

使用 Azure 入口網站來允許網路安全性群組內的公用流量。 執行下列步驟:

在 Azure 入口網站 中移至您的 SQL 受控執行個體的 [概觀] 頁面。

選取 [虛擬網路/子網路] 連結,這會帶您前往虛擬網路設定 頁面。

在虛擬網路的設定窗格中選取 [子網路] 索引標籤,並記下您受控執行個體的安全性群組 名稱。

返回包含受控執行個體的資源群組。 您應該會看到前述網路安全性群組 名稱。 選取 [網路安全性群組] 名稱以開啟 [網路安全性群組] 組態頁面。

選取 [輸入安全性規則]新增 優先順序高於 deny_all_inbound 規則的規則:

展開資料表

設定

建議的值

描述

來源

任何 IP 位址或服務標籤

針對 Power BI 之類的 Azure 服務,請選取 Azure 雲端服務標籤 針對您的電腦或 Azure 虛擬機器,請使用 NAT IP 位址

來源連接埠範圍

*

將此保留為 * (任何),因為通常會動態配置來源連接埠,因此無法預測

目的地

任意

將目的地保留為 [任何],以允許受控執行個體子網路的輸入流量

目的地連接埠範圍

3342

將目的地連接埠設定為 3342,這是受控執行個體公用 TDS 端點

通訊協定

TCP

SQL 受控執行個體針對 TDS 使用 TCP 通訊協定

動作

允許

允許透過公用端點進行受控執行個體的輸入流量

優先順序

1300

確定此規則的優先順序高於 deny_all_inbound 規則

受控執行個體的公用端點連線使用連接埠 3342,目前無法加以變更。

如果 IP 位址不在子網路路由表中任何其他路由的位址首碼內,則具有 0.0.0.0/0 位址首碼的路由會指示 Azure 如何路由該 IP 位址指定的流量。 建立子網路時,Azure 會建立 0.0.0.0/0 位址首碼的預設路由,且下一個躍點類型為網際網路 。

若覆寫此預設路由,且未新增必要的路由來確保公用端點流量可直接路由至網際網路 ,可能會導致非對稱路由問題,因為傳入流量不會透過虛擬設備/虛擬網路閘道傳入。 請確定透過公用網際網路連線到受控執行個體的所有流量都會透過公用網際網路傳回,方法是為每個來源新增特定路由,或將預設路由設定為 0.0.0.0/0 位址前綴回到網際網路 作為下一個躍點類型。

請參閱 0.0.0.0/0 位址首碼 上對此預設路由變更影響的更多詳細資料。

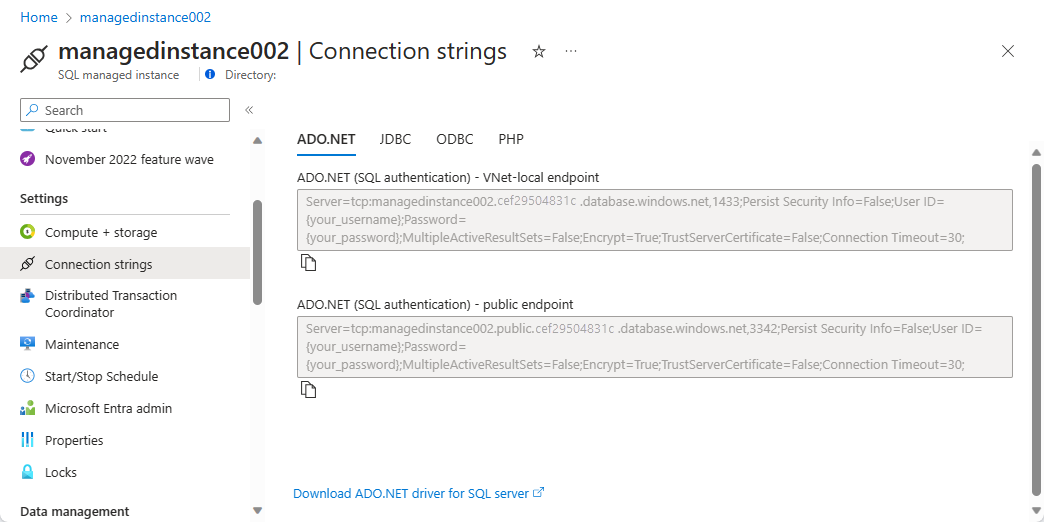

瀏覽至已啟用公用端點的受控執行個體設定頁面。 選取 [設定] 下的 [連接字串] 索引標籤。

公用端點主機名稱的格式為 <mi_name>.public .<dns_zone>.database.windows.net,而用於連線的連接埠為 3342。 以下是連接字串的伺服器值範例,表示可以在 SQL Server Management Studio 或 Azure Data Studio 連線中使用的公用端點連接埠:<mi_name>.public.<dns_zone>.database.windows.net,3342

了解如何透過公用端點安全地使用 Azure SQL 受控執行個體 。

![顯示 [虛擬網路組態] 頁面的螢幕擷取畫面,您可以在其中找到虛擬網路/子網值。](media/public-endpoint-configure/mi-overview.png?view=azuresql)

![此螢幕擷取畫面顯示 [子網] 索引標籤,您可以在其中取得受控實例的安全性群組。](media/public-endpoint-configure/mi-vnet-subnet.png?view=azuresql)

![顯示 [輸入安全性規則] 的螢幕擷取畫面,其中包含 deny_all_inbound 規則上方的新 public_endpoint_inbound 規則。](media/public-endpoint-configure/mi-nsg-rules.png?view=azuresql)