如何搭配公用端點安全地使用 Azure SQL 受控執行個體

適用於:Azure SQL 受控執行個體

Azure SQL 受控執行個體可透過公用端點提供使用者連線。 本文說明如何讓此設定更安全。

案例

Azure SQL 受控執行個體提供 VNet 本機端點,藉以允許來自其虛擬網路內的連線。 預設選項是提供最大隔離。 不過,在某些情況下,您必須提供公用端點連線:

- 受控執行個體必須與僅限多租使用者的平台即服務 (PaaS) 供應項目整合。

- 當您使用 VPN 時,您需要較高的資料交換輸送量。

- 公司原則禁止在公司網路內部進行 PaaS。

請注意,不論連線類型設定為何,公用端點一律使用代理連線類型。

部署公用端點存取的受控執行個體

雖然並非必要,但具有公用端點存取的受控執行個體所用的一般部署模型,是在專用隔離虛擬網路中建立執行個體。 在此設定中,虛擬網路只會用於虛擬叢集隔離。 受控執行個體的 IP 位址空間與公司網路的 IP 位址空間是否重疊並不重要。

保護移動中的資料

如果用戶端驅動程式支援加密,SQL 受控執行個體資料流量一律會加密。 在受控執行個體與其他 Azure 虛擬機器或 Azure 服務之間傳送的資料永遠不會離開 Azure 的骨幹。 如果受控執行個體與內部部署網路之間有連線,建議您使用 Azure ExpressRoute。 ExpressRoute 有助於您避免透過公用網際網路移動資料。 針對受控執行個體的本機連線能力,則只能使用私人對等互連。

鎖定輸入和輸出連線能力

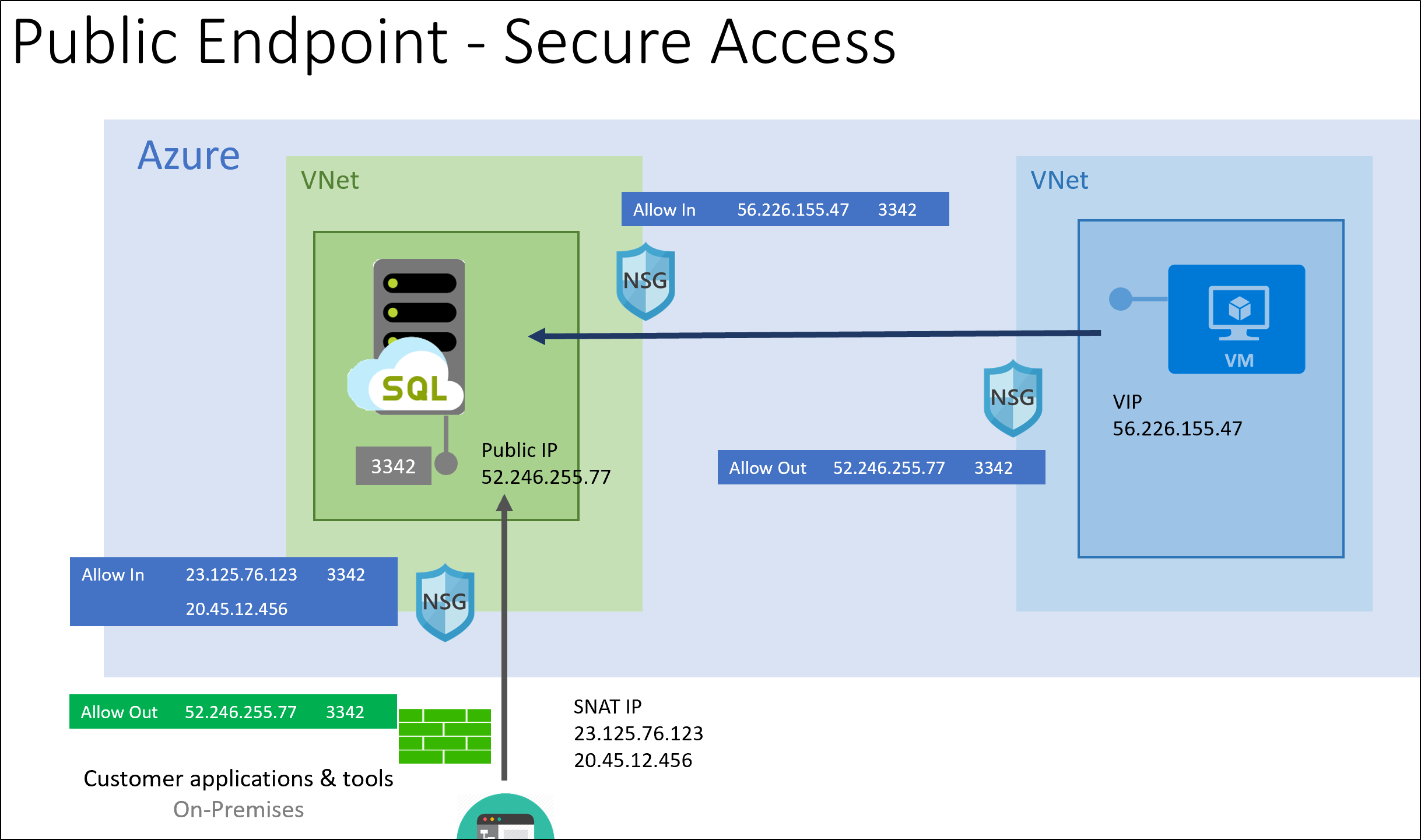

下圖顯示建議的安全性設定:

受控執行個體具有專用於客戶的公用端點位址。 此端點與管理端點共用 IP 位址,但使用不同的連接埠。 公用端點類似 VNet 本機端點,可能會在特定管理作業之後變更。 請一律透過解析端點 FQDN 記錄來判斷公用端點位址,例如,設定應用程式層級防火牆規則時。

若要確保受控執行個體的流量來自信任的來源,建議您從具有已知 IP 位址的來源進行連接。 使用網路安全性群組來限制在連接埠 3342 上對受控執行個體公用端點的存取。

當用戶端需要起始來自內部部署網路的連線時,請確定原始位址已轉譯為已知的 IP 位址集合。 如果您無法這麼做 (例如,行動員工即為典型案例),建議您使用點對站 VPN 連線和 VNet 本機端點。

如果從 Azure 啟動連線,我們建議流量來自已知的指派虛擬 IP 位址 (例如虛擬機器)。 為了更輕鬆地管理虛擬 IP (VIP) 位址,您可能會想要使用公用 IP 位址首碼。

後續步驟

- 了解如何設定管理執行個體的公用端點:設定公用端點