將適用於雲端的 Microsoft Defender 與 Azure VMware 解決方案進行整合

適用於雲端的 Microsoft Defender 提供跨 Azure VMware 解決方案和內部部署虛擬機器 (VM) 的進階威脅防護。 適用於雲端的 Microsoft Defender 會評估 Azure VMware 解決方案 VM 的弱點,並視需要產生警示。 這些安全性警示可以轉送至 Azure 監視器以取得解決方式。 您可以在適用於雲端的 Microsoft Defender 中定義自訂安全性原則。 如需詳細資訊,請參閱使用安全性原則。

適用於雲端的 Microsoft Defender 提供許多功能,包括:

- 檔案完整性監視

- 無檔案攻擊偵測

- 作業系統修補程式評定

- 安全性設定錯誤的評量

- Endpoint Protection 代理程式

此圖顯示 Azure VMware 解決方案 VM 整合式安全性的整合式監視架構。

Log Analytics 代理程式會從 Azure、Azure VMware 解決方案和內部部署 VM 收集記錄資料。 記錄資料會傳送至 Azure 監視器記錄,並儲存在 Log Analytics 工作區中。 每個工作區都有自己的資料存放庫和設定可儲存資料。 收集記錄之後,適用於雲端的 Microsoft Defender 會評估Azure VMware 解決方案 VM 的弱點狀態,並針對任何重大弱點產生警示。 評估之後,適用於雲端的 Microsoft Defender 會將弱點狀態轉送給 Microsoft Sentinel,以建立事件並對應至其他威脅。 適用於雲端的 Microsoft Defender 會使用適用於雲端的 Microsoft Defender 連接器連線到 Microsoft Sentinel。

必要條件

建立 Log Analytics 工作區來收集先前資源的資料。

在您的訂用帳戶中啟用適用於雲端的 Microsoft Defender。

注意

適用於雲端的 Microsoft Defender 是不需要部署的預先設定工具,但您必須先啟用。

將 Azure VMware 解決方案 VM 新增至適用於雲端的 Defender

在 Azure 入口網站中,搜尋 Azure Arc 並加以選取。

在 [資源] 底下,選取 [伺服器],然後選取 [+ 新增]。

選取 [產生指令碼]。

在 [必要條件] 索引標籤上,選取 [下一步]。

在 [資源詳細資料] 索引標籤上,填入下列詳細資料,然後選取 [下一步標記]:

- 訂用帳戶

- 資源群組

- 區域

- 作業系統

- Proxy 伺服器詳細資料

在 [標記] 索引標籤上,選取 [下一步]。

在 [下載並執行指令碼] 索引標籤上,選取 [下載]。

指定您的作業系統,並在 Azure VMware 解決方案 VM 上執行指令碼。

檢視建議和通過的評量

建議和評量可提供您資源的安全性健康情況詳細資料。

在 [適用於雲端的 Microsoft Defender] 中,從左窗格中選取 [詳細目錄]。

針對 [資源類型],選取 [伺服器 - Azure Arc]。

選取資源的名稱。 頁面會隨即開啟,其中顯示資源的安全性健康情況詳細資料。

在 [建議清單] 下,選取 [建議]、[已通過的評估] 和 [無法使用的評估] 索引標籤,以檢視這些詳細資料。

部署 Microsoft Sentinel 工作區

Microsoft Sentinel 可在整個環境中提供安全性分析、警示偵測和自動威脅回應。 Microsoft Sentinel 是雲端原生的安全性資訊事件管理 (SIEM) 解決方案,建置於 Log Analytics 工作區之上。

由於 Microsoft Sentinel 建置在 Log Analytics 工作區之上,因此您只需要選取您想要使用的工作區。

在 Azure 入口網站中,搜尋並選取 [Microsoft Sentinel]。

在 [Microsoft Sentinel 工作區] 頁面中,選取 [+ 新增]。

選取 [Log Analytics 工作區] 並選並選取 [新增]。

啟用安全性事件的資料收集器

在 [Microsoft Sentinel 工作區] 頁面中,選取已設定的工作區。

在 [設定] 底下,選取 [資料連線器]。

在 [連接器名稱] 資料行底下,從清單中選取 [安全性事件],然後選取 [開啟連接器頁面]。

在連接器頁面中,選取您想要串流的事件,然後選取 [套用變更]。

使用適用於雲端的 Microsoft Defender 連線 Microsoft Sentinel

在 [Microsoft Sentinel 工作區] 頁面中,選取已設定的工作區。

在 [設定] 底下,選取 [資料連線器]。

從清單中選取 [適用於雲端的 Microsoft Defender],然後選取 [開啟連接器頁面]。

選取 [連線] 以使用 Microsoft Sentinel 連線適用於雲端的 Microsoft Defender。

啟用 [建立事件] 以針對適用於雲端的 Microsoft Defender 產生事件。

建立規則以識別安全性威脅

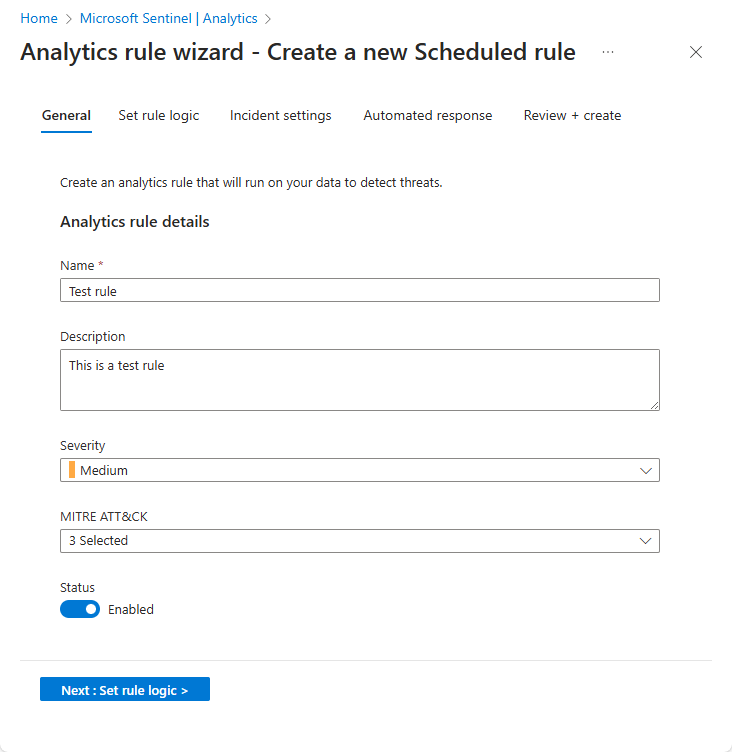

將資料來源連線到 Microsoft Sentinel 之後,您可以建立規則,以針對偵測到的威脅產生警示。 在下列範例中,我們將建立規則,以嘗試使用錯誤的密碼登入 Windows 伺服器。

在 [Microsoft Sentinel 概觀] 頁面上的 [設定] 底下,選取 [分析]。

在 [設定] 底下,選取 [分析]。

選取 [+ 建立],然後在下拉式清單中選取 [已排程查詢規則]。

在 [一般] 索引標籤中,輸入必要資訊,接著選取 [下一步:設定規則邏輯]。

- 名稱

- 描述

- 手段

- 嚴重性

- 狀態

在 [設定規則邏輯] 索引標籤中,輸入必要資訊,然後選取 [下一步]。

規則查詢 (此處顯示的是我們的範例查詢)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3對應實體

查詢排程

警示閾值

事件分組

歸併

在 [事件設定] 索引標籤中,啟用 [根據此分析規則所觸發的警示來建立事件],然後選取 [下一步:自動化回應]。

選取 [下一步:檢閱]。

在 [檢閱 + 建立] 索引標籤中檢閱資訊,然後選取 [建立]。

提示

第三次嘗試登入 Windows 伺服器失敗之後,所建立的規則會針對每次失敗的嘗試觸發事件。

檢視警示

您可以使用 Microsoft Sentinel 檢視產生的事件。 您也可以指派事件,並在解決事件後關閉,全部都在 Microsoft Sentinel 內完成。

提示

解決問題之後,即可關閉。

使用查詢搜捕安全性威脅

您可以在 Microsoft Sentinel 中建立查詢,或使用可用的預先定義查詢來識別環境中的威脅。 下列步驟會執行預先定義的查詢。

在 [Microsoft Sentinel 概觀] 頁面的 [威脅管理] 底下,選取 [搜捕]。 預先定義的查詢清單會隨即顯示。

提示

您也可以選取 [新增查詢] 來建立新的查詢。

![Microsoft Sentinel 搜捕頁面的螢幕擷取畫面,其中醒目提示 [+ 新增查詢]。](../sentinel/media/hunting/save-query.png)

選取查詢,然後選取 [執行查詢]。

選取 [檢視結果] 以查看結果。

下一步

既然您已了解如何保護您的 Azure VMware 解決方案 VM,您可以了解:

![螢幕擷取畫面:顯示適用於雲端的 Microsoft Defender 詳細目錄頁面,其中已選取 [資源類型] 底下的 [伺服器 - Azure Arc]。](media/azure-security-integration/select-resource-in-security-center.png)

![Microsoft Sentinel 中 [安全性事件] 頁面的螢幕擷取畫面,您可以在其中選取要串流的事件。](media/azure-security-integration/select-events-you-want-to-stream.png)

![Microsoft Sentinel 中 [資料連線器] 頁面的螢幕擷取畫面,其中顯示使用 Microsoft Sentinel 連線適用於雲端的 Microsoft Defender 的選項。](media/azure-security-integration/connect-security-center-with-azure-sentinel.png)

![[Microsoft Sentinel 事件] 頁面的螢幕擷取畫面,其中包含已選取的事件和可指派事件以取得解決方式的選項。](media/azure-security-integration/assign-incident.png)