使用 Azure Bastion 時,您可以使用網路安全性群組 (NSG)。 如需詳細資訊,請參閱安全性群組。

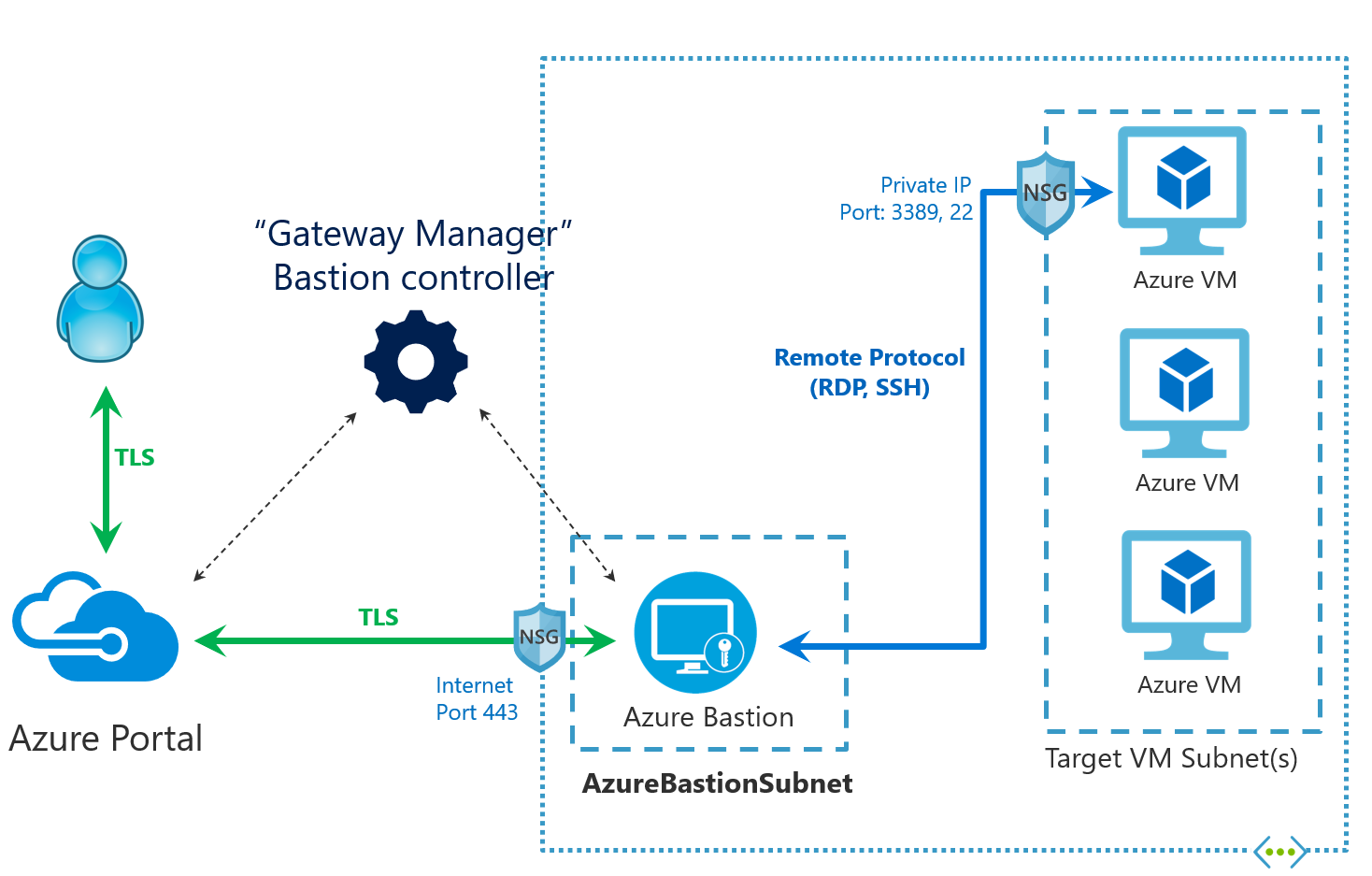

在此圖表中:

- 堡壘主機部署到虛擬網路。

- 使用者使用任何 HTML5 瀏覽器連線到 Azure 入口網站。

- 使用者瀏覽至要透過 RDP/SSH 連線的 Azure 虛擬機器。

- 連線整合 - 在瀏覽器中按一下 RDP/SSH 工作階段

- Azure VM 上不需公用 IP。

網路安全性群組

本節說明使用者與 Azure Bastion 之間及通往虛擬網路中各目標 VM 的網路流量:

重要

如果您選擇對 Azure Bastion 資源使用 NSG,則必須建立下列所有輸入和輸出流量規則。 如果在 NSG 中省略下列任何規則,將使得 Azure Bastion 資源在未來無法收到必要的更新,導致資源在未來面臨安全性弱點。

AzureBastionSubnet

Azure Bastion 特別部署至 AzureBastionSubnet。

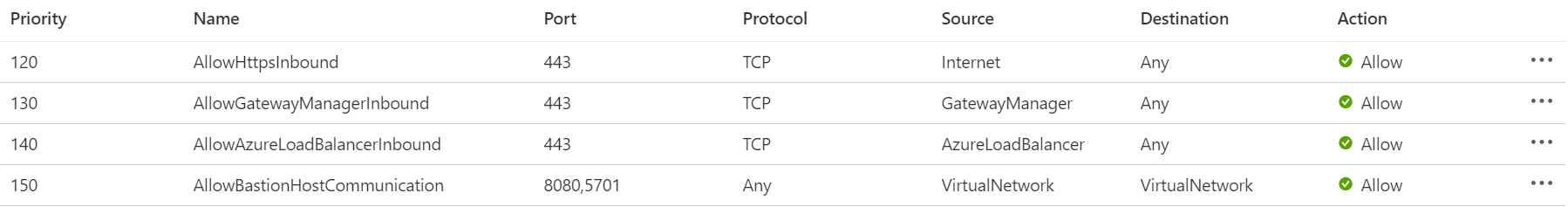

輸入流量:

- 來自公用網際網路的輸入流量:Azure Bastion 會建立公用 IP,而且公用 IP 上需要啟用連接埠 443 以接收輸入流量。 AzureBastionSubnet 上「不」需要開啟連接埠 3389/22。 請注意,來源可以是網際網路或您指定的一組公用 IP 位址。

- 來自 Azure Bastion 控制平面的輸入流量:針對控制平面連線能力,請啟用來自 GatewayManager 服務標籤的連接埠 443 輸入。 這可讓控制平面 (也就是閘道管理員) 與 Azure Bastion 通訊。

- 來自 Azure Bastion 資料平面的輸入流量:針對 Azure Bastion 基礎元件之間的資料平面通訊,請啟用從 VirtualNetwork 服務標籤到 VirtualNetwork 服務標籤的連接埠 8080、5701 輸入。 這可讓 Azure Bastion 的元件彼此通訊。

- 來自 Azure Load Balancer 的輸入流量:針對健全狀態探查,啟用來自 AzureLoadBalancer 服務標籤的連接埠 443 輸入。 這可讓 Azure Load Balancer 偵測連線能力

輸出流量:

- 到達目標 VM 的輸出流量:Azure Bastion 會透過私人 IP 而連線到目標 VM。 NSG 需要允許輸出流量透過連接埠 3389 和 22 到達其他目標 VM 子網路。 如果您使用標準 SKU 內的自定義埠功能,請確定 NSG 允許輸出流量到服務標籤 VirtualNetwork 作為目的地。

- 到達 Azure Bastion 資料平面的輸出流量:針對 Azure Bastion 基礎元件之間的資料平面通訊,請啟用從 VirtualNetwork 服務標籤到 VirtualNetwork 服務標籤的連接埠 8080、5701 輸出。 這可讓 Azure Bastion 的元件彼此通訊。

- 到達 Azure 中其他公用端點的流量輸出:Azure Bastion 必須能夠連線到 Azure 內的各種公用端點 (例如,為了儲存診斷記錄和計量記錄)。 因此,Azure Bastion 需要有到達 AzureCloud 服務標籤的 443 輸出。

- 到達網際網路的輸出流量:Bastion 必須能夠與網際網路通訊,以執行工作階段、Bastion 可共用連結和憑證驗證。 因此,建議啟用到達網際網路的連接埠 80 輸出。

目標 VM 子網路

此子網路包含您想透過 RDP/SSH 連線的目標虛擬機器。

- 來自 Azure Bastion 的輸入流量:Azure Bastion 會透過私人 IP 連線到目標 VM。 當您使用自定義埠功能作為標準或進階 SKU 的一部分時,必須透過私人 IP 在目標 VM 端開啟 RDP/SSH 埠(埠 3389/22)或自定義埠值。 最佳做法是在此規則中新增 Azure Bastion 子網路 IP 位址範圍,只允許 Bastion 在目標 VM 子網路中的目標 VM 上開啟這些連接埠。

下一步

如需 Azure Bastion 的詳細資訊,請參閱常見問題集。