設定 Bastion 以進行原生用戶端連線

本文可協助您設定您的 Bastion 部署以接受從本機電腦上的原生用戶端 (SSH 或 RDP) 到位於 VNet 中的 VM 的連線。 原生用戶端功能可讓您使用 Azure CLI 透過 Bastion 連線到目標 VM,並展開登入選項,以包含本地 SSH 金鑰組和 Microsoft Entra ID。 此外,您還可以上傳或下載檔案 (取決於連線類型和用戶端)。

您可以修改現有的 Bastion 部署來設定這項功能,也可以使用已指定的功能組態來部署 Bastion。 透過原生用戶端連線時,VM 上的功能取決於原生用戶端上啟用的功能。

注意

無論輸出資料使用量為何,每小時價格都是從部署 Bastion 的那一刻開始計費。 如需詳細資訊,請參閱價格和 SKU。

如果您要將 Bastion 部署為教學課程或測試的一部份,建議您在使用完畢後刪除此資源。

使用原生用戶端功能部署 Bastion

如果您尚未將 Bastion 部署至 VNet,您可以使用手動設定來部署 Bastion,以指定的原生用戶端功能來部署。 相關步驟請參閱教學課程 - 使用手動設定來部署 Bastion。 部署 Bastion 時,請指定下列設定:

在 [基本] 索引標籤上,針對 [執行個體詳細資料] -> [層級],選取 [標準]。 原生用戶端支援需要標準 SKU。

建立堡壘主機之前,請移至 [進階] 索引標籤,然後核取 [原生用戶端支援] 的方塊,以及您想要部署的任何其他功能的核取方塊。

選取 [檢閱 + 建立] 以驗證,然後選取 [建立] 以部署堡壘主機。

修改現有的 Bastion 部署

如果您已將 Bastion 部署至 VNet,請修改下列組態設定:

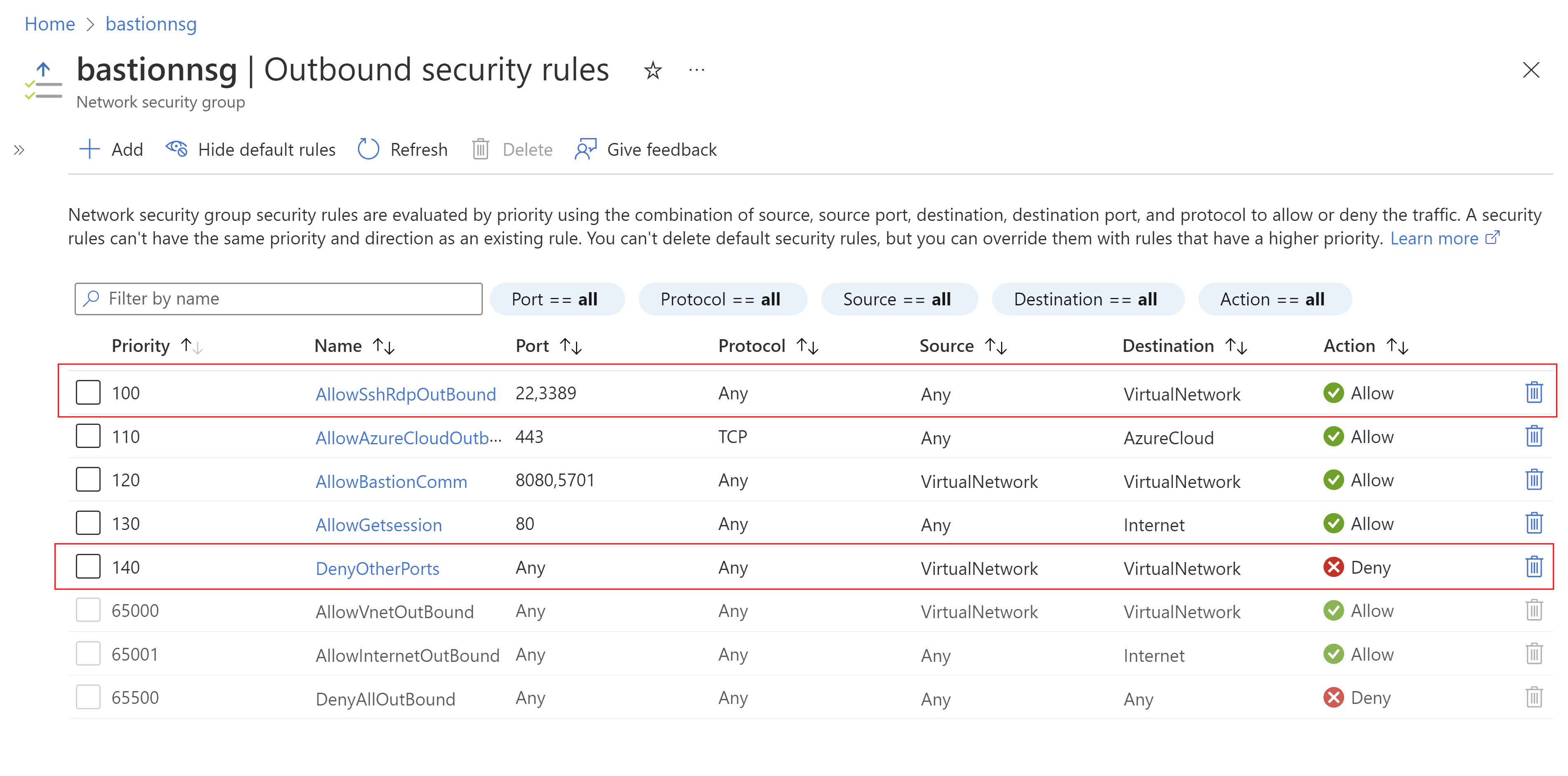

保護原生用戶端連接

如果您想要進一步保護原生用戶端連接,您可以只向連接埠 22/3389 提供存取權來限制連接埠存取。 若要限制連接埠存取,您必須在 AzureBastionSubnet 上部署下列 NSG 規則,以允許存取特定連接埠並拒絕從任何其他連接埠的存取。

連線至 VM

部署此功能後,會有不同的連線指示 (取決於您要從中連線的主機電腦,以及要連線到其中的用戶端 VM)。

使用下表來了解如何從原生用戶端中連線。 請注意,受支援的原生用戶端和目標 VM 的不同組合允許不同的功能且需要特定的命令。

| 用戶端 | 目標 VM | 方法 | Microsoft Entra 驗證 | 檔案傳輸 | 並行 VM 工作階段 | 自訂連接埠 |

|---|---|---|---|---|---|---|

| Windows 原生用戶端 | Windows VM | RDP | Yes | 上傳/下載 | Yes | Yes |

| Linux VM | SSH | 是 | 無 | .是 | Yes | |

| 任何 VM | az network bastion tunnel | No | 上傳 | No | No | |

| Linux 原生用戶端 | Linux VM | SSH | 是 | 無 | .是 | Yes |

| Windows 或任何 VM | az network bastion tunnel | No | 上傳 | No | No | |

| 其他原生用戶端 (putty) | 任何 VM | az network bastion tunnel | No | 上傳 | No | No |

限制:

- 此功能不支援使用儲存在 Azure 金鑰保存庫的 SSH 私密金鑰進行登入。 使用 SSH 金鑰組登入 Linux VM 之前,請先將私密金鑰下載到本機電腦上的檔案。

- Cloud Shell 不支援使用原生用戶端進行連線。