Azure 的連線能力

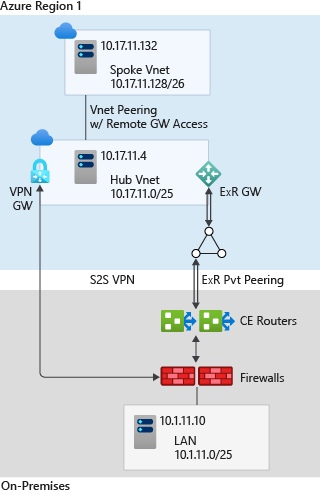

本節針對網路拓撲進一步說明,以考量將內部部署位置連線至 Azure 的建議模型。

設計考量:

Azure ExpressRoute 提供從內部部署位置到 Azure 基礎結構即服務 (IaaS) 和平台即服務 (PaaS) 功能的專用私人連線。

Azure VPN (S2S) 閘道提供透過公用網際網路從內部部署位置至 Azure 基礎結構即服務 (IaaS) 虛擬網路的站對站共用連線。

Azure ExpressRoute 與 Azure VPN (S2S) 具有不同的功能、成本和效能,可使用此資料表加以比較。

您可以使用私人連結,透過具有私人對等互連的 ExpressRoute 或 VPN s2s,從內部部署連線位置來建立 PaaS 服務的連線。

當多個虛擬網路連線至相同的 ExpressRoute 線路時,它們會成為相同路由網域的一部分,而且所有虛擬網路將共用頻寬。

您可以使用 ExpressRoute Global Reach (如可用),透過 ExpressRoute 線路,將內部部署位置連接在一起,以透過 Microsoft 骨幹網路傳輸流量。

ExpressRoute Global Reach可在許多 ExpressRoute 對等互連位置中使用。

ExpressRoute Direct 可讓您不需花費額外成本,建立多個 ExpressRoute 線路,最多可達 ExpressRoute Direct 連接埠容量 (10 Gbps 或 100 Gbps)。 它也可讓您直接連線至 Microsoft 的 ExpressRoute 路由器。 對於 100-Gbps SKU,最小線路頻寬為 5 Gbps。 對於 10-Gbps SKU,最小線路頻寬為 1 Gbps。

在 ExpressRoute 線路上啟用時,FastPath 會將網路流量直接傳送到虛擬網路中的虛擬機器,略過閘道。 FastPath 的設計目的是為了改善您的內部部署網路與虛擬網路之間的資料路徑效能,而不會在閘道上產生瓶頸。

設計建議:

使用 ExpressRoute 做為將內部部署網路連線到 Azure 的主要連線通道。 您可以使用 VPN 做為備份連線的來源,以增強連線復原能力。

當您將內部部署位置連線到 Azure 中的虛擬網路時,請使用來自不同對等互連位置的雙重 ExpressRoute 線路。 此設定可移除內部部署與 Azure 之間的單一失敗點,以確保通往 Azure 的備援路徑。

當您使用多個 ExpressRoute 線路時,請透過 BGP 本機偏好設定和 AS PATH 前置來最佳化 ExpressRoute 路由。

請確保您根據頻寬和效能需求,為 ExpressRoute/VPN 閘道使用正確 SKU。

在支援的 Azure 區域中,部署區域備援 ExpressRoute 閘道。

針對需要高於 10 Gbps 或專用 10/100 Gbps 連接埠之頻寬的案例,請使用 ExpressRoute Direct。

若需要低延遲,或從內部部署至 Azure 的輸送量必須大於 10 Gbps 時,請啟用 FastPath,以略過資料路徑的 ExpressRoute 閘道。

使用 VPN 閘道以將分支或遠端位置連線至 Azure。 如需更高的復原能力,請部署區域備援閘道 (如可用)。

使用 ExpressRoute Global Reach 來連線大型辦公室、區域總部,或透過 ExpressRoute 連線到 Azure 的資料中心。

若需要流量隔離或專用頻寬 (例如用於分隔生產和非生產環境),請使用不同的 ExpressRoute 線路。 這會協助您確保隔離的路由網域,並降低雜訊鄰近風險。

使用 ExpressRoute 網路深入解析來監視您的 ExpressRoute 元件 (對等互連、連線、閘道)。 ExpressRoute 會使用網路深入解析來提供所有 ExpressRoute 元件的詳細拓撲對應 (對等互連、連線、閘道),並且已預先載入可用性、輸送量、封包捨棄和閘道計量的計量儀表板。

- 使用 ExpressRoute 的連線監視器來監視 Azure 雲端部署與內部部署位置 (分公司等) 之間的連線、偵測網路問題、找出並消除連線問題。

請勿明確使用來自單一對等互連位置的 ExpressRoute 線路。 這會建立單一失敗點,並讓您的組織容易發生對等互連位置中斷。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應