虛擬 WAN 網路拓撲

探索 Microsoft Azure 中虛擬廣域網路(虛擬 WAN)的主要設計考慮和建議。

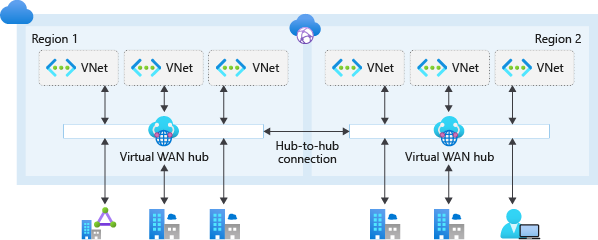

圖 1:虛擬 WAN 網路拓撲。 下載此架構的 Visio 檔案 。

虛擬網路設計考慮

Azure 虛擬 WAN 是 Microsoft 管理的解決方案,預設會提供端對端、全域和動態傳輸連線。 虛擬 WAN 中樞可免除手動設定網路連線的必要性。 例如,您不需要管理使用者定義的路由(UDR)或網路虛擬裝置(NVA),即可啟用全域傳輸連線。

Azure 虛擬 WAN 藉由建立 中樞和輪輻網路架構 ,簡化 Azure 中的端對端網路連線,以及從內部部署連線到 Azure。 此架構可輕鬆調整以支援多個 Azure 區域和內部部署位置(任何對任意連線),如下圖所示:

圖 2:具有虛擬 WAN 的全域傳輸網路。

Azure 虛擬 WAN 任意對任意可轉移連線支援下列路徑(在相同區域內和跨區域):

- 虛擬網路至虛擬網路

- 虛擬網路至分支

- 分支至虛擬網路

- 分支對分支

Azure 虛擬 WAN 中樞受限於 Microsoft 受控資源的部署。 您可以在 WAN 中樞內部署的唯一資源包括:

- 虛擬網路閘道(點對站 VPN、站對站 VPN 和 Azure ExpressRoute)

- 透過防火牆管理員Azure 防火牆

- 路由表

- 廠商特定 SD-WAN 功能的一些 網路虛擬裝置 (NVA)

虛擬 WAN 是由 虛擬 WAN 的 Azure 訂用帳戶限制所系結。

網路對網路可轉移連線(區域內和跨區域透過中樞對中樞)已正式運作(GA)。

Microsoft 管理的路由函式是每個虛擬中樞的一部分,可讓您在標準虛擬 WAN 中的虛擬網路之間傳輸連線。 每個中樞針對 VNet 對 VNet 流量支援最多 50 Gbps 的匯總輸送量。

單一 Azure 虛擬 WAN 中樞支援跨所有直接連結 VNet 的特定 VM 工作負載數目上限。 如需詳細資訊,請參閱 Azure 虛擬 WAN 限制 。

您可以在相同區域中部署多個 Azure 虛擬 WAN 中樞,以調整超過單一中樞限制。

虛擬 WAN 與各種 SD-WAN 提供者 整合。

許多受控服務提供者都為虛擬 WAN 提供 受控服務 。

虛擬 WAN 中的使用者 VPN(點對站)閘道會相應增加至每個虛擬中樞的 20 Gbps 匯總輸送量和 100,000 個用戶端連線。 如需詳細資訊,請參閱 Azure 虛擬 WAN 限制 。

虛擬 WAN 中的站對站 VPN 閘道可相應增加至 20 Gbps 匯總輸送量。

您可以使用本機、標準或進階版 SKU,將 ExpressRoute 線路連線到虛擬 WAN 中樞。

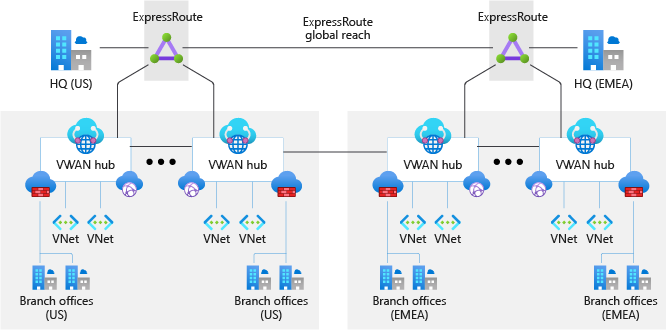

ExpressRoute Standard 或 進階版 線路,在 Azure ExpressRoute Global Reach 支援的位置,可以連線到虛擬 WAN ExpressRoute 閘道。 而且它們具有所有虛擬 WAN 傳輸功能(VPN 對 VPN、VPN 和 ExpressRoute 傳輸)。 Global Reach 不支援之位置的 ExpressRoute Standard 或進階版線路可以連線到 Azure 資源,但無法使用虛擬 WAN 傳輸功能。

Azure 防火牆管理員支援在虛擬 WAN 中樞部署Azure 防火牆,稱為安全虛擬中樞。 如需詳細資訊,請參閱 安全虛擬中樞的 Azure 防火牆 Manager 概觀 和最新的 條件約束 。

虛擬 WAN 中樞對中樞流量,透過Azure 防火牆的方式,目前不支援Azure 防火牆部署在虛擬 WAN 中樞本身(受保護的虛擬中樞)。 根據您的需求,您有因應措施。 您可以將Azure 防火牆放在 輪輻虛擬網路 中,或使用 NSG 進行流量篩選。

虛擬 WAN 入口網站體驗會要求所有虛擬 WAN 資源都會一起部署到相同的資源群組。

您可以在單一 Microsoft Entra 租使用者中的所有 VNet 之間共用 Azure DDoS 保護方案,以保護具有公用 IP 位址的資源。 如需詳細資訊,請參閱 Azure DDoS 保護 。

虛擬 WAN 安全虛擬中樞不支援 Azure DDoS 標準保護方案。 如需詳細資訊,請參閱 Azure 防火牆管理員已知問題和 中樞虛擬網路和安全的虛擬中樞比較 。

Azure DDoS 保護方案只涵蓋具有公用 IP 位址的資源。

檢閱 Azure DDoS 保護方案 支援的資源。

虛擬網路設計建議

針對在 Azure 中需要跨 Azure 區域與內部部署位置進行全域傳輸連線的新大型或全域網路部署,建議使用虛擬 WAN。 如此一來,您就不需要手動設定 Azure 網路的過渡路由。

下圖顯示全球企業部署範例,其資料中心分散到歐洲和美國。 部署包含這兩個區域內的許多分公司。 環境會透過 Azure 虛擬 WAN 和 ExpressRoute Global Reach 全域連線。

圖 3:範例網路拓撲。

使用每個 Azure 區域的虛擬 WAN 中樞,透過一般全域 Azure 虛擬 WAN,跨 Azure 區域將多個登陸區域連線在一起。

將所有虛擬 WAN 資源部署到連線訂用帳戶中的單一資源群組,包括當您跨多個區域部署時。

使用 虛擬中樞路由 功能進一步區隔 VNet 與分支之間的流量。

使用 ExpressRoute 將虛擬 WAN 中樞連線至內部部署資料中心。

在專用輪輻虛擬網路中部署必要的共用服務,例如 DNS 伺服器。 客戶部署的共用資源無法部署在虛擬 WAN 中樞本身內。

透過站對站 VPN 將分支和遠端位置連線至最近的虛擬 WAN 中樞,或透過 SD-WAN 合作夥伴解決方案啟用虛擬 WAN 的分支連線。

連線使用者透過點對站 VPN 連線至虛擬 WAN 中樞。

遵循「Azure 中的流量保留在 Azure 中」的原則,讓 Azure 中的資源之間的通訊會透過 Microsoft 骨幹網路進行,即使資源位於不同區域也一樣。

針對網際網路輸出保護和篩選,請考慮在虛擬中樞中部署Azure 防火牆。

NVA 防火牆 所提供的安全性。 客戶也可以將 NVA 部署到虛擬 WAN 中樞,以執行 SD-WAN 連線能力和新一代防火牆功能。 客戶可以將內部部署裝置連線到中樞內的 NVA,並使用相同的設備來檢查所有南北、東西方和網際網路系結流量。

當您部署合作夥伴網路技術和 NVA 時,請遵循合作夥伴廠商的指引,以確保 Azure 網路沒有衝突的設定。

如需從中樞和輪輻網路拓撲移轉的布朗菲爾德案例,而不是以虛擬 WAN 為基礎,請參閱 移轉至 Azure 虛擬 WAN 。

在連線訂用帳戶內建立 Azure 虛擬 WAN 並Azure 防火牆資源。

不要為每個虛擬 WAN 虛擬中樞建立超過 500 個虛擬網路連線。

- 如果您需要每個虛擬 WAN 虛擬中樞超過 500 個虛擬網路連線,您可以部署另一個虛擬 WAN 虛擬中樞。 將其部署在相同虛擬 WAN 和資源群組的相同區域中。

請仔細規劃您的部署,並確定您的網路架構位於 Azure 虛擬 WAN 限制 內 。

使用 適用于虛擬 WAN 的 Azure 監視器中的深入解析(預覽版) 來監視虛擬 WAN 的端對端拓撲,以及狀態和 主要計量 。

在連線訂用帳戶中部署單一 Azure DDoS 標準保護方案。

- 所有登陸區域和平臺 VNet 都應該使用此方案。